05FEBRERO_ETICALHACKING

-

Upload

mal-corazon -

Category

Documents

-

view

8 -

download

2

description

Transcript of 05FEBRERO_ETICALHACKING

COLEGIO DE INGENIEROS DEL PERUCOLEGIO DE INGENIEROS DEL PERUConsejo NacionalConsejo Nacional

CONFERENCIAS ESPECIALIZADASCONFERENCIAS ESPECIALIZADASLA SEGURIDAD DE LA INFORMACION Y LA SEGURIDAD DE LA INFORMACION Y SU IMPACTO EN LAS ORGANIZACIONESSU IMPACTO EN LAS ORGANIZACIONES

SeguridadSeguridad Informática & Informática &Hacking ÉticoHacking Ético

© 2013, MSc. Isaac Ernesto Bringas Masgo, CIP 86558

Seguridad Informática y Hacking Etico

Datos del ExpositorDatos del Expositor

Ing. I. Ernesto Bringas Masgo, CIP 86558Msc Ing. de Sistemas Msc en Telecomunicaciones (c)

Profesional de TI – SUNAT

Docente de la FIIS – UNI

Consultor en Seguridad de la Informacion

Seguridad Informática y Hacking Etico

Objetivos de la CharlaObjetivos de la Charla

• Concientizar en el tema de Seguridad Informática al auditorio.

• Introducción a la Seguridad Informática y al Hackeo Etico.

Seguridad Informática y Hacking Etico

Agenda de la SesiónAgenda de la Sesión• Acontecimientos Importantes• Principales Riesgos• Estadísticas Internacionales• Seguridad desde siempre…• Tomando conciencia de la seguridad• La Seguridad de la Información es..• Ciclo de la Seguridad de la Información• Amenazas al sistema• Escenarios de las amenazas del sistema• Amenazas más características• Debilidades del sistema informático (1)• Objetivos de la Seguridad Información• Principios Fundamentales de la Seguridad Informática• El concepto de datos Seguros• Hacking Etico• El Mapa de la Seguridad• Componentes de una Red• Medios de Intrusión • Pruebas de Intrusión• Metodología de una Prueba de Intrusión• Intruso• Herramientas de Hacking Ético• Estándares de Seguridad Informática• Leyes de seguridad informática en Perú• Lecturas Recomendadas• Videos Recomendados• Certificaciones en Seguridad Informática

Seguridad Informática y Hacking Etico

Acontecimientos ImportantesAcontecimientos Importantes

Tras los acontecimientos del

11/09/2001 en Nueva York, los del

11/03/2004 en Madrid y los del

07/07/2005 en Londres, que echaron

por tierra todos los planes de

contingencia, incluso los más

paranoicos, comenzamos a tener muy

en cuenta las debilidades de los

sistemas y valorar en su justa medida

el precio de la seguridad.

Seguridad Informática y Hacking Etico

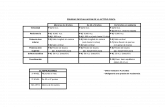

Violación de e-mailsViolación de contraseñas

Interrupción de los servicios

Intercepción y modificación de e-mails

VirusFraudes informáticos

Incumplimiento de leyes y regulaciones

Robo o extravío de notebooks

empleados deshonestos

Destrucción de soportes documentales

Acceso clandestino a redes

Intercepción de comunicaciones

Destrucción de equipamiento

Programas “bomba”

Software ilegal

Agujeros de seguridad de redes conectadas

Falsificación de información para terceros

Indisponibilidad de información clave

Spamming

Violación de la privacidad de los empleados

Ingeniería socialIngeniería social

Principales RiesgosPrincipales Riesgos

Seguridad Informática y Hacking Etico

Password cracking

Man in the middle Exploits

Denegación de servicio

Escalamiento de privilegios

Replay attackKeylogging

Port scanning

Instalación default

Puertos vulnerables abiertos

Servicios de log inexistentes o que no son chequeados

Desactualización

Backups inexistentesÚltimos parches no instalados

Principales RiesgosPrincipales Riesgos

Seguridad Informática y Hacking Etico

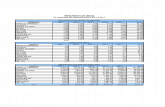

Estadísticas InternacionalesEstadísticas Internacionales

Fuente CSI/FBI 2010

Seguridad Informática y Hacking Etico

Seguridad desde siempre…Seguridad desde siempre…

Pero esto no es de ahora, desde las

épocas antes de cristo ya se usaban

algoritmos de cifrado. Como por ejemplo:

el cifrado de cesar, el cifrado escitala

(siglo V a.C.).

Y no tan antiguamente.. en la segunda

guerra mundial se emplearon maquinas

para cifrar la información, como el enigma

usado por el ejercito alemán.

Seguridad Informática y Hacking Etico

Tomando conciencia de la seguridadTomando conciencia de la seguridad

A finales del siglo XX e inicios del XXI tanto las

empresas, organismos e incluso particulares comienzan

a tomar verdadera conciencia de su importancia. Hoy en

día, tener un sistema que cumpla con los estándares de

gestión de la seguridad es sinónimo de calidad de

servicio.

Seguridad Informática y Hacking Etico

La Seguridad de la Información es..La Seguridad de la Información es..

una actividad cuyo propósito es:

• proteger a los activos contra accesos no autorizados ,

• evitar alteraciones indebidas que pongan en peligro su integridad

• garantizar la disponibilidad de la información

Y es instrumentada por medio de políticas y procedimientos de seguridad que permiten: la identificación y control de amenazas y puntos débiles, teniendo en mira la preservación de la confidencialidad, integridad y disponibilidad de la información.

Seguridad Informática y Hacking Etico

Ciclo de la Seguridad de la InformaciónCiclo de la Seguridad de la Información

Seguridad Informática y Hacking Etico

• Las amenazas afectan principalmente al hardware, al software y a los datos. Éstas se deben a fenómenos de:• Interrupción• Interceptación• Modificación• Generación

Interrupción Interceptación

Flujo Normal

Modificación Generación

Amenazas al sistemaAmenazas al sistema

Seguridad Informática y Hacking Etico

Interrupción Interceptación Modificación Generación

(pérdida) (acceso) (cambio) (alteración)

Datos

Hardware Software

Interrupción (denegar servicio) Modificación (falsificación)

Interceptación (robo) Interrupción (borrado)

Interceptación (copia)

Ejemplos de amenazasLos datos serán la parte más vulnerable del sistema

Escenarios de las amenazas del sistemaEscenarios de las amenazas del sistema

Seguridad Informática y Hacking Etico

• Hardware: • Agua, fuego, electricidad, polvo, cigarrillos, comida.

• Software:• Además de algunos típicos del hardware, borrados

accidentales o intencionados, estática, fallos de líneas de programa, bombas lógicas, robo, copias ilegales.

• Datos:• Tiene los mismos puntos débiles que el software. Pero

hay dos problemas añadidos: no tienen valor intrínseco pero sí su interpretación y, por otra parte, habrá datos de carácter personal y privado que podrían convertirse en datos de carácter público: hay leyes que lo protegen.

Amenazas más característicasAmenazas más características

Seguridad Informática y Hacking Etico

Los tres primeros puntos conforman el llamado Triángulo de Debilidades del Sistema:

• Hardware: pueden producirse errores intermitentes, conexiones sueltas, desconexión de tarjetas, etc.

• Software: puede producirse la sustracción de programas, ejecución errónea, modificación, defectos en llamadas al sistema, etc.

• Datos: puede producirse la alteración de contenidos, introducción de datos falsos, manipulación fraudulenta de datos, etc.

HARDWARE - SOFTWARE - DATOS

MEMORIA - USUARIOS

Debilidades del sistema informático (1)Debilidades del sistema informático (1)

Seguridad Informática y Hacking Etico

• Memoria: puede producirse la introducción de un virus, mal uso de la gestión de memoria, bloqueo del sistema, etc.

• Usuarios: puede producirse la suplantación de identidad, el acceso no autorizado, visualización de datos confidenciales, etc.

• Es muy difícil diseñar un plan que contemple minimizar de forma eficiente todas estas amenazas, y que además se entienda y pase desapercibido por los usuarios.

• Debido al principio de acceso más fácil, el responsable de seguridad informática no se deberá descuidar ninguno de los cinco elementos susceptibles de ataque al sistema.

Debilidades del sistema informático (2)Debilidades del sistema informático (2)

Seguridad Informática y Hacking Etico

Objetivos de la Seguridad InformaciónObjetivos de la Seguridad Información

Estos son los tres elementos básicos u objetivos de la seguridad de la Información:

• Confidencialidad• Los componentes del sistema serán accesibles sólo por

aquellos usuarios autorizados.

• Integridad• Los componentes del sistema sólo pueden ser creados y

modificados por los usuarios autorizados.

• Disponibilidad• Los usuarios deben tener disponibles todos los

componentes del sistema cuando así lo deseen.

Seguridad Informática y Hacking Etico

Objetivos de la Seguridad InformaciónObjetivos de la Seguridad Información

• No Repudio• Este término se ha introducido en los últimos años como

una característica más de los elementos que conforman la seguridad en un sistema informático.

• Está asociado a la aceptación de un protocolo de comunicación entre emisor y receptor (cliente y servidor) normalmente a través del intercambio de sendos certificados digitales de autenticación.

• Se habla entonces de No Repudio de Origen y No Repudio de Destino, forzando a que se cumplan todas las operaciones por ambas partes en una comunicación.

Seguridad Informática y Hacking Etico

Principios Fundamentales de la Seguridad Principios Fundamentales de la Seguridad InformáticaInformática• Principio de menor privilegio.

Afirma que cualquier objeto (usuario, administrador, programa, sistema, etc.) debe tener tan solo los privilegios de uso necesarios para desarrollar su tarea y ninguno más y sólo durante el tiempo necesario.

• La seguridad no se obtiene a través de la oscuridad. Un sistema no es más seguro porque escondamos sus posibles defectos o vulnerabilidades, sino porque los conozcamos y corrijamos estableciendo las medidas de seguridad adecuadas. El hecho de mantener posibles errores o vulnerabilidades en secreto no evita que existan, y de hecho evita que se corrijan.No es una buena medida basar la seguridad en el hecho de que un posible atacante no conozca las vulnerabilidades de nuestro sistema. Los atacantes siempre disponen de los medios necesarios para descubrir las debilidades más insospechadas de nuestro sistema.

Seguridad Informática y Hacking Etico

Principios Fundamentales de la Seguridad Principios Fundamentales de la Seguridad Informática Informática continua...continua...

• Principio del eslabón más débil.

En todo sistema de seguridad, el máximo grado de seguridad es aquel que tiene su eslabón más débil. Cuando diseñemos una política de seguridad o establezcamos los mecanismos necesarios para ponerla en práctica, debemos contemplar todas las vulnerabilidades y amenazas.

No basta con establecer unos mecanismos muy fuertes y complejos en algún punto en concreto, sino que hay que proteger todos los posibles puntos de ataque.

• Defensa en profundidad.

La seguridad de nuestro sistema no debe depender de un solo mecanismo por muy fuerte que este sea, sino que es necesario establecer varios mecanismos sucesivos. De este modo cualquier atacante tendrá que superar varias barreras para acceder a nuestro sistema.

Seguridad Informática y Hacking Etico

Principios Fundamentales de la Seguridad Principios Fundamentales de la Seguridad Informática Informática continua...continua...

• Punto de control centralizado.

Se trata de establecer un único punto de acceso a nuestro sistema, de modo que cualquier atacante que intente acceder al mismo tenga que pasar por él. Este único canal de entrada simplifica nuestro sistema de defensa, puesto que nos permite concentrarnos en un único punto. Además nos permite monitorizar todos los accesos o acciones sospechosas.

• Seguridad en caso de fallo.

Este principio afirma que en caso de que cualquier mecanismo de seguridad falle, nuestro sistema debe quedar en un estado seguro. Por ejemplo, si nuestros mecanismos de control de acceso al sistema fallan, es preferible que como resultado no dejen pasar a ningún usuario a que dejen pasar a cualquiera aunque no esté autorizado.

Seguridad Informática y Hacking Etico

Principios Fundamentales de la Seguridad Principios Fundamentales de la Seguridad Informática Informática continua...continua...

• Participación universal. Para que cualquier sistema de seguridad funcione es necesaria la participación universal, o al menos la no oposición activa de los usuarios del sistema.

• Simplicidad. La simplicidad es un principio de seguridad por dos razones. En primer lugar, mantener las cosas lo más simples posibles las hace más fáciles de comprender. Si no se entiende algo difícilmente puede saberse si es seguro. En segundo lugar, la complejidad permite esconder múltiples fallos. Los programas más largos y complejos son propensos a contener múltiples fallos y puntos débiles.

Fuente: NIST: SP 800-27 Engineering Principles for Information Technology Security (A Baseline for Achieving Security)http://csrc.nist.gov/publications/nistpubs/800-27A/SP800-27-RevA.pdf

Seguridad Informática y Hacking Etico

El concepto de datos SegurosEl concepto de datos Seguros

• Si se cumplen los principios vistos anteriormente, diremos en general que los datos están protegidos y seguros.

Confidencialidad Integridad Disponibilidad

Datos Seguros

DATOS DATOS

DATOS

DATOS

•Esto se entiende en el siguiente sentido: los datos sólo pueden ser conocidos por aquellos usuarios que tienen privilegios sobre ellos, sólo usuarios autorizados los podrán crear o bien modificar, y tales datos deberán estar siempre disponibles.

Seguridad Informática y Hacking Etico

•El objetivo consiste en realizar un intento de intrusión controlado a los sistemas de informacion de la compañía, con el objetivo de identificar las vulnerabilidades a las que están expuestas las redes y definir los planes de acción para mitigar los riesgos.

•Se busca emular a todos los tipos de intrusos y obtener evidencias concretas del resultado obtenido.

Hacking EticoHacking Etico

Seguridad Informática y Hacking Etico

Las pruebas fehacientes de que se ha realizado la intrusión con éxito pueden depender del tipo de ataque realizado, definiéndose en si se permite o NO la realización final del ataque, identificando vulnerabilidades que permitan entre otras cosas:

• Captura del Trofeo: obtención de algún tipo de archivo de los servidores o redes

• Sembrado de pruebas en los servidores• Otros: captura de paquetes, limitación del

servicio del recurso, etc.

Hacking EticoHacking Etico

Seguridad Informática y Hacking Etico

Las 6 Secciones del mapa son

1- Seguridad Física2- Seguridad en

comunicaciones3- Seguridad en Internet4- Seguridad Wileress5- Capacitacion en Seguridad6- Seguridad de la

Información

Visión amplia de la presenciade la seguridad.

El Mapa de la SeguridadEl Mapa de la Seguridad

Seguridad Informática y Hacking Etico

• Existen una serie de recursos de hardware y software que componen una red de información y que son necesarios analizar para implementar seguridad:

• Firewall• Hubs• Router• Switch• Ids• Proxy• Honey Pots• Servidores de Archivos• Servidores de Usuarios• Servidores de Correo• Servidores de Base de datos• Servidores Web• Impresoras• Puestos de usuarios

• Sistemas Operativos• Bases de Datos• Servicios de conexión• Biometría• Tokens• Smart Cards• Telefonía• Wireless• VPN• Encriptación• Terminal Server• Acceso Remoto• Lectoras• Palms• Notebooks

Componentes de una RedComponentes de una Red

Seguridad Informática y Hacking Etico

Los accesos se intentan por vía:

• Red Física

• Web• Telefónica• Transmisiones y Emanaciones• Físicamente

Medios de Intrusión Medios de Intrusión

Seguridad Informática y Hacking Etico

Se compone de un elevado número de pruebas, entre las que se pueden nombrar:

• Ingeniería Social.• Ataques de Reconocimiento. • Detección de conexiones externas. • Obtención de rangos de direcciones en

Internet. • Detección de protocolos. • Scanning de puertos TCP, UDP e ICMP. • Análisis Dispositivos de comunicaciones• Análisis de seguridad de conexiones remotas. • Scanning de vulnerabilidades. • Prueba de ataques de denegación de servicio. • Ejecución de codigo Exploit aplicable.

Pruebas de IntrusiónPruebas de Intrusión

Seguridad Informática y Hacking Etico

Tanto las herramientas, como los diferentes test que se van utilizando y

realizando, se van redefiniendo a medida que se ejecutan y se observan los

resultados

Metodología de una Prueba de IntrusiónMetodología de una Prueba de Intrusión

Seguridad Informática y Hacking Etico

El enfoque metodológico de trabajo para esta práctica es el siguiente:

• Reconocimiento Superficial • Reconocimeinto en Profundidad y Enumeración• Definición de las Herramientas a Utilizar• Ataque Puro• Redefinición de pruebas y herramientas a utilizar en

base a resultados obtenidos• Borrado de rastro y evidencias• Consolidación• Documentación formal y desarrollo de Informes

Finales (Tecnico y Ejecutivo)

Metodología de una Prueba de IntrusiónMetodología de una Prueba de Intrusión

Seguridad Informática y Hacking Etico

INTRUSO

“Alguien que quiere acceder a los sistemas con o sin autorización pero con fines que

pueden perjudicar a la organización”.

IntrusoIntruso

Seguridad Informática y Hacking Etico

BackTrack 5 R3 Released! Aug 13th, 2012 Fuente: http://www.backtrack-linux.org/

Herramientas de Hacking ÉticoHerramientas de Hacking Ético

Seguridad Informática y Hacking Etico

Estándares de Seguridad InformáticaEstándares de Seguridad Informática

Hay varias pautas, estándares y recomendaciones

disponibles que pueden ayudar a simplificar la tarea de

asegurar su empresa. Miremos algunos de éstos

seguidamente:

Seguridad Informática y Hacking Etico

Criterios y normativas de seguridadCriterios y normativas de seguridad

• Criterio de evaluación TCSEC

• Trusted Computer System Evaluation Criteria, también conocido

como Orange Book.

• Criterio de evaluación ITSEC

• Information Technology Security Evaluation Criteria.

• Criterio de evaluación CC (ISO 15408 – v3.1 Septiembre 2006)

• Common Criteria: incluye los dos anteriores.

http://www.niap-ccevs.org/cc-scheme/cc_docs/

Seguridad Informática y Hacking Etico

Criterios y normativas de seguridadCriterios y normativas de seguridad

Historia de los Criterios de Evaluación de Productos/Sistemas

(versión actual del CC v3.1setiembre 2006)

Seguridad Informática y Hacking Etico

Criterios y normativas de seguridadCriterios y normativas de seguridad

• IT Infrastructure Library (ITIL v3 Diciembre 2005)

http://www.best-management-practice.com/

• Serie de estándares de seguridad de la información ISO/IEC 27000

ISO/IEC 27000 - a standard vocabulary for the ISMS standards (in preparation)

ISO/IEC 27001 - the certification standard against which organizations' ISMS may be certified (published in 2005)

ISO/IEC 27002 - Information technology - Security techniques - Code of practice for information security

management - 2007

ISO/IEC 27003 - a new ISMS implementation guide (in preparation)

ISO/IEC 27004 - a standard for information security measurement and metrics (in preparation)

ISO/IEC 27005 - a standard for risk management, potentially related to the current British Standard BS 7799 part 3

ISO/IEC 27006 - a guide to the certification/registration process (published in March 2007)

ISO/IEC 27007 - a guideline for auditing information security management systems (in preparation)

ISO/IEC 27799 - guidance on implementing ISO/IEC 27002 in the healthcare industry

http://www.standardsdirect.org/iso17799.htm

Seguridad Informática y Hacking Etico

IT Infrastructure Library (ITIL) DefiniciónIT Infrastructure Library (ITIL) Definición

El gerenciamiento de la seguridad es responsable de la confidencialidad, la integridad y la disponibilidad de datos asociados a un servicio. Un número de security issues tienen que ser cubiertos por la administración de disponibilidad:

• Los servicios deben estar disponibles sólo para el personal

autorizado

• Los datos deben estar disponibles solamente para el personal

autorizado y solamente en las horas convenidas

• Los servicios deben ser recuperables dentro de los parámetros

convenidos de confidencialidad e integridad

• Los servicios se deben diseñar y funcionar dentro de las políticas de

seguridad

• Los contratistas deben tener acceso al hardware o al software

Nota: Para más información, ir a http://www.itil.org/itil_e/itil_e_080.html

Seguridad Informática y Hacking Etico

La norma NTP-ISO/IEC 27001:2008La norma NTP-ISO/IEC 27001:2008

• Presenta normas, criterios y recomendaciones básicas

para establecer políticas de seguridad.

• Éstas van desde los conceptos de seguridad física hasta

los de seguridad lógica.

• Parte de la norma elaborada por la BSI, British

Standards Institution, adoptada por International

Standards Organization ISO y la International Electronic

Commission IEC.

Seguridad Informática y Hacking Etico

La norma NTP-ISO/IEC 27001:2008La norma NTP-ISO/IEC 27001:2008

Se trata de un código de buenas prácticas para la

Gestión de la Seguridad de la Información.

•Antecedentes

•Introducción

•Objeto y campo de la aplicación

•Términos y definiciones

•Política de seguridad

•Aspectos organizativos para la seguridad

•Clasificación y control de los archivos

•Seguridad ligada al personal

•Seguridad física y del entorno

•Gestión de comunicaciones y operaciones

•Control de accesos

•Desarrollo y mantenimiento de sistemas

•Gestion de Incidentes de Seguridad Informatica

•Gestión de continuidad del negocio

•Conformidad

Seguridad Informática y Hacking Etico

Historia de la Norma ISO 27001Historia de la Norma ISO 27001

Finalmente va a quedar la ISO 27001-2005

ISO 27001-2005

Seguridad Informática y Hacking Etico

Leyes de seguridad informática en PerúLeyes de seguridad informática en Perú

• RESOLUCIÓN MINISTERIAL Nº 129-2012-PCM Aprueban el uso obligatorio de la Norma Técnica Peruana “NTP-ISO/IEC 27001:2008 EDI Tecnología de la Información. Técnicas de seguridad. Sistemas de gestión de seguridad de la Información. Requisitos” en todas las entidades integrantes del Sistema Nacional de Informática, que como anexo forma parte integrante de la presente resolución. Fuente: http://www.pcm.gob.pe/normaslegales/2012/RM-129-2012-PCM.pdf

• DECRETO SUPREMO Nº 052-2008-PCM.

Aprueban Reglamento de la Ley de Firmas y Certificados Digitales.

Ratifica a INDECOPI como la Autoridad Administrativa Competente

de la Infraestructura Oficial de Firma Digital

Fuente: http://www.indecopi.gob.pe/repositorioaps/0/6/par/normalizacion/ds%20n052-2008-pcm.pdf

Seguridad Informática y Hacking Etico

Leyes de seguridad informática en PerúLeyes de seguridad informática en Perú

• INDECOPI - Comisión de Reglamentos Técnicos y Comerciales.

Aprueba:

1) la Guía de Acreditación para Entidades de Certificación Digital.

2) la Guía de Acreditación para Entidades de Verificación/ Registro

de Datos.

3) la Guía de Acreditación para Prestadoras de Servicios de Valor

Añadido.

Fuente: http://www.indecopi.gob.pe/0/modulos/JER/JER_Interna.aspx?ARE=0&PFL=6&JER=423

Seguridad Informática y Hacking Etico

Leyes de seguridad informática en PerúLeyes de seguridad informática en Perú

• Ley 28493, del 2005, que regula el uso del correo

electrónico comercial no solicitado (SPAM)

• DECRETO SUPREMO Nº 024-2005-PCM, Aprueban

reglamento de la ley Nº 28612: Ley que norma el uso,

adquisición y adecuación del software en la

administración pública

Fuente:

http://www.ongei.gob.pe/bancos/banco_normas/ongei_banconormas.asp

Seguridad Informática y Hacking Etico

Lecturas RecomendadasLecturas Recomendadas

• El arte de la Guerra, Sun Tzu

• Seguridad para Comunicaciones Inalambricas

Randall K. Nichols, Panos C. Lekkas, Editorial McGraw-Hill

• Seguridad en Redes Telematicas

Justo Carracedo Gallardo, Editorial Mc Graw-Hill

• Linux Maxima Seguridad

Anonimo, Editorial Prentice Hall

Seguridad Informática y Hacking Etico

Lecturas RecomendadasLecturas Recomendadas … …continúacontinúa

• Cracking the Code

Dreamtech Software Team, Editorial Hungry Minds

• Comunicaciones Móviles

Jose Manuel Huidobro Moya, Editorial Thomson Praninfo

• Writing Secure Code

Michael Howard and David LeBlanc, Microsoft Press

Seguridad Informática y Hacking Etico

Videos RecomendadosVideos Recomendados

• Hackers La Trilogía

Hackers 1 : Piratas Informáticos

Hackers. 1995, USA. 107’

Director: Iain Softley

Hackers 2: Asalto Final

Takedown. 2000, USA. 96’

Director: Joe Chappelle

Hackers 3: Conspiración en la red

AntiTrust. 2001. USA.108’

Dirección: Peter Howitt

Seguridad Informática y Hacking Etico

Videos RecomendadosVideos Recomendados

• Juego de Espías

Spy Game. EE.UU.,2001, 125'

Dirección: Tony Scott

Seguridad Informática y Hacking Etico

Videos RecomendadosVideos Recomendados

• El Código da Vinci

The Da Vinci Code. Estados Unidos,

2006, 146 minutos

Dirección: Ron Howard

• Códigos de Guerra

Windtalkers. EE.UU., 2002, 132' .

Dirección: John Woo

• Infiltrados

The Departed. USA, 2006.

Director: Martin Scorsese

Seguridad Informática y Hacking Etico

Certificaciones en Seguridad InformáticaCertificaciones en Seguridad Informática

• CISSP : Certified Information Systems Security Professional

• CHFI : Computer Hacking Forensic Investigator (ISC) 2

• CISA : Certified Information Systems Auditor (ISACA)

• CISM : Certified Information Security Manager (ISACA)

• CompTia Security ++ : The Computing Technology Industry Association Security ++

• ISO 17799 : AuditorLider

• CSSLP: Certified Secure Software Lifecycle Professional (ISC) 2

• CEH: Certified Ethical Hacker (EC-Council)

Otras certificaciones relacionadas recomendadas:

• CISCO CCNA : Cisco Certified Network Associate (CISCO System)

• ITIL : The Information Technology Infrastructure Library

OGC (Office of Governance Commerce) in Norwich (England)

• CMMI : Capability Maturity Model Integration (Carnegie Mellon, Software Engineering Institute)

• PMP : Project Management Professional (Project Management Institute - PMI)

Seguridad Informática y Hacking Etico

ResumenResumen

• Historia de la Seguridad de la Información

• Elementos de la Seguridad de la Información

• Principios de la Seguridad de la Información

• Hacking Ético

• Estándares de la Seguridad de la Information

• Leyes Peruanas en materia de Seguridad de la

Información

• Certificaciones en Seguridad Informática

Seguridad Informática y Hacking Etico

Recursos WebRecursos Web

• Proyecto Abierto de Seguridad de Aplicaciones Web (OWASP - Open Web

Application Security Project )

• http://www.owasp.org/index.php/Main_Page

• Curso de Seguridad Informática en Diapositivas.

• Ramió Aguirre, Jorge. Publicado en Criptored.

• http://www.criptored.upm.es/guiateoria/gt_m001a.htm

• Portal argentino dedicado a temas de criptografía, y en general todo lo

relacionado con la seguridad informática

• http://www.segu-info.com.ar/

Seguridad Informática y Hacking Etico

Recursos Web …Recursos Web …continúacontinúa

• Computer Emergency Response Team Coordination Center del SEI de la

Carnegie Mellon University

• http://www.cert.org/

• Red Temática Iberoamericana de Criptografía y Seguridad de la Información

• http://www.criptored.upm.es/paginas/docencia.htm

• Academia Latinoamericana de Seguridad de la Información

• http://www.mslatam.com/latam/technet/cso/Html-ES/home.asp

• Hispasec, Site sobre seguridad y tecnologías de información

• http://www.hispasec.com/

Seguridad Informática y Hacking Etico

Recursos Web …Recursos Web …continúacontinúa

• National Institure of Standards and Technology (NIST)

Computer Security Division – Computer Security Resource Center

Special Publications in the 800 series present documents of general interest

to the computer security community.

• http://csrc.nist.gov/publications/PubsSPs.html