27005-2008 (ES)

Transcript of 27005-2008 (ES)

-

8/3/2019 27005-2008 (ES)

1/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

PRLOGO

ISO (la Organizacin Internacional para la Normalizacin) e IEC (Comisin ElectrotcnicaInternacional) forman el sistema especializado de normalizacin mundial. Los organismosnacionales que son miembros de ISO o de IEC participan en el desarrollo de normasinternacionales a travs de los comits establecidos por la respectiva organizacin paratratar los campos particulares de la actividad tcnica. Los comits tcnicos de ISO e IECcolaboran en los campos de inters mutuo. Otras organizaciones internacionales,gubernamentales y no gubernamentales, en unin con ISO e IEC, tambin toman parte enel trabajo. En el campo de la tecnologa de la informacin, ISO e IEC han establecido uncomit tcnico conjunto, el comit ISO/IEC JTC 1.

Las normas internacionales se redactan de acuerdo con las reglas establecidas en laParte 2 de las directrices de ISO/IEC.

La principal labor del comit tcnico conjunto es preparar normas internacionales. Lasversiones preliminares de las normas internacionales adoptadas por el comit tcnicoconjunto se dan a conocer a todos los organismos nacionales para la votacin. Lapublicacin como una Norma Internacional requiere la aprobacin de 75 % mnimo de losorganismos miembro que votan.

Se llama la atencin sobre la posibilidad de que algunos de los elementos de estedocumento puedan estar sujetos a derechos de patente. ISO e IEC no asumenresponsabilidad por la identificacin de cualquiera o todos los derechos de patente.

La norma ISO/IEC 27005 fue elaborada por el Comit Tcnico Conjunto ISO/ IEC JTC 1,Tecnologa de la informacin, Subcomit SC 27, Tcnicas de seguridad en la tecnologade la informacin.

La primera edicin de la norma ISO/IEC 27005 cancela y reemplaza a las normasISO/IEC TR 13335-3:1998, e ISO/IEC TR 13335-4:2000, de las cuales constituye unarevisin tcnica.

-

8/3/2019 27005-2008 (ES)

2/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

CONTENIDO

Pgina

INTRODUCCIN ................................................................................................................... 1

1. OBJETO Y CAMPO DE APLICACIN ...................................................................... 1

2. REFERENCIAS NORMATIVAS ................................................................................. 2

3. TRMINOS Y DEFINICIONES ................................................................................... 2

4. ESTRUCTURA DE ESTA NORMA ............................................................................ 3

5. INFORMACIN GENERAL ....................................................................................... 4

6. VISIN GENERAL DEL PROCESO DE GESTIN DEL RIESGO ENLA SEGURIDAD DE LA INFORMACIN .................................................................. 5

7. ESTABLECIMIENTO DEL CONTEXTO ..................................................................... 7

7.1 CONSIDERACIONES GENERALES ......................................................................... 7

7.2 CRITERIOS BSICOS ............................................................................................... 8

7.3 EL ALCANCE Y LOS LMITES ................................................................................ 10

7.4 ORGANIZACIN PARA LA GESTIN DEL RIESGO EN LA SEGURIDADDE LA INFORMACIN ............................................................................................ 11

8. EVALUACIN DEL RIESGO EN LA SEGURIDAD DE LA INFORMACIN ........... 11

8.1 DESCRIPCIN GENERAL DE LA EVALUACIN DEL RIESGOEN LA SEGURIDAD DE LA INFORMACIN .......................................................... 11

8.2 ANLISIS DEL RIESGO .......................................................................................... 12

8.3 EVALUACIN DEL RIESGO ................................................................................... 21

-

8/3/2019 27005-2008 (ES)

3/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

Pgina

9. TRATAMIENTO DEL RIESGO EN LA SEGURIDAD DE LA INFORMACIN ......... 22

9.1 DESCRIPCIN GENERAL DEL TRATAMIENTO DEL RIESGO ............................. 22

9.2 REDUCCIN DEL RIESGO ..................................................................................... 24

9.3 RETENCIN DEL RIESGO ..................................................................................... 25

9.4 EVITACIN DEL RIESGO ....................................................................................... 25

9.5 TRANSFERENCIA DEL RIESGO ............................................................................ 25

10. ACEPTACIN DEL RIESGO EN LA SEGURIDAD DE LA INFORMACIN ........... 26

11. COMUNICACIN DE LOS RIESGOS PARA LA SEGURIDADDE LA INFORMACIN ............................................................................................ 27

12. MONITOREO Y REVISIN DEL RIESGO EN LA SEGURIDADDE LA INFORMACIN ............................................................................................ 28

12.1 MONITOREO Y REVISIN DE LOS FACTORES DE RIESGO ............................... 28

12.2 MONITOREO, REVISIN Y MEJORA DE LA GESTIN DEL RIESGO .................. 29

DOCUMENTO DE REFERENCIA ....................................................................................... 67

BIBLIOGRAFA ................................................................................................................... 66

FIGURAS

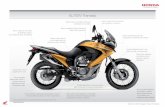

Figura 1. Proceso de gestin del riesgo en la seguridad de la informacin ................... 5

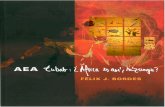

Figura 2. Actividad para el tratamiento del riesgo ........................................................... 22

TABLA

Tabla 1. Alineamiento del SGSI y el proceso de gestin del riesgoen la seguridad de la informacin ...................................................................................... 7

-

8/3/2019 27005-2008 (ES)

4/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

Pgina

ANEXOS

ANEXO A (Informativo)DEFINICIN DEL ALCANCE Y LOS LMITES DEL PROCESO DE GESTINDEL RIESGO EN LA SEGURIDAD DE LA INFORMACIN ............................................... 31

ANEXO B (Informativo)IDENTIFICACIN Y VALORACIN DE LOS ACTIVOSY EVALUACIN DEL IMPACTO ........................................................................................ 37

ANEXO C (Informativo)

EJEMPLOS DE AMENAZAS COMUNES ........................................................................... 49

ANEXO D (Informativo)VULNERABILIDADES Y MTODOS PARA LA EVALUACINDE LA VULNERABILIDAD ................................................................................................. 51

ANEXO E (Informativo)ENFOQUES PARA LA EVALUACIN DE RIESGOS EN LA SEGURIDADDE LA INFORMACIN ....................................................................................................... 56

ANEXO F (Informativo)RESTRICCIONES PARA LA REDUCCIN DE RIESGOS 63

-

8/3/2019 27005-2008 (ES)

5/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

INTRODUCCIN

Esta norma proporciona directrices para la gestin del riesgo en la seguridad de lainformacin en una organizacin, dando soporte particular a los requisitos de un sistemade gestin de seguridad de la informacin (SGSI) de acuerdo con la norma ISO/IEC27001. Sin embargo, esta norma no brinda ninguna metodologa especfica para lagestin del riesgo en la seguridad de la informacin. Corresponde a la organizacin definirsu enfoque para la gestin del riesgo, dependiendo por ejemplo del alcance de su SGSI,del contexto de la gestin del riesgo o del sector industrial. Se puede utilizar una variedadde metodologas existentes bajo la estructura descrita en esta norma para implementarlos requisitos de un sistema de gestin de seguridad de la informacin.

Esta norma es pertinente para los directores y el personal involucrado en la gestin delriesgo

en la seguridad de la informacin dentro de una organizacin y, cuando corresponda, paralas

partes externas que dan soporte a dichas actividades.

-

8/3/2019 27005-2008 (ES)

6/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

TECNOLOGA DE LA INFORMACIN.TCNICAS DE SEGURIDAD.GESTIN DEL RIESGO EN LA SEGURIDAD DE LA INFORMACIN

1. OBJETO Y CAMPO DE APLICACIN

Esta norma suministra directrices para la gestin del riesgo en la seguridad de lainformacin.

Esta norma brinda soporte a los conceptos generales que se especifican en la normaISO/IEC 27001 y est diseada para facilitar la implementacin satisfactoria de laseguridad de la informacin con base en el enfoque de gestin del riesgo.

El conocimiento de los conceptos, modelos, procesos y terminologas que se describen enla norma ISO/IEC 27001 y en ISO/IEC 27002 es importante para la total comprensin deesta norma.

Esta norma se aplica a todos los tipos de organizaciones (por ejemplo empresas

comerciales, agencias del gobierno, organizaciones sin nimo de lucro) que pretendengestionar los riesgos que podran comprometer la seguridad de la informacin de laorganizacin.

2. REFERENCIAS NORMATIVAS

Los siguientes documentos de referencia son indispensables para la aplicacin de estanorma. Para referencias con fecha, nicamente se aplica la edicin citada. Parareferencias sin fecha, se aplica en la edicin ms reciente del documento mencionado(incluyendo todas las enmiendas).

ISO/IEC 27001:2005, Information Technology. Security Techniques. Information SecurityManagement Systems. Requirements.

ISO/IEC 27002:2005, Information Technology. Security Techniques. Code of Practice forInformation Security Management.

3. TRMINOS Y DEFINICIONES

Para los propsitos de este documento, se aplican los trminos y definiciones de lasnormas ISO/IEC 27001 e ISO/IEC 27002 y las siguientes:

-

8/3/2019 27005-2008 (ES)

7/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

3.1 Impacto. Cambio adverso en el nivel de los objetivos del negocio logrados.

3.2 Riesgo en la seguridad de la informacin. Potencial de que una amenazadeterminada explote las vulnerabilidades de los activos o grupos de activos causando asdao a la organizacin.

NOTA Se mide en trminos de una combinacin de la probabilidad de que suceda un evento y susconsecuencias.

3.3 Evitacin del riesgo. Decisin de no involucrarse en una situacin de riesgo o tomaraccin para retirarse de dicha situacin.

[ISO/IEC Gua 73:2002]

3.4 Comunicacin del riesgo. Intercambiar o compartir la informacin acerca del riesgoentre la persona que toma la decisin y otras partes interesadas.

[ISO/IEC Gua 73:2002]

3.5 Estimacin del riesgo. Proceso para asignar valores a la probabilidad y lasconsecuencias de un riesgo.

[ISO/IEC Gua 73:2002]

NOTA 1 En el contexto de esta norma, el trmino "actividad" se utiliza en lugar del trmino "proceso" para laestimacin del riesgo.

NOTA 2 En el contexto de esta norma, el trmino "posibilidad" se utiliza en lugar del trmino "probabilidad"para la estimacin del riesgo.

3.6 Identificacin del riesgo. Proceso para encontrar, enumerar y caracterizar loselementos de riesgo.

[ISO/IEC Gua 73:2002]

NOTA En el contexto de esta norma, el trmino "actividad" se utiliza en lugar del trmino "proceso" para laidentificacin del riesgo.3.7 Reduccin del riesgo. Acciones que se toman para disminuir la probabilidad lasconsecuencias negativas, o ambas, asociadas con un riesgo.

[ISO/IEC Gua 73:2002]

NOTA En el contexto de esta norma, el trmino "posibilidad" se utiliza en lugar del trmino "probabilidad"para la reduccin del riesgo.

3.8 Retencin del riesgo. Aceptacin de la prdida o ganancia proveniente de un riesgoparticular.

[ISO/IEC Gua 73:2002]

NOTA En el contexto de los riesgos en la seguridad de la informacin, nicamente se consideran lasconsecuencias negativas (prdidas) para la retencin del riesgo.

-

8/3/2019 27005-2008 (ES)

8/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

3.9 Transferencia del riesgo. Compartir con otra de las partes la prdida o la ganancia

de un riesgo.[ISO/IEC Gua 73:2002]

NOTA En el contexto de los riesgos en la seguridad de la informacin, nicamente se consideran lasconsecuencias negativas (prdidas) para la transferencia del riesgo.

4. ESTRUCTURA DE ESTA NORMA

Esta norma contiene la descripcin de los procesos para la gestin del riesgo en laseguridad de la informacin y sus actividades

La informacin general se proporciona en el numeral 5.En el numeral 6 se suministra una visin general de los procesos de gestin del riesgo enla seguridad de la informacin.

Todas las actividades para la gestin del riesgo en la seguridad en la informacin sepresentan en el numeral 6 y se describen posteriormente en los siguientes numerales:

- establecimiento del contexto, en el numeral 7;

- evaluacin del riesgo, en el numeral 8;

- tratamiento del riesgo, en el numeral 9;- aceptacin del riesgo, en el numeral 10;

- comunicacin del riesgo, en el numeral 11;

- monitoreo y revisin del riesgo, en el numeral 12.

En los anexos se presenta la informacin adicional para las actividades de la gestin delriesgo en la seguridad de la informacin. El establecimiento del contexto est sustentadopor el Anexo A (que define el alcance y los lmites del proceso de gestin del riesgo en laseguridad de la informacin). La identificacin y evaluacin de los activos y las

evaluaciones del impacto se discuten en el Anexo B (ejemplos para activos), Anexo C(ejemplos de amenazas comunes) y Anexo D (ejemplos de vulnerabilidades comunes).Los ejemplos de los enfoques para la evaluacin del riesgo en la seguridad de lainformacin se presentan en el Anexo E.

En el Anexo F se presentan las restricciones para la reduccin del riesgo.

Todas las actividades para la gestin del riesgo que se presentan en los numerales 7 al12 estn estructuradas de la siguiente manera:

Entrada: identifica toda la informacin que se requiere para realizar la actividad.

-

8/3/2019 27005-2008 (ES)

9/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

Acciones: describe la actividad.

Gua de implementacin: proporciona guas para llevar a cabo la accin. Algunas de ellaspueden no ser adecuadas en todos los casos y por ende otras formas de ejecutar laaccin pueden ser ms adecuadas.

Salida: identifica toda la informacin derivada despus de realizar la actividad.

5. INFORMACIN GENERAL

Es necesario un enfoque sistemtico para la gestin del riesgo en la seguridad de lainformacin para identificar las necesidades de la organizacin con respecto a losrequisitos de seguridad de la informacin y para crear un sistema de gestin de la

seguridad de la informacin (SGSI) eficaz. Este enfoque debera ser adecuado para elentorno de la organizacin y, en particular, debera cumplir los lineamientos de toda lagestin del riesgo en la empresa. Los esfuerzos de seguridad deberan abordar losriesgos de una manera eficaz y oportuna donde y cuando sean necesarios. La gestin delriesgo en la seguridad de la informacin debera ser una parte integral de todas lasactividades de gestin de seguridad de la informacin y se deberan aplicar tanto a laimplementacin como al funcionamiento continuo de un SGSI.

La gestin del riesgo en la seguridad de la informacin debera ser un proceso continuo.Tal proceso debera establecer el contexto, evaluar los riesgos, tratar los riesgosutilizando un plan de tratamiento para implementar las recomendaciones y decisiones. Lagestin del riesgo analiza lo que puede suceder y cules pueden ser las posibles

consecuencias, antes de decidir lo que se debera hacer y cuando hacerlo, con el fin dereducir el riesgo hasta un nivel aceptable.

La gestin del riesgo en la seguridad de la informacin debera contribuir a:

- la identificacin de los riesgos;

- La evaluacin de los riesgos en trminos de sus consecuencias para el negocio yla probabilidad de su ocurrencia;

- La comunicacin y entendimiento de la probabilidad y las consecuencias deestos riesgos ;

- El establecimiento del orden de prioridad para el tratamiento de los riesgos;

- La priorizacin de las acciones para reducir la ocurrencia de los riesgos;

- La participacin de los interesados cuando se toman las decisiones sobre gestindel riesgo y mantenerlos informados sobre el estado de la gestin del riesgo;

- La eficacia del monitoreo del tratamiento del riesgo;

- El monitoreo y revisin con regularidad del riesgo y los procesos de gestin deriesgos;

-

8/3/2019 27005-2008 (ES)

10/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

- La captura de informacin para mejorar el enfoque de la gestin de riesgos;

- La educacin de los directores y del personal acerca de los riesgos y las accionesque se toman para mitigarlos.

El proceso de gestin del riesgo en la seguridad de la informacin se puede aplicar a laorganizacin en su totalidad, a una parte separada de la organizacin (por ejemplo, undepartamento, una ubicacin fsica, un servicio), a cualquier sistema de informacin,existente o planificado, o a aspectos particulares del control (por ejemplo, la planificacinde la continuidad del negocio).

6. VISIN GENERAL DEL PROCESO DE GESTIN DEL RIESGO EN LA

SEGURIDAD DE LA INFORMACIN

El proceso de gestin del riesgo en la seguridad de la informacin consta delestablecimiento del contexto (vase el numeral 7), evaluacin del riesgo (vase elnumeral 8), tratamiento del riesgo (vase el numeral 9), aceptacin del riesgo (vase elnumeral 10), comunicacin del riesgo (vase el numeral 11) y monitoreo y revisin delriesgo (vase el numeral 12).

-

8/3/2019 27005-2008 (ES)

11/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

ESTABLECIMIENTO DE CONTEXTO

COMUNICACIND

ELRIESGO

FIN

DELAPRIMERAREPETICIN

OD

EL

ASREPETICIONESPOSTERIORES

IDENTIFICACIN DEL RIESGO

ESTIMACIN DEL RIESGO

EVALUACIN DEL RIESGO

MONITOREO Y REVISIN DEL RIESGO

ACEPTACIN DEL RIESGO

EVALUACIN DE RIESGO

ANLISIS DEL RIESGO

DECISIN SOBRE EL RIESGOPUNTO 1. Evaluacin satisfactoria

DECISIN SOBRE EL RIESGOPUNTO 2. Tratamiento satisfactorio

Fin de la primera iteracin o de las posteriores

Figura 1. Proceso de gestin del riesgo en la seguridad de la informacin

As como lo ilustra la Figura 1, el proceso de gestin del riesgo en la seguridad de la

informacin puede ser iterativo para las actividades de valoracin del riesgo y/o detratamiento del riesgo. Un enfoque iterativo para realizar la valoracin del riesgo puedeincrementar la profundidad y el detalle de la valoracin en cada iteracin. El enfoqueiterativo suministra un buen equilibrio entre la reduccin del tiempo y el esfuerzo requeridopara identificar los controles, incluso garantizando que los riesgos altos se valoren demanera correcta.

El contexto se establece primero. Luego se realiza una valoracin del riesgo. Si stasuministra informacin suficiente para determinar de manera eficaz las acciones que senecesitan para modificar los riesgos hasta un nivel aceptable, entonces la labor estterminada y sigue el tratamiento del riesgo. Si la informacin no es suficiente, se llevar acabo otra iteracin de la valoracin del riesgo con un contexto revisado (por ejemplo, los

-

8/3/2019 27005-2008 (ES)

12/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

criterios de evaluacin del riesgo, los criterios para aceptar el riesgo o los criterios deimpacto), posiblemente en partes limitadas del alcance total (vase la Figura 1, Decisin

sobre el riesgo-punto 1).

La eficacia del tratamiento del riesgo depende de los resultados de la valoracin delriesgo. Es posible que el tratamiento del riesgo no produzca inmediatamente un nivelaceptable de riesgo residual. En esta situacin, si es necesaria, se puede requerir otraiteracin de la valoracin del riesgo con cambios en los parmetros del contexto (porejemplo criterios para valoracin del riesgo, de aceptacin o de impacto del riesgo),seguida del tratamiento del riesgo (vase la Figura 1, Decisin sobre el riesgo-punto 2).

La actividad de aceptacin del riesgo debe asegurar que los riesgos residuales sonaceptados explcitamente por los directores de la organizacin. Esto es especialmenteimportante en una situacin en la que la implementacin de los controles se omite o se

pospone, por ejemplo debido al costo.Durante todo el proceso de gestin del riesgo en la seguridad de la informacin esimportante que los riesgos y su tratamiento se comuniquen a los directores y al personaloperativo correspondiente. Incluso antes del tratamiento de los riesgos, la informacinacerca de los riesgos identificados puede ser muy valiosa para la gestin de incidentes ypuede ayudar a reducir el dao potencial. La toma de conciencia por parte de losdirectores y el personal acerca de los riesgos, la naturaleza de los controles establecidospara mitigar los riesgos y las reas de inters para la organizacin facilitan el tratamientode los incidentes y los eventos inesperados de una manera ms eficaz. Se recomiendadocumentar los resultados detallados en cada actividad del proceso de gestin del riesgoen la seguridad de la informacin y de los dos puntos de decisin sobre el riesgo.

La norma ISO/IEC 27001 especifica que los controles implementados dentro del alcance,los lmites y el contexto de SGSI se deben basar en el riesgo. La aplicacin de un procesode gestin del riesgo en la seguridad de la informacin puede satisfacer este requisito.Existen muchos enfoques mediante los cuales se puede implementar exitosamente elproceso en una organizacin. La organizacin debera utilizar cualquier enfoque que seajuste mejor a sus circunstancias para cada aplicacin especfica del proceso.

En un SGSI, el establecimiento del contexto, la valoracin del riesgo, el desarrollo del plande tratamiento del riesgo y la aceptacin del riesgo son parte de la fase de "planificar". Enla fase de "hacer" del SGSI, se implementan las acciones y los controles que sonnecesarios para reducir el riesgo hasta un nivel aceptable, de acuerdo con el plan detratamiento del riesgo. En la fase de "verificar" del SGSI, los directores determinarn lanecesidad de revisiones de las valoraciones y del tratamiento del riesgo a la luz de losincidentes y los cambios en las circunstancias. En la fase de "actuar", se llevan a cabotodas las acciones que son necesarias, incluyendo la aplicacin adicional del proceso degestin del riesgo en la seguridad de la informacin.

La siguiente tabla resume las actividades de gestin del riesgo en la seguridad de lainformacin que son pertinentes para las cuatro fases del proceso del SGSI:

Tabla 1. Alineamiento del SGSI y el proceso de Gestin del Riesgo en la Seguridad de la Informacin

Proceso de SGSI Proceso de gestin del riesgo en la seguridad de la informacin

-

8/3/2019 27005-2008 (ES)

13/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

Planificar

Establecer el contextoValoracin del riesgo

Planificacin del tratamiento del riesgoAceptacin del riesgo

Hacer Implementacin del plan de tratamiento del riesgo

Verificar Monitoreo y revisin continuos de los riesgos

ActuarMantener y mejorar el proceso de gestin del riesgo en la seguridad de lainformacin

7. ESTABLECIMIENTO DEL CONTEXTO

7.1 CONSIDERACIONES GENERALES

Entrada: toda la informacin acerca de la organizacin que es pertinente para establecerel contexto de la gestin del riesgo en la seguridad de la informacin.

Accin: se debera establecer el contexto para la gestin del riesgo en la seguridad de lainformacin, lo cual implica establecer los criterios bsicos que son necesarios para lagestin del riesgo de la seguridad de la informacin (vase el numeral 7.2), definir elalcance y los lmites (vase el numeral 7.3) y establecer una organizacin adecuada queopere la gestin del riesgo la seguridad de la informacin (vase el numeral 7.4).

Gua para la implementacin:

Es esencial determinar el propsito de la gestin del riesgo en la seguridad de lainformacin ya que esto afecta al proceso total y, en particular, al establecimiento delcontexto. Este propsito puede ser:

- dar soporte a un SGSI;

- conformidad legal y evidencias de la debida diligencia;

- preparacin de un plan para la continuidad del negocio;

- preparacin de un plan de respuesta a incidentes;

- descripcin de los requisitos de seguridad de la informacin para un producto, unservicio o un mecanismo.

La gua de implementacin para los elementos del establecimiento del contexto que sonnecesarios para dar soporte a un SGSI se discute posteriormente en los numerales 7.2, 7.3y 7.4.

NOTA La norma ISO/IEC 27001 no utiliza el trmino "contexto". Sin embargo, todo el numeral 7 de estanorma se relaciona con los requisitos de "definir el alcance y los lmites del SGSI [(vase el numeral 4.2.1 a)],"definir la poltica de un SGSI" [(vase el numeral 4.2.1 b)] y "definir el enfoque para la evaluacin del riesgo"[(vase el numeral 4.2.1 c)] que se especifican en la norma ISO/IEC 27001.

-

8/3/2019 27005-2008 (ES)

14/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

Salida: especificacin de los criterios bsicos, alcance y lmites, y organizacin delproceso de gestin del riesgo en la seguridad de la informacin.

7.2 CRITERIOS BSICOS

Dependiendo del alcance y los objetivos de la gestin del riesgo, se pueden aplicardiferentes enfoques. El enfoque tambin podra ser diferente para cada iteracin.

Es aconsejable seleccionar o desarrollar un enfoque adecuado para la gestin del riesgoque aborde los criterios bsicos tales como: criterios de evaluacin del riesgo, criterios deimpacto, criterios de aceptacin del riesgo.

Adems, la organizacin debera evaluar si los recursos necesarios estn o nodisponibles para:

- realizar la valoracin del riesgo y establecer un plan de tratamiento para el riesgo;

- definir e implementar las polticas y los procedimientos, que incluyan laimplementacin de los controles seleccionados;

- monitorear los controles ;

- monitorear los procesos de gestin del riesgo en la seguridad de la informacin.

NOTA Vase tambin la norma ISO/IEC 27001 (numeral 5.2.1) con relacin a la provisin de los recursospara la implementacin y el funcionamiento de un SGSI.

Criterios de evaluacin del riesgo

Se recomienda desarrollar criterios para la evaluacin del riesgo con el fin de determinarel riesgo en la seguridad de la informacin de la organizacin, teniendo en cuenta lossiguientes aspectos:

- el valor estratgico del proceso de informacin del negocio;

- la criticidad de los activos de informacin involucrados;

- los requisitos legales y reglamentarios, as como las obligaciones contractuales;

- la importancia de la disponibilidad, confidencialidad e integridad para lasoperaciones y el negocio.

- Las expectativas y percepciones de las partes interesadas y las consecuenciasnegativas para el buen nombre y la reputacin.

De igual modo, los criterios de evaluacin del riesgo se pueden utilizar para especificar lasprioridades para el tratamiento del riesgo.

Criterios de impacto

-

8/3/2019 27005-2008 (ES)

15/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

Es recomendable desarrollar criterios de impacto del riesgo y especificarlos en trminosdel grado de dao o de los costos para la organizacin, causados por un evento de

seguridad de la informacin, considerando los siguientes aspectos:

- nivel de clasificacin de los activos de informacin impactados;- brechas en la seguridad de la informacin (por ejemplo, prdida de

confidencialidad, integridad y disponibilidad);

- operaciones deterioradas (partes internas o terceras partes);

- prdida del negocio y del valor financiero;

- alteracin de planes y fechas lmites;

- daos para la reputacin;

- Incumplimiento de los requisitos legales, reglamentarios o contractuales.

NOTA Vase tambin la norma ISO/IEC 27001 [numeral 4.2.1 d) 4] con respecto a la identificacin de loscriterios del impacto para las prdidas de confidencialidad, integridad y disponibilidad.

Criterios de la aceptacin del riesgo

Es recomendable desarrollar y especificar criterios de aceptacin del riesgo. Estoscriterios dependen con frecuencia de las polticas, metas, objetivos de la organizacin yde las partes interesadas.

La organizacin debera definir sus propias escalas para los niveles de aceptacin delriesgo. Durante el desarrollo, se deberan considerar los siguientes aspectos:

- los criterios de aceptacin del riesgo pueden incluir umbrales mltiples, con unameta de nivel de riesgo deseable, pero con disposiciones para que la alta direccinacepte los riesgos por encima de este nivel, en circunstancias definidas;

- los criterios de aceptacin del riesgo se pueden expresar como la relacin entre elbeneficio estimado (u otros beneficios del negocio) y el riesgo estimado;

- los diferentes criterios de aceptacin del riesgo se pueden aplicar a diferentes

clases de riesgos, por ejemplo los riesgos que podran resultar en incumplimientocon reglamentos o leyes, podran no ser aceptados, aunque se puede permitir laaceptacin de riesgos altos, si esto se especifica como un requisito contractual;

- los criterios de aceptacin del riesgo pueden incluir requisitos para tratamientoadicional en el futuro, por ejemplo se puede aceptar un riesgo si existe aprobaciny compromiso para ejecutar acciones que reduzcan dicho riesgo hasta un nivelaceptable en un periodo definido de tiempo.

Los criterios de aceptacin del riesgo pueden diferir de acuerdo con la expectativa deduracin que se tenga del riesgo, por ejemplo el riesgo puede estar asociado con una

-

8/3/2019 27005-2008 (ES)

16/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

actividad temporal o de corto plazo. Los criterios de aceptacin del riesgo se deberanestablecer considerando los siguientes elementos:

- criterios del negocio;

- aspectos legales y reglamentarios;

- operaciones;

- tecnologa;

- finanzas;

- factores sociales y humanitarios.

NOTA Los criterios de aceptacin del riesgo corresponden a "los criterios para aceptar riesgos e identificarel nivel aceptable del riesgo" que se especifican en la norma ISO/IEC 27001, numeral 4.2.1 c) 2).

Informacin adicional se puede obtener en el Anexo A.

7.3 EL ALCANCE Y LOS LMITES

La organizacin debera definir el alcance y los lmites de la gestin del riesgo de laseguridad de la informacin.

Es necesario definir el alcance del proceso de gestin del riesgo en la seguridad de la

informacin, con el fin de garantizar que todos los activos relevantes se toman enconsideracin en la valoracin del riesgo. Adems, es necesario identificar los lmites(vase tambin la norma ISO/IEC 27001, numeral 4.2.1 a) para abordar aquellos riesgosque se pueden presentar al establecer estos lmites.

Se debera recolectar informacin acerca de la organizacin para determinar el ambienteen que ella funciona y establecer la pertinencia de la informacin para el proceso degestin del riesgo en la seguridad de la informacin.

Al definir el alcance y los lmites, la organizacin debera considerar la siguienteinformacin:

- los objetivos estratgicos de negocio, polticas y estrategias de la organizacin;- procesos del negocio;

- las funciones y estructura de la organizacin;

- los requisitos legales, reglamentarios y contractuales aplicables a la organizacin;

- la poltica de seguridad de la informacin de la organizacin;

- el enfoque global de la organizacin hacia la gestin del riesgo;

-

8/3/2019 27005-2008 (ES)

17/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

- activos de informacin;

- ubicacin de la organizacin y sus caractersticas geogrficas;

- restricciones que afectan a la organizacin;

- expectativas de las partes interesadas;

- entorno sociocultural;

- interfaces (Ejemplo: intercambio de informacin con el entorno).

Adems, la organizacin debera suministrar la justificacin para cualquier exclusin deeste alcance.

Los ejemplos del alcance de la gestin del riesgo pueden ser una aplicacin de tecnologade la informacin, infraestructura de tecnologa de la informacin, un proceso del negocioo una parte definida de una organizacin.

NOTA El alcance y los lmites de la gestin del riesgo en la seguridad de la informacin se relacionan conel alcance y los lmites del SGSI que se exigen en la norma NTC-ISO/IEC 27001, 4.2.1 a).

Informacin adicional se puede obtener en el Anexo A.

7.4 ORGANIZACIN PARA LA GESTIN DEL RIESGO EN LA SEGURIDAD DE LAINFORMACIN

Se recomienda establecer y mantener la organizacin y las responsabilidades en elproceso de gestin del riesgo y la seguridad de la informacin. Las siguientes son lasprincipales funciones y responsabilidades en esta organizacin:

- Desarrollar el proceso de gestin del riesgo en la seguridad de la informacin quesea adecuado para la organizacin.

- Identificar y analizar las partes interesadas.

- Definir las funciones y las responsabilidades de todas las partes, tanto internascomo externas, de la organizacin.

- Establecer las relaciones necesarias entre la organizacin y las partes interesadas,as como las interfaces con las funciones de la gestin del riesgo de alto nivel de laorganizacin (por ejemplo, gestin del riesgo operativo), y las interfaces con otrosproyectos o actividades relevantes.

- Definir las rutas para escalar decisiones.

- Especificar los registros que se deben conservar.

Esta organizacin para la gestin del riesgo, debera ser aprobada por los directorescorrespondientes de la entidad.

-

8/3/2019 27005-2008 (ES)

18/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

NOTA La norma NTC-ISO/IEC 27001 exige la determinacin y el suministro de los recursos necesarios

para establecer, implementar, operar, monitorear, revisar, mantener y mejorar un SGSI [(5.2.1 a)]. Laorganizacin de las operaciones de la gestin del riesgo se puede considerar como uno de los recursosexigidos por la norma NTC- ISO/IEC 27001.

8. VALORACIN DEL RIESGO EN LA SEGURIDAD DE LA INFORMACIN

8.1 DESCRIPCIN GENERAL DE LA VALORACIN DEL RIESGO EN LASEGURIDAD DE LA INFORMACIN

NOTA La actividad de valoracin del riesgo esta referenciada como proceso en la norma ISO/IEC 27001.

Entrada: Criterios bsicos, el alcance y los lmites, y la organizacin establecida para el

proceso de la gestin del riesgo en la seguridad de la informacin.

Accin: Los riesgos se deberan identificar, describir cuantitativa o cualitativamente ypriorizar frente a los criterios de evaluacin del riesgo y los objetivos relevantes para laorganizacin.

-

8/3/2019 27005-2008 (ES)

19/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

Gua para la implementacin:

Un riesgo es una combinacin de las consecuencias que se presentaran despus de laocurrencia de un evento indeseado y de su probabilidad de ocurrencia. La valoracin delriesgo cuantifica o describe cualitativamente el riesgo y permite a los directores priorizarlos riesgos de acuerdo con su gravedad percibida u otros criterios establecidos.

La valoracin del riesgo consta de las siguientes actividades:

- Anlisis del riesgo (vase el numeral 8.2) el cual consiste en:

- Identificacin del riesgo (vase el numeral 8.2.1).

- Estimacin del riesgo (vase el numeral 8.2.2).

- Evaluacin del riesgo (vase el numeral 8.3).

La valoracin del riesgo determina el valor de los activos de informacin, identifica lasamenazas y vulnerabilidades aplicables que existen (o que podran existir), identifica loscontroles existentes y sus efectos en el riesgo identificado, determina las consecuenciaspotenciales y, finalmente, prioriza los riesgos derivados y los clasifica frente a los criteriosde evaluacin del riesgo determinados en el contexto establecido.

Con frecuencia, la valoracin del riesgo se lleva a cabo en dos (o ms) iteraciones. Enprimer lugar, se realiza una valoracin general para identificar riesgos potencialmentealtos que ameriten posterior valoracin. La siguiente iteracin puede implicar una

consideracin adicional en profundidad de los riesgos potencialmente altos revelados enla iteracin inicial. Cuando estas actividades suministran informacin que no es suficientepara evaluar el riesgo, entonces se realiza un anlisis ms detallado, probablemente enpartes del alcance total y, tal vez, utilizando un mtodo diferente.

Depende de la organizacin seleccionar su propio enfoque para la valoracin del riesgocon base en los objetivos y la meta de esta valoracin.

En el Anexo E se puede encontrar la discusin sobre los enfoques para la valoracin delriesgo en la seguridad de la informacin.

Salida: Una lista de los riesgos valorados, con prioridad de acuerdo con los criterios de

evaluacin del riesgo.

8.2 ANLISIS DEL RIESGO

8.2.1 Identificacin del riesgo

8.2.1.1 Introduccin a la identificacin del riesgo

El propsito de la identificacin del riesgo es determinar qu podra suceder que causeuna prdida potencial, y llegar a comprender el cmo, dnde y por qu podra ocurrir estaprdida. Los pasos que se describen en los siguientes numerales de la seccin 8.2.1deberan recolectar datos de entrada para la actividad de estimacin del riesgo.

-

8/3/2019 27005-2008 (ES)

20/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

NOTA Las actividades que se describen en los siguientes numerales se pueden llevar a cabo en un orden

diferente, dependiendo de la metodologa que se aplique.

8.2.1.2 Identificacin de los activos

Entrada: Alcance y lmites para la valoracin del riesgo que se va a realizar, lista de loscomponentes con sus propietarios, ubicacin, funciones, etc.

Accin: Se deberan identificar los activos dentro del alcance establecido (se relacionacon la norma NTC-ISO/IEC 27001, numeral 4.2.1 d) 1)).

Gua para la implementacin:

Un activo es todo aquello que tiene valor para la organizacin y que, por lo tanto, requierede proteccin. Para la identificacin de los activos se recomienda tener en cuenta que elsistema de informacin consta de ms elementos que slo hardware y software.

La identificacin de los activos se debera llevar a cabo con un nivel adecuado de detalle,que proporcione informacin suficiente para la valoracin del riesgo. El nivel de detalleutilizado en la identificacin de los activos tendr influencia en la cantidad total deinformacin recolectada durante la valoracin del riesgo. Este nivel se puede mejorar eniteraciones posteriores de la valoracin del riesgo.

Se debera identificar al propietario de cada activo, para asignarle la responsabilidad yrendicin de cuentas sobre ste. El propietario del activo puede no tener derechos de

propiedad sobre el activo, pero tiene la responsabilidad de su produccin, desarrollo,mantenimiento, uso y seguridad, segn corresponda. El propietario del activo confrecuencia es la persona ms idnea para determinar el valor que el activo tiene para laorganizacin (vase el numeral 8.2.2.2 con relacin a la valoracin del activo).

El lmite de la revisin es el permetro definido de los activos de la organizacin que debeser gestionado por parte del proceso de gestin del riesgo en la seguridad de lainformacin.

Mayor informacin sobre la identificacin y la valoracin de los activos con relacin a laseguridad de la informacin se puede obtener en el Anexo B.

Salida: una lista de los activos que van a estar sometidos a gestin del riesgo, y una listade los procesos del negocio relacionados con los activos y su importancia.

8.2.1.3 Identificacin de las amenazas

Entrada: informacin sobre las amenazas obtenida de los propietarios de los activos, delos usuarios, de la revisin de incidentes, y de otras fuentes, incluidos los catlogos deamenazas externas.

Accin: se deberan identificar las amenazas y sus orgenes (se relaciona con la normaISO/IEC 27001, numeral 4.2.1 d) 2)).

-

8/3/2019 27005-2008 (ES)

21/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

Gua para la implementacin:

Una amenaza tiene el potencial de causar daos a activos tales como informacin,procesos y sistemas y, por lo tanto, a las organizaciones. Las amenazas pueden ser deorigen natural o humano y podran ser accidentales o deliberadas. Es recomendableidentificar tanto los orgenes de las amenazas accidentales como de las deliberadas. Unaamenaza puede tener su origen dentro o fuera de la organizacin. Las amenazas sedeberan identificar genricamente y por tipo (por ejemplo, acciones no autorizadas, daofsico, fallas tcnicas) y, cuando sea adecuado, las amenazas individuales dentro de laclase genrica identificada. Esto significa que ninguna amenaza se pasa por alto,incluidas las inesperadas, pero teniendo en cuenta que el volumen de trabajo requeridoes limitado.

Algunas amenazas pueden afectar a ms de un activo. En tales casos pueden causar

diferentes impactos dependiendo de los activos que se vean afectados.

La entrada para la identificacin de las amenazas y la estimacin de la probabilidad deocurrencia (vase el numeral 8.2.2.3) se puede obtener de los propietarios o los usuariosdel activo, del personal de recursos humanos, del administrador de las instalaciones y deespecialistas en seguridad de la informacin, expertos en seguridad fsica, rea jurdica yotras organizaciones que incluyen organismos legales, bien sea autoridades, compaasde seguros y autoridades del gobierno nacional. Los aspectos ambientales y culturales sedeben tener en cuenta cuando se consideran las amenazas.

La experiencia interna obtenida de los incidentes y las valoraciones anteriores de lasamenazas, se deberan tomar en consideracin en la valoracin actual. Podra ser valioso

consultar otros catlogos de amenazas (pueden ser especficas para una organizacin oun negocio) para completar la lista de amenazas genricas, cuando sea pertinente. Loscatlogos y las estadsticas sobre las amenazas estn disponibles en organismosindustriales, del gobierno nacional, organizaciones legales, compaas de seguros, etc.

Cuando se utilizan catlogos de amenazas o los resultados de valoraciones anteriores delas amenazas, es conveniente ser consciente de que existe un cambio continuo de lasamenazas importantes, en especial si cambia el ambiente del negocio o los sistemas deinformacin.

Mayor informacin sobre los tipos de amenazas puede encontrar en el Anexo C.

Salida: una lista de las amenazas con la identificacin del tipo y el origen de la amenaza.

8.2.1.4 Identificacin de los controles existentes

Entrada: documentacin de los controles, planes para la implementacin del tratamientodel riesgo.

Accin: se deberan identificar los controles existentes y los planificados.

Gua para la implementacin:

-

8/3/2019 27005-2008 (ES)

22/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

Se debera realizar la identificacin de los controles existentes para evitar trabajo o costosinnecesarios, por ejemplo en la duplicacin de los controles. Adems, mientras se

identifican los controles existentes es recomendable hacer una verificacin para garantizarque los controles funcionan correctamente - una referencia a los reportes de auditora delSGSI ya existente debera limitar el tiempo que tarda esta labor. Si el control no funcionacomo se espera, puede causar vulnerabilidades. Es recomendable tomar enconsideracin la situacin en la que el control seleccionado (o la estrategia) falla en sufuncionamiento y, por lo tanto, se requieren controles complementarios para tratar demanera eficaz el riesgo identificado. En un SGSI, de acuerdo con ISO/IEC 27001, se tienecomo soporte la revisin de la eficacia del control. Una forma de estimar el efecto delcontrol es ver la manera en que reduce la probabilidad de ocurrencia de la amenaza y lafacilidad de explotar la vulnerabilidad, o el impacto del incidente. Las revisiones por partede la direccin y los reportes de auditora tambin suministran informacin acerca de laeficacia de los controles existentes.

Los controles que se planifican para implementar de acuerdo con los planes deimplementacin del tratamiento del riesgo, se deberan considerar en la misma forma queaquellos ya implementados.

Un control existente o planificado se podra identificar como ineficaz, insuficiente oinjustificado. Si es injustificado o insuficiente, se debera revisar el control para determinarsi se debe eliminar, reemplazar por otro ms adecuado o si debera permanecer, porejemplo, por razones de costos.

Para la identificacin de los controles existentes o planificados, las siguientes actividadespueden ser tiles:

- revisin de los documentos que contengan informacin sobre los controles (porejemplo, los planes de implementacin del tratamiento del riesgo). Si los procesosde la gestin de la seguridad de la informacin estn bien documentados, todoslos controles existentes o planificados y el estado de su implementacin deberanestar disponibles;

- verificacin con las personas responsables de la seguridad de la informacin (porejemplo, el funcionario a cargo de la seguridad de la informacin y el funcionario acargo de la seguridad del sistema de informacin, el administrador de la instalacino el director de operaciones) y los usuarios, en cuanto a qu controles estnrealmente implementados para el proceso de informacin o el sistema de

informacin que se considera;

- efectuar una revisin en el sitio de los controles fsicos, comparando aquellosimplementados con la lista de los controles que deberan estar, y verificandoaquellos implementados con respecto a si funcionan correctamente y de maneraeficaz, o;

- revisin de los resultados de las auditoras internas.

Salida: una lista de todos los controles existentes y planificados, su estado deimplementacin y utilizacin.

-

8/3/2019 27005-2008 (ES)

23/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

8.2.1.5 Identificacin de las vulnerabilidades

Entrada: lista de las amenazas conocidas, lista de los activos y los controles existentes.

Accin: se deberan identificar las vulnerabilidades que pueden ser explotadas por lasamenazas para causar daos a los activos o la organizacin (se relaciona con ISO/IEC27001, numeral 4.2.1 d) 3)).

Gua para la implementacin:

Se pueden identificar vulnerabilidades en las siguientes reas:

- organizacin;

- procesos y procedimientos;

- rutinas de gestin;

- personal;

- ambiente fsico;

- configuracin del sistema de informacin;

- hardware, software o equipo de comunicaciones;

- dependencia de partes externas.

La sola presencia de una vulnerabilidad no causa dao por si misma, dado que esnecesario que haya una amenaza presente para explotarla. Una vulnerabilidad que notiene una amenaza correspondiente puede no requerir de la implementacin de uncontrol, pero es recomendable reconocerla y monitorearla para determinar los cambios.Conviene anotar que un control implementado de manera incorrecta o que funciona mal, oun control que se utiliza de modo incorrecto podran por s solo constituir unavulnerabilidad. Un control puede ser eficaz o ineficaz dependiendo del ambiente en el cualfunciona. Por el contrario, una amenaza que no tiene una vulnerabilidad correspondiente

puede no resultar en un riesgo.

Las vulnerabilidades pueden estar relacionadas con las propiedades de los activos que sepueden usar de una manera, o para un propsito, diferente del previsto cuando seadquiri o se elabor el activo. Las vulnerabilidades que se originan desde fuentesdiferentes se deben considerar, por ejemplo, aquellas intrnsecas o extrnsecas al activo.

Ejemplos de vulnerabilidades y mtodos para la valoracin de la vulnerabilidad se puedenencontrar en el Anexo D.

-

8/3/2019 27005-2008 (ES)

24/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

Salida: una lista de las vulnerabilidades con relacin a los activos, las amenazas y loscontroles; una lista de las vulnerabilidades que no se relacionen con ninguna amenaza

identificada para revisin.

8.2.1.6 Identificacin de las consecuencias

Entrada: una lista de los activos y una lista de los procesos del negocio, una lista de lasamenazas y las vulnerabilidades, cuando corresponda, con respecto a los activos y supertinencia.

Accin: se deberan identificar las consecuencias que pueden tener las prdidas deconfidencialidad, integridad y disponibilidad de los activos (vase la norma ISO/IEC27001, 4.2.1 d) 4)).

Gua para la implementacin:

Una consecuencia puede ser la prdida de la eficacia, condiciones adversas deoperacin, prdida del negocio, reputacin, dao, etc.

Esta actividad identifica los daos o las consecuencias para la organizacin que podranser causadas por un escenario de incidente. Un escenario de incidente es la descripcinde una amenaza que explota una vulnerabilidad determinada o un conjunto devulnerabilidades en un incidente de seguridad de la informacin (vase la norma ISO/IEC27002, seccin 13). El impacto de los escenarios de incidente se determina tomando enconsideracin los criterios del impacto que se definen durante la actividad deestablecimiento del contexto. Puede afectar a uno o ms activos o a una parte de un

activo. De este modo, los activos pueden tener valores asignados tanto para su costofinanciero como por las consecuencias en el negocio, si se deterioran o se vencomprometidos. Las consecuencias pueden ser de naturaleza temporal o permanentecomo es el caso de la destruccin de un activo.

NOTA La norma ISO/IEC 27001 describe la ocurrencia de escenarios de incidente como "fallas de laseguridad".

Las organizaciones deberan identificar las consecuencias operativas de los escenariosde incidentes en trminos de (pero no limitarse a):

- tiempo de investigacin y reparacin;

- prdida de tiempo (trabajo);

- prdida de oportunidad;

- salud y seguridad;

- costo financiero de las habilidades especficas para reparar el dao;

- imagen, reputacin y buen nombre.

-

8/3/2019 27005-2008 (ES)

25/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

Detalles sobre la valoracin de las vulnerabilidades crticas se pueden encontrar en elliteral B.3, Valoracin del impacto.

Salida: una lista de los escenarios de incidente con sus consecuencias relacionadas conlos activos y los procesos del negocio.

8.2.2 Estimacin del riesgo

8.2.2.1 Metodologas para la estimacin del riesgo

El anlisis del riesgo se puede realizar con diferentes grados de detalle dependiendo de lacriticidad de los activos, la amplitud de las vulnerabilidades conocidas y los incidentesanteriores que implicaron a la organizacin. Una metodologa de estimacin puede sercualitativa o cuantitativa, o una combinacin de ellas, dependiendo de las circunstancias.

En la prctica, con frecuencia se utiliza la estimacin cualitativa en primer lugar paraobtener una indicacin general del nivel del riesgo y revelar los riesgos ms importantes.Posteriormente puede ser necesario realizar un anlisis ms especfico o cuantitativo delos riesgos importantes dado que es, por lo general, menos complejo y menos costosorealizar un anlisis cualitativo que uno cuantitativo.

La forma del anlisis debera ser consistente con los criterios de evaluacin del riesgodesarrollados como parte del establecimiento del contexto.

A continuacin se describen los detalles de las metodologas para la estimacin:

a) Estimacin cualitativa:

La estimacin cualitativa utiliza una escala de atributos calificativos para describirla magnitud de las consecuencias potenciales (por ejemplo, alta, intermedia y baja)y la probabilidad de que ocurran dichas consecuencias. Una ventaja de laestimacin cualitativa es su facilidad de comprensin por parte de todo el personalpertinente, mientras que una desventaja es la dependencia en la seleccinsubjetiva de la escala.

Estas escalas se pueden adaptar o ajustar para satisfacer las circunstancias y sepueden utilizar descripciones diferentes para riesgos diferentes. La estimacincualitativa se puede utilizar:

- como una actividad de tamizado inicial para identificar los riesgos querequieren un anlisis ms detallado;- cuando este tipo de anlisis es adecuado para tomar decisiones;

- cuando los datos numricos o los recursos no son adecuados para unaestimacin cuantitativa.

El anlisis cualitativo debera utilizar informacin con base en hechos y datos,cuando estn disponibles.

b) Estimacin cuantitativa:

-

8/3/2019 27005-2008 (ES)

26/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

La estimacin cuantitativa utiliza una escala con valores numricos (a diferencia delas escalas descriptivas utilizadas en la estimacin cualitativa) tanto para las

consecuencias como para la probabilidad, utilizando datos provenientes de variasfuentes. La calidad del anlisis depende de lo completos y exactos que sean losvalores numricos, y de la validez de los modelos utilizados. En la mayora de loscasos, la estimacin cuantitativa utiliza datos histricos sobre los incidentes, dandocomo ventaja que sta pueda relacionarse directamente con los objetivos deseguridad de la informacin y los intereses de la organizacin. Una desventaja esla falta de tales datos sobre riesgos nuevos o debilidades en la seguridad de lainformacin. Una desventaja del enfoque cuantitativo se puede presentar cuandono se dispone de datos basados en los hechos que se puedan auditar, creando asuna ilusin del valor y la exactitud de la valoracin del riesgo.

La forma en la cual se expresan las consecuencias y la probabilidad, y las formasen las cuales se combinan para proveer el nivel del riesgo varan de acuerdo conel tipo de riesgo y el propsito para el cual se va a utilizar la salida de la valoracindel riesgo. La incertidumbre y la variabilidad tanto de las consecuencias como dela probabilidad se deberan ser consideradas en el anlisis y comunicarse demanera eficaz.

8.2.2.2 Evaluacin de las consecuencias

Entrada: una lista de los escenarios de incidentes pertinentes , que incluya laidentificacin de las amenazas, las vulnerabilidades, los activos afectados, lasconsecuencias para los activos y los procesos del negocio.

Accin: se debera evaluar el impacto en el negocio de la organizacin que pueda resultarde incidentes posibles o reales en la seguridad de la informacin, teniendo en cuenta lasconsecuencias de una brecha en la seguridad de la informacin, por ejemplo la prdida deconfidencialidad, integridad o disponibilidad de los activos (se relaciona con ISO/IEC27001, numeral 4.2.1 e) 1)).

Guas para la implementacin:

Despus de identificar todos los activos bajo revisin, se deberan tener en cuenta losvalores asignados a estos activos en la evaluacin de las consecuencias.

El valor del impacto del negocio se puede expresar de manera cualitativa y cuantitativa,pero cualquier mtodo para asignar valor monetario en general puede suministrar msinformacin para la toma de decisiones y, por tanto, facilitar un proceso ms eficiente detoma de decisiones.

La valoracin de activos empieza con la clasificacin de los activos de acuerdo con sucriticidad, en trminos de la importancia de los activos para cumplir los objetivos denegocio de la organizacin. La valoracin se determina entonces utilizando dos medidas:

- el valor de reemplazo del activo: el costo de la limpieza de recuperacin y dereemplazo de la informacin (si es posible);

-

8/3/2019 27005-2008 (ES)

27/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

- las consecuencias para el negocio por la prdida o compromiso de los activos,tales como consecuencias adversas potenciales para el negocio y/o

consecuencias legales o reglamentarias por la divulgacin, modificacin, nodisponibilidad y/o destruccin de la informacin, y otros activos de informacin.

Esta valoracin se puede determinar a partir del anlisis del impacto del negocio. El valor,determinado por las consecuencias para el negocio, es en general significativamentesuperior al simple costo del reemplazo, dependiendo de la importancia del activo para laorganizacin en el cumplimiento de los objetivos del negocio

La valoracin de activos es un factor clave en la evaluacin del impacto de un escenariode incidente, porque el incidente puede afectar a ms de un activo (por ejemplo activosindependientes) o nicamente una parte de un activo. Diferentes amenazas yvulnerabilidades tendrn impactos diferentes en los activos, por ejemplo la prdida de

confidencialidad, integridad o disponibilidad. La evaluacin de las consecuencias, portanto, se relaciona con la valoracin de activos con base en el anlisis del impacto en elnegocio.

Las consecuencias del impacto del negocio se pueden determinar mediante el modeladode los resultados de un evento o grupo de eventos, o mediante la extrapolacin a partir deestudios experimentales o datos anteriores.

Las consecuencias se pueden expresar en trminos de criterios monetarios, tcnicos odel impacto humano, u otros criterios pertinentes para la organizacin. En algunos casos,se requiere ms que un valor numrico para especificar las consecuencias para diferentestiempos, lugares, grupos o situaciones.

Las consecuencias en el tiempo y las finanzas se deberan medir con el mismo enfoqueutilizado para la probabilidad de amenaza y vulnerabilidad. Se debe mantener laconsistencia en el enfoque cuantitativo o cualitativo.

Mayor informacin tanto de la valoracin de activos como de la evaluacin del impacto sepuede obtener en el Anexo B.

Salida: una lista de las consecuencias evaluadas de un escenario de incidente,expresadas con respecto a los activos y los criterios del impacto.

8.2.2.3 Evaluacin de la probabilidad de incidentes

Entrada: una lista de los escenarios de incidentes pertinentes, que incluya la identificacinde las amenazas, los activos afectados, las vulnerabilidades explotadas y lasconsecuencias para los activos y los procesos del negocio. Adems, listas de todos loscontroles existentes y planificados, su eficacia, implementacin y estado de utilizacin.

Accin: se debera evaluar la probabilidad de los escenarios de incidente (se relacionacon ISO/IEC 27001, numeral 4.2.1 e) 2)).

Guas para la implementacin:

-

8/3/2019 27005-2008 (ES)

28/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

Despus de identificar los escenarios de incidentes, es necesario evaluar la probabilidadde cada escenario y el impacto de que ocurra, utilizando tcnicas de estimacin

cualitativas o cuantitativas. Se deberan tomar en consideracin la frecuencia con la queocurren las amenazas y la facilidad con que las vulnerabilidades pueden ser explotadas,teniendo en cuenta:

- la experiencia y las estadsticas aplicables para la probabilidad de la amenaza;

- para fuentes de amenaza deliberada: la motivacin y las capacidades, las cualescambiarn con el tiempo, y los recursos disponibles para los posibles atacantes,as como la percepcin de atraccin y vulnerabilidad de los activos para un posibleatacante;

- para fuentes de amenaza accidental: factores geogrficos como proximidad a

plantas qumicas o de petrleo, la probabilidad de condiciones climticasextremas, y factores que pudieran tener influencia en los errores humanos y el malfuncionamiento del equipo;

- vulnerabilidades, tanto individuales como en conjunto;

- controles existentes y qu tan eficazmente reducen las vulnerabilidades.

Por ejemplo, un sistema informacin puede tener una vulnerabilidad para las amenazasde enmascaramiento de la identidad del usuario y mala utilizacin de los recursos. Lavulnerabilidad de enmascaramiento de la identidad del usuario puede ser alta debido a lafalta de autentificacin del usuario. Por otra parte, la probabilidad de mala utilizacin de

los recursos puede ser baja, a pesar de la falta de autentificacin del usuario, dado quelas formas para el mal uso de los recursos son limitadas.

Dependiendo de la necesidad de exactitud, los activos se podran agrupar o podra sernecesario dividir los activos en sus elementos y relacionar los escenarios con loselementos. Por ejemplo, a travs de lugares geogrficos, la naturaleza de las amenazaspara los mismos tipos de activos puede cambiar, o puede variar la eficacia de loscontroles existentes.

Salida: probabilidad de los escenarios de incidente (cuantitativa o cualitativa).

8.2.2.4 Nivel de estimacin del riesgo

Entrada: una lista de los escenarios de incidente con sus consecuencias relacionadas conlos activos y los procesos del negocio, y su probabilidad (cuantitativa o cuantitativa).

Accin: se deberan estimar el nivel de riesgo para todos los escenarios de incidentepertinentes (se relaciona con ISO/IEC 27001, numeral 4.2.1 e) 4).

Gua para la implementacin:

La estimacin del riesgo asigna valores a la probabilidad y las consecuencias de unriesgo. Estos valores pueden ser cuantitativos o cualitativos. La estimacin del riesgo sebasa en las consecuencias evaluadas y la probabilidad. Adems, la estimacin puede

-

8/3/2019 27005-2008 (ES)

29/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

considerar el beneficio de los costos, los intereses de las partes involucradas y otrasvariables, segn correspondan para la evaluacin del riesgo. El riesgo estimado es una

combinacin de la probabilidad de un escenario de incidente y sus consecuencias.

Ejemplos de diferentes mtodos o enfoques para la estimacin del riesgo en la seguridadde la informacin se pueden encontrar en el Anexo E.

Salida: una lista de los riesgos con niveles de valor asignado.

8.3 EVALUACIN DEL RIESGO

Entrada: una lista de los riesgos con niveles de valor asignado y criterios para laevaluacin del riesgo.

Accin: se deberan comparar los niveles de riesgo frente a los criterios para la evaluacindel riesgo y sus criterios de aceptacin (se relaciona con ISO/IEC 27001, numeral 4.2.1 e)4).

Gua para la implementacin:

La naturaleza de las decisiones pertinentes para la evaluacin del riesgo y los criterios deevaluacin del riesgo que se utilizarn para tomar dichas decisiones, deben haber sidodeterminados durante el establecimiento del contexto. Estas decisiones y el contexto sedeberan revisar con mayor detalle en esta etapa cuando se sabe ms acerca de losriesgos particulares identificados. Con el fin de evaluar los riesgos, las organizacionesdeberan comparar los riesgos estimados (utilizando mtodos o enfoques seleccionados,

tal como se discute en el Anexo E) con los criterios de evaluacin del riesgo que sedefinieron durante el establecimiento del contexto.

Los criterios de evaluacin del riesgo utilizados para tomar decisiones deberan serconsistentes con el contexto definido para la gestin del riesgo en la seguridad de lainformacin externa e interna y deberan tomar en consideracin los objetivos de laorganizacin, los puntos de vista de las partes interesadas, etc. Las decisiones, tal comose toman en la actividad de evaluacin del riesgo, se basan principalmente en el nivelaceptable de riesgo. Sin embargo, tambin es recomendable considerar lasconsecuencias, la probabilidad y el grado de confianza en la identificacin y el anlisis delriesgo. La agrupacin de mltiples riesgos bajos o medios puede dar como resultadoriesgos globales mucho ms altos y es necesario tratarlos segn corresponda.

Las consideraciones deberan incluir:

- propiedades de la seguridad de la informacin: si un criterio no es pertinente parala organizacin (por ejemplo la prdida de confidencialidad), entonces todos losriesgos que tienen impacto sobre este criterio pueden no ser pertinentes;

- la importancia de los procesos del negocio o de la actividad sustentada por unactivo particular o un conjunto de activos: si se determina que el proceso tieneimportancia baja, los riesgos asociados con l deberan tener una consideracinms baja que los riesgos que tienen impacto en procesos o actividades msimportantes.

-

8/3/2019 27005-2008 (ES)

30/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

La evaluacin del riesgo utiliza la comprensin del riesgo que se obtiene mediante el

anlisis del riesgo para tomar decisiones sobre acciones futuras. Las decisiones deberanincluir:

- si se debera realizar una actividad;

- prioridades para el tratamiento de los riesgos considerando los valores estimadosde ellos.

Salida: una lista de los riesgos con prioridad de acuerdo con los criterios de evaluacin delriesgo, con relacin a los escenarios de incidente que llevan a tales riesgos.

-

8/3/2019 27005-2008 (ES)

31/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

9. TRATAMIENTO DEL RIESGO EN LA SEGURIDAD DE LA INFORMACIN

9.1 DESCRIPCIN GENERAL DEL TRATAMIENTO DEL RIESGO

Entrada: una lista de los riesgos con prioridad de acuerdo con los criterios de evaluacindel riesgo, con relacin a los escenarios de incidente que llevan a tales riesgos.

Accin: se deberan seleccionar controles para reducir, retener, evitar o transferir losriesgos y se debera definir un plan para tratamiento del riesgo.

Gua para la implementacin:

Existen cuatro opciones disponibles para el tratamiento del riesgo: reduccin del riesgo(vase el numeral 9.2), retencin del riesgo (vase el numeral 9.3), evitacin del riesgo

(vase el numeral 9.4) y transferencia del riesgo (vase el numeral 9.5).

NOTA La norma ISO/IEC 27001, 4.2.1 f) 2) utiliza el trmino "aceptacin del riesgo" en lugar de "retencindel riesgo".

La Figura 2 ilustra la actividad del tratamiento del riesgo dentro de los procesos de gestindel riesgo en la seguridad de la informacin, como se presenta en la Figura 1.

-

8/3/2019 27005-2008 (ES)

32/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

RESULTADO DE LA

EVALUACIN DEL RIESGO

OPCIONES PARA EL TRATAMIENTO DEL RIESGO

REDUCCINDEL RIESGO

RETENCINDEL RIESGO

EVITACINDEL RIESGO

TRANSFERENCIADEL RIESGO

RIESGOS RESIDUALES

EVALUACINSATISFACTORIA

TRATAMIENTOSATISFACTORIO

DECISIN SOBRE ELRIESGO - PUNTO 1

TRATAMIENTO DEL RIESGO

DECISIN SOBRE ELRIESGO - PUNTO 2

Figura 2. Actividad para el tratamiento del riesgo

-

8/3/2019 27005-2008 (ES)

33/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

Las opciones para el tratamiento del riesgo se deberan seleccionar con base en elresultado de la evaluacin del riesgo, el costo esperado para implementar estas opciones

y los beneficios esperados como resultado de tales opciones.

Cuando se pueden obtener reducciones grandes en los riesgos con un costorelativamente bajo, se deberan implementar esas opciones. Las opciones adicionalespara las mejoras pueden no ser econmicas y es necesario estudiarlas para determinar sise justifican o no.

En general, las consecuencias adversas de los riesgos deberan ser tan bajas como searazonablemente viable e independientemente de cualquier criterio absoluto. Los directoresdeberan tomar en consideracin los riesgos raros pero graves. En tales casos, puede sernecesario implementar controles que nos son justificables en trminos estrictamenteeconmicos (por ejemplo, los controles para la continuidad del negocio considerados para

cumplir riesgos altos especficos).

Las cuatro opciones para el tratamiento del riesgo no se excluyen mutuamente. Enocasiones, la organizacin se puede beneficiar significativamente de una combinacin deopciones tales como la reduccin de la probabilidad de los riesgos, reduccin de susconsecuencias y transferencia o retencin de los riesgos residuales.

Algunos tratamientos de los riesgos pueden tratar eficazmente ms de un riesgo (porejemplo, el entrenamiento y la toma de conciencia sobre la seguridad de la informacin).Conviene definir un plan para el tratamiento del riesgo que identifique con claridad elorden de prioridad en el cual se deberan implementar los tratamientos individuales, ascomo sus marcos temporales. Las prioridades se pueden establecer utilizando diversas

tcnicas, que incluyen clasificacin del riesgo y anlisis de costo-beneficio. Esresponsabilidad de los directores de la organizacin decidir el equilibrio entre los costosde la implementacin de los controles y la asignacin de presupuesto.

La identificacin de los controles existentes puede determinar que tales controles excedenlas necesidades actuales, en trminos de comparaciones de costo, incluyendo elmantenimiento. Si se considera la eliminacin de controles redundantes o necesarios(especialmente si los controles tienen altos costos de mantenimiento), es convenientetener en cuenta la seguridad de la informacin y los factores de costo. Dado que loscontroles pueden tener influencia entre s, la eliminacin de los controles redundantespodra reducir la seguridad global establecida. Adems, puede ser ms econmico dejarlos controles redundantes o innecesarios en su lugar antes que eliminarnos.

Las opciones para el tratamiento del riesgo se deberan considerar teniendo en cuenta:

- cmo perciben el riesgo las partes afectadas;

- la forma ms adecuada de comunicacin con dichas partes.

El establecimiento del contexto (vase el numeral 7.2 - Criterios de evaluacin del riesgo)suministra informacin sobre los requisitos legales y reglamentarios que la organizacindebe cumplir. El riesgo para las organizaciones es la falla en el cumplimiento y serecomienda implementar opciones de tratamiento para limitar esta probabilidad. Todas lasrestricciones - organizativas, tcnicas, estructurales, etc.- que se identifican durante la

-

8/3/2019 27005-2008 (ES)

34/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

actividad de establecimiento del contexto se deberan tomar en consideracin durante eltratamiento del riesgo.

Una vez se ha definido el plan para el tratamiento del riesgo, es necesario determinar losriesgos residuales. Esto implica una actualizacin o repeticin de la evaluacin del riesgo,considerando los efectos esperados del tratamiento propuesto para tal riesgo. Si el riesgoresidual an no satisface los criterios de aceptacin del riesgo de la organizacin, puedeser necesaria otra repeticin del tratamiento del riesgo antes de proceder con laaceptacin del riesgo. Mayor informacin se puede encontrar en ISO/IEC 27002, numeral0.3.

Salida: plan para el tratamiento del riesgo y riesgos residuales sujetos a la decisin deaceptacin de los directores de la organizacin.

9.2 REDUCCIN DEL RIESGO

Accin: el nivel del riesgo se debera reducir mediante la seleccin de controles, demanera tal que el riesgo residual se pueda revaluar como aceptable.

Gua para la implementacin:

Se recomienda seleccionar controles adecuados y justificados que satisfagan losrequisitos identificados en la evaluacin y el tratamiento del riesgo. En esta seleccin sedeberan tener en cuenta los criterios de aceptacin del riesgo as como nuevos requisitoslegales, reglamentarios y contractuales. En esta seleccin tambin se deberan considerarlos costos y el marco temporal para la implementacin de los controles, o los aspectos

tcnicos, ambientales y culturales. Con frecuencia es posible disminuir el costo total de lapropiedad de un sistema con controles de seguridad de la informacin adecuadamenteseleccionados.

En general, los controles pueden brindar uno o ms de los siguientes tipos de proteccin:correccin, eliminacin, prevencin, minimizacin del impacto, disuasin, deteccin,recuperacin, monitoreo y concienciacin. Durante la seleccin del control es importanteponderar el costo de adquisicin, implementacin, administracin, operacin, monitoreo ymantenimiento de los controles en comparacin con el valor de los activos que seprotegen. Adems, el retorno de la inversin en trminos de reduccin del riesgo y elpotencial para explotar nuevas oportunidades de ejecucin que brindan algunos controlestambin se deberan tomar en consideracin. Tambin conviene considerar las

habilidades especializadas que pueden ser necesarias para definir e implementar nuevoscontroles o modificar los existentes.

La norma ISO/IEC 27002 proporciona informacin detallada sobre los controles.

Existen muchas restricciones que puede afectar la seleccin de los controles. Lasrestricciones tcnicas tales como los requisitos de desempeo, el manejo (requisitos desoporte operativo) y los aspectos de compatibilidad pueden dificultar el uso de algunoscontroles o podran inducir error humano bien sea anulando el control, dando una falsasensacin de seguridad o incluso aumentando el riesgo de modo que no haya control (porejemplo exigiendo contraseas complejas sin entrenamiento adecuado, haciendo que losusuarios escriban las contraseas). Adems, podra darse el caso de que un control

-

8/3/2019 27005-2008 (ES)

35/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

pueda afectar el desempeo. Los directores deberan intentar la identificacin de unasolucin que satisfaga los requisitos de desempeo al tiempo que garantizan suficiente

seguridad de la informacin. El resultado de este paso es una lista de los controlesposibles, con sus costos, beneficios y prioridades de implementacin.

Es conveniente considerar varias restricciones al seleccionar los controles y durante laimplementacin. Por lo comn, se consideran los siguientes aspectos:

- restricciones de tiempo;

- restricciones financieras;

- restricciones tcnicas;

- restricciones operativas;

- restricciones culturales;

- restricciones ticas;

- percepciones ambientales;

- restricciones legales;

- facilidad de utilizacin;

- restricciones personales.

- restricciones para la integracin de controles nuevos y existentes.

En el Anexo F de puede encontrar mayor informacin sobre las restricciones para lareduccin del riesgo.

9.3 RETENCIN DEL RIESGO

Accin: la decisin sobre la retencin del riesgo sin accin posterior se debera tomardependiendo de la evaluacin del riesgo.

NOTA La normal ISO/IEC 27001, 4.2.1 f) 2), "aceptar los riesgos objetivamente y con conocimiento,siempre y cuando ellos satisfagan claramente las polticas de la organizacin y los criterios para la aceptacinde los riesgos", describe la misma actividad.

Gua para la implementacin:

Si el nivel del riesgo satisface los criterios para su aceptacin, no es necesarioimplementar controles adicionales y el riesgo se puede retener.

9.4 EVITACIN DEL RIESGO

Accin: se debera evitar la actividad o la accin que da origen al riesgo particular.

-

8/3/2019 27005-2008 (ES)

36/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

Gua para la implementacin:

Cuando los riesgos identificados se consideran muy altos, o si los costos paraimplementar otras opciones de tratamiento del riesgo exceden los beneficios, se puedetomar una decisin para evitar por completo el riesgo, mediante el retiro de una actividado un conjunto de actividades planificadas o existentes, o mediante el cambio en lascondiciones bajo las cuales se efecta tal actividad. Por ejemplo, para los riesgoscausados por la naturaleza, puede ser una alternativa ms eficaz en trminos de costo,transferir fsicamente las instalaciones de procesamiento de la informacin a un lugardonde no exista el riesgo o est bajo control.

9.5 TRANSFERENCIA DEL RIESGO

Accin: el riesgo se debera transferir a otra de las partes que pueda manejar de manerams eficaz el riesgo particular dependiendo de la evaluacin del riesgo.

-

8/3/2019 27005-2008 (ES)

37/96

PROYECTO DENORMA TCNICA COLOMBIANA NTC-ISO 27005 DE 174/08

Gua para la implementacin:

La transferencia del riesgo involucra una decisin para compartir algunos riesgos con laspartes externas. La transferencia del riesgo puede crear riesgos nuevos o modificar losriesgos identificados existentes. Por lo tanto, puede ser necesario el tratamiento adicionalpara el riesgo.

La transferencia se puede hacer mediante un seguro que dar soporte a lasconsecuencias o mediante subcontratacin de un asociado cuya funcin ser monitorearel sistema de informacin y tomar acciones inmediatas para detener un ataque antes deque ste produzca un nivel definido de dao.

Conviene anotar que puede ser posible transferir la responsabilidad para la gestin delriesgo, pero normalmente no es posible transferir la responsabilidad de un impacto. Los

clientes por lo general atribuirn un impacto adverso a fallas de la organizacin.

10. ACEPTACIN DEL RIESGO EN LA SEGURIDAD DE LA INFORMACIN

Entrada: plan para el tratamiento del riesgo y evaluacin del riesgo residual, sujetos a ladecisin de aceptacin de los directores de la organizacin.

Accin: se debera tomar la decisin de aceptar los riesgos y las responsabilidades de ladecisin, y registrarla de manera formal (esto se relacionan con ISO/IEC 27001, prrafo4.2.1 h)).

Gua para la implementacin:

Los planes para el tratamiento del riesgo deberan describir la forma en que los riesgosevaluados se deben tratar, con el fin de satisfacer los criterios de aceptacin del riesgo(vase numeral 7.2, Criterios de aceptacin del riesgo). Es importante que los directoresresponsables revisen y aprueben los planes propuestos para el tratamiento del riesgo ylos riesgos residuales resultantes, y que registren todas las condiciones asociadas a talaprobacin.

Los criterios de aceptacin del riesgo pueden ser ms complejos que slo determinar siun riesgo residual est o no por encima o por debajo de un solo umbral.