Cobit.docx

-

Upload

jose-rios-mafaldo -

Category

Documents

-

view

5 -

download

1

Transcript of Cobit.docx

UNIVERSIDAD NACIONAL DE UCAYALI

FACULTAD DE INGENIERA DE SISTEMAS Y DE INGENIERA CIVILESCUELA PROFESIONAL DE INGENIERA DE SISTEMAS

METODOLOGA PARA LA EVALUACIN DE GESTIN DE RIESGO, CONTROLES Y CONTRAMEDIDA DE EVALUACIN ACTIVOS Y TIEMPOS OBJETIVOS DE RECUPERACIN

ALUMNO: ROS MAFALDO JOSE CARLOS

CURSO: PROYECTO DE INGENIERIA DE SISTEMAS

PROFESOR: FREDDY FERRARI FERNANDEZ

CICLO: X

PUCALLPA PERU2015

Introduccin

Hoy en da, uno de los aspectos ms importantes (y crticos a la vez) para el xito y la supervivencia de cualquier organizacin, es la gestin efectiva de la informacin as como de las tecnologas relacionadas con ella (tecnologas de la informacin TI). En esta sociedad informatizada, donde la informacin viaja a travs del ciberespacio sin ninguna restriccin de tiempo, distancia y velocidad; esta importancia y critica calidad surge de los siguientes aspectos:

aumento de la dependencia de la informacin, as como de los sistemas que proporcionan dicha informacin; aumento de la vulnerabilidad, as como un amplio espectro de amenazas (como las amenazas del ciberespacio y la lucha por la informacin); escala y coste de las inversiones actuales y futuras en informacin y tecnologas de la informacin; potencial de las tecnologas para realizar cambios importantes en las organizaciones y en las prcticas de negocio, creando nuevas oportunidades y reduciendo costes.

Para muchas organizaciones, la informacin y las tecnologas que las soportan representan su medio o recurso ms valioso (de hecho, muchas organizaciones reconocen los beneficios potenciales que la tecnologa puede aportar). Adems, en los cada vez ms cambiantes y competitivos entornos de negocio que existen en la actualidad, la gestin ha aumentado las espectativas con respecto a las funciones de liberizacin de las tecnologas de la informacin. Verdaderamente, la informacin y los sistemas de informacin estn adentrndose a lo largo y ancho de las organizaciones (desde la plataforma del usuario hasta las redes de area local y ancha, los sistemas cliente/servidor y los grandes mainframes o supercomputadores). As, la gestin requiere de un aumento de la calidad, funcionalidad y facilidad de uso; disminuyendo a la vez los periodos de entrega; y mejorando continuamente los niveles de servicio (con la exigencia de que esto se lleve a cabo con costes ms bajos).

Las organizaciones deben cumplir con los requerimientos de calidad, de informes fiduciarios y de seguridad, tanto para su informacin, como para sus activos. La administracin deber obtener un balance adecuado en el empleo de sus recursos disponibles, los cuales incluyen: personal, instalaciones, tecnologa, sistemas de aplicacin y datos. Para cumplir con esta responsabilidad, as como para alcanzar sus expectativas, la administracin deber establecer un sistema adecuado de control interno. Por lo tanto, este sistema o marco referencial deber existir para proporcionar soporte a los procesos de negocio y debe ser preciso en la forma en la que cada actividad individual de control satisface los requerimientos de informacin y puede impactar a los recursos de TI. Este impacto en los recursos de TI es enfatizado en el Marco Referencial de COBIT conjuntamente a los requerimientos de informacin del negocio que deben ser alcanzados: efectividad, eficiencia, confidencialidad, integridad, disponibilidad, cumplimiento y confiabilidad. El control, que incluye polticas, estructuras, prcticas y procedimientos organizacionales, es responsabilidad de la administracin.

De esta forma, la gestin de la informacin necesita tener una apreciacin y un entendimiento bsico de los riesgos y restricciones de las tecnologas de la informacin, en orden de proporcionar directrices efectivas as como los controles adecuados, es decir, la realizacin de un proceso de revisin y verificacin de la informacin y de las tecnologas que las soportan. Todo este procedimiento es lo que se conoce como Auditora que, al estar aplicada sobre el uso y manejo de la informacin y de sus tecnologas, ser una Auditora Informtica. The COBIT Framework es un conjunto de objetivos de control que ayudan (dando unas pautas de actuacin) en la realizacin de una Auditora Informtica.

Antes de ver de qu trata y qu elementos contiene este COBIT Framework, veremos en profundidad que es exactamente una Auditora (Informtica en nuestro caso) y cuales son sus elementos y pasos de actuacin.

1. METODOLOGAS DE CONTROL INTERNO, SEGURIDAD

1.1 Conceptos fundamentales

En general, una metodologa es un conjunto de mtodos que se siguen en una investigacin cientfica o en una exposicin doctrinal, es decir, que cualquier proceso cientfico debe estar sujeto a una disciplina definida con anterioridad. En el campo de la informtica, el cual ha sido siempre una materia compleja en todos sus aspectos, se hace necesaria la utilizacin de metodologas debido, precisamente, a esa dificultad. Estas metodologas, se aplican en la totalidad de mbitos de esta materia, desde su diseo de ingeniera hasta el desarrollo del software, y como no, la auditora de los sistemas de informacin.

La metodologa es necesaria para que un equipo de profesionales alcance un resultado homogneo tal como si lo hiciera uno slo. Por ello, resulta habitual el uso de metodologas en las empresas auditoras/consultoras profesionales (desarrolladas por los ms expertos) para conseguir resultados similares (homogneos) en equipos de trabajo diferentes (heterogneos).

El uso de mtodos de auditora es casi paralelo al nacimiento de la informtica, en la que existen muchas disciplinas cuyo uso de las metodologas constituye una prctica habitual. Una de ellas es la seguridad de los sistemas de informacin, que si la definimos como la doctrina que trata de los riesgos informticos o creados por la informtica, entonces la auditora es una de las figuras involucradas en este proceso de proteccin y preservacin de la informacin y de sus medios de proceso. Por lo tanto, el nivel de seguridad informtica en una entidad es un objetivo a evaluar y est directamente relacionado con la calidad y eficacia de un conjunto de acciones y medidas, destinadas a proteger y preservar la informacin de dicha entidad y sus medios de proceso.

Resumiendo, la informtica crea unos riesgos informticos de los que hay que proteger y preservar a la entidad con un entramado de contramedidas, y la calidad y la eficacia de las mismas es el objetivo a evaluar para poder identificar as sus puntos dbiles y mejorarlos. sta, es una de las funciones de los auditores informticos, por lo que debemos profundizar ms en este entramado de contramedidas para ver qu papel tienen las metodologas y los auditores en el mismo. Para explicar este aspecto, diremos que cualquier contramedida nace de la composicin de varios factores (expresados en la Figura 1). Todos los factores de la pirmide intervienen en la composicin de una contramedida:

Figura 1. Factores de la Contramedida

Veamos ms detalladamente cada uno de los elementos que conforman la contramedida:

La Normativa: debe definir de forma clara y precisa todo lo que debe existir y ser cumplido, tanto desde el punto de vista conceptual, como prctico, desde lo general a lo particular. Debe inspirarse en estndares, polticas, marco jurdico, polticas y normas de empresa, experiencia y prctica profesional. Desarrollando la normativa, debe alcanzarse el resto del grfico valor mostrado en la Figura 3. Se puede dar el caso en que una normativa y su carcter disciplinado sea el nico control de un riesgo ( aunque esto no sea frecuente).

La Organizacin: la integran personas con funciones especficas y con actuaciones concretas, procedimientos definidos metodolgicamente y aprobados por la direccin de la empresa. ste es el aspecto ms importante, dado que sin l, nada es posible. Se pueden establecer controles sin alguno de los dems aspectos, pero nunca sin personas, ya que son stas las que realizarn los procedimientos y desarrollan los diversos planes (Plan de Seguridad, Plan de Contingencias, Auditoras, etc).

Las Metodologas: son necesarias para desarrollar cualquier proyecto que nos propongamos de manera ordenada y eficaz.

Los Objetivos de Control: son los objetivos a cumplir en el control de procesos. Este concepto es el ms importante despus de la organizacin, y solamente de un planteamiento correcto de los mismos, saldrn unos procedimientos eficaces y realistas.

Los Procedimientos de Control: son los procedimientos operativos de las distintas reas de la empresa, obtenidos con una metodologa apropiada, para la consecucin de uno o varios objetivos de control y, por lo tanto, deben estar documentados y aprobados por la Direccin. La tendencia habitual de los informticos es la de dar ms peso a la herramienta que al propio control o contramedida, pero no se debe olvidar que una herramienta nunca es solucin sino una ayuda para conseguir un control mejor. Sin la existencia de estos procedimientos, las herramientas de control son solamente una ancdota.

La Tecnologa de Seguridad: dentro de este nivel, estn todos los elementos (hardware y software) que ayudan a controlar un riesgo informtico. En este concepto estn los cifradores, autentificadores, equipos denominados tolerantes al fallo, las herramientas de control, etc.

Las Herramientas de Control: son elementos software que permiten definir uno o varios procedimientos de control para cumplir una normativa y un objetivo de control.

Todos estos factores estn relacionados entre s, as como la calidad de cada uno con la de los dems. Cuando se evalua el nivel de Seguridad de Sistemas en una institucin, se estn evaluando todos estos factores (mencionados antes), y se plantea un Plan de Seguridad nuevo que mejore dichos factores, aunque conforme vayamos realizando los distintos proyectos del plan, no irn mejorando todos por igual. Al finalizar el plan se habr conseguido una situacin nueva en la que el nivel de control sea superior al anterior.

Llamaremos Plan de Seguridad a una estrategia planificada de acciones y proyectos que lleven a un sistema de informacin y sus centros de proceso de una situacin inicial determinada (y a mejorar) a una situacin mejorada.

En la Figura 2 se expone la tendencia actual en la organizacin de la seguridad de sistemas en la empresa. Por una parte un comit que estara formado por el director de la estrategia y de las polticas; y por otra parte, el control interno y la auditora informtica. La funcin del control interno se ve involucrada en la realizacin de los procedimientos de control, y es una labor del da a da.

La funcin de la auditora informtica est centrada en la evaluacin de los distintos aspectos que designe su Plan Auditor, con unas caractersticas de trabajo que son las visitas concretas al centro, con objetivos concretos y, tras terminar su trabajo, la presentacin del informe de resultados.

Figura 2. Organizacin interna de la Seguridad Informtica

Queda pues por decir, que ambas funciones deben ser independientes de la informtica, dado que por la disciplina laboral, la labor de las dos funciones quedara mediatizada y comprometida. Esto es lo que se llama segregacin de funciones entre stas y la informtica.

1.2 Metodologas de evaluacin de sistemas

En el mundo de la seguridad de sistemas, se utilizan todas las metodologas necesarias para realizar un plan de seguridad adems de las de auditora informtica.

Las dos metodologas de evaluacin de sistemas por antonomasia son las de Anlisis de Riesgos y las de Auditora Informtica, con dos enfoques distintos. La auditora informtica slo identifica el nivel de exposicin por la falta de controles, mientras que el anlisis de riesgos facilita la evaluacin de los riesgos y recomienda acciones en base al coste-beneficio de las mismas.

Veamos una serie de definiciones para profundizar en estas metodologas:

Amenaza: todo aquello que se ve como posible fuente de peligro o catstrofe (ya sea persona o cosa, tal como robo de datos, incendios, sabotaje, falta de procedimientos de emergencia, divulgacin de datos, aplicaciones mal diseadas, gastos incontrolados, etc).

Vulnerabilidad: Situacin creada, por la falta de uno o varios controles, con la que la amenaza pudiera acaecer y as afectar al entorno informtico (como por ejemplo, la falta de control de acceso lgico, la falta de control de versiones, la inexistencia de un control de soportes magnticos, etc).

Riesgo: probabilidad de que una amenaza llegue acaecer por una vulnerabilidad (como, por ejemplo, los datos estadsticos de cada evento de una base de datos de incidentes).

Exposicin o impacto: es la evaluacin del efecto del riesgo (por ejemplo, es frecuente evaluar el impacto en trminos econmicos, aunque no siempre lo es, como vidas humanas, imagen de la empresa, honor, defensa nacional, etc).

Todos los riesgos que se presentan podemos:

Evitarlos (no construir un centro donde hay peligro constante de inundaciones). Transferirlos (uso de un centro de clculo contratado). Reducirlos (sistema de deteccin y extincin de incendios). Asumirlos, que es lo que se hace si no se controla el riesgo en absoluto.

Para los tres primeros, se acta si se establecen controles o contramedidas. Todas las metodologas existentes en seguridad de sistemas van encaminadas a establecer y mejorar un entramado de contramedidas que garanticen que la probabilidad de que las amenazas se materialicen en hechos (por falta de control) sea lo mas baja posible o, al menos, que quede reducida de una forma razonable en costo-beneficio.

Todas las metodologas existentes desarrolladas y utilizadas en la auditora y el control informticos, se pueden agrupar en dos grandes familias:

Cuantitativas: basadas en un modelo matemtico numrico que ayuda a la realizacin del trabajo.

Cualitativas: basadas en el criterio y raciocinio humano capaz de definir un proceso de trabajo, para seleccionar en base a la experiencia acumulada.

Metodologas Cuantitativas

Estan diseadas para producir una lista de riesgos que pueden compararse entre s con facilidad por tener asignados unos valores numricos. Estos valores en el caso de metodologas de anlisis de riesgos o de planes de contingencias son datos de probabilidad de ocurrencia (riesgo) de un evento que se debe extraer de un registro de incidencias donde el nmero de ellas sea suficientemente grande. Esto no pasa en la prctica, y se aproxima ese valor de forma subjetiva restando, as, rigor cientfico al clculo (pero dado que el clculo se hace para ayudar a elegir el mtodo entre varias contramedidas podramos aceptarlo.

En general, podemos observar con claridad dos grandes inconvenientes que presentan estas metodologas. Por una parte, la debilidad de los datos de la probabilidad de ocurrencia por los pocos registros y la poca significacin de los mismos a nivel mundial; y por otro, la imposibilidad o difilcutad de evaluar econmicamente todos los impactos que pueden acaecer frente a la ventaja de poder usar un modelo matemtico para el anlisis.

Metodologas Cualitativas Subjetivas

Estn basadas en mtodos estadsticos y lgica difusa (humana, no matemtica FUZZY LOGIC). Precisan de la colaboracin de un profesional experimentado, pero requieren menos recursos humanos/tiempo que las metodologas cuantitativas.

La tendencia de uso en la realidad, es la mezcla de ambas. En la Tabla 2 se muestra el cuadro comparativo de ambas metodologas:

CuantitativaCualitativa Subjetiva

P R O SEnfoca pensamientos mediante el uso de nmeros.

Facilita la comparacin de vulnera- bilidades muy distintas.

Proporciona una cifra justificante para cada contramedida.Enfoque lo amplio que se desee. Plan de trabajo flexible y reactivo.Se concentra en la identificacin de eventos.

Incluye factores intangibles.

C O N T R A SEstimacin de probabilidad depende de estadsticas fiables inexistentes.

Estimacin de las prdidas potenciales slo si son valores cuantificables.

Metodologas estndares. Difciles de mantener o modificar. Dependencia de un profesional.Depende fuertemente de la habilidad y calidad del personal involucrado.

Puede excluir riesgos significantes desconocidos.

Identificador de eventos reales ms claros al no tener que aplicarles probabilidades complejas de calcular.

Dependencia de un profesional.

Tabla 1. Comparacin entre metodologas cuantitativas y cualitativas

Las metodologas usadas ms comnmente son las siguientes:

METODOLOGAS DE ANLISIS DE RIESGOS

Estn desarrolladas para la identificacin de la falta de controles y el establecimiento de un plan de contramedidas. En base a unos cuestionarios, se identifican vulnerabilidades y riesgos, y se evala el impacto para ms tarde identificar las contramedidas y el coste. La siguiente etapa es la ms importante, pues mediante un juego de simulacin (que llamaremos Que pasa s?...) analizamos el efecto de las distintas contramedidas en la disminucin de los riesgos analizados, eligiendo de esta manera un plan de contramedidas (plan de seguridad) que compondr el informe final de la evaluacin.

El esquema bsico de una metodologa de anlisis de riesgos es, en esencia, el representado en la Figura 5.

Figura 3. Esquema bsico de una metodologa de anlisis de riesgos

Plan de Contingencias

El auditor debe conocer perfectamente los conceptos de un plan de contingencias para poder auditarlo. El plan de contingencias y de recuperacin de negocio es lo mismo, pero no as el plan de restauracin interno. Tambin se manejan a veces los conceptos de plan de contigencias informtico y plan de contingencias corporativo, cuyos conceptos son slo de alcance. El corporativo cubre no slo la informtica, sino todos los departamentos de una entidad, y puede incluir tambin el informtico como un departamento ms. Frecuentemente, se realiza el informtico.

El plan de contingencias es una estrategia planificada constituida por un conjunto de recursos de respaldo, una organizacin de emergencia y unos procedimientos de actuacin, encaminada a conseguir una restauracin progresiva y gil de los servicios de negocio afectados por una paralizacin total o parcial de la capacidad operativa de la empresa. Esa estrategia, materializada en un manual, es el resultado de todo un proceso de anlisis y definiciones que es lo que d lugar a las metodologas.

Es muy importante tener en cuenta que el concepto a considerar es la continuidad en el negocio; es decir, estudiar todo lo que puede paralizar la actividad y producir prdidas. Todo lo que no considere este criterio no ser nunca un plan de contingencias. Veamos cuales son las fases de un plan:

Anlisis y Diseo: se estudia la problemtica, las necesidades de recursos, las alternativas de respaldo, y se analiza el coste/beneficio de las mismas. sta es la fase ms importante, pudiendo llegarse al final de la misma incluso a la conclusin de que no es viable o es muy costoso su seguimiento.

Desarrollo del Plan: esta fase y la siguiente son similares en todas las metodologas. En ella se desarrolla la estrategia seleccionada, implantndose hasta el final todas las acciones previstas. Se definen las distintas organizaciones de emergencia y se desarrollan los procedimientos de actuacin generando, as, la documentacin del plan. Es en esta fase cuando se analiza la vuelta a la normalidad, dado que pasar de la situacin normal a la alternativa debe concluirse con la reconstruccin de la situacin inicial antes de la contingencia, y esto es lo que no todas las metodologas incluyen.

Pruebas y Mantenimiento: en esta fase se definen las pruebas, sus caractersticas y sus ciclos, y se realiza la primera prueba como comprobacin de todo el trabajo realizado, as como mentalizar al personal implicado.

Herramientas: en este caso, como en todas las metodologas, la herramienta es una ancdota, y lo importante es tener y usar la metodologa apropiada para desarrollar ms tarde la herramienta que se necesite. Toda herramienta debera tener, al menos, los siguientes componentes: base de datos relacional, mdulo de entrada de datos, mdulo de consultas, procesador de textos, generador de informes, ayudas on-line, hoja de clculo, gestor de proyectos y generador de grficos.

1.3 LAS METODOLOGAS DE AUDITORA INFORMTICA

Las nicas metodologas que podemos encontrar en la auditora informtica son dos familias distintas: las auditoras de Controles Generales como producto estndar de las auditorias profesionales, que son una homologacin de las mismas a nivel internacional, y las Metodologas de los auditores internos.

El objetivo de las auditoras de controles generales es dar una opinin sobre la fiabilidad de los datos del ordenador para la auditora financiera. El resultado externo es un escueto informe como parte del informe de auditora, donde se destacan las vulnerabilidades encontradas. Estn basadas en pequeos cuestinarios estndares que dan como resultado informes muy generalistas.

Veamos brebemente cuales son las partes bsicas de un plan auditor informtico:

Funciones. Ubicacin de la figura en el organigrama de la empresa

Procedimientos para las distintas tareas de las auditoras. Entre ellos estn el procedimiento de apertura, el de entrega y discusin de debilidades, entrega de informe preliminar, cierre de auditora, redaccin de informe final, etc.

Tipos de auditoras que realiza. Metodologas y cuestionarios de las mismas. Existen dos tipos de auditora segn su alcance: la Completa (Full) de un rea y la Accin de Inspeccin Correctiva (Corrective Action Review o CAR) que es la comprobacin de acciones correctivas de auditoras anteriores.

Sistema de evaluacin y los distintos aspectos que evala. Deben definirse varios aspectos a evaluar como el nivel de gestin econmica, gestin de recursos humanos, cumplimiento de normas, etc, as como realizar una evaluacin global de resumen para toda la auditora. Esta evaluacin final nos servir para definir la fecha de repeticin de la misma auditora en el futuro, segn el nivel de exposicin que se le haya dado a este tipo de auditora en cuestin.

Nivel de exposicin. Es un valor definido subjetivamente que permite definir la fecha de la repeticin de la misma auditora, en base a la evaluacin final de la ltima auditora realizada sobre ese tema.

Lista de distribucin de informes.

Seguimiento de las acciones correctoras.

Plan quinquenal. Todas las reas a auditar deben corresponderse con cuestionarios metodolgicos y deben repartirse en cuatro o cinco aos de trabajo. Esta planificacin, adems de las repeticiones y aadido de las auditoras no programadas que se estimen oportunas, deber componer anualmente el plan de trabajo (anual).

Plan de trabajo anual. Deben estimarse tiempos de manera racional y componer un calendario que, una vez terminado, nos d un resultado de horas de trabajo previstas y, por tanto, de los recursos que se necesitarn.

Las metodologas de auditora informtica son del tipo cualitativo/subjetivo (podemos decir que son las subjetivas por excelencia). Por tanto, estn basadas en profesionales de gran nivel de experiencia y formacin, capaces de dictar recomendaciones tcnicas, operativas y jurdicas, que exigen una gran profesionalidad y formacin continuada. Solo as esta funcin se consolidar en las entidades, esto es, por el respeto profesional a los que ejercen la funcin.

1.4 Control Interno Informtico. Sus mtodos y procedimientos. Las herramientas de control.

Hoy en da, la tendencia generalizada es contemplar, al lado de la figura del auditor informtico, la de control interno informtico. Tal es el caso de la organizacin internacional I.S.A.C.A. (Information Systems Audit and Control Association Asociacin para la auditora y control de los sistemas de informacin), creadora de la norma COBIT (tema de estudio de este informe) y que, con anterioridad, se llam The EDP Auditors Association INC., incluyendo en la actualidad las funciones de control informtico adems de las de auditora.

Pese a su similitud, podramos decir que existen claras diferencias entre las funciones del control informtico y las de la auditora informtica:

El rea informtica monta los procesos informticos seguros. El control interno monta los controles. La auditora informtica evala el grado de control.

Las funciones bsicas del control interno informtico son las siguientes:

Administracin de la seguridad lgica. Funciones de control dual con otros departamentos. Funcin normativa y del cumplimiento del marco jurdico. Responsable del desarrollo y actualizacin del Plan de Contingencias, Manuales de procedimientos, etc. Dictar normas de seguridad informtica. Definir los procedimientos de control. Control del Entorno de Desarrollo. Controles de soportes magnticos segn la clasificacin de la informacin. Controles de soportes fsicos. Control de informacin comprometida o sensible. Control de calidad del software. Control de calidad del servicio informtico. Control de costes. Responsable de los departamentos de recursos humanos y tcnico. Control y manejo de claves de cifrado. Vigilancia del cumplimiento de las normas y controles. Control de cambios y versiones. Control de paso de aplicaciones a explotacin. Control de medidas de seguridad fsica o corporativa en la informtica. Responsable de datos personales.

Todas estas funciones son un poco ambiciosas para desarrollarlas desde el instante inicial de la implantacin de esta figura, pero no debemos perder el objetivo de que el control informtico es el componente de la actuacin segura entre los usuarios, la informtica y el control interno, todos ellos auditados por la auditora informtica.

Para obtener el entramado de contramedidas o controles compuesto por los factores que veamos en la Figura 4, debemos ir abordando proyectos usando distintas metodologas, tal como se observa en la Figura 4, que irn conformando y mejorando el nmero de controles.

Figura 4. Obtencin de los Controles

Las Herramientas de Control

En la ltima fase de la pirmide (Figura 3), nos encontramos las herramientas de control. En la tecnologa de la seguridad informtica que se ve envuelta en los controles, existe tecnologa hardware (como los cifradores) y software. Las herramientas de control son elementos software que por sus caractersticas funcionales permiten vertebrar3 un control de una manera ms actual y ms automatizada. Como se vi antes, el control se define en todo un proceso metodolgico, y en un punto del mismo se analiza si existe una herramienta que automatice o mejore el control para ms tarde definirlo con la herramienta incluida, y al final documentar los procedimientos de las distintas reas involucradas para que estas los cumplan y sean auditados. Es decir, comprar una herramienta sin ms y ver qu podemos hacer con ella es un error profesional grave que no conduce a nada, comparable a trabajar sin mtodo e improvisando en cualquier disciplina informtica.

Las herramientas de control (software) ms comunes son:

Seguridad lgica del sistema. Seguridad lgica complementaria al sistema (desarrollado a medida). Seguridad lgica para entornos distribuidos. Control de acceso fsico. Control de presencia. Control de copias. Gestin de copias. Gestin de soportes magnticos. Gestin y control de impresin y envo de listados por red. Control de proyectos. Control y gestin de incidencias. Control de cambios.

Todas estas herramientas estn inmersas en controles nacidos de unos objetivos de control y que regularn la actuacin de las distintas reas involucradas.

2. The COBIT Framework2 2.1 FUNCIN BSICA Y ORIENTACIN DEL COBIT.

El COBIT, es una herramienta de gobierno de las Tecnologas de la Informacin que ha cambiado de igual forma que lo ha hecho el trabajo de los profesionales de TI. La ISACF, organizacin creadora de esta norma COBIT (Information Systems Audit and Control Foundation) as como sus patrocinadores, han diseado este producto principalmente como una fuente de instruccin para los profesionales dedicados a las actividades de control. La defnicin que nos ofrece el sumario ejecutivo del COBIT (Control OBjetives for Information and related Tecnology Gobierno, Control y Revisin de la Informacin y Tecnologas Relacionadas) es la siguiente:

La misin del COBIT: buscar, desarrollar, publicar y promover un autoritario y actualizado conjunto internacional de objetivos de control de tecnologas de la informacin, generalmente aceptadas, para el uso diario por parte de gestores de negocio y auditores.

Dicho de una forma menos formal, sealaremos que el COBIT ayuda a salvar las brechas existentes entre los riesgos de negocio, necesidades de control y aspectos tcnicos. Adems, proporciona "prcticas sanas" a travs de un Marco Referencial (Framework) de dominios y procesos, y presenta actividades en una estructura manejable y lgica. Las prcticas sanas del COBIT representan el consenso de los expertos (ayudarn a los profesionales a optimizar la inversin en informacin, pero an ms importante, representan aquello sobre lo que sern juzgados si las cosas salen mal).

El tema principal que trata el COBIT es la orientacin a negocios. ste, est diseado no solo para ser utilizado por usuarios y auditores, sino que en forma ms importante, esta diseado para ser utilizado como una lista de verificacin detallada para los propietarios de los procesos de negocio. De forma creciente, las prcticas de negocio comprenden la completa autorizacin de los procesos propios de negocio, con lo que poseen una total responsabilidad para todos los aspectos de dichos procesos. La norma COBIT, proporciona una herramienta para los procesos propios de negocio que facilitan la descarga de esta responsabilidad. La norma parte con una simple y pragmtica premisa:

En orden de proporcionar la informacin que la organizacin necesita para llevar a cabo sus objetivos, los requisitos de las tecnologas de la informacin necesitan ser gestionados por un conjunto de procesos agrupados de forma natural.

La norma continua con un conjunto de 34 objetivos de control de alto nivel para cada uno de los procesos de las tecnologas de la informacin, agrupados en cuatro dominios: planificacin y organizacin, adquisicin e implementacin, soporte de entrega y monitorizacin. Esta estructura, abarca todos los aspectos de la informacin y de la tecnologa que la mantiene. Mediante la direccin de estos 34 objetivos de control de alto nivel, los procesos propios de negocio pueden garantizar la existencia de un sistema de control adecuado para los entornos de las tecnologas de la informacin. En suma, cada uno de los 34 objetivos de control de alto nivel correspondiente, es una directiva de revisin o seguridad para permitir la inspeccin de los procesos de las tecnologas de la informacin en contraste con los 302 objetivos de control detallados en el COBIT para el suministro de una gestin de seguridad, as como de un aviso para la mejora. La norma COBIT contiene un conjunto de herramientas de implementacin el cual aporta una serie de lecciones de aprendizaje, con las que las organizaciones podrn aplicar de forma rpida y satisfactoria esta norma a sus entornos de trabajo.

En definitiva, el COBIT es una herramienta que permite a los gerentes comunicarse y salvar la brecha existente entre los requerimientos de control, aspectos tcnicos y riesgos de negocio. COBIT habilita el desarrollo de una poltica clara y de buenas prcticas de control de TI, a travs de organizaciones a nivel mundial. El objetivo del COBIT es proporcionar estos objetivos de control, dentro del marco referencial definido, y obtener la aprobacin y el apoyo de las entidades comerciales, gubernamentales y profesionales en todo el mundo. Por lo tanto, COBIT esta orientado a ser la herramienta de gobierno de TI que ayude al entendimiento y a la administracin de riesgos asociados con las tecnologas de la informacin y con las tecnologas relacionadas.

2.2 HISTORIA Y EVOLUCIN DEL COBIT.

El proyecto COBIT se emprendi por primera vez en el ao 1995, con el fin de crear un mayor producto global que pudiese tener un impacto duradero sobre el campo de visin de los negocios, as como sobre los controles de los sistemas de informacin implantados. La primera edicin del COBIT, fu publicada en 1996 y fue vendida en 98 paises de todo el mundo. La segunda edicin (tema de estudio en este informe) publicada en Abril de 1998, desarrolla y mejora lo que posea la anterior mediante la incorporacin de un mayor nmero de documentos de referencia fundamentales, nuevos y revisados (de forma detallada) objetivos de control de alto nivel, intensificando las lineas maestras de auditora, introduciendo un conjunto de herramientas de implementacin, as como un CD-ROM completamente organizado el cual contiene la totalidad de los contenidos de esta segunda edicin.

Evolucin del producto COBIT

El COBIT evolucionar a travs de los aos y ser el fundamento de investigaciones futuras, por lo que se generar una familia de productos COBIT. Al ocurrir esto, las tareas y actividades que sirven como la estructura para organizar los Objetivos de Control de TI, sern refinadas posteriormente, siendo tambin revisado el balance entre los dominios y los procesos a la luz de los cambios en la industria.

Una temprana adicin significativa visualizada para la familia de productos COBIT, es el desarrollo de las Guas de Gerencia que incluyen Factores Crticos de Exito, Indicadores Clave de Desempeo y Medidas Comparativas. Los Factores Crticos de xito, identificarn los aspectos o acciones ms importantes para la administracin y poder tomar, as, dichas aciones o considerar los aspectos para lograr control sobre sus procesos de TI. Los Indicadores Clave de Desempeo proporcionarn medidas de xito que permitirn a la gerencia conocer si un proceso de TI esta alcanzando los requerimientos de negocio. La Medidas Comparativas definirn niveles de madurez que pueden ser utilizadas por la gerencia para: determinar el nivel actual de madurez de la empresa; determinar el nivel de madurez que se desea lograr, como una funcin de sus riesgos y objetivos; y proporcionar una base de comparacin de sus prcticas de control de TI contra empresas similares o normas de la industria. Esta adicin, proporcionar herramientas a la gerencia para evaluar el ambiente de TI de su organizacin con respecto a los 34 Objetivos de Control de alto nivel de COBIT.

En definitiva, la organizacin ISACF (creadora, como ya se ha comentado, de la norma) espera que el COBIT sea adoptado por las comunidades de auditora y negocio como un estndar generalmente aceptado para el control de las Tecnologas de la Informacin.

2.3 DESARROLLO Y COMPONENTES DEL COBIT.

COBIT ha sido desarrollado como un estndar generalmente aplicable y aceptado para las buenas prcticas de seguridad y control en Tecnologa de Informacin. El COBIT es, pues, una herramienta innovadora para el gobierno de las Tecnologas de la Informacin.

El COBIT se fundamenta en los Objetivos de Control existentes de la Information Systems Audit and Control Foundation (ISACF), mejorados a partir de estndares internacionales tcnicos, profesionales, regulativos y especficos para la industria, tanto los ya existentes como los que estn surgiendo en la actualidad. Los Objetivos de Control resultantes han sido desarrollados para su aplicacin en sistemas de informacin en toda la empresa. El trmino "generalmente aplicables y aceptados" es utilizado explcitamente en el mismo sentido que los Principios de Contabilidad Generalmente Aceptados (PCGA o GAAP por sus siglas en ingls). Para propsitos del proyecto, "buenas prcticas" significa consenso por parte de los expertos.

Este estndar es relativamente pequeo en tamao, con el fin de ser prctico y responder, en la medida de lo posible, a las necesidades de negocio, manteniendo al mismo tiempo una independencia con respecto a las plataformas tcnicas de TI adoptadas en una organizacin. El proporcionar indicadores de desempeo (normas, reglas, etc.), ha sido identificado como prioridad para las mejoras futuras que se realizarn al marco referencial.

El desarrollo de COBIT ha trado como resultado la publicacin del Marco Referencial general y de los Objetivos de Control detallados, y le seguirn actividades educativas. Estas actividades asegurarn el uso general de los resultados del Proyecto de Investigacin COBIT.

Se determin que las mejoras a los objetivos de control originales deberan consistir en:

el desarrollo de un marco referencial para el control en tecnologas de la informacin como fundamento para los objetivos de control en TI, y como una gua para la investigacin consistente en auditora y control de las tecnologas de la informacin;

una alineacin del marco referencial general y de los objetivos de control individuales, con estndares y regulaciones internacionales existentes de hecho y de derecho;

y una revisin crtica de las diferentes actividades y tareas que conforman los dominios de control en tecnologa de informacin y, cuando fuese posible, la especificacin de indicadores de desempeo relevantes (normas, reglas, etc.), as como una revisin crtica y una actualizacin de las guas actuales para el desarrollo de auditoras de los sistemas de informacin.

Componentes del COBIT 2 Edicin

El desarrollo del COBIT (2 Edicin), ha resultado en la publicacin de los siguientes componentes:

Un Resumen Ejecutivo (Executive Sumary), el cual consiste en una sntesis ejecutiva que proporciona a la alta gerencia entendimiento y conciencia sobre los conceptos clave y principios del COBIT;

un Marco Referencial (Framework), el cual proporciona a la alta gerencia un entendimiento ms detallado de los conceptos clave y principios del COBIT, e identifica los cuatro dominios de COBIT describiendo en detalle, adems, los 34 objetivos de control de alto nivel e identificando los requerimientos de negocio para la informacin y los recursos de las Tecnologas de la Informacin que son impactados en forma primaria por cada objetivo de control;

los Objetivos de Control (Control Objetives), los cuales contienen declaraciones de los resultados deseados o propsitos a ser alcanzados mediante la implementacin de 302 objetivos de control detallados y especficos a travs de los 34 procesos de las Tecnologas de la Informacin;

las Guas de Auditora (Audit Guidelines), las cuales contienen los pasos de auditora correspondientes a cada uno de los 34 objetivos de control de TI de alto nivel para proporcionar asistencia a los auditores de sistemas en la revisin de los procesos de TI con respecto a los 302 objetivos detallados de control recomendados para proporcionar a la gerencia certeza o unas recomendaciones para mejorar;

un Conjunto de Herramientas de Implementacin (Implementation Tool Set), el cual proporciona las lecciones aprendidas por organizaciones que han aplicado COBIT rpida y exitosamente en sus ambientes de trabajo. Este conjunto de herramientas de implementacin incluye la Sntesis Ejecutiva, proporcionando a la alta gerencia conciencia y entendimiento del COBIT. Tambin incluye una gua de implementacin con dos tiles herramientas: Diagnstico de la Conciencia de la Gerencia y el Diagnstico de Control de TI, para proporcionar asistencia en el anlisis del ambiente de control en TI de una organizacin. Tambin se incluyen varios casos de estudio que detallan como organizaciones en todo el mundo han implementado COBIT exitosamente. Adicionalmente, se incluyen respuestas a las 25 preguntas mas frecuentes acerca del COBIT, as como varias presentaciones para distintos niveles jerrquicos y audiencias dentro de las organizaciones;

Por ltimo, se incluye un completo CD-ROM en el cual se puede encontrar toda la informacin detallada en los manuales descritos anteriormente.

2.4 EL MARCO REFERENCIAL DEL COBIT (COBIT FRAMEWORK).

La necesidad de control en tecnologa de informacin

Como se coment en la introduccin de este informe, hoy en da uno de los aspectos ms importantes para el xito y la supervivencia de cualquier organizacin, es la gestin efectiva de la informacin as como de las tecnologas relacionadas con ella (TI). Por lo general, la administracin debe decidir la inversin razonable en seguridad y control de estas tecnologas de la Informacin y cmo lograr un balance entre riesgos e inversiones en control en un ambiente de TI frecuentemente impredecible. La administracin, necesita un Marco Referencial de prcticas de seguridad y control de TI generalmente aceptadas para medir comparativamente su ambiente de TI, tanto el existente como el planeado.

Existe una creciente necesidad entre los usuarios en cuanto a la seguridad en los servicios de TI, a travs de la acreditacin y la auditora de servicios de TI proporcionados internamente o por terceras partes, que aseguren la existencia de controles adecuados. Actualmente, sin embargo, es confusa la implementacin de buenos controles de TI en sistemas de negocios por parte de entidades comerciales, entidades sin fines de lucro o entidades gubernamentales. Esta confusin proviene de los diferentes mtodos de evaluacin (tal como la evaluacin ISO9000), nuevas evaluaciones de control interno COSO, etc. Como resultado, los usuarios necesitan una base general para ser establecida como primer paso.

Frecuentemente, los auditores han tomado el liderazgo en estos esfuerzos internacionales de estandarizacin, debido a que ellos enfrentan continuamente la necesidad de sustentar y apoyar frente a la Gerencia su opinin acerca de los controles internos. Sin contar con un marco referencial, sta se convierte en una tarea demasiado complicada. Esto ha sido mostrado en varios estudios recientes acerca de la manera en la que los auditores evalan situaciones complejas de seguridad y control en TI, estudios que fueron dados a conocer casi simultneamente en diferentes partes del mundo. Incluso, la administracin consulta cada vez ms a los auditores para que le asesoren en forma proactiva en lo referente a asuntos de seguridad y control de TI.

El ambiente de negocios: competencia, cambio y costes

La competencia global es ya un hecho. Las organizaciones se reestructuran con el fin de perfeccionar sus operaciones y al mismo tiempo aprovechar los avances en tecnologa de sistemas de informacin para mejorar su posicin competitiva. La reingeniera en los negocios, las reestructuraciones, el outsourcing, las organizaciones horizontales y el procesamiento distribuido son cambios que impactan la manera en la que operan tanto los negocios como las entidades

gubernamentales. Estos cambios han tenido y continuarn teniendo, profundas implicaciones para la administracin y las estructuras de control operacional dentro de las organizaciones en todo el mundo.

La especial atencin prestada a la obtencin de ventajas competitivas y a la economa, implica una dependencia creciente en la computacin como el componente ms importante en la estrategia de la mayora de las organizaciones. La automatizacin de las funciones organizacionales, por su naturaleza, dicta la incorporacin de mecanismos de control ms poderosos en las computadoras y en las redes, tanto los basados en hardware como los basados en software. Adems, las caractersticas estructurales fundamentales de estos controles estn evolucionando al mismo paso que las tecnologas de computacin y las redes.

Si los administradores, los especialistas en sistemas de informacin y los auditores desean en realidad ser capaces de cumplir con sus tareas en forma efectiva dentro de un marco contextual de cambios acelerados, debern aumentar y mejorar sus habilidades tan rpidamente como lo demandan la tecnologa y el ambiente.

Es preciso, pues, comprender la tecnologa de controles involucrada y su naturaleza cambiante, si se desea emitir y ejercer juicios razonables y prudentes al evaluar las prcticas de control que se encuentran en los negocios tpicos o en las organizaciones gubernamentales.

Respuesta a las necesidades

En vista de estos continuos cambios, el desarrollo de este Marco Referencial de objetivos de control para TI, conjuntamente con una investigacin continua aplicada a controles de TI basada en este marco referencial, constituyen el fundamento para el progreso efectivo en el campo de los controles de sistemas de informacin.

Por otra parte, hemos sido testigos del desarrollo y publicacin de modelos de control generales de negocios como COSO en los Estados Unidos, Cadbury en el Reino Unido, CoCo en Canad y King en Sudfrica. Por otro lado, existe un nmero importante de modelos de control ms enfocados al nivel de tecnologa de informacin. Algunos buenos ejemplos de esta ltima categora son el Cdigo de Seguridad de Conducta del DTI (Departamento de Comercio e Industria, Reino Unido) y el Manual de Seguridad del NIST (Instituto Nacional de Estndares y Tecnologa, EEUU). Sin embargo, estos modelos de control con orientacin especfica, no proporcionan un modelo de control completo y utilizable sobre la tecnologa de informacin como soporte para los procesos de negocio. El propsito de COBIT es el cubrir este vaco proporcionando una base que est estrechamente ligada a los objetivos de negocio, al mismo tiempo que se enfoca a la tecnologa de informacin.

Un enfoque hacia los requerimientos de negocio en cuanto a controles para tecnologa de informacin y la aplicacin de nuevos modelos de control y estndares internacionales relacionados, hicieron evolucionar los Objetivos de Control y pasar de una herramienta de auditora al COBIT, que es una herramienta para la administracin. COBIT es, por lo tanto, la herramienta innovadora para el gobierno de TI que ayuda a la gerencia a comprender y administrar los riesgos asociados con TI. Por lo tanto, la meta del proyecto es el desarrollar estos objetivos de control principalmente a partir de la perspectiva de los objetivos y necesidades de la empresa. Esto concuerda con la perspectiva COSO, que constituye el primer y mejor marco referencial para la administracin en cuanto a controles internos. Posteriormente, los objetivos de control fueron desarrollados a partir de la perspectiva de los objetivos de auditora (certificacin de informacin financiera, certificacin de medidas de control interno, eficiencia y efectividad, etc.)

Audiencia: administracin, usuarios y auditores

COBIT esta diseado para ser utilizado por tres audiencias distintas:

ADMINISTRACIN:

Para ayudarlos a lograr un balance entre los riesgos y las inversiones en control en un ambiente de tecnologa de informacin frecuentemente impredecible.

USUARIOS:

Para obtener una garanta en cuanto a la seguridad y controles de los servicios de tecnologa de informacin proporcionados internamente o por terceras partes.

AUDITORES DE SISTEMAS DE INFORMACION:

Para dar soporte a las opiniones mostradas a la administracin sobre los controles internos.

Adems de responder a las necesidades de la audiencia inmediata de la Alta Gerencia, a los auditores y a los profesionales dedicados al control y seguridad, COBIT puede ser utilizado dentro de las empresas por el propietario de procesos de negocio en su responsabilidad de control sobre los aspectos de informacin del proceso, y por todos aqullos responsables de TI en la empresa.

Orientacin a objetivos de negocio

Los Objetivos de Control muestran una relacin clara y distintiva con los objetivos de negocio con el fin de apoyar su uso en forma significativa fuera de las fronteras de la comunidad de auditora. Los Objetivos de Control estn definidos con una orientacin a los procesos, siguiendo el principio de reingeniera de negocios. En dominios y procesos identificados, se identifica tambin un objetivo de control de alto nivel para documentar el enlace con los objetivos del negocio. Se proporcionan, adems, consideraciones y guas para definir e implementar el Objetivo de Control de TI.

La clasificacin de los dominios a los que se aplican los objetivos de control de alto nivel (dominios y procesos); una indicacin de los requerimientos de negocio para la informacin en ese dominio, as como los recursos de TI que reciben un impacto primario por parte del objetivo del control, forman conjuntamente el Marco Referencial COBIT. El marco referencial toma como base las actividades de investigacin que han identificado 34 objetivos de alto nivel y 302 objetivos detallados de control. El Marco Referencial fue mostrado a la industria de TI y a los profesionales dedicados a la auditora para abrir la posibilidad a revisiones, dudas y comentarios. Las ideas obtenidas fueron incorporadas en forma apropiada.

Definiciones

Para propsitos de este proyecto, se proporcionan una serie de definiciones. La definicin de "Control" est adaptada del reporte COSO, y la definicin para "Objetivo de Control de Tecnologas de la Informacin" ha sido adaptada del reporte SAC .

Control se define comoLas polticas, procedimientos, prcticas y estructuras organizacionales diseadas para garantizar razonablemente que los objetivos del negocio sern alcanzados y que eventos no deseables sern prevenidos o detectados y corregidos.

Objetivo de control en TI se define comoUna definicin del resultado o propsito que se desea alcanzar implementando procedimientos de control en una actividad de TI particular.

2.5 LOS PRINCIPIOS DEL MARCO REFERENCIAL.

Existen dos clases distintas de modelos de control disponibles actualmente, aqullos de la clase del modelo de control de negocios" (por ejemplo COSO) y los "modelos ms enfocados a TI" (por ejemplo, DTI). COBIT intenta cubrir la brecha que existe entre los dos. Debido a esto, COBIT se posiciona como una herramienta ms completa para la Administracin y para operar a un nivel superior que los estndares de tecnologa para la administracin de sistemas de informacin. Por lo tanto, COBIT es el modelo para el gobierno de TI.

El concepto fundamental del marco referencial COBIT se refiere a que el enfoque del control en TI se lleva a cabo visualizando la informacin necesaria para dar soporte a los procesos de negocio y considerando a la informacin como el resultado de la aplicacin combinada de recursos relacionados con la Tecnologa de Informacin que deben ser administrados por procesos de TI.

Figura 5

Para satisfacer los objetivos del negocio, la informacin necesita concordar con ciertos criterios a los que COBIT hace referencia como requerimientos de negocio para la informacin. Al establecer la lista de requerimientos, COBIT combina los principios contenidos en los modelos referenciales existentes y conocidos:

Requerimientos de calidad

Calidad CosteEntrega (de servicio)

Requerimientos Fiduciarios (COSO)

Efectividad y eficiencia de operacionesConfiabilidad de la informacinCumplimiento de las leyes y regulaciones

Requerimientos de Seguridad

Confidencialidad Integridad Disponibilidad

La Calidad ha sido considerada principalmente por su aspecto 'negativo' (sin fallos, confiable, etc.), lo cual tambin se encuentra contenido en gran medida en los criterios de Integridad. Los aspectos positivos pero menos tangibles de la calidad (estilo, atractivo, "ver y sentir", desempeo ms all de las expectativas, etc.) no fueron, por un tiempo, considerados desde un punto de vista de Objetivos de Control de TI. La premisa se refiere a que la primera prioridad deber estar dirigida al manejo apropiado de los riesgos al compararlos contra las oportunidades. El aspecto utilizable de la Calidad est cubierto por los criterios de efectividad. Se consider que el aspecto de entrega (de servicio) de la Calidad se traslapa con el aspecto de disponibilidad correspondiente a los requerimientos de seguridad y tambin en alguna medida, con la efectividad y la eficiencia. Finalmente, el coste es tambin considerado que queda cubierto por la eficiencia.Para los requerimientos fiduciarios, COBIT no intent reinventar le rueda. Se utilizaron las definiciones de COSO para la efectividad y eficiencia de operaciones, confiabilidad de informacin y cumplimiento con leyes y regulaciones. Sin embargo, la confiabilidad de informacin fue ampliada para incluir toda la informacin (no slo informacin financiera).

Con respecto a los aspectos de seguridad, COBIT identific la confidencialidad, integridad y disponibilidad como los elementos clave, fue descubierto que estos mismos tres elementos son utilizados a nivel mundial para describir los requerimientos de seguridad.

Comenzando el anlisis a partir de los requerimientos de Calidad, Fiduciarios y de Seguridad ms amplios, se extrajeron siete categoras distintas, ciertamente superpuestas. A continuacin se muestran las definiciones de trabajo de COBIT:

Efectividad

Se refiere a que la informacin relevante sea pertinente para el proceso del negocio, as como a que su entrega sea oportuna, correcta, consistente y de manera utilizable.

Eficiencia

Se refiere a la provisin de informacin a travs de la utilizacin ptima (ms productiva y econmica) de recursos.

Confidencialidad

Se refiere a la proteccin de informacin sensible contra divulgacin no autorizada.

Integridad

Se refiere a la precisin y suficiencia de la informacin, as como a su validez de acuerdo con los valores y expectativas del negocio.Disponibilidad

Se refiere a la disponibilidad de la informacin cuando sta es requerida por el proceso de negocio ahora y en el futuro. Tambin se refiere a la salvaguarda de los recursos necesarios y capacidades asociadas.

Cumplimiento

Se refiere al cumplimiento de aquellas leyes, regulaciones y acuerdos contractuales a los que el proceso de negocio est sujeto, por ejemplo, criterios de negocio impuestos externamente.

Confiabilidad de la informacin

Se refiere a la provisin de informacin apropiada para la administracin con el fin de operar la entidad y para ejercer sus responsabilidades de reportes financieros y de cumplimiento.

Los recursos de las tecnologas de la informacin identificados en COBIT pueden explicarse o definirse como se muestra a continuacin:

Datos

Los elementos de datos en su ms amplio sentido, (por ejemplo, externos e internos), estructurados y no estructurados, grficos, sonido, etc.

AplicacionesSe entiende como sistemas de aplicacin la suma de procedimientos manuales y programados.

TecnologaLa tecnologa cubre hardware, software, sistemas operativos, sistemas de administracin de bases de datos, redes, multimedia, etc.Instalaciones

Recursos para alojar y dar soporte a los sistemas de Informacin.

Personal

Habilidades del personal, conocimiento, conciencia y productividad para planear, organizar, adquirir, entregar, soportar y monitorizar servicios y sistemas de informacin.

El dinero o capital no fue considerado como un recurso para la clasificacin de objetivos de control para TI debido a que puede definirse como la inversin en cualquiera de los recursos mencionados anteriormente y podra causar confusin con los requerimientos de auditora financiera.

El Marco referencial no menciona, en forma especfica para todos los casos, la documentacin de todos los aspectos "materiales" importantes relacionados con un proceso de TI particular. Como parte de las buenas prcticas, la documentacin es considerada esencial para un buen control y, por lo tanto, la falta de documentacin podra ser la causa de revisiones y anlisis futuros de controles de compensacin en cualquier rea especfica en revisin.

Otra forma de ver la relacin de los recursos de TI con respecto a la entrega de servicios se describe a continuacin:

Figura 6. Relacin de los recursos de TI

La informacin que los procesos de negocio necesitan es proporcionada a travs del empleo de recursos de TI. Con el fin de asegurar que los requerimientos de negocio para la informacin son satisfechos, deben definirse, implementarse y monitorizarse medidas de control adecuadas para estos recursos. Como pueden entonces las empresas estar satisfechas respecto a que la informacin obtenida presente las caractersticas que necesitan? Es aqu donde se requiere de un sano marco referencial de Objetivos de Control para TI. El diagrama mostrado a continuacin ilustra este concepto.

Figura 7. Obtencin y anlisis de la Informacin

El marco referencial consta de Objetivos de Control de TI de alto nivel y de una estructura general para su clasificacin y presentacin. La teora subyacente para la clasificacin seleccionada se refiere a que existen, en esencia, tres niveles de actividades de TI al considerar la administracin de sus recursos.

Comenzando por la base, encontramos las actividades y tareas necesarias para alcanzar un resultado medible. Las actividades cuentan con un concepto de ciclo de vida, mientras que las tareas son consideradas ms discretas. El concepto de ciclo de vida cuenta tpicamente con requerimientos de control diferentes a los de actividades discretas. Algunos ejemplos de esta categora son las actividades de desarrollo de sistemas, administracin de la configuracin y manejo de cambios. La segunda categora incluye tareas llevadas a cabo como soporte para la planeacin estratgica de tecnologas de la informacin, evaluacin de riesgos, planeacin de la calidad, administracin de la capacidad y el desempeo. Los procesos se definen entonces en un nivel superior como una serie de actividades o tareas conjuntas con "cortes" naturales (de control). Al nivel ms alto, los procesos son agrupados de manera natural en dominios. Su agrupamiento natural es confirmado frecuentemente como dominios de responsabilidad en una estructura organizacional, y est en lnea con el ciclo administrativo o ciclo de vida aplicable a los procesos de tecnologas de la informacin.

Figura 8. Niveles de Actividades de TI

Por lo tanto, el marco referencial conceptual puede ser enfocado desde tres puntos estratgicos: recursos de TI, requerimientos de negocio para la informacin y procesos de TI. Estos puntos de vista diferentes permiten al marco referencial ser accedido eficientemente. Por ejemplo, los gerentes de la empresa pueden interesarse en un enfoque de calidad, seguridad o fiduciario (traducido por el marco referencial en siete requerimientos de informacin especficos). Un Gerente de TI puede desear considerar recursos de TI por los cuales es responsable. Propietarios de procesos, especialistas de TI y usuarios pueden tener un inters en procesos particulares. Los auditores podrn desear enfocar el marco referencial desde un punto de vista de cobertura de control. Estos tres puntos estratgicos son descritos en el Cubo COBIT que se muestra a continuacin:

Figura 9. El Cubo COBIT

Con lo anterior como marco de referencia, los dominios son identificados utilizando las palabras que la gerencia utilizara en las actividades cotidianas de la organizacin (y no la "jerga" del auditor). Por lo tanto, cuatro grandes dominios son identificados: planificacin y organizacin, adquisicin e implementacin; entrega y soporte, y monitorizacin.

Las definiciones para los dominios mencionados son las siguientes:

Planificacin y OrganizacinEste dominio cubre la estrategia y las tcticas y se refiere a la identificacin de la forma en que la tecnologa de informacin puede contribuir de la mejor manera al logro de los objetivos del negocio. Adems, la consecucin de la visin estratgica necesita ser planeada, comunicada y administrada desde diferentes perspectivas.Finalmente, debern establecerse una organizacin y una infraestructura tecnolgica apropiadas.

Adquisicin e ImplementacinPara llevar a cabo la estrategia de TI, las soluciones de TI deben ser identificadas, desarrolladas o adquiridas, as como implementadas e integradas dentro del proceso del negocio. Adems, este dominio cubre los cambiosy el mantenimiento realizados a sistemas existentes.

Entrega y SoporteEn este dominio se hace referencia a la entrega de los servicios requeridos, que abarca desde las operaciones tradicionales hasta el entrenamiento, pasando por seguridad y aspectos de continuidad. Con el fin de proveer servicios, debern establecerse los procesos de soporte necesarios. Este dominio incluye el procesamiento de los datos por sistemas de aplicacin,frecuentemente clasificados como controles de aplicacin

Monitorizacin

Todos los procesos necesitan ser evaluados regularmente a travs del tiempo para verificar su calidad y suficiencia en cuanto a los requerimientos de control.

En resumen, los Recursos de TI necesitan ser administrados por un conjunto de procesos agrupados en forma natural, con el fin de proporcionar la informacin que la empresa necesita para alcanzar sus objetivos. El siguiente diagrama ilustra este concepto:

Figura 10. Procesos de TI del COBIT definidos dentro de los cuatro dominios.

Debe tomarse en cuenta que estos procesos pueden ser aplicados a diferentes niveles dentro de una organizacin. Por ejemplo, algunos de estos procesos sern aplicados al nivel corporativo, otros al nivel de la funcin de servicios de informacin, y otros al nivel del propietario de los procesos de negocio.

Tambin debe ser tomado en cuenta que el criterio de efectividad de los procesos que planean o entregan soluciones a los requerimientos de negocio, cubrirn algunas veces los criterios de disponibilidad, integridad y confidencialidad (en la prctica, se han convertido en requerimientos del negocio). Por ejemplo, el proceso de "identificar soluciones automatizadas" deber ser efectivo en el cumplimiento de requerimientos de disponibilidad, integridad y confidencialidad.

Resulta claro que las medidas de control no satisfarn necesariamente los diferentes requerimientos de informacin del negocio en la misma medida. Se lleva a cabo una clasificacin dentro del marco referencial COBIT basada en rigurosos informes y observaciones de procesos por parte de investigadores, expertos y revisores con las estrictas definiciones determinadas previamente. Esta clasificacin es la siguiente:

Primario: es el grado al cual el objetivo de control definido impacta directamente el requerimiento de informacin de inters.

Secundario: es el grado al cual el objetivo de control definido satisface nicamente de forma indirecta o en menor medida el requerimiento de informacin de inters.

Blanco (vaco): podra aplicarse; sin embargo, los requerimientos son satisfechos ms apropiadamente por otro criterio en este proceso y/o por otro proceso.

Similarmente, todas las medidas de control no necesariamente tendrn impacto en los diferentes recursos de TI a un mismo nivel. Por lo tanto, el Marco Referencial de COBIT indica especficamente la aplicabilidad de los recursos de TI que son administrados en forma especfica por el proceso bajo consideracin (no por aquellos que simplemente toman parte en el proceso). Esta clasificacin es hecha dentro el Marco Referencial de COBIT basado en el mismo proceso riguroso de informacin proporcionada por los investigadores, expertos y revisores, utilizando las definiciones estrictas indicadas previamente.

2.6 OBJETIVOS DE CONTROL DEL MARCO REFERENCIAL (THE COBIT FRAMEWORK).El marco refencial del COBIT ha sido limitado a una serie de objetivos de control de alto nivel, enfocados a las necesidades de negocio, dentro de un proceso de tecnologas de la informacin determinado.

Los objetivos de control de las tecnologas de la informacin han sido organizados por proceso/actividad. Su forma de uso ha sido proporcionada no slo para facilitar la entrada desde un punto de vista ventajoso, sino tambin para facilitar aproximaciones globales (o combinadas), tales como la implementacin/instalacin de un proceso, responsabilidades globales de administracin para un proceso, y el uso de los recursos de las TI por parte de un proceso.

Es preciso sealar que los objetivos de control de las TI han sido definidos de una forma general (no dependen de ninguna plataforma tcnica), aunque se debe aceptar el hecho de que algunos entornos de tecnologa especiales pueden necesitar espacios separados para los objetivos de control.

La forma en que el marco referencial del COBIT presenta los objetivos de control es la siguiente:

Figura 11. Organizacin del Marco Referencial.

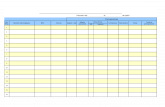

El marco refencial se divide en cuatro partes correspondientes a los cuatro dominios existentes (planificacin y organizacin, adquisicin e implementacin, entrega y soporte y monitorizacin). En cada parte, se reflejan los objetivos de control de alto nivel correspondientes a cada dominio (34 objetivos en total). Para cada uno de los objetivos de control, se sigue una organizacin como la mostrada en la Figura 13. Adems, se muestran dos tablas: una que identifica los criterios que son aplicables a cada objetivo de control y en qu grado lo hacen (Pprimario, Ssecundario, Blancono se aplica ese criterio); y otra que identifica los recursos de TI que son gestionados especficamente por el proceso que se est considerando.

Veamos ya, los 34 objetivos de control de alto nivel de las tecnologas de la informacin reflejados en el Marco de Referencia COBIT (COBIT FRAMEWORK):

2.7 Objetivos de control de alto nivelDominio de Planificacin & OrganizacinPO1 Definir un plan Estratgico de Tecnologa de la InformacinObjetivos de Control de Alto Nivel

Pefectividad

Seficiencia

confidencialidad

integridad

disponibilidad

conformidad

confiabilidad

Control sobre el proceso de TI deDefinir un plan estratgico de TI

Que satisface el requisito de negocioHallar un balance ptimo de oportunidades de tecnologa de la informacin y los requisitos de negocio as como tambin asegurar su realizacin adicional

Es facilitado porUn proceso planificador estratgico emprendido a intervalos regulares dando origen a planes a largo plazo; los planes a largo plazo deberan ser traducidos peridicamente en planes operacionales que coloquen metas claras y concretas a corto plazo

Y toma en consideracin definicin de los objetivos de negocio y necesidades para las TI inventario de soluciones tecnolgicas e infraestructura actual servicios de tecnologa de vigilancia cambios organizativos estudio de viabilidad oportuno existencia de evaluaciones de sistemasXpersonas

Xaplicaciones

Xtecnologa

Xfacilidades

Xdatos

PO2 Definir la Arquitectura de la InformacinObjetivos de Control de Alto Nivel

Pefectividad

Seficiencia

Sconfidencialidad

Sintegridad

disponibilidad

conformidad

confiabilidad

Control sobre el proceso de TI dedefinir la arquitectura de la informacinque satisface el requisito de negociouna mejor organizacin de los sistemas de informacin

es facilitado porcreando y manteniendo un modelo de informacin de negocio y asegurando que los sistemas apropiados son definidos para optimizar el uso de esta informacin

y toma en consideracin documentacin diccionario de datos reglas sintcticas de datos propiedad de datos y clasificacin crtica

personas

Xaplicaciones

tecnologa

facilidades

Xdatos

PO3 Determinar la Direccin TecnolgicaObjetivos de Control de Alto Nivel

Pefectividad

Seficiencia

confidencialidad

integridad

disponibilidad

conformidad

confiabilidad

Control sobre el proceso de TI deDeterminar la direccin tecnolgica

Que satisface el requisito de negocioTomar ventaja de la tecnologa disponible y emergente

Es facilitado porCreacin y mantenimiento de un plan de infraestructura tecnolgica

y toma en consideracin adecuacin y evolucin de la capacidad de la infraestructura actual monitorizacin de los desarrollos tecnolgicos contingencias planes de adquisicin

personas

aplicaciones

Xtecnologa

Xfacilidades

datos

PO4 Definir la Organizacin y las Relaciones de las TIObjetivos de Control de Alto Nivel

Pefectividad

Seficiencia

confidencialidad

integridad

disponibilidad

conformidad

confiabilidad

Control sobre el proceso de TI dedefinir la organizacin y las relaciones de las TI

que satisface el requisito de negocioentregar los servicios de las TI

es facilitado poruna organizacin apropiada en nmeros y habilidades con roles y responsabilidades comunicadas y definidas

y toma en consideracin comit de direccin consejo de nivel de responsabilidad propiedad, custodia supervisin segregacin de obligaciones roles y responsabilidades descripciones del trabajo provisin de niveles clave personal

Xpersonas

aplicaciones

tecnologa

facilidades

datos

PO5 Administrar la Inversin en TIObjetivos de Control de Alto Nivel

Pefectividad

Peficiencia

confidencialidad

integridad

disponibilidad

conformidad

Sconfiabilidad

Control sobre el proceso de TI deadministrar la inversin en TI

que satisface el requisito de negociogarantizar la consolidacin y controlar el gasto de los recursos financieros

es facilitado poruna inversin peridica y un presupuesto operacional establecido y aprobado por la empresa

y toma en consideracin consolidacin de alternativas control del gasto efectivo justificacin de los costes justificacin de los beneficios

Xpersonas

Xaplicaciones

Xtecnologa

Xfacilidades

datos

PO6 Comunicar la Direccin y las Aspiraciones de la GerenciaObjetivos de Control de Alto Nivel

Pefectividad

eficiencia

confidencialidad

integridad

disponibilidad

Sconformidad

confiabilidad

Control sobre el proceso de TI decomunicar la direccin y las aspiraciones de la gerencia

que satisface el requisito de negociogarantizar el conocimiento del usuario y entendimiento de esos fines

es facilitado porpolticas establecidas y comunicadas a la comunidad de usuario; adems, los estndares necesitan ser establecidos para traducir las opciones de estrategia en reglas de usuario que sean prcticas y tiles

y toma en consideracin cdigo de conducta/tica directrices de tecnologa conformidad comisin de calidad polticas de seguridad polticas de control interno

Xpersonas

aplicaciones

tecnologa

facilidades

datos

PO7 Administrar los Recursos HumanosObjetivos de Control de Alto Nivel

Pefectividad

Peficiencia

confidencialidad

integridad

disponibilidad

conformidad

confiabilidad

Control sobre el proceso de TI deadministrar los recursos humanos

que satisface el requisito de negociomaximizar las contribuciones del personal a los procesos de TI

es facilitado portcnicas firmes de gestin de personal

y toma en consideracin refuerzo y promocin requisitos de calidad entrenamiento construccin del conocimiento cross training procedimientos libres evaluacin de la ejecucin objetiva y medible

Xpersonas

aplicaciones

tecnologa

facilidades

datos

PO8 Asegurar el Cumplimiento de los Requisitos ExternosObjetivos de Control de Alto Nivel

Pefectividad

eficiencia

confidencialidad

integridad

disponibilidad

Pconformidad

Sconfiabilidad

Control sobre el proceso de TI deasegurar el cumplimiento de los requisitos externos

que satisface el requisito de negocioencontrar obligaciones legales, contractuales y reguladas

es facilitado poridentificacin y anlisis de requisitos externos para su impacto en las TI, y toma de medidas apropiadas para llevar a cabo su cumplimiento.

y toma en consideracin leyes, regulaciones y contratos monitorizacin legal y desarrollos regulados inspecciones regulares para cambios y mejoras bsqueda de consejos legales seguridad y ergonoma privacidad propiedad intelectual flujo de datos

Xpersonas

Xaplicaciones

tecnologa

facilidades

Xdatos

PO9 Evaluar los RiesgosObjetivos de Control de Alto Nivel

Sefectividad

Seficiencia

Pconfidencialidad

Pintegridad

Pdisponibilidad

Sconformidad

Sconfiabilidad

Control sobre el proceso de TI deevaluar los riesgos

que satisface el requisito de negociode asegurar la realizacin de los objetivos de TI y respondiendo a las amenazas para el suministro de los servicios de TI

es facilitado porla organizacin se autocompromete en los riesgos de las TI identificando y analizando el impacto, y tomando medidas efectivas de costes para mitigar los riesgos

y toma en consideracin diferentes tipos de riesgos de TI (tecnologa, seguridad, continuidad, etc.) alcance: global o sistemas especficos evaluacin de riesgos hasta la fecha metodologa de anlisis de riesgos medidas de riesgo cuantitativas y/o cualitativas plan de accin de riesgos

Xpersonas

Xaplicaciones

Xtecnologa

Xfacilidades

Xdatos

PO10 Administrar los ProyectosObjetivos de Control de Alto NivelPefectividad

Peficiencia

confidencialidad

integridad

disponibilidad

conformidad

confiabilidad

Control sobre el proceso de TI deadministrar los proyectos

que satisface el requisito de negocioestablecer prioridades y salvar a tiempo, y dentro del presupuesto

es facilitado porla organizacin identificando y dando prioridad a los proyectos en lnea junto al plan operacional; adems, la organizacin debera adoptar y aplicar tcnicas de gestin de proyectos para cada unode los proyectos tomados.

y toma en consideracin propiedad de proyectos complicacin del usuario interrupcin de tareas distribucin de responsabilidades proyecto y fase de aprobacin costes y presupuesto del personal planes de seguridad de la calidad y mtodos

Xpersonas

Xaplicaciones

Xtecnologa

Xfacilidades

datos

PO11 Administrar la CalidadObjetivos de Control de Alto Nivel

Pefectividad

Peficiencia

confidencialidad

Pintegridad

disponibilidad

conformidad

Sconfiabilidad

Control sobre el proceso de TI deadministrar la calidad

que satisface el requisito de negocioencontrar los requisitos individuales de las TI

es facilitado porla planificacin, implementacin y mantenimiento de estndares de gestin de calidad y sistemas por la organizacin; adems, la organizacin debera adoptar y aplicar una metodologa que se suministrase para las distintas fases del desarrollo y pudiese prever fases claras y libres

y toma en consideracin plan de estructura de la calidad responsabilidades de seguridad de la calidad metodologa del ciclo de vida del desarrollo del sistemas programacin y testeacin de sistemas y documentacin inspeccin de seguridad de la calidad e informes

Xpersonas

Xaplicaciones

Xtecnologa

Xfacilidades

datos

Dominio de Adquisicin & Implementacin

AI1 Identificar SolucionesObjetivos de Control de Alto Nivel

Pefectividad

Seficiencia

confidencialidad

integridad

disponibilidad

conformidad

confiabilidad

Control sobre el proceso de TI deidentificar soluciones

que satisface el requisito de negociode asegurar la mejor aproximacin para satisfacer los requisitos del usuario

es facilitado porun anlisis claro de las oportunidades alternativas medidas contra los requisitos de usuario

y toma en consideracin definicin de la informacin de requisitos estudios factibles (costes, beneficios, alternativas, etc.) requisitos de usuario arquitectura de la informacin seguridad del coste-efectivo rastros de auditora contratacin externa aceptacin de las facilidades y la tecnologa

personas

Xaplicaciones

Xtecnologa

Xfacilidades

datos

AI2 Adquisicin y Mantenimiento de Aplicaciones SoftwareObjetivos de Control de Alto Nivel

Pefectividad

Peficiencia

confidencialidad

Sintegridad

disponibilidad

Sconformidad

Sconfiabilidad

Control sobre el proceso de TI deadquisicin y mantenimiento de aplicaciones software

que satisface el requisito de negociosuministrar funciones automticas que soporten de forma efectiva los procesos de negocio

es facilitado porla definicin de estados especficos de los requisitos funcionales y operativos, y una implementacin estructurada con dictmenes claros

y toma en consideracin requisitos de usuario archivo, gasto, proceso y requisitos externos interfaz de la mquina-usuario embalajes habituales testeo funcional controles de aplicacin y requisitos de seguridad documentacinpersonas

Xaplicaciones

tecnologa

facilidades

datos

AI3 Adquisicin y Mantenimiento de la Infraestructura de la TecnologaObjetivos de Control de Alto Nivel

Pefectividad

Peficiencia

confidencialidad

Sintegridad

disponibilidad

conformidad

confiabilidad

Control sobre el proceso de TI deadquisicin y mantenimiento de la infraestructura de la tecnologa

que satisface el requisito de negociosuministrar las plataformas adecuadas para soportar las aplicaciones de negocios

es facilitado porel asentamiento de la implantacin de hardware y software, la provisin de mantenimiento del hardware preventivo, y la instalacin, seguridad y control de los sistemas software

y toma en consideracin asentamiento de la tecnologa mantenimiento del hardware preventivo seguridad del sistema software, instalacin, mantenimiento y cambio de controles

personas

aplicaciones

Xtecnologa

facilidades

datos

AI4 Desarrollar y Mantener Procedimientos de TIObjetivos de Control de Alto Nivel

Pefectividad

Peficiencia

confidencialidad

Sintegridad

disponibilidad

Sconformidad

Sconfiabilidad

Control sobre el proceso de TI dedesarrollar y mantener procedimientos de TI

que satisface el requisito de negocioasegurar el uso apropiado de las aplicaciones y que las soluciones tecnolgicas estn en su sitio

es facilitado poruna aproximacin estructurada para el desarrollo de los usuarios y de los manuales de procedimiento de operaciones, requisitos de servicio y materiales de entrenamiento

y toma en consideracin procedimientos de usuario y controles procedimientos operacionales y controles materiales de entrenamiento

Xpersonas

Xaplicaciones

Xtecnologa

Xfacilidades

datos

AI5 Instalacin y Acreditacin de SistemasObjetivos de Control de Alto Nivel

Pefectividad

eficiencia

confidencialidad

Sintegridad

Sdisponibilidad

conformidad

confiabilidad

Control sobre el proceso de TI deinstalacin y acreditacin de sistemas

que satisface el requisito de negocioverificar y confirmar que la solucin es conveniente para los propsitos propuestos

es facilitado porla realizacin de una migracin de instalacin bien formalizada, conversin y un plan aceptado

y toma en consideracin entrenamiento datos carga/conversin testeos especficos acreditacin inspecciones post-implementacin

Xpersonas

Xaplicaciones

Xtecnologa

Xfacilidades

Xdatos

AI6 Gestin de CambiosObjetivos de Control de Alto Nivel

Pefectividad

Peficiencia

confidencialidad

Pintegridad

Pdisponibilidad

conformidad