E gisart 2015 cloud security y en donde esta el piloto..

-

Upload

luciano-moreira-da-cruz -

Category

Technology

-

view

467 -

download

0

Transcript of E gisart 2015 cloud security y en donde esta el piloto..

Agenda

• Introducción• ¿Cuáles son los desafíos y riesgos?• Apagones Recientes • Seguridad y Privacidad en Cloud• Recomendaciones• 10 pasos para asegurar su éxito

¿Que es Cloud?

¿Otra explicación mas de lo que es cloud?

¿Que es Cloud?

Lo que usualmente se piensa cuando escuchamos esta pregunta…

¿Que se escucha y que se dice?

Lo que quieren escuchar los CIOs y responsables IT…

Cuestiones básica para la toma de decisiones

Lo que debemos preguntarnos acerca del negocio es…

¿como vemos nosotros?

Lo que vemos los profesionales de Seguridad

¿y ahora quien podrá ayudarnos?

Necesitamos ayuda ¿existen mejores practicas de seguridad en cloud?

¿Donde empezar?

Nos dicen que ir a la Cloud es Fácil…. La realidad nos muestra otra cosa..

¿Qué se necesita?

Necesitamos un plan.Pero sobre todo procesos y mejores practicas.

Haciendo Fácil lo difícil

¿Llegamos al Cloud y ahora? ¿Cuales son los desafíos y riegos?

• Seguridad y confidencialidad de los datos• Gestión de Proveedores• Compliance• Fiabilidad, disponibilidad y rendimiento, SLA, etc.• Terminación de Servicios • Continuidad de negocio• Control de acceso y gestión de identidades • Gobierno • Integración• Protección de registros• Gestión de Incidencias

Apagones Recientes • Microsoft Cloud Service Azure Experimento apagones globales el- 13 de agosto 2014 - alrededor de 5

horas• Microsoft Exchange - 24 de junio 2014 - Casi 9 horas – Problemas de redes• Microsoft Lync - 23 de junio 2014 - varias horas – Problemas de enrutamiento• iCloud - 12 de junio 2014 - pocos horas• Feedly - 11 a 13 junio 2014 - de forma intermitente durante 3 días - DDoS attack• Evernote - 10 de junio 2014 - 10 + horas - DDoS attack• Adobe Creative Cloud - 16 de mayo 2014 - Alrededor de 28 horas - actividad de mantenimiento• Samsung Smart TV plataforma apagón mundial- 20 de abril 2014 a 4,5 días - fuego en una de las

instalaciones en Corea del Sur, fue provocado por una falla.

• Basecamp se desconecta - 24 de marzo 2014 - Alrededor de 2 horas -debido a DDoS attack

• Google Apps - 17 de marzo 2014 - Alrededor de 3,5 horas -mantenimiento

• Dropbox - 02 de marzo 2014 - Un poco menos de un hora• Gmail, Google Calendar, Google Docs, y Google+ fuera de línea - 24

de enero 2014 - Alrededor de una hora – Bug de software• Dropbox - 10 de enero 2014 - Alrededor de 2 días - una falla causada

por scripting de actualizaciones del sistema operativo que se aplicarán en las máquinas funcionales durante la rutina de mantenimiento

Seguridad y Privacidad en Cloud

The Notorious Nine: Cloud Computing Top Threats in 2013

https://cloudsecurityalliance.org/download/the-notorious-nine-cloud-computing-top-threats-in-2013

• “Empezó como un rumor que existían fotos personales hackeadas de los teléfonos de los famosos. Ejemplo la actriz Jennifer Lawrence y un puñados de otras.” – Rachel Zarrell

Seguridad y Privacidad en Cloud

• “Una vulnerabilidad importante fue identificada... en la plataforma online de Box y Dropbox que permite el descubrimiento de Links a archivos privados… Los datos pueden ser leídos por terceros e indexada por buscadores” – James Sanders

• “Un problema de privacidad inquietante ha sido descubierto en Google Drive el cual podría haber resultado en acceso sin autorización de terceros a información sensible, personal y corporativa almacenada en la nube” - Graham Cluley

• “Empezó como un rumor que existían fotos personales hackeadas de los teléfonos de los famosos. Ejemplo la actriz Jennifer Lawrence y un puñados de otras.” – Rachel Zarrell

Seguridad y Privacidad en Cloud

• “Una vulnerabilidad importante fue identificada... en la plataforma online de Box y Dropbox que permite el descubrimiento de Links a archivos privados… Los datos pueden ser leídos por terceros e indexada por buscadores” – James Sanders

• “Un problema de privacidad inquietante ha sido descubierto en Google Drive el cual podría haber resultado en acceso sin autorización de terceros a información sensible, personal y corporativa almacenada en la nube” - Graham Cluley

• “Empezó como un rumor que existían fotos personales hackeadas de los teléfonos de los famosos. Ejemplo la actriz Jennifer Lawrence y un puñados de otras.” – Rachel Zarrell

Seguridad y Privacidad en Cloud

• “Una vulnerabilidad importante fue identificada... en la plataforma online de Box y Dropbox que permite el descubrimiento de Links a archivos privados… Los datos pueden ser leídos por terceros e indexada por buscadores” – James Sanders

• “Un problema de privacidad inquietante ha sido descubierto en Google Drive el cual podría haber resultado en acceso sin autorización de terceros a información sensible, personal y corporativa almacenada en la nube” - Graham Cluley

• “Empezó como un rumor que existían fotos personales hackeadas de los teléfonos de los famosos. Ejemplo la actriz Jennifer Lawrence y un puñados de otras.” – Rachel Zarrell

Seguridad y Privacidad en Cloud

• “Una vulnerabilidad importante fue identificada... en la plataforma online de Box y Dropbox que permite el descubrimiento de Links a archivos privados… Los datos pueden ser leídos por terceros e indexada por buscadores” – James Sanders

• “Un problema de privacidad inquietante ha sido descubierto en Google Drive el cual podría haber resultado en acceso sin autorización de terceros a información sensible, personal y corporativa almacenada en la nube” - Graham Cluley

• “Empezó como un rumor que existían fotos personales hackeadas de los teléfonos de los famosos. Ejemplo la actriz Jennifer Lawrence y un puñados de otras.” – Rachel Zarrell

Seguridad y Privacidad en Cloud

• “Una vulnerabilidad importante fue identificada... en la plataforma online de Box y Dropbox que permite el descubrimiento de Links a archivos privados… Los datos pueden ser leídos por terceros e indexada por buscadores” – James Sanders

• “Un problema de privacidad inquietante ha sido descubierto en Google Drive el cual podría haber resultado en acceso sin autorización de terceros a información sensible, personal y corporativa almacenada en la nube” - Graham Cluley

• “Empezó como un rumor que existían fotos personales hackeadas de los teléfonos de los famosos. Ejemplo la actriz Jennifer Lawrence y un puñados de otras.” – Rachel Zarrell

Seguridad y Privacidad en Cloud

• “Una vulnerabilidad importante fue identificada... en la plataforma online de Box y Dropbox que permite el descubrimiento de Links a archivos privados… Los datos pueden ser leídos por terceros e indexada por buscadores” – James Sanders

• “Un problema de privacidad inquietante ha sido descubierto en Google Drive el cual podría haber resultado en acceso sin autorización de terceros a información sensible, personal y corporativa almacenada en la nube” - Graham Cluley

Igualmente, no todo esta Perdido

Como mencionamos anteriormente, existen recomendaciones y mejores practicas…

Para esta presentación

contamos con el mejor y mas

experimentado copiloto para

recomendar guías y mejores practicas de seguridad en la nube

Igualmente, no todo esta Perdido

Como mencionamos anteriormente, existen recomendaciones y mejores practicas…

Para esta presentación

contamos con el mejor y mas

experimentado copiloto para

recomendar guías y mejores practicas de seguridad en la nube

OTTO recomienda el uso de:

ISACA – Security Considerations for Cloud Computing

http://www.isaca.org/Knowledge-Center/Research/ResearchDeliverables/Pages/Security-Considerations-for-Cloud-Computing.aspx

ISACA Cloud Resources – Security, Compliance and Risk Management

OTTO recomienda el uso de:

http://www.isaca.org/Knowledge-Center/Research/Pages/Cloud.aspx

OTTO recomienda el uso de:

• 14 dominios: • Gobierno y Gestión de Riesgos en la Empresa• Aspectos legales: Contratos y Descubrimiento Electrónico• Cumplimiento Legal y Auditoría• Gestión de la Seguridad de la Información y de los Datos• Portabilidad e Interoperabilidad• Seguridad Tradicional, Continuidad de Negocio y Recuperación de Desastres• Operaciones de CPD• Respuesta, Notificación y Remediación ante incidentes• Seguridad de las Aplicaciones• Cifrado y Gestión de claves• Gestión de Identidades y de Acceso• Virtualización• Seguridad como Servicio

CSA Security Guidance for Critical Ares of Focus in Cloud Computing V3.0

https://cloudsecurityalliance.org/research/security-guidance/#_overview

OTTO recomienda el uso de:

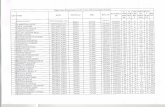

CSA Cloud Controls Matrix (CCM) v3.0.1

https://cloudsecurityalliance.org/research/ccm/

OTTO recomienda el uso de:

CSA Cloud Controls Matrix (CCM) v3.0.1

https://cloudsecurityalliance.org/research/ccm/

Application Security AIS-01 Data Focus Risk Assessments GRM-02 VMM Security - Hypervisor Hardening IVS-11

Customer Access Requirements AIS-02 Management Oversight GRM-03 Wireless Security IVS-12

Data Integrity AIS-03 Management Program GRM-04 Network Architecture IVS-13

Data Security / Integrity AIS-04 Management Support/Involvement GRM-05 APIs IPY-01

Audit Planning AAC-01 Policy GRM-06 Data Request IPY-02

Independent Audits AAC-02 Policy Enforcement GRM-07 Policy & Legal IPY-03

Information System Regulatory Mapping AAC-03 Policy Impact on Risk Assessments GRM-08 Standardized Network Protocols IPY-04

Business Continuity Planning BCR-01 Policy Reviews GRM-09 Virtualization IPY-05

Business Continuity Testing BCR-02 Risk Assessments GRM-10 Anti-Malware MOS-01

Datacenter Utilities / Environmental Conditions BCR-03 Risk Management Framework GRM-11 Application Stores MOS-02

Documentation BCR-04 Asset Returns HRS-01 Approved Applications MOS-03

Environmental Risks BCR-05 Background Screening HRS-02 Approved Software for BYOD MOS-04

Equipment Location BCR-06 Employment Agreements HRS-03 Awareness and Training MOS-05

Equipment Maintenance BCR-07 Employment Termination HRS-04 Cloud Based Services MOS-06

Equipment Power Failures BCR-08 Mobile Device Management HRS-05 Compatibility MOS-07

Impact Analysis BCR-09 Non-Disclosure Agreements HRS-06 Device Eligibility MOS-08

Policy BCR-10 Roles / Responsibilities HRS-07 Device Inventory MOS-09

Retention Policy BCR-11 Technology Acceptable Use HRS-08 Device Management MOS-10

New Development / Acquisition CCC-01 Training / Awareness HRS-09 Encryption MOS-11

Outsourced Development CCC-02 User Responsibility HRS-10 Jailbreaking and Rooting MOS-12

Quality Testing CCC-03 Workspace HRS-11 Legal MOS-13

Unauthorized Software Installations CCC-04 Audit Tools Access IAM-01 Lockout Screen MOS-14

Production Changes CCC-05 Credential Lifecycle / Provision Management IAM-02 Operating Systems MOS-15

Classification DSI-01 Diagnostic / Configuration Ports Access IAM-03 Passwords MOS-16

Data Inventory / Flows DSI-02 Policies and Procedures IAM-04 Policy MOS-17

eCommerce Transactions DSI-03 Segregation of Duties IAM-05 Remote Wipe MOS-18

Handling / Labeling / Security Policy DSI-04 Source Code Access Restriction IAM-06 Security Patches MOS-19

Non-Production Data DSI-05 Third Party Access IAM-07 Users MOS-20

Ownership / Stewardship DSI-06 Trusted Sources IAM-08 Contact / Authority Maintenance SEF-01

Secure Disposal DSI-07 User Access Authorization IAM-09 Incident Management SEF-02

Asset Management DCS-01 User Access Reviews IAM-10 Incident Reporting SEF-03

Controlled Access Points DCS-02 User Access Revocation IAM-11 Incident Response Legal Preparation SEF-04

Equipment Identification DCS-03 User ID Credentials IAM-12 Incident Response Metrics SEF-05

Off-Site Authorization DCS-04 Utility Programs Access IAM-13 Data Quality and Integrity STA-01

Off-Site Equipment DCS-05 Audit Logging / Intrusion Detection IVS-01 Incident Reporting STA-02

Policy DCS-06 Change Detection IVS-02 Network / Infrastructure Services STA-03

Secure Area Authorization DCS-07 Clock Synchronization IVS-03 Provider Internal Assessments STA-04

Unauthorized Persons Entry DCS-08 Information System Documentation IVS-04 Supply Chain Agreements STA-05

User Access DCS-09 Management - Vulnerability Management IVS-05 Supply Chain Governance Reviews STA-06

Entitlement EKM-01 Network Security IVS-06 Supply Chain Metrics STA-07

Key Generation EKM-02 OS Hardening and Base Conrols IVS-07 Third Party Assessment STA-08

Sensitive Data Protection EKM-03 Production / Non-Production Environments IVS-08 Third Party Audits STA-09

Storage and Access EKM-04 Segmentation IVS-09 Anti-Virus / Malicious Software TVM-01

Baseline Requirements GRM-01 VM Security - vMotion Data Protection IVS-10 Vulnerability / Patch Management TVM-02

Mobile Code TVM-03

OTTO recomienda el uso de:

• Está diseñado específicamente para proporcionar los principios de seguridad para guiar a los proveedores de la nube y para ayudar a los clientes en la nube a evaluar el riesgo general de seguridad de un proveedor de la nube.

• CSA Cloud Controls Matrix (CCM) mapea con otros estándares de seguridad aceptados por la industria, los reglamentos, y controla los marcos como la ISO 27001/27002, ISACA COBIT, PCI, NIST, Jericho, NERC CIP, ENISA, COPPA, HIPAA/HITECH, AICPA 2014 Trust Services Criteria, etc.

CSA Cloud Controls Matrix (CCM)

https://cloudsecurityalliance.org/research/ccm/

OTTO recomienda el uso de:

CSA Cloud Controls Matrix (CCM) v3.0.1

https://cloudsecurityalliance.org/research/ccm/

OTTO recomienda el uso de:

CSA Consensus Assessments Initiative Questionnaire (CAIQ) v3.0.1

https://cloudsecurityalliance.org/research/cai/

OTTO, ¿solo existen mejores practicas o hay normas?

ISO/IEC 27017: Information technology — Security techniques — Information security Management — Guidelines on Information security controls for the use of cloud computing services based on ISO/IEC 27002

ISO/IEC 27018: Information technology – Security techniques -- Code of practice for PII protection in public clouds acting as PII processors

ISO/IEC 27036-4: Information technology — Security techniques — Information security for supplier relationships — Part 4: Guidelines for security of cloud services

ISO/IEC 27017

Estado actual: DRAFT INTERNATIONAL STANDARD

Clause 5: Information Security Policies Clause 6: Organization of information security Clause 7: Human Resource Security maintenanceClause 8: Asset management Clause 9: Access Control Clause 10: Cryptography managementClause 11: Physical and environmental securityClause 12: Operations security continuity managementClause 13: Communications SecurityClause 14: Systems acquisition, development andClause 15: Supplier relationshipsClause 16: Information security incidentClause 17: Information security aspects of business

OTTO, ¿solo existen mejores practicas o hay normas?

ISO/IEC 27017

• Anexo A- Cloud Service Extended Control Set (normative). Proporciona objetivos adicionales y controles con una guía de la aplicación, Los controles ISO/IEC 27002 están relacionados con el Cloud Service Extended Control Set (normative) pero no repetidos

• Se recomienda que cualquier organización implementen estos controles en el contexto de un SGSI, que está destinado a ser conformes a ISO/IEC 27001, extendiendo la SOA (declaración de aplicabilidad) para la inclusión de los controles indicados en este anexo.

• Anexo B-referencias sobre riesgos de seguridad de la información relacionada con cloud computing (normativo)

OTTO, ¿solo existen mejores practicas o hay normas?

ISO/IEC 27018Estado actual: Publicada en Junio 2014

Extender la guía de ISO 27002:2013, con estructura similar.

El anexo A Public cloud PII processor extended control set for PII protection (normative).

Especifica nuevos controles con la guía de implementación, que en combinación con la ISO/IEC 27002 conforman un control extendido para cumplir con los requisitos para la protección de PII “información personal identificable” que se aplican a los proveedores de servicios de nube pública.

OTTO solo existe mejores practicas o hay normas?

ISO/IEC 27036 Part 4Current Status: 3rd Working Draft

• 1. abierto a comentarios por organismos nacionales o las organizaciones de enlace.• 2. se utiliza en combinación con las otras tres partes dentro de la ISO/IEC 27036. Esta

cuarta parte puede usarse como una guía adicional para la seguridad de la información específicamente a servicios en la nube.

• También esta alineada con la ISO/IEC 27017 proporcionando un mapeo de la ISO/IEC 27017 con los controles de seguridad de información del ciclo de vida de procesos en el anexo D (informativo).

Cláusula 5: Conceptos clave del Cloud, las amenazas de seguridad y riesgosCláusula 6: Seguridad de la información en servicios en la nube (consumidor)Cláusula 7: Controles de seguridad información en servicios en la nube (proveedor)

OTTO, ¿solo existen mejores practicas o hay normas?

http://www.cloud-council.org/Cloud_Security_Standards_Landscape_Final.pdf

Seguridad para Cloud Computing: 10 pasos para asegurar su éxitoCloud Standards Customer Council

http://www.cloud-council.org/Cloud_Security_Standards_Landscape_Final.pdf

Seguridad para Cloud Computing: 10 pasos para asegurar su éxitoCloud Standards Customer Council

Al parecer aun queda mucho por hacer, pero como pudimos

observar hay mucho ya hecho para ayudar a los proveedores y

clientes a implementar controles de seguridad en la nube.

Al parecer aun queda mucho por hacer, pero como pudimos

observar hay mucho ya hecho para ayudar a los proveedores y

clientes a implementar controles de seguridad en la nube.

Créditos x las imágenes: pakorn's - http://www.freedigitalphotos.net

Luciano Moreira da Cruz

• Auditor Líder ISO/IEC 27001:2005 (ISMS LA®)• Auditor Interno ISO/IEC 9001• Certified Integrator in Secure Cloud Services-EXIN• MCSE+Security• MCP Azure Infrastructure Solutions, MCSE Private Cloud certification, MCSA: Office 365, • CLODU - CLOUD UNIVERSITY• Information Security Enginner Certified Plus • ITIL V3• Vicepresidente del capitulo CSA Argentina.

@luciano_m_cruz

lucianomoreiradacruz

https://ar.linkedin.com/in/lucianomoreiradacruz