Política de Seguridad de la Informaciónde la organización con roles y funciones relevantes. Para...

Transcript of Política de Seguridad de la Informaciónde la organización con roles y funciones relevantes. Para...

Política de Seguridad de la Información

Empresa Eléctrica Puente Alto – Puente Alto Ingeniería y Servicios – Puente Alto Transportes

Versión 1.0 – Final Marzo de 2011

Política de Seguridad de la Información N1

Versión 1.0 – Marzo de 2011.

Página 2

Control de versiones

Versión Autor Fecha Descripción

1.0 Juan Droguett González (Coordinador SGI e Informática)

Febrero 2011 Primera publicación y distribución oficial a la compañía oficializada mediante firma de Gerente General el 07 de marzo de 2011.

0.3 Juan Droguett González (Coordinador SGI e Informática)

Marzo 2011 Correcciones realizadas previas a aprobación y publicación oficial.

0.2 Juan Droguett González (Coordinador SGI e Informática)

Febrero 2011 Segundo borrador

0.1 Juan Droguett González (Coordinador SGI e Informática)

Febrero 2011 Primer borrador

Aprobaciones del documento

Versión Autor Fecha Descripción

1.0 Carlos Bächler Magalhaes (Gerente General)

Marzo 2011 Primera aprobación por Gerente General Carlos Bächler Magalhaes en Comité de Seguridad el 28 de febrero de 2011.

Propiedad

Versión Propietario Cargo

1.0 0.3 0.2 0.1

Juan Droguett González Coordinador SGI e Informática

Política de Seguridad de la Información N1

Versión 1.0 – Marzo de 2011.

Página 3

Tabla de Contenidos

1. Introducción ........................................................................................................................................ 6

1.1. Propósito y objetivo.................................................................................................................................... 6

1.2. Alcance y objetivo público ......................................................................................................................... 6

1.3. Nomenclatura de la documentación ......................................................................................................... 7

2. Política de Seguridad .......................................................................................................................... 7

2.1. Política de Seguridad de la Información .................................................................................................. 7

2.1.1. Documento Política de Seguridad de la Información .......................................................................... 7 2.1.2. Revisiones de la Política de Seguridad de la Información. .................................................................. 7

3. Organización de la Seguridad de la Información ............................................................................ 8

3.1. Organización interna ................................................................................................................................. 8

3.1.1. Compromiso de la Administración hacia la seguridad de la información ........................................... 8 3.1.2. Coordinación de seguridad de la información ..................................................................................... 8 3.1.3. Asignación de responsabilidades de seguridad de la información ....................................................... 8

3.2. Organización externa ................................................................................................................................. 8

3.2.1. Identificación de riesgos relativos a partes externas ............................................................................ 8 3.2.2. Abordar la seguridad al tratar con clientes .......................................................................................... 9 3.2.3. Abordar la seguridad en acuerdos con terceras partes ......................................................................... 9

4. Administración de Activos ................................................................................................................. 9

4.1. Responsabilidad sobre los activos ............................................................................................................. 9

4.1.1. Inventario y clasificación de activos de información .......................................................................... 9 4.1.2. Propiedad de activos ............................................................................................................................ 9 4.1.3. Uso aceptable de activos, derechos, responsabilidades y prohibiciones ............................................ 10

5. Seguridad de Recursos Humanos .................................................................................................... 12

5.1. Controles previos al empleo .................................................................................................................... 12

5.1.1. Roles y responsabilidades.................................................................................................................. 12 5.1.2. Política de contratación ..................................................................................................................... 12 5.1.3. Términos y condiciones del Usuario ................................................................................................. 12

5.2. Controles durante el empleo.................................................................................................................... 12

5.3. Controles al término del empleo ............................................................................................................. 12

6. Seguridad Física y Ambiental .......................................................................................................... 13

6.1. Seguridad perimetral ............................................................................................................................... 13

6.1.1. Acceso de especialistas y proveedores .............................................................................................. 13 6.1.2. Protección de zonas de seguridad ...................................................................................................... 13

6.2. Protección de equipos y de la información ............................................................................................. 13

6.2.1. Política de destrucción de información y reutilización de equipos. ................................................... 13 6.2.2. Aseguramiento de salas de procesamiento de información ............................................................... 14 6.2.3. Controles ambientales en salas de procesamiento ............................................................................. 14

7. Administración de Comunicaciones y Operaciones ....................................................................... 15

7.1. Procedimientos de operaciones y responsabilidades ............................................................................. 15

7.1.1. Documentación de procedimientos de seguridad .............................................................................. 15 7.1.2. Administración de cambios ............................................................................................................... 15

Política de Seguridad de la Información N1

Versión 1.0 – Marzo de 2011.

Página 4

7.1.3. Segregación de funciones .................................................................................................................. 15 7.1.4. Ambientes de desarrollo, pruebas y producción ................................................................................ 15

7.2. Administración de servicios de terceros ................................................................................................. 15

7.2.1. Servicios de terceros .......................................................................................................................... 15 7.2.2. Planificación y aceptación de sistemas .............................................................................................. 16 7.2.3. Protección contra códigos maliciosos ................................................................................................ 16

7.3. Respaldo de datos ..................................................................................................................................... 16

7.3.1. Copias de seguridad de sistemas de información .............................................................................. 16 7.3.2. Copias de seguridad de usuarios finales ............................................................................................ 16

7.4. Seguridad de la red .................................................................................................................................. 16

7.4.1. Redes inalámbricas ............................................................................................................................ 17

7.5. Manipulación de medios de almacenamiento ........................................................................................ 17

7.6. Intercambio de información .................................................................................................................... 17

7.7. Comercio electrónico ............................................................................................................................... 17

7.8. Controles de monitoreo ............................................................................................................................ 18

7.8.1. Registros de auditoría ........................................................................................................................ 18 7.8.2. Monitoreo del uso de sistemas .......................................................................................................... 18

8. Control de Accesos ............................................................................................................................ 18

8.1. Acceso basado en requerimientos del negocio ....................................................................................... 18

8.1.1. Política de control de acceso ............................................................................................................. 18

8.2. Administración de accesos de usuario .................................................................................................... 18

8.2.1. Registro de usuarios .......................................................................................................................... 18 8.2.2. Administración de privilegios ........................................................................................................... 19 8.2.3. Administración de contraseñas .......................................................................................................... 19 8.2.4. Revisión periódica de accesos de usuario .......................................................................................... 19

8.3. Responsabilidades del Usuario final ....................................................................................................... 19

8.3.1. Uso de contraseñas ............................................................................................................................ 19 8.3.2. Protección de equipos desatendidos .................................................................................................. 20 8.3.3. Política de Escritorio y Pantalla Limpia ............................................................................................ 20 8.3.4. Control de accesos a la red ................................................................................................................ 20 8.3.5. Control de accesos al sistema operativo ............................................................................................ 20 8.3.6. Computación móvil y teletrabajo ...................................................................................................... 21

9. Adquisición, Desarrollo y Mantenimiento de Sistemas de Información ...................................... 21

9.1. Requerimientos de seguridad para sistemas de información ............................................................... 21

9.1.1. Vulnerabilidad de sistemas de terceros ............................................................................................. 22

10. Administración de Incidentes en la Seguridad de la Información ............................................... 22

10.1. Reporte de eventos de seguridad y debilidades ..................................................................................... 22

11. Administración de la Continuidad del Negocio .............................................................................. 22

11.1. Aspectos de seguridad en la Continuidad del Negocio .......................................................................... 22

11.1.1. Auditorías de sistemas y procesos ..................................................................................................... 23

12. Cumplimiento .................................................................................................................................... 23

12.1. Cumplimiento con normas y leyes vigentes ........................................................................................... 23

12.2. Cumplimiento con políticas, estándares y procedimientos técnicos. ................................................... 23

Política de Seguridad de la Información N1

Versión 1.0 – Marzo de 2011.

Página 5

13. Roles y responsabilidades ................................................................................................................. 23

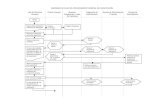

13.1. Esquema del reporte ................................................................................................................................ 24

14. Definiciones........................................................................................................................................ 24

15. Anexos ................................................................................................................................................ 25

Política de Seguridad de la Información N1

Versión 1.0 – Marzo de 2011.

Página 6

1. Introducción

La Gerencia de nuestro grupo de compañías Empresa Eléctrica Puente Alto, Puente Alto Ingeniería y Servicios, y Puente Alto Transportes cree firmemente en que la Información es uno de los activos clave para la consecución de objetivos de negocio y para ello se necesita un marco regulatorio que establezca las acciones, conductas y metodologías para protegerla.

La Política de Seguridad de la Información es y debe ser considerada la base sobre la cual todos los procedimientos y normas sucesivas deben ser implementados, y es responsabilidad de cada colaborador cumplir y hacerla cumplir en función de nuestros roles en la empresa.

1.1. Propósito y objetivo

La Política de Seguridad de la Información debe ser abordada de forma conjunta e individualmente por cada colaborador de nuestra Compañía y es transversal a las tecnologías o metodologías que utilicemos para el manejo de datos e información.

Es mediante la declaración formal de directivas de seguridad que nuestra compañía puede asegurar razonablemente:

� Confidencialidad de la información propia y de nuestros clientes, � Integridad de los datos con que tomamos decisiones, y � Disponibilidad de información cuando la requerimos

Debemos considerar esta declaración de Política de Seguridad como el pilar de nuestros procedimientos actuales y futuros e implementarla en nuestras Sociedades y sus unidades de negocio.

1.2. Alcance y objetivo público

Las siguientes son las cláusulas A.5 hasta A.15 de la normativa ISO/IEC 17799:2005 que entregan alcance de la implementación de estas prácticas de seguridad:

A.5 Política de Seguridad. A.6 Organización de la Seguridad de la Información. A.7 Administración de Activos. A.8 Seguridad de Recursos Humanos. A.9 Seguridad Física y Ambiental. A.10 Administración de Comunicaciones y Operaciones. A.11 Control de Accesos. A.12 Adquisición, Desarrollo y Mantenimiento de Sistemas de Información. A.13 Administración de Incidentes en la Seguridad de la Información. A.14 Administración de la Continuidad del Negocio. A.15 Cumplimiento.

El detalle de las cláusulas, objetivos de control y controles puede encontrase en la sección 15. Anexos de este mismo documento.

Los siguientes representan el público al que está destinado este documento y para efectos de nomenclatura y futura referencia en el documento serán llamados Usuarios:

� Todos los empleados de las compañías Empresa Eléctrica Puente Alto (EEPA), Puente Alto Ingeniería y Servicios (PAIS), y Puente Alto Transportes (PAT) que hagan uso, obtengan y procesen activos de información de las empresas.

Política de Seguridad de la Información N1

Versión 1.0 – Marzo de 2011.

Página 7

� Contratistas, consultores, auditores y todos aquellos terceros que hagan uso, obtengan y procesen activos de información de EEPA, PAIS y PAT.

1.3. Nomenclatura de la documentación

Para clasificar y organizar la documentación de seguridad de la información y de controles, se utilizará la siguiente nomenclatura

A B - X Y Título del documento

Título del documento Título descriptivo que señale contenido del documento.

Correlativo de identificación único Número desde 00 a 99.

Ámbito S: Seguridad. O: Operaciones. D: Desarrollo y cambio de programas. A: Acceso y seguridad de programas y datos

Tipo de documento P: Política. C: Control o Procedimiento E: Estándar M: Manual.

Ejemplos: PO-01 Política de Respaldo de Datos.

CA-01 Procedimiento de Creación, Modificación y Eliminación de Usuarios.

EO-01 Estándar de Configuración Sistemas Operativos Windows Server.

2. Política de Seguridad

2.1. Política de Seguridad de la Información

Objetivo: Proveer dirección y ayuda a la seguridad de información conforme a los requerimientos

del negocio y normativas y leyes relevantes.

2.1.1. Documento Política de Seguridad de la Información

La Administración ha definido, aprobado y distribuido el presente documento titulado Política de

Seguridad de la Información que reúne las directivas y lineamientos esenciales para definir la estrategia y las bases para el modelo de gestión de la seguridad en la información de Empresa Eléctrica Puente Alto (EEPA), Puente Alto Ingeniería y Servicios (PAIS), y Puente Alto Transportes (PAT).

La Política de Seguridad de la Información está alineada con el estándar ISO/IEC 27001:2005.

2.1.2. Revisiones de la Política de Seguridad de la Información.

Política de Seguridad de la Información N1

Versión 1.0 – Marzo de 2011.

Página 8

La Administración de EEPA, PAIS y PAT en conjunto con el Departamento de Informática revisarán la Política una vez al año o bien si existen cambios significativos tal que se asegure continuidad, idoneidad, suficiencia y efectividad del documento.

3. Organización de la Seguridad de la Información

3.1. Organización interna

Objetivo: Administrar la seguridad de la información dentro de la organización.

3.1.1. Compromiso de la Administración hacia la seguridad de la información

Las Gerencias y Departamentos de EEPA, PAIS y PAT ayudarán activamente a la seguridad dentro de la organización a través de orientación clara a los usuarios, compromiso demostrable, y la asignación específica y toma de conocimiento de las responsabilidades de seguridad de la información.

Aquellas autoridades que sean definidas por la Administración utilizarán el presente documento como base para auditorías, procesos internos de cumplimiento y evaluación de riesgos.

La Compañía pondrá a disposición de los Usuarios las instancias necesarias para dar a conocer problemáticas y/o canalizar iniciativas de seguridad de la información que estén alineadas con los objetivos corporativos.

3.1.2. Coordinación de seguridad de la información

Las actividades de seguridad de la información serán coordinadas por representantes de diferentes partes de la organización con roles y funciones relevantes. Para ello, el Gerente General, los Gerentes y los Jefes de Departamentos constituyen válidas autoridades de seguridad definidas en adelante como Jefaturas, quienes deben velar por el cumplimiento de esta política de seguridad de la información.

3.1.3. Asignación de responsabilidades de seguridad de la información

Todas las responsabilidades en la seguridad de la información serán claramente definidas en los documentos descriptores de cargo existentes para cada rol dentro de la Compañía y que han sido determinados por cada Jefatura del negocio.

3.2. Organización externa

Objetivo: Mantener la seguridad de la información organizacional e instalaciones de

procesamiento de información que sean accedidas, procesadas, comunicadas a, o administradas

por partes externas.

3.2.1. Identificación de riesgos relativos a partes externas

Los riesgos de información e instalaciones de procesamiento de información del negocio que involucren a terceras partes deben ser identificados, y controles apropiados deben ser implementados antes de otorgar acceso.

Todos aquellos terceros que obtienen acceso a los recursos de información deben manifestar su explícito acuerdo con las Políticas de Seguridad y procedimientos de la Compañía. Previo al acceso, un representante válido de la entidad tercera que accede debe firmar un acuerdo de confidencialidad comprometiéndose a cumplir los estándares y normas de distribución de información propietaria de la Compañía.

Antes de designar un proveedor externo, para aquellos servicios significativos de la Compañía, se debe obtener razonable aseguramiento de la continuidad, idoneidad, suficiencia y efectividad del proveedor

Política de Seguridad de la Información N1

Versión 1.0 – Marzo de 2011.

Página 9

mediante la ejecución de, pero no limitado a, procedimientos como un due dilligence. Asimismo, todos los contratos con proveedores de servicios externalizados deben contar con un Service Level Agreement (SLA) que cubre, pero no se limita a, continuidad del negocio, plan de recuperación de desastres, controles de seguridad, definiciones y alcance del servicio, niveles de entrega.

3.2.2. Abordar la seguridad al tratar con clientes

Un debido análisis de riesgo ha de ejecutarse por las autoridades adecuadas del negocio y de IT previo a la autorización de acceso por parte de clientes a los activos de información de la Compañía.

3.2.3. Abordar la seguridad en acuerdos con terceras partes

Sólo la Jefatura del Departamento de Informática puede aprobar procesos de implementación de nuevo software y hardware en la Compañía y que impliquen firmar acuerdos contractuales con terceras partes.

4. Administración de Activos

La Información es un activo de la Compañía. Todas las acciones tomadas para resguardarla benefician a nuestros colaboradores, accionistas y clientes.

4.1. Responsabilidad sobre los activos

Objetivo: lograr y mantener adecuada protección sobre los activos de información de la

organización.

4.1.1. Inventario y clasificación de activos de información

Todos los activos de información deben ser identificados e inventariados para clasificarlos en virtud de su criticidad en el negocio. La clasificación debe modelarse según el siguiente esquema:

Nivel de criticidad Descripción

N0 Información interna y/o externa cuya revelación no representa un impacto ni riesgo en los objetivos de control de la seguridad.

N1 Información para distribución exclusiva interna que puede comprometer o causar daño a nuestra imagen corporativa si es revelado.

N2 Información sujeta a acceso autorizado y distribución controlada, ya sean destinatarios internos o externos. Los destinatarios que requieren esta información deben tener una justificación de negocio. La revelación de esta información puede dañar severamente la imagen corporativa y/o derivar en litigios.

N3 Información de más alta confidencialidad cuya publicación no autorizada puede causar un impacto significativo en los intereses de las empresas, pudiendo incluso poner en riesgo la continuidad del negocio. Esta clase de información debe ser distribuida únicamente por Gerentes y Jefaturas, y controlada en los niveles posteriores.

4.1.2. Propiedad de activos

Todos los activos de información deben tener un dueño o propietario. La definición de dueño o propietario implica que debe velar por la confidencialidad e integridad y que posee autorización sobre el control del mantenimiento del activo de información, pero no significa que tenga propiedad intelectual

Política de Seguridad de la Información N1

Versión 1.0 – Marzo de 2011.

Página 10

sobre éste. En efecto, toda la información que concierne a operaciones del negocio de las empresas EEPA, PAIS y PAT son propiedad intelectual de las mismas.

4.1.3. Uso aceptable de activos, derechos, responsabilidades y prohibiciones

El dueño del activo debe velar por el manejo adecuado de los activos que le pertenecen y debe clasificarlos acorde al esquema anteriormente propuesto. Asimismo, es responsable de que la destrucción de datos, retención y respaldo estén alineados con los requerimientos del negocio.

Derechos del Usuario � Acceso a los recursos de información que son necesarios para la ejecución de sus funciones en la

empresa. � Uso de recursos informáticos para la transmisión de ideas y conocimiento que esté relacionado

con las funciones que desempeña y que estén alineados con los objetivos de la empresa.

Responsabilidades del Usuario Leer, comprender y cumplir la Política de Seguridad de la Información.

� Identificarse adecuadamente, dando a conocer nombre, cargo e información de contacto como teléfono y correo electrónico (si aplica) al comunicarse con terceros externos como clientes, proveedores o autoridades.

� Comunicarse adecuadamente con terceros externos al usar los recursos de información de la empresa, dejando claro que la opinión personal no representa el pensamiento de la Compañía.

Prohibiciones o usos inaceptables Redes externas de información como Internet son fundamentales para lograr acceder a recursos de información valiosos. Sin embargo, un uso inadecuado puede impactar nuestros objetivos de seguridad, poniendo en riesgo la integridad y confidencialidad de los datos, la disponibilidad de recursos de información, nuestra imagen corporativa e incluso nuestra continuidad en el negocio.

Las normas a continuación aplican para recursos de información físicos o electrónicos, manuales o automáticos, como Internet, Intranet, correo electrónico, archivos y carpetas físicas y electrónicas, y recursos disponibles en la red de la Compañía. Ya sea en horario laboral o fuera de él, las siguientes actividades están estrictamente prohibidas:

� Publicación de información interna de la Compañía a terceras personas, confirme a lo establecido en el esquema de clasificación (ver 4.1.1. Inventario de activos)

� Opiniones a nombre de la Compañía o que puedan entenderse como tales utilizando medios y atributos que otorga la organización.

� El acceso a recursos de información físicos o electrónicos sin la autorización explícita del dueño del activo de información.

� Violación a los derechos de privacidad de terceras personas. � Transmisión y retención de amenazas, material obsceno, racista, discriminador o de

hostigamiento. � Corrupción, ocultación, obstrucción o destrucción de activos de información que impliquen

impedir el acceso legítimo que tienen otras personas sobre el mismo. � Modificación y alteración de hardware o software de propiedad de la Compañía sin autorización

explícita. � Obtener, almacenar y distribuir material protegido por leyes de derecho de autor. � Utilización irracional o que excedan límites socialmente aceptados de: energía, recursos de

software y de hardware, incluyendo materiales para impresión y digitalización de imágenes o textos.

� Toda conducta que trasgreda la legislación vigente en Chile.

Política de Seguridad de la Información N1

Versión 1.0 – Marzo de 2011.

Página 11

Prohibiciones Particulares para usuarios de recursos informáticos � Revelar contraseñas de acceso a sistemas a un tercero. � Descarga de archivos desde Internet, cualquiera sea su fuente de origen, que implique utilización

excesiva de enlaces de red y que viole leyes de derecho de autor. � Utilización de programas de descarga P2P. � Uso de Internet para actividades lúdicas como juegos o interacción social. � Utilización de recursos informáticos para actividades personales comerciales distintas a las de su

cargo y ajenas a los objetivos de Compañía, como por ejemplo compra, venta y publicidad de bienes y servicios.

� Ceder el uso de sus recursos y derechos de información a un tercero. � Almacenar contenidos e información personales ajenos a las actividades del negocio en correo

electrónico, computadores, medios de almacenamiento físico o de red que sean propiedad de la compañía.

Uso del correo electrónico Los mensajes contenidos en los correos electrónicos son privados conforme a las leyes de privacidad vigentes en Chile y sólo por medio de acciones judiciales pueden ser revelados a la autoridad. Sin perjuicio de lo anterior, los mensajes de correo electrónico pueden ser interceptados y descifrados por terceros cuando viajan por Internet, por lo tanto es imperativo cumplir con conductas seguras.

Un uso adecuado del correo electrónico nos permite mantener comunicación fluida y eficaz con nuestros pares, clientes y proveedores. El uso razonable del correo electrónico se entiende como aquel que no trasgrede las buenas costumbres y la moral, utilizando un lenguaje y ortografía correctos, siendo amable con el destinatario del mensaje, manifestando ideas y no impresiones o juicios de valor, escribiendo de manera concisa, evitando el uso de mayúsculas, colores, fuentes y diseños de mal gusto.

Adicionalmente, el uso de correo electrónico implica que el Usuario acepta los siguientes enunciados:

� El correo electrónico que provee la Compañía es de carácter personal e intransferible y es el único permitido para la comunicación interna y hacia terceros externos.

� Es responsabilidad del usuario mantener en secreto su contraseña de acceso. � No está permitido usar el correo electrónico para publicitar, distribuir y discutir alocuciones de

carácter comercial, religioso o político. � El correo electrónico es considerado evidencia legítima respecto del mensaje que transmite. � El uso de correo electrónico personal de otros proveedores (ej.: Hotmail, Gmail, Yahoo) no es

válido en el contexto de las actividades relacionadas a nuestro negocio.

Finalmente, habiendo establecido que los recursos y equipos de información que la Compañía provee a sus trabajadores tiene como único objetivo facilitar las actividades propias del negocio, la Administración declara que toda la información y datos almacenados en cualquiera de estos equipos o medios de almacenamiento informático es propiedad de la Compañía, la cual posee todos los derechos de propiedad intelectual y reservándose el derecho exclusivo de facilitar dicha información en los tiempos y formas que la Compañía estime convenientes, sin perjuicio de las facilidades que se otorgan al Poder Judicial del Estado de Chile cuando existen causas y órdenes en ejecución.

Política de Seguridad de la Información N1

Versión 1.0 – Marzo de 2011.

Página 12

5. Seguridad de Recursos Humanos

5.1. Controles previos al empleo

Objetivo: En acuerdo con los procedimientos de Recursos Humanos, los empleados, contratistas y

personal externo que se desempeña en la Organización comprenden sus responsabilidades, se

adhieren a las políticas internas de seguridad, y son los adecuados para ejecutar sus funciones de

modo tal que el riesgo de fraude, robo o uso indebido de la información es minimizado.

5.1.1. Roles y responsabilidades

Todos los roles y funciones ejecutados dentro de la organización por parte de los empleados y terceros deben estar documentados en Descriptores de Cargo determinados por cada Jefatura.

5.1.2. Política de contratación

Todo aquel que postula a un cargo en la Organización debe estar sujeto a procedimientos de contratación comandados conjuntamente por el personal de Recursos Humanos y la Jefatura a la que pertenece el cargo, para obtener aseguramiento razonable de que los antecedentes personales y profesionales son válidos y acreditan su idoneidad para el cargo a desempeñar.

Cada nuevo empleado vinculado debe dejar evidencia de que ha leído y comprende el documento Política de Seguridad de la Información, dentro de los primeros 30 días desde su fecha de contratación.

5.1.3. Términos y condiciones del Usuario

Como parte de sus obligaciones contractuales, el empleado que ingresa a la Compañía firmará su contrato de empleo el cual contiene una cláusula donde simultáneamente manifiesta la aceptación y comprensión de la Política de Seguridad de la Información.

5.2. Controles durante el empleo

Objetivo: asegurar que todos los empleados y terceros conocen y están al tanto de las amenazas y

riesgos de seguridad, de sus responsabilidades, y que poseen competencias para reducir el error

humano durante el desempeño normal de sus funciones.

Todos los usuarios de activos de información declaran conocer y aceptar las políticas de seguridad vigentes. Todo empleado de la Compañía debe denunciar el incumplimiento por parte de otro colaborador cuando lo ha evidenciado, utilizando los canales de comunicación y conducto regular establecidos.

Los accesos del Usuario a los sistemas de información de la Compañía pueden ser revocados durante el empleo si existen investigaciones de seguridad en curso o si existen sospechas de que sus accesos están siendo vulnerados por terceros. Asimismo, la Jefatura puede determinar revocar temporalmente los accesos por ausencia prolongada del Usuario.

Todos los Usuarios declaran conocer que están sujetos a acciones disciplinarias si cometen una infracción a las normas de seguridad de la información.

5.3. Controles al término del empleo

Objetivo: Asegurar que los empleados y terceros que abandonan la Compañía son desvinculados

de forma ordenada y controlada.

El departamento de Recursos Humanos notificará a la Jefatura respectiva, con suficiente anticipación, la desvinculación de un empleado indicando la fecha efectiva de término de contrato. Si el empleado es un Usuario de sistemas, el Recursos Humanos notificará de igual forma al Departamento de Informática.

Política de Seguridad de la Información N1

Versión 1.0 – Marzo de 2011.

Página 13

El empleado que es Usuario de activos de información debe devolver a la Administración todo el equipamiento físico y electrónico provisto por la Compañía, a más tardar en la fecha de su término de contrato.

Los accesos a sistemas de información e instalaciones a los que accede el usuario terminado deben ser revocados a más tardar en la fecha de su término de contrato.

6. Seguridad Física y Ambiental

6.1. Seguridad perimetral

Objetivo: Los activos de información y tecnología están asegurados de alteraciones, manipulación

y sustracción derivado de accesos no autorizados.

La Administración ha dispuesto métodos humanos y físicos para el control de acceso a las instalaciones de la Compañía.

Los individuos invitados a las instalaciones deben ser acompañados en todo momento por al menos un empleado de la Compañía. No son visitas el personal contratista o externo al que previamente se le ha creado un registro para su normal desplazamiento por las instalaciones.

6.1.1. Acceso de especialistas y proveedores

El personal técnico, especialistas y proveedores que requieren acceso a áreas de seguridad deben estar autorizados por la autoridad interna adecuada, quedando registro de su visita en un libro correspondiente.

6.1.2. Protección de zonas de seguridad

Se denominan zonas de seguridad aquellas dependencias que procesen o conserven activos de información críticos para la Compañía, como por ejemplo:

� Salas de procesamiento de información. � Archivo. � Salas de hubs y switches de red. � Oficinas de personal y equipos que manejan información crítica y confidencial.

Los controles deben asegurar que el acceso a las zonas de seguridad esté restringido y monitoreado de forma periódica para evitar actividades maliciosas.

6.2. Protección de equipos y de la información

Los equipos de computación de escritorio y portables, de impresión y comunicaciones son propiedad de la Compañía y resguardos adecuados deben adoptarse para evitar que sean sustraídos, interceptados, modificados o destruidos.

Cuando son dejados desatendidos, los computadores portables deben quedar asegurados a un punto fijo inamovible por medio de un dispositivo de seguridad.

Asimismo, otros componentes como el cableado de red deben estar canalizados y lejos del alcance de personas para evitar intercepción de datos. No está permitida la instalación de cables de red adicionales o de hubs para crear nuevos puntos de red.

Los activos de información y tecnología no están destinados a ser trasladados desde las instalaciones de la compañía, salvo dispositivos de naturaleza portable. El almacenamiento de información documental en el domicilio del empleado no está permitido.

6.2.1. Política de destrucción de información y reutilización de equipos.

Política de Seguridad de la Información N1

Versión 1.0 – Marzo de 2011.

Página 14

La Administración proveerá de herramientas para la destrucción y eliminación de información, previa autorización de la Jefatura correspondiente y mientras no trasgreda lo indicado en el punto f) de Prohibiciones o usos inaceptables declarado dentro del ítem 4.1.3. de este documento.

La reutilización de equipos computacionales debe realizarse no sin antes haber respaldado o borrado la información que conservaba previamente, según corresponda.

6.2.2. Aseguramiento de salas de procesamiento de información

La Administración ha provisto controles de seguridad para acceder a instalaciones de procesamiento de información, donde se encuentran equipos de hardware y software esenciales para sostener el negocio de la compañía.

El acceso a instalaciones de procesamiento de información está permitido exclusivamente a la Jefatura de Informática y personal de Soporte Técnico informático. Sólo la Jefatura de Informática puede otorgar acceso a otras personas y ello se realizará de forma controlada, registrando a quienes acceden y siempre cuando exista una razón de negocio que justifique el acceso.

6.2.3. Controles ambientales en salas de procesamiento

Las instalaciones de procesamiento de información estarán debidamente protegidas de riesgos ambientales. Se entiende como una sala de procesamiento de información aquella habitación donde residen equipos de hardware para el procesamiento y almacenamiento de datos, componentes de red y de telefonía.

Como mínimo, cada sala de procesamiento debe contar con:

� Acceso restringido por medio de llave. � Temperatura controlada mediante aire acondicionado. � Circuito eléctrico independiente. � Sistema ininterrumpido de energía eléctrica o UPS (Uninterruptible Power Supply). � Detector de humo. � Sistema de extinción de incendios. � Cableado estructurado. � Sala ordenada, aseada y sin elementos ajenos combustibles.

Adicionalmente, el personal autorizado a ingresar debe tomar precauciones propias del manejo de componentes electrónicos sensibles, por lo tanto está prohibido en la sala de procesamiento:

� Fumar o iniciar fuego. � Ingerir alimentos o bebidas, o ingresar elementos líquidos. � Exponer los equipos a vibraciones, ondas electromagnéticas o radiofrecuencia.

Para los dispositivos de seguridad que lo requieran, un mantenimiento preventivo debe ser programado para cumplir los requerimientos del fabricante.

Limpieza de la sala de procesamiento El personal de Informática a cargo de las salas de procesamiento debe asegurar que ellas se encuentran limpias, ordenadas y no conservan materiales ajenos al propósito de procesamiento de información.

Respecto a las facilidades que deben entregarse para el ingreso de materiales para el personal de limpieza, éstas deben ser limitadas y se deben tomar las siguientes precauciones:

� El personal de aseo debe estar acompañado en todo momento de un empleado con autorización de ingreso a la sala.

� Cada visita de personal de aseo debe quedar registrada en un libro o bitácora de operaciones. � No se utilizarán productos químicos o líquidos para la limpieza de equipos.

Política de Seguridad de la Información N1

Versión 1.0 – Marzo de 2011.

Página 15

Ya declarados los mecanismos de seguridad en operación, todos los intentos no autorizados de acceso a las instalaciones de procesamiento de información están sujetos a medidas disciplinarias conforme al código de conducta de la Compañía y leyes vigentes en Chile.

7. Administración de Comunicaciones y Operaciones

7.1. Procedimientos de operaciones y responsabilidades

Objetivo: Asegurar la aplicación de procedimientos de seguridad sobre los sistemas y activos de

información, y establecimiento de los derechos de propiedad intelectual sobre la información

interna.

7.1.1. Documentación de procedimientos de seguridad

Todas aquellas actividades de administración, procesamiento, almacenamiento y aseguramiento de información tendrán sendos procedimientos de operaciones donde se definan las responsabilidades asociadas. Todo esto será documentado por la Administración en Procedimientos y estarán disponibles sólo a aquellos que lo requieran para desempeñar sus funciones.

La información disponible en activos de información electrónica o física, manual o automática, relativa al negocio de EEPA, PAIS o PAT incluidos, pero no limitado a, sus sistemas, políticas y procedimientos, es propiedad exclusiva de la Compañía y podrá ser usada por ella en la forma y tiempo que la Compañía disponga.

7.1.2. Administración de cambios

Todos los cambios en componentes de tecnología relevantes para el procesamiento de información, como sistemas, instalaciones, equipamiento, estará sujeto a controles de cambio. Para ello, cada implementación nueva o actualización debe ser notificada oportunamente a las Gerencias y Jefaturas usuarias para adoptar los análisis pertinentes de seguridad previos a la implantación en producción. Para estos efectos, los siguientes procedimientos son declarados:

� Procedimiento de Administración de Cambios en los Programas � Procedimiento de Administración de Cambios en el Hardware

7.1.3. Segregación de funciones

Los deberes y el alcance de las responsabilidades en las actividades relativas al procesamiento de activos de información deben ser diseñados por cada unidad de negocios, aplicándose para ello documentos descriptores de cargo, o reglas específicas para asegurar segregación de funciones en cada área de la Organización.

7.1.4. Ambientes de desarrollo, pruebas y producción

Para el personal responsable implementar nuevos componentes, la Administración proveerá ambientes de desarrollo, pruebas y producción para evitar la modificación de activos, sistemas o redes.

7.2. Administración de servicios de terceros

Objetivo: Implementar y mantener los servicios externos acorde a las políticas de seguridad

definidas internamente en la Compañía y cláusulas de servicio provistos por terceros.

7.2.1. Servicios de terceros

Política de Seguridad de la Información N1

Versión 1.0 – Marzo de 2011.

Página 16

Todos los contratos y acuerdos de servicio de procesamiento y administración de activos de información deben contener cláusulas de confidencialidad y niveles apropiados de seguridad alineados con las políticas internas de la Organización.

La Administración debe asegurar que los acuerdos con terceros se mantienen en el tiempo, exigiendo reportes de gestión a proveedores o realizando auditorías al servicio.

Todos los cambios en los servicios de terceros deben ser administrados de modo tal que los riesgos y análisis pertinentes sean llevados a cabo para seguir cumpliendo los objetivos de seguridad de activos y sistemas de información involucrados.

7.2.2. Planificación y aceptación de sistemas

La capacidad técnica, humana y económica de la Organización para la gestión de los sistemas debe ser monitoreada y proyectada en el tiempo para asegurar que los futuros requerimientos sean cubiertos oportunamente.

La aceptación de nuevos sistemas de información y redes, actualizaciones, correcciones y parches debe estar precedida de procedimientos de prueba exhaustivos y representativos, utilizando siempre ambientes de prueba antes de cualquier migración a un entorno de producción.

7.2.3. Protección contra códigos maliciosos

En el contexto de sistemas de información, la Administración ha adoptado el uso de software antivirus para proteger equipos, servidores y sistemas del negocio contra código malicioso denominado “virus”. Esta protección incluye el uso de dispositivos de almacenamiento extraíble, los cuales están sujetos a normas declaradas en el punto 10.4.1 más adelante.

7.3. Respaldo de datos

Objetivo: Mantener la integridad y disponibilidad de datos e información histórica y

procedimientos de recuperación de datos cumpliendo con las necesidades del negocio y

requerimientos legales.

7.3.1. Copias de seguridad de sistemas de información

Una política de respaldos ha sido desarrollada para garantizar que los datos históricos de sistemas de información estarán disponibles en caso de ser necesarios. El detalle se encuentra disponible en PO-01

Política de Respaldo de Datos.

Adicionalmente, la frecuencia y alcance de los respaldos de datos financieros y comerciales debe cumplir con lo exigido en leyes vigentes en Chile.

7.3.2. Copias de seguridad de usuarios finales

Los usuarios finales, entiéndase como usuarios de computadores de escritorio y portables, deben adoptar una conducta orientada a mantener historial de sus datos en el tiempo, utilizando medios de respaldo magnéticos (discos duros) u ópticos (CD y DVD) que estén aprobados y no trasgredan objetivos de confidencialidad. En todo momento, estos medios de respaldo deben estar almacenados en lugares como estanterías, cajones o cajas fuertes debidamente asegurados con llave a los que sólo el dueño de la información tiene acceso.

7.4. Seguridad de la red

Objetivo: Lograr aseguramiento lógico y físico de la red de datos y equipamiento de red para

protegerla de accesos no autorizados.

Política de Seguridad de la Información N1

Versión 1.0 – Marzo de 2011.

Página 17

La red de datos de la Compañía está estructurada físicamente en las oficinas y dependencias para protegerla de accesos, interrupciones o intervenciones. La manipulación de canaletas, hub rooms, cables de red e instalación de estos elementos por parte de los Usuarios está prohibida y está restringida exclusivamente a personal de Soporte Técnico.

El acceso lógico a la red de datos está restringido por un controlador de dominio, que valida la autenticidad del usuario que se conecta, para determinar si tiene los derechos de accesos para hacer uso de la infraestructura y servicios de red.

7.4.1. Redes inalámbricas

La implementación de redes de datos inalámbricas en instalaciones de la Compañía está sujeta a políticas específicas. El documento PO-02 Política de Conexión a Redes Inalámbricas norma el funcionamiento de redes de datos por radiofrecuencia.

7.5. Manipulación de medios de almacenamiento

Objetivo: Conocer y prevenirlos riesgos asociados a sustracción, destrucción, corrupción y

ocultación de medios de almacenamiento que contengan información para asegurar la

continuidad del negocio.

El uso de medio de almacenamiento removible para motivos laborales tiene como objeto servir de respaldo temporal o histórico de datos para:

� Realizar copias de seguridad de la información y garantizar disponibilidad de datos en el tiempo. � Optimizar el uso almacenamiento de los equipos de escritorio y portables.

El almacenamiento removible debe ser usado siempre que no exista otra alternativa o para distribuir masivamente datos que de otro modo no sería posible.

� Los medios de almacenamiento extraíble son, pero no se limitan a: � Discos magnéticos (discos duros o flexibles) � Discos magnéticos USB (discos duros externos) � Tarjetas USB de almacenamiento (conocidos como flash drives o pen drives) � Discos ópticos (CD, DVD, Blu-Ray) � Otros dispositivos de almacenamiento de naturaleza portable, presentes o futuros.

El Usuario debe comprender los riesgos asociados al uso de dispositivos de almacenamiento removible y evitar la sustracción, destrucción, corrupción y ocultación de los mismos. En este mismo sentido, todos los resguardos deben tomarse para evitar la propagación de virus.

Los medios de almacenamiento dispuestos por la Compañía deben ser usados exclusivamente para actividades relativas al negocio de la compañía y no para efectos personales, entretención o contenido ilegal.

7.6. Intercambio de información

El intercambio de información entre la Compañía y terceras partes debe estar normado y controlado en sus procedimientos y contenidos, utilizando acuerdos de confidencialidad cuando sea necesario. Debe aplicarse el mismo criterio para cualquier medio de comunicación, ya sea escrito o hablado.

7.7. Comercio electrónico

Soluciones de seguridad como cortafuegos (firewalls), software antivirus y detectores de intrusos se adoptarán sobre datos e infraestructura que soporta actividades comerciales electrónicas para prevenir los

Política de Seguridad de la Información N1

Versión 1.0 – Marzo de 2011.

Página 18

riesgos de fraude, litigios o publicación de información falsa a clientes y proveedores. El objetivo es asegurar que las transacciones sean íntegras, exactas, auténticas y únicas.

Toda la información que la Compañía exponga de forma pública debe estar asegurada para evitar que sea modificada sin autorización.

7.8. Controles de monitoreo

7.8.1. Registros de auditoría

La Compañía ha analizado y determinado qué registros de auditoría de sistemas se han activado para dejar evidencia de la actividad dentro de ellos, como errores, ingresos no autorizados, excepciones, etc., y el registro histórico disponible. Dependiendo del sistema y siempre que la tecnología lo permita, las actividades que serán registradas como mínimo son:

� Inicio de sesión. � Intento de acceso a recursos no autorizados. � Errores del sistema. � Fin de sesión.

La actividad realizada por administradores de sistemas será registrada igualmente. Los archivos de auditoría que resulten de esta actividad estarán debidamente protegidos de manipulaciones.

7.8.2. Monitoreo del uso de sistemas

Siempre enmarcados en la legislación vigente en Chile que protege la privacidad de las personas, la actividad realizada por usuarios de equipamiento o instalaciones relacionadas con la información estará sujeta a monitoreo para prevenir actividades no autorizadas, ya sean accidentales o maliciosas.

8. Control de Accesos

8.1. Acceso basado en requerimientos del negocio

Objetivo: restringir y controlar el acceso a la información para reducir los riesgos de eliminación

accidental o voluntaria de datos y de propagación no autorizada de información.

8.1.1. Política de control de acceso

El acceso a los sistemas de información debe estar basado en el principio de Acceso Mínimo, es decir, la información que es justa y suficiente para que el usuario desarrolle sus funciones normalmente. En este sentido, las Jefaturas determinan cuáles son las actividades y el alcance de las responsabilidades de cada cargo.

Es fundamental que las políticas y criterios para otorgar el acceso a datos sean documentados, aprobados y publicados. Para estos efectos, la presente Política de Seguridad de la Información establecerá los procedimientos específicos que normarán las actividades de administración de accesos.

8.2. Administración de accesos de usuario

Objetivo: Restringir y controlar acceso a los sistemas de información de la Compañía, basado en el

principio de Acceso Mínimo.

8.2.1. Registro de usuarios

Política de Seguridad de la Información N1

Versión 1.0 – Marzo de 2011.

Página 19

La creación, modificación y eliminación de usuarios de sistemas de información relevantes de la Compañía deben ejecutarse conforme a lo señalado por el procedimiento PA-01 Creación, Modificación

y Eliminación de Usuarios.

Los usuarios avanzados deben tener una cuenta con privilegios que sea consistente con sus responsabilidades y autoridad, sin embargo cuando realicen actividades no privilegiadas deben contar con una cuenta exclusiva para estos propósitos.

Todas las cuentas son de uso personal y exclusivo. Ninguna cuenta de usuario debe ser compartida con otro empleado.

8.2.2. Administración de privilegios

Cuentas de Administrador Las cuentas de administrador deben ser unipersonales y la contraseña de estas cuentas no puede ser revelada bajo ninguna circunstancia.

Dependiendo de la tecnología utilizada, las cuentas de administrador son estándar y vienen construidas en el sistema mismo. El uso de estas cuentas debe evitarse siempre que exista la posibilidad de utilizar cuentas de usuario final con los mismos permisos de administrador, de modo tal que los usuarios que poseen dicho privilegio sean claramente identificables.

Cuentas genéricas Las llamadas cuentas genéricas son aquellas que no pertenecen a una persona en particular o bien le pertenece más de una persona.

Una cuenta que no pertenece a una persona específica debe pertenecer al menos a un sistema de información que la utiliza como interfaz para comunicarse. La Administración debe identificar este tipo de cuentas y asegurar que la contraseña asociada cumple con las Políticas de Contraseña expuestas más adelante.

Una cuenta genérica que pertenece a más de una persona es utilizada cuando la creación de cuentas individuales no es posible. La Administración debe identificar y dejar registro de cada uno de los usuarios que utiliza esa cuenta.

8.2.3. Administración de contraseñas

La asignación de contraseñas a usuarios finales y administradores debe seguir un conducto regular garantizando que ellas no sean reveladas a terceras personas bajo ninguna circunstancia.

El procedimiento para asignar contraseñas iniciales es especificado en el documento PA-02 Política de

Contraseñas.

8.2.4. Revisión periódica de accesos de usuario

Al menos una vez al año la Administración revisará los accesos de Usuarios para validar que se mantienen conforme a las necesidades del negocio y según lo planificado. Un reporte de esta actividad de control debe ser emitido a las Jefaturas indicando los resultados y excepciones encontradas.

8.3. Responsabilidades del Usuario final

Objetivo: Definición de un comportamiento seguro del Usuario como barrera primaria para evitar

accesos no autorizados o sustracción de activos de información.

8.3.1. Uso de contraseñas

Política de Seguridad de la Información N1

Versión 1.0 – Marzo de 2011.

Página 20

El Usuario es el responsable de la combinación de usuario y contraseña con la que accede al sistema de información.

La contraseña debe ser memorizada por el dueño y no se recomienda que esté escrita. Algunos usuarios podrían necesitar escribir su contraseña. En este caso, la contraseña escrita debe almacenarse en una zona de seguridad protegida adecuadamente bajo llave a la que sólo pueda acceder su dueño.

No utilizar contraseñas que puedan ser fáciles de adivinar o que constituyan información conocida por un tercero, como por ejemplo fecha de nacimiento, nombres y apellidos propios o cercanos, nombre o sigla de la empresa, etc.

Algunos sistemas de la Compañía fuerzan el uso de contraseñas complejas, lo que implica construir la contraseña usando letras minúsculas, mayúsculas, números y símbolos del teclado.

Todas las contraseñas de usuarios expiran al cabo de un tiempo determinado, para asegurar una rotación continua de claves que impida el acceso no autorizado sostenido en el tiempo cuando una contraseña se ha visto comprometida.

En virtud de lo anterior, la Administración declara que la combinación de usuario y contraseña ingresados en el sistema es prueba válida de la autenticidad de la persona natural que accede.

El detalle de las políticas de contraseña para cada sistema se encuentra en el procedimiento PA-02

Política de Contraseñas.

8.3.2. Protección de equipos desatendidos

El usuario de un equipo de computación de escritorio o portable es responsable de bloquear la pantalla cada vez que su equipo es dejado desatendido y asegurarlo a un punto fijo inamovible por medio de dispositivos de seguridad.

Para asegurar los equipos desatendidos que no son bloqueados manualmente por el usuario, la Administración ha definido que el protector de pantalla se activará tras 15 minutos de inactividad, forzando el ingreso de contraseña cuando se reanuda.

8.3.3. Política de Escritorio y Pantalla Limpia

Toda la información confidencial debe quedar fuera del alcance visual y físico de terceras personas. Para ello, se deben tomar precauciones como almacenar documentos bajo llave utilizando los medios que la Administración ha destinado para tales casos, como estantes, escritorios, cajas fuertes dentro de oficinas igualmente aseguradas mediante cerraduras o bien destruir la información.

La Política de Escritorio limpio debe adoptarse como una conducta continua en el tiempo.

8.3.4. Control de accesos a la red

Siguiendo el criterio de Acceso Mínimo, los usuarios sólo tendrán acceso específico a los recursos de red a los que se les ha autorizado usar. Para determinar que la persona que accede es legítima, un Controlador de Dominio ha sido implementado para validar la combinación de usuario y contraseña, acto conocido como autentificación.

El Controlador de Dominio provee además reglas que aplican para todos los usuarios de la red según sean sus atribuciones dentro de la Compañía y los agrupa en virtud de ello, separando usuarios finales de usuarios administradores cuyos derechos y responsabilidades difieren.

8.3.5. Control de accesos al sistema operativo

Política de Seguridad de la Información N1

Versión 1.0 – Marzo de 2011.

Página 21

Un ingreso seguro y legítimo al sistema operativo es posible mediante autentificación del usuario cuando el sistema operativo se inicia o reanuda. En este caso, el Controlador de Dominio aplica reglas a cada computador cuando están conectados a la red y los mantiene cuando el usuario trabaja sin conexión.

Los derechos para utilizar el sistema operativo de cada equipo están sujetos a normas generales ya expresadas en este documento. En particular, se ha definido que los usuarios finales tendrán un uso limitado de las utilidades que provee el sistema operativo, es decir, no serán usuarios administradores, evitando así la instalación de programas no autorizados y cambios en la configuración del sistema operativo local con el que operan.

� La autentificación y construcción de contraseñas están especificados en PO-01 Política de

Contraseñas. � Para el caso de accesos a sistemas operativos como administrador, el documento PO-02

Administración de Contraseñas Administradoras ha sido desarrollado. � Adicionalmente, la configuración de parámetros de acceso y seguridad del sistema operativo ha

sido desarrollada en PO-03 Estándar de Configuración de Sistemas Operativos.

El acceso a la información mantenida en los aplicativos que son manejados por Usuarios y personal de soporte estará disponible para los mismos en función de sus atributos en la Compañía y siempre que estén autorizados, según se ha declarado en el presente documento.

8.3.6. Computación móvil y teletrabajo

Los riesgos asociados a conexiones remotas es alto, por lo tanto herramientas de software y hardware han sido implementadas y el acceso remoto de usuarios está restringido exclusivamente a quienes por razones del negocio se encuentren imposibilitados de acceder a las instalaciones de la Compañía.

9. Adquisición, Desarrollo y Mantenimiento de Sistemas de Información

9.1. Requerimientos de seguridad para sistemas de información

Objetivo: El establecimiento de controles y políticas adecuadas implica reducir el esfuerzo y costo

de modificar programas desarrollados internamente o requerir mejoras a componentes adquiridos,

posterior a su implementación. Asimismo, mantiene los sistemas siempre enmarcados en la Política

vigente sin impactar objetivos de seguridad.

En conformidad con los procedimientos específicos de desarrollo y mantenimiento de programas, la adquisición de componentes de software debe estar sujetos a un análisis de requerimientos tanto por parte de las Jefaturas del negocio como de los administradores de la seguridad informática.

Un adecuado marco de seguridad asociado a adquisición, desarrollo y mantenimiento de sistemas intenta lograr los objetivos de:

� Validar que los datos de entrada son apropiados y controlados, minimizando riesgo de inyección de comandos no autorizados.

� Controlar y validar el procesamiento de datos para asegurar que la salida de datos es genuina, completa y libre de errores.

� Aplicar criptografía a datos sensibles cuando esto es requerido por necesidad del negocio o leyes vigentes.

� Asegurar que los sistemas son adquiridos o desarrollados, probados e instalados por el personal competente y cada etapa realizada cuidadosamente.

� Impedir el acceso a códigos fuente de programas que son desarrollados internamente y que representan propiedad intelectual de la Compañía.

Política de Seguridad de la Información N1

Versión 1.0 – Marzo de 2011.

Página 22

� Evitar el uso de datos productivos confidenciales para ser utilizados en ambientes de prueba, derivando así en una fuga de información.

� Implementar controles de auditoría y monitoreo para registrar las actividades importantes que realiza el Usuario dentro del sistema.

En el documento PD-01 Política de Desarrollo y Mantenimiento de Programas se especifican las etapas del ciclo de vida del software aplicables a nuestra Compañía y se detallan los procedimientos para lograr los objetivos planteados en esta sección del documento.

9.1.1. Vulnerabilidad de sistemas de terceros

De manera periódica el Departamento de Informática se informará sobre vulnerabilidades de seguridad que hayan sido documentadas por los fabricantes, evaluará la exposición de los sistemas de la Compañía y tomará medidas para abordar los riesgos asociados.

10. Administración de Incidentes en la Seguridad de la Información

10.1. Reporte de eventos de seguridad y debilidades

Objetivo: El impacto de las debilidades en el manejo de la seguridad de la información es

minimizado al comunicarlo y previniendo o bien actuando a tiempo ante los incidentes.

Es requerimiento de la Administración que todos los empleados y terceros que hayan evidenciado una brecha o debilidad de seguridad de la información notifiquen la situación a la Compañía tan rápido como sea posible.

Para ello, la Administración ha implementado un sistema de soporte técnico que será utilizado para el reporte de incidentes de seguridad con el objetivo es mantener un registro y hacer seguimiento a los casos notificados.

Cuando este sistema no esté disponible, la persona puede utilizar el conducto regular de facto en la Compañía, es decir, comunicándose con sus superiores o contactos para transmitir la información procurando en todo momento dejar evidencia formal de ello (ej.: mediante correo electrónico).

La implementación de este método y sistema para recolectar los incidentes tiene como propósito:

� Recopilar evidencia de que los incidentes fueron reportados, seguidos apropiadamente y resueltos para evitar la ocurrencia del mismo incidente en el futuro.

� Aprender de los incidentes de seguridad identificados en términos de su naturaleza, causas, consecuencias, costas y esfuerzos, para abordar futuros incidentes de forma eficiente.

11. Administración de la Continuidad del Negocio

11.1. Aspectos de seguridad en la Continuidad del Negocio

Objetivo: Definir marco para el desarrollo y ejecución de Planes de Continuidad de Negocio y

Planes de Recuperación que protegen a la Compañía de pérdidas de información ante eventos de

interrupción de sistemas de información.

El Plan de Continuidad de Negocio (BCP – Business Continuity Plan) debe ser desarrollado por cada línea de negocio dentro de la Compañía, en conjunto con el Plan de Recuperación ante Desastres (DRP – Disaster Recovery Plan). La presente Política de Seguridad de la Información no es un detalle de los procedimientos a abordar cuando se presentan eventos de interrupción en sistemas, sino que enmarca y

Política de Seguridad de la Información N1

Versión 1.0 – Marzo de 2011.

Página 23

define las conductas y actividades de la Seguridad de la Información que deben tomarse al desarrollarlos y ejecutarlos, que se presentan a continuación pero no se limitan a:

� Desarrollo de documentación específica de BCP y DRP, en cada área de negocio coherentemente con procedimientos de Operaciones del Departamento de Informática.

� Análisis previo para identificar los riesgos en área de negocio, evaluando su probabilidad de ocurrencia y el impacto sobre los objetivos de seguridad de la información.

� Definición de prioridad de los establecimientos, sistemas y servicios críticos a ser restaurados, como por ejemplo la atención a clientes y sitios de procesamiento alternativos.

� Conductos regulares y autorizaciones ante la ausencia de personal clave de la Compañía. � Mejoramiento continuo y re-análisis de planes en el tiempo. � Pruebas anuales para comprobar que los planes funcionan acorde al diseño. � Calificación de Nivel 3 (N3) para la documentación que define los anteriores análisis,

procedimientos, responsabilidades y localidades sujetas a los planes.

El detalle de las políticas y procedimientos son narrados en P03 – Plan de Continuidad de Negocio.

11.1.1. Auditorías de sistemas y procesos

Objetivo: Obtener y maximizar la efectividad de los controles de seguridad y minimizar los riesgos

derivados del uso de sistemas de información en procesos de negocio.

De forma periódica, la Administración debe someter sus procesos de negocio y sistemas de información a auditorías, internas o externas, para medir la efectividad con que operan los controles sobre la información. Los informes con los resultados de la auditoría constituyen información de alta confidencialidad (N2), por lo tanto deben adoptarse medidas para mitigar el riesgo de acceso y distribución no autorizada a dicha información.

12. Cumplimiento

12.1. Cumplimiento con normas y leyes vigentes

Objetivo: Para que las Políticas de Seguridad declaradas son vigentes en la medida que se

sustenten en y no trasgredan la legislación vigente en Chile.

Será responsabilidad de la Administración velar porque todas las políticas, estándares y procedimientos de seguridad de la información cumplan las leyes de Chile y se mantengan actualizados para que sigan siendo válidas, incluyendo revisiones y monitoreo para no infringir leyes de propiedad intelectual en el uso de programas.

La Administración deberá aplicar protección adecuada a datos y asegurar la privacidad de información de clientes, empleados, proveedores y otros terceros.

Donde sea requerido, los datos cifrados deberán cumplir con métodos de criptografía aceptados por ley.

12.2. Cumplimiento con políticas, estándares y procedimientos técnicos.

Objetivo: Aasegurar que los sistemas de información cumplen con las normas internas.

Las Jefaturas deberán asegurar que todos sus procedimientos específicos de las líneas de negocio cumplen con las normas de seguridad de la información que son dictadas por la Gerencia. Para ello, los procesos llevados a cabo en cada área estarán sujetos a revisiones para comprobar la efectividad y cumplimiento de controles.

13. Roles y responsabilidades

Política de Seguridad de la Información N1

Versión 1.0 – Marzo de 2011.

Página 24

13.1. Esquema del reporte

El esquema del reporte es fundamental para garantizar un ambiente de control adecuado y una segregación de las responsabilidades en el cumplimiento de las normas que se exponen en la presente Política de Seguridad de la Información.

14. Definiciones

BCP

Business Continuity Plan. Plan de Continuidad de Negocios para asegurar que las funciones de negocio esenciales están disponibles para continuar (o restablecerse) en el evento de una caída o circunstancia no prevista, como un desastre o incidente, dentro de un plazo requerido. Su principal objetivo es minimizar el nivel de riesgo y costo hacia la empresa y el impacto en los clientes.

DRP Disaster Recovery Plan. Plan de Recuperación ante Desastres.

EEPA Empresa Eléctrica Puente Alto Ltda.

Usuario Todo aquel colaborador o tercero que hace uso de información física o electrónicamente disponible sobre cualquier componente que procesa información ya sea de tecnológico o manual.

PAIS Puente Alto Ingeniería y Servicios Ltda.

PAT Puente Alto Transportes Ltda.

SLA Service Level Agreement. Contrato entre dos entidades donde se establece y compromete el nivel de servicio, opciones de soporte, multas por servicio no provisto, garantía de desempeño de sistemas en virtud de su downtime y uptime, un nivel de soporte a cliente y qué software y/o hardware será provisto y a qué precio.

P2P Peer 2 Peer. Descarga de par a par, nombre utilizado para denominar a programas informáticos de descarga de contenidos como música, videos, fotos, programas, etc.

Definir Políticas, Procedimientos y Normas

específicos

Definir Políticas y Procedimientos de Áreas

de Negocio

Definición y Aprobación de Políticas y

Procedimientos Corporativos

Gerencia General

Gerencia

Departamento Departamento

Gerencia

Departamento

Política de Seguridad de la Información N1

Versión 1.0 – Marzo de 2011.

Página 25

15. Anexos

Dominios, objetivos de control y controles ISO/IEC 27002:2005.

5. POLÍTICA DE SEGURIDAD.

5.1 Política de seguridad de la información. 5.1.1 Documento de política de seguridad de la información. 5.1.2 Revisión de la política de seguridad de la información.

6. ASPECTOS ORGANIZATIVOS DE LA SEGURIDAD DE LA INFORMACIÓN.

6.1 Organización interna. 6.1.1 Compromiso de la Dirección con la seguridad de la información. 6.1.2 Coordinación de la seguridad de la información. 6.1.3 Asignación de responsabilidades relativas a la seguridad de la información. 6.1.4 Proceso de autorización de recursos para el tratamiento de la información. 6.1.5 Acuerdos de confidencialidad. 6.1.6 Contacto con las autoridades. 6.1.7 Contacto con grupos de especial interés. 6.1.8 Revisión independiente de la seguridad de la información. 6.2 Terceros. 6.2.1 Identificación de los riesgos derivados del acceso de terceros. 6.2.2 Tratamiento de la seguridad en la relación con los clientes. 6.2.3 Tratamiento de la seguridad en contratos con terceros.

7. GESTIÓN DE ACTIVOS.

7.1 Responsabilidad sobre los activos. 7.1.1 Inventario de activos. 7.1.2 Propiedad de los activos. 7.1.3 Uso aceptable de los activos. 7.2 Clasificación de la información. 7.2.1 Directrices de clasificación. 7.2.2 Etiquetado y manipulado de la información.

8. SEGURIDAD LIGADA A LOS RECURSOS HUMANOS.

8.1 Antes del empleo. 8.1.1 Funciones y responsabilidades. 8.1.2 Investigación de antecedentes. 8.1.3 Términos y condiciones de contratación. 8.2 Durante el empleo. 8.2.1 Responsabilidades de la Dirección. 8.2.2 Concienciación, formación y capacitación en seguridad de la información. 8.2.3 Proceso disciplinario. 8.3 Cese del empleo o cambio de puesto de trabajo. 8.3.1 Responsabilidad del cese o cambio. 8.3.2 Devolución de activos. 8.3.3 Retirada de los derechos de acceso.

9. SEGURIDAD FÍSICA Y DEL ENTORNO.

Política de Seguridad de la Información N1

Versión 1.0 – Marzo de 2011.

Página 26

9.1 Áreas seguras. 9.1.1 Perímetro de seguridad física. 9.1.2 Controles físicos de entrada. 9.1.3 Seguridad de oficinas, despachos e instalaciones. 9.1.4 Protección contra las amenazas externas y de origen ambiental. 9.1.5 Trabajo en áreas seguras. 9.1.6 Áreas de acceso público y de carga y descarga. 9.2 Seguridad de los equipos. 9.2.1 Emplazamiento y protección de equipos. 9.2.2 Instalaciones de suministro. 9.2.3 Seguridad del cableado. 9.2.4 Mantenimiento de los equipos. 9.2.5 Seguridad de los equipos fuera de las instalaciones. 9.2.6 Reutilización o retirada segura de equipos. 9.2.7 Retirada de materiales propiedad de la empresa.

10. GESTIÓN DE COMUNICACIONES Y OPERACIONES.

10.1 Responsabilidades y procedimientos de operación. 10.1.1 Documentación de los procedimientos de operación. 10.1.2 Gestión de cambios. 10.1.3 Segregación de tareas. 10.1.4 Separación de los recursos de desarrollo, prueba y operación. 10.2 Gestión de la provisión de servicios por terceros. 10.2.1 Provisión de servicios. 10.2.2 Supervisión y revisión de los servicios prestados por terceros. 10.2.3 Gestión del cambio en los servicios prestados por terceros. 10.3 Planificación y aceptación del sistema. 10.3.1 Gestión de capacidades. 10.3.2 Aceptación del sistema. 10.4 Protección contra el código malicioso y descargable. 10.4.1 Controles contra el código malicioso. 10.4.2 Controles contra el código descargado en el cliente. 10.5 Copias de seguridad. 10.5.1 Copias de seguridad de la información. 10.6 Gestión de la seguridad de las redes. 10.6.1 Controles de red. 10.6.2 Seguridad de los servicios de red. 10.7 Manipulación de los soportes. 10.7.1 Gestión de soportes extraíbles. 10.7.2 Retirada de soportes. 10.7.3 Procedimientos de manipulación de la información. 10.7.4 Seguridad de la documentación del sistema. 10.8 Intercambio de información. 10.8.1 Políticas y procedimientos de intercambio de información. 10.8.2 Acuerdos de intercambio. 10.8.3 Soportes físicos en tránsito. 10.8.4 Mensajería electrónica. 10.8.5 Sistemas de información empresariales. 10.9 Servicios de comercio electrónico. 10.9.1 Comercio electrónico.

Política de Seguridad de la Información N1

Versión 1.0 – Marzo de 2011.

Página 27

10.9.2 Transacciones en línea. 10.9.3 Información públicamente disponible. 10.10 Supervisión. 10.10.1 Registros de auditoría. 10.10.2 Supervisión del uso del sistema. 10.10.3 Protección de la información de los registros. 10.10.4 Registros de administración y operación. 10.10.5 Registro de fallos. 10.10.6 Sincronización del reloj.

11. CONTROL DE ACCESO.

11.1 Requisitos de negocio para el control de acceso. 11.1.1 Política de control de acceso. 11.2 Gestión de acceso de usuario. 11.2.1 Registro de usuario. 11.2.2 Gestión de privilegios. 11.2.3 Gestión de contraseñas de usuario. 11.2.4 Revisión de los derechos de acceso de usuario. 11.3 Responsabilidades de usuario. 11.3.1 Uso de contraseñas. 11.3.2 Equipo de usuario desatendido. 11.3.3 Política de puesto de trabajo despejado y pantalla limpia. 11.4 Control de acceso a la red. 11.4.1 Política de uso de los servicios en red. 11.4.2 Autenticación de usuario para conexiones externas. 11.4.3 Identificación de los equipos en las redes. 11.4.4 Protección de los puertos de diagnóstico y configuración remotos. 11.4.5 Segregación de las redes. 11.4.6 Control de la conexión a la red. 11.4.7 Control de encaminamiento (routing) de red. 11.5 Control de acceso al sistema operativo. 11.5.1 Procedimientos seguros de inicio de sesión. 11.5.2 Identificación y autenticación de usuario. 11.5.3 Sistema de gestión de contraseñas. 11.5.4 Uso de los recursos del sistema. 11.5.5 Desconexión automática de sesión. 11.5.6 Limitación del tiempo de conexión. 11.6 Control de acceso a las aplicaciones y a la información. 11.6.1 Restricción del acceso a la información. 11.6.2 Aislamiento de sistemas sensibles. 11.7 Ordenadores portátiles y teletrabajo. 11.7.1 Ordenadores portátiles y comunicaciones móviles. 11.7.2 Teletrabajo.

12. ADQUISICIÓN, DESARROLLO Y MANTENIMIENTO DE SISTEMAS DE INFORMACIÓN.

12.1 Requisitos de seguridad de los sistemas de información. 12.1.1 Análisis y especificación de los requisitos de seguridad. 12.2 Tratamiento correcto de las aplicaciones. 12.2.1 Validación de los datos de entrada. 12.2.2 Control del procesamiento interno.

Política de Seguridad de la Información N1

Versión 1.0 – Marzo de 2011.

Página 28