SAD01

-

Upload

silvina-c-gomez-correa -

Category

Documents

-

view

198 -

download

18

description

Transcript of SAD01

Alumno: José Agustín González Almeida

Detalles de la tarea de esta unidad. Enunciado.

Busca en Internet alguna aplicación que muestre la fortaleza de una contraseña.

Utilizando esa aplicación determina la fortaleza de una contraseña con las siguientes

características:

o Tres caracteres en minúsculas.

o Siete caracteres mezclando mayúsculas, minúsculas y caracteres especiales.

En la página: http://password.es/comprobador/

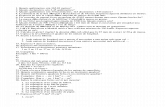

Nos da múltiples opciones y es muy sencilla de utilizar. Un experimento interesante, es con un

mismo número de caracteres, en el caso de tres y dependiendo de los signos utilizados, varía la

fortaleza de la contraseña, ante ataques de tipo Fuerza-Bruta y Diccionario. Pongo un ejemplo

a continuación:

Con sólo tres caracteres, la fuerza de la contraseña puede variar en un rango importante:

Con siete caracteres ocurre exactamente lo mismo:

Describe detalladamente donde se pueden ver los certificados digitales que hay

instalados en un navegador.

o Si el navegador que se está usando es Internet Explorer

hay que acceder en el menú de "Herramientas"

"Opciones de Internet" "Contenido" botón

"Certificados". En la pestaña "Personal" deberán

aparecer los datos personales (nombre, apellidos y NIF)

del propietario del certificado.

o Si el navegador que está usando es Firefox hay que

acceder al menú "Herramientas" "Opciones"

"Avanzado" "Seguridad" "Ver certificados". En "Sus

Certificados" deberán aparecer los datos personales

(nombre, apellidos y NIF) del propietario del certificado.

o Si el navegador que está usando es Chrome hay que

acceder al menú "Personaliza y Configura Google

Chrome" "Configuración" "Mostrar opciones

avanzadas" "HTTPS/SSL" "Administrar certificados".

En "Personal" deberán aparecer los datos personales

(nombre, apellidos y NIF) del propietario del certificado.

Escribe tres acciones que mejorarían la seguridad de un sistema.

o Instalación de Antivirus y Firewall (actualizados), así como cerrado de puertos.

o Instalación de Parches de seguridad y actualizaciones importantes del sistema.

o Utilización de contraseñas, con más de 8 caracteres.

Pon un ejemplo de cada una de las siguientes amenazas:

o Interrupción: Un recurso del sistema se destruye, no llega a estar disponible o

se inutiliza. Este es un ataque contra la disponibilidad. Algunos ejemplos son la

destrucción de un elemento hardware, como un disco duro, la ruptura de una

línea de comunicación o deshabilitar el sistema de gestión de ficheros.

o Interceptación: Una entidad no autorizada consigue acceder a un recurso. Este

es un ataque contra la confidencialidad. Ejemplos de ataques a la

confidencialidad son las intervenciones de las líneas para capturar datos o la

copia ilícita de ficheros o programas (intercepción de datos), o bien la lectura

de las cabeceras de los paquetes para desvelar la identidad de uno o más de

los usuarios implicados en la comunicación observada ilegalmente

(intercepción de entidad).

o Modificación: una entidad no autorizada no solamente gana acceso al recurso

sino que lo deteriora. Este es un ataque contra la integridad. Algunos ejemplos

son los cambios de valores en un fichero de datos, alterar un programa para

que funcione de forma diferente o modificar el contenido de los mensajes que

se transmiten en una red.

o Fabricación: una entidad no autorizada inserta objetos falsos en el sistema.

Este es un ataque contra la autenticidad. Algunos ejemplos son la inclusión de

mensajes espurios en una red o añadir registros a un fichero.

Investiga en Internet y enumera tres sistemas de control de acceso para personas.

El control de accesos tiene como objetivo proteger de accesos no autorizados a

personas, bienes muebles e información. Para ello, necesita de productos inteligentes,

que se incluyen como componentes en sistemas y procesos.

En muchas empresas, la seguridad es una unidad organizativa definida por una

función. Considerar la seguridad como un proceso empresarial significa tener en

cuenta diferentes grupos de procesos que incluyen un input, un output y unos

resultados que se pueden medir y administrar.

Podemos diferenciar diversos sistemas de control de acceso de personas, pero que

básicamente pueden dividirse en tres grandes familias:

- Control de Acceso con autorización de personal “in situ”: Los típicos “seguritas”.

- Control de Acceso Mecánico: Los utilizados desde hace tiempo, como llaves,

candados, barreras, etc..

- Control de Acceso Automatizado: Aquí es donde nos interesa y donde podemos

diferenciar diversos tipos:

o Control de Acceso Biométrico: En las tecnologías de la información (TI), la

«autentificación biométrica» o «biometría informática» es la aplicación de

técnicas matemáticas y estadísticas sobre los rasgos físicos o de conducta

de un individuo, para su autentificación, es decir, “verificar” su identidad.

En un sistema de Biometria típico, la persona se registra con el sistema

cuando una o más de sus características físicas y de conducta es obtenida,

procesada por un algoritmo numérico, e introducida en una base de datos.

Idealmente, cuando entra, casi todas sus características concuerdan;

entonces cuando alguna otra persona intenta identificarse, no empareja

completamente, por lo que el sistema no le permite el acceso. Las

tecnologías actuales tienen tasas de acierto que varían ampliamente

(desde valores bajos como el 60%, hasta altos como el 99,9%).

El rendimiento de una medida biométrica se define generalmente en

términos de tasa de falso positivo (False Acceptance Rate o FAR), la tasa de

falso negativo (False NonMatch Rate o FNMR, también False Rejection

Rate o FRR), y la tasa de fallo de alistamiento (Failure-to-enroll Rate, FTR o

FER).

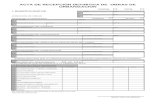

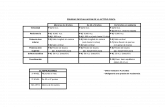

Lo que sigue a continuación es una tabla en la que recogen las diferentes

características de los sistemas biométricos:

Ojo (Iris)

Ojo (Retina)

Huellas dactilares

Vascular dedo

Vascular mano

Geometría de la mano

Escritura y firma

Voz Cara 2D

Cara 3D

Fiabilidad Muy alta

Muy Alta

Muy Alta Muy Alta

Muy Alta

Alta Media Alta Media Alta

Facilidad de uso

Media Baja Alta Muy Alta

Muy Alta

Alta Alta Alta Alta Alta

Prevención de ataques

Muy alta

Muy Alta

Alta Muy Alta

Muy Alta

Alta Media Media Media Alta

Aceptación Media Baja Alta Alta Alta Alta Muy Alta Alta Muy alta

Muy alta

Estabilidad Alta Alta Alta Alta Alta Media Baja Media Media Alta

o Control de Acceso por Contraseña: El típico, debemos validarnos en un

sistema a través de una contraseña personal que debemos introducir,

poco a poco se está sustituyendo por el sistema biométrico.

o Control de Acceso Visual: Cámaras que nos permiten controlar el acceso

de personas a diferentes recintos, autónomo, pero se puede considerar

como pasivo, con respecto a la interacción de las personas.

Describe brevemente las partes más importantes de las que consta un grupo

electrógeno.

Un grupo electrógeno es una máquina que mueve un generador eléctrico a través de

un motor de combustión interna.

Son comúnmente utilizados cuando hay déficit en la generación de energía eléctrica de

algún lugar, o cuando son frecuentes los cortes en el suministro eléctrico. Así mismo,

la legislación de los diferentes países pueden obligar a instalar un grupo electrógeno

en lugares en los que haya grandes densidades de personas (centros comerciales,

restaurantes, cárceles, edificios administrativos...)

Una de las utilidades más comunes es la de generar electricidad en aquellos lugares

donde no hay suministro eléctrico, generalmente son zonas apartadas con pocas

infraestructuras y muy poco habitadas. Otro caso sería en locales de pública

concurrencia, hospitales, fábricas, etc., que a falta de energía eléctrica de red,

necesiten de otra fuente de energía alterna para abastecerse.

Un grupo electrógeno consta de las siguientes partes:

o Motor. El motor representa la fuente de energía mecánica para que el

alternador gire y genere electricidad. Existe dos tipos de motores: motores

de gasolina y de gasoil (diésel). Generalmente los motores diésel son los

más utilizados en los grupos electrógenos por sus prestaciones mecánicas,

ecológicas y económicas.

o Regulación del motor. El regulador del motor es un dispositivo mecánico

diseñado para mantener una velocidad constante del motor con relación a

los requisitos de carga. La velocidad del motor está directamente

relacionada con la frecuencia de salida del alternador, por lo que cualquier

variación de la velocidad del motor afectará a la frecuencia de la potencia

de salida.

o Sistema eléctrico del motor. El sistema eléctrico del motor es de 12 V o 24

V, negativo a masa. El sistema incluye un motor de arranque eléctrico,

una/s batería/s, y los sensores y dispositivos de alarmas de los que

disponga el motor. Normalmente, un motor dispone de un manocontacto

de presión de aceite, un termocontacto de temperatura y de un contacto

en el alternador de carga del motor para detectar un fallo de carga en la

batería.

o Sistema de refrigeración. El sistema de refrigeración del motor puede ser

por medio de agua, aceite o aire. El sistema de refrigeración por aire

consiste en un ventilador de gran capacidad que hace pasar aire frío a lo

largo del motor para enfriarlo. El sistema de refrigeración por agua/aceite

consta de un radiador, un ventilador interior para enfriar sus propios

componentes.

o Alternador. La energía eléctrica de salida se produce por medio de una

alternador apantallado, protegido contra salpicaduras, autoexcitado,

autorregulado y sin escobillas acoplado con precisión al motor, aunque

también se pueden acoplar alternadores con escobillas para aquellos

grupos cuyo funcionamiento vaya a ser limitado y, en ninguna

circunstancia, forzado a regímenes mayores.

o Depósito de combustible y bancada. El motor y el alternador están

acoplados y montados sobre una bancada de acero de gran resistencia La

bancada incluye un depósito de combustible con una capacidad mínima de

8 horas de funcionamiento a plena carga.

o Aislamiento de la vibración. El grupo electrógeno esta dotado de tacos

antivibrantes diseñados para reducir las vibraciones transmitidas por el

grupo motor-alternador. Estos aisladores están colocados entre la base del

motor, del alternador, del cuadro de mando y la bancada.

o Silenciador y sistema de escape. El silenciador va instalado al motor para

reducir la emisión de ruido.

o Sistema de control. Se puede instalar uno de los diferentes tipos de

paneles y sistemas de control para controlar el funcionamiento y salida del

grupo y para protegerlo contra posibles fallos en el funcionamiento. El

manual del sistema de control proporciona información detallada del

sistema que está instalado en el grupo electrógeno.

o Interruptor automático de salida. Para proteger al alternador, se

suministra un interruptor automático de salida adecuado para el modelo y

régimen de salida del grupo electrógeno con control manual. Para grupos

electrógenos con control automático se protege el alternador mediante

contactores adecuados para el modelo adecuado y régimen de salida.

o Otros accesorios instalables en un grupo electrógeno. Además de lo

mencionado anteriormente, existen otros dispositivos que nos ayudan a

controlar y mantener, de forma automática, el correcto funcionamiento

del mismo. Para la regulación automática de la velocidad del motor se

emplean una tarjeta electrónica de control para la señal de entrada "pick-

up" y salida del "actuador". El pick-up es un dispositivo magnético que se

instala justo en el engranaje situado en el motor, y éste, a su vez, esta

acoplado al engranaje del motor de arranque. El pick-up detecta la

velocidad del motor, produce una salida de voltaje debido al movimiento

del engranaje que se mueve a través del campo magnético de la punta del

pick-up, por lo tanto, debe haber una correcta distancia entre la punta del

pick-up y el engranaje del motor. El actuador sirve para controlar la

velocidad del motor en condiciones de carga. Cuando la carga es muy

elevada la velocidad del motor aumenta para proporcionar la potencia

requerida y, cuando la carga es baja, la velocidad disminuye, es decir, el

fundamento del actuador es controlar de forma automática el régimen de

velocidad del motor sin aceleraciones bruscas, generando la potencia del

motor de forma continua. Normalmente el actuador se acopla al

dispositivo de entrada del fuel-oil del motor.

Cuando el grupo se encuentra en un lugar muy apartado del operario y

funciona las 24 horas del día es necesario instalar un mecanismo para

restablecer el combustible gastado. Consta de los siguientes elementos:

- Bomba de trasiego. Es un motor eléctrico de 220 VCA en el

que va acoplado una bomba que es la encargada de

suministrar el combustible al depósito. Una boya indicadora

de nivel máximo y nivel mínimo detecta un nivel muy bajo de

combustible en el depósito y activa la bomba de trasiego.

Cuando las condiciones de frío en el ambiente son intensas se dispone de un

dispositivo calefactor denominado resistencia de precalentamiento que ayuda al

arranque del motor. Los grupos electrógenos refrigerados por aire suelen emplear un

radiador eléctrico, el cual se pone debajo del motor, de tal manera que mantiene el

aceite a una cierta temperatura. En los motores refrigerados por agua la resistencia de

precalentamiento va acoplada al circuito de refrigeración, esta resistencia se alimenta

de 220 VCA y calienta el agua de refrigeración para calentar el motor. Esta resistencia

dispone de un termostato ajustable; en él seleccionamos la temperatura adecuada

para que el grupo arranque en breves segundos.

Investiga en qué consiste la tecnología de los “nanotubos” y su aplicación a la

construcción de discos duros.

Seagate, fundada el año 1979, y creadora del primer Disco Duro de 5.25 pulgadas para

un PC, ha dado un nuevo paso en la búsqueda de mecanismos para lograr un mayor

almacenamiento de información y manejo más seguro de la misma, dos condiciones

indispensables para un mundo actual en el cual la Información se ha transformado en

una poderosa arma. Esta tecnología ha sido denominada “Lubricación Mediante Nano

Tubos”. Pero en que consiste?. Las siguientes líneas intentan entregar una visión

general de esta nueva forma de almacenar la información.

La tecnología de Nano Tubos permite acercar el cabezal de lectura/escritura de un

Disco Duro, a distancias del “plato” giratorio hasta ahora inalcanzables por las

unidades actuales. Debido a como se produce el proceso de escritura y lectura en un

Disco Duro, tal acercamiento redundaría en mayor capacidad de almacenamiento.

Ya se ha hablado bastante de la Tecnología Perpendicular de los nuevos Discos Duros,

la cual está entrando lentamente al mercado. Si bien esta tecnología es promisoria y

de interesante aporte en el área del almacenamiento de información, la continua e

incesante demanda por más capacidad de almacenamiento no detiene a las

Compañías de Discos Duros en sus continuas investigaciones de nuevas tecnologías. Y

aquí surge el tema de la Lubricación Mediante Nano Tubos.

La tecnología que da origen a este artículo básicamente consiste en recubrir el “plato”

giratorio de un Disco Duro mediante una delgada capa de un resistente lubricante.

Este lubricante, a parte de proteger el medio magnético mismo del Disco Duro,

permitiría generar un mayor acercamiento entre el cabezal de lectura/escritura y el

“plato” giratorio, a tal nivel, que prácticamente estarían en contacto. Junto a lo

anterior, esta tecnología patentada por Seagate anexaría un mecanismo de generación

de calor, tal como el laser, el cual calentaría una superficie pequeña del “plato”

giratorio permitiendo una distribución ordenada de las partículas magnéticas del

mismo, lo cual permitiría almacenar mayores densidades de información. Este laser se

ubicaría junto al cabezal de lectura/escritura.

A pesar de lo explicado en el párrafo anterior, no todo es “color de rosas”. En efecto, el

laser mencionado no sólo calentaría el “plato” magnético del Disco Duro, sino que

incidiría directamente sobre la capa de lubricante generando su eventual evaporación.

Para evitar ese fenómeno, Seagate ha patentado la inclusión de un “estanque” de

lubricante confeccionado por miles de millones de Nano Tubos (de ahi el nombre de la

tecnología), el cual se ubicaría dentro del Disco Duro. Jugando con la presión, el

lubricante del “estanque” sería evaporado y depositado sobre el “plato” giratorio en el

estado de vapor y en el punto donde el laser haya hecho desaparecer la capa de

lubricante. Pero he aquí lo interesante, ya que Seagate asegura que el vapor de

lubricante demoraría menos de un giro del disco en completar todo el proceso de

recubrimiento donde se necesite. Además, Seagate asegura que la cantidad de

lubricante de los Nano Tubos alcanzaría para un normal funcionamiento de 5 a 10

años. De acuerdo a la misma patente de la Compañía, se presenta el siguiente

extracto:

“El estanque saturado 60 de lubricante del disco puede ser ubicado en cualquier lugar

adecuado dentro de la estructura del disco 12. El estanque 60 entrega una presión de

vapor predeterminada de lubricante en el interior de la estructura. Luego, las

moléculas de lubricante entran a la fase gaseosa y bombardean la superficie del disco a

una tasa conocida, determinada principalmente por la presión de vapor. Una superficie

multicapa de lubricante es por lo tanto construida a partir de su fase gaseosa. Luego,

un equilibrio es establecido entre las moléculas de lubricante en fase gaseosa y la capa

más externa de la superficie multicapa del lubricante.”

No se dispone de una fecha oficial para la puesta en el mercado de esta tecnología,

pero usando el sistema de Nano Tubos junto con el Almacenamiento Perpendicular,

permitirían ver capacidades de Terabytes en los Discos Duros de uso masivo.

Finalmente, cabe mencionar que si bien esta tecnología resultaría en un hito por parte

de Seagate, en el almacenamiento de información, no es la única Compañía que se ha

puesto a incursionar en esta área. Fujitsu recientemente anunció su propia tecnología

de capa lubricante para sus Discos Duros.

¿Cuántas claves serían necesarias para que 3 personas se intercambiaran

información utilizando cifrado simétrico? ¿Y si fuesen 4 personas?

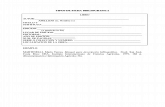

Describe detalladamente cómo conseguir un certificado digital para una persona

jurídica.

Un Certificado Digital es un documento digital mediante el cual un tercero confiable (una autoridad de certificación como la Fábrica Nacional de Moneda y Timbre) garantiza la vinculación entre el citado documento y un sujeto o entidad. Esto permite interactuar de forma electrónica con distintos organismos de forma completamente identificada. Mediante un certificado de persona jurídica, el que se detalla en el presente documento, el interesado podrá acceder y firmar contenidos en nombre de la entidad jurídica a la que representa, figurando en el certificado la identidad de la entidad y del representante, aunque no su cargo dentro de la entidad. Con este certificado sólo podrá firmar en nombre de la Administración a la que representa, no podrá acceder a información ni firmar documentos en el ámbito personal o privado. ¿Cómo obtener un certificado digital de persona jurídica? Para obtener un certificado de firma electrónica y si se trata de una persona jurídica es imprescindible contar con un ordenador que tenga acceso a Internet, acceder a la página www.ceres.fnmt.es. y seguir los tres pasos que se indican a continuación:

1. Solicitud del certificado

2. Acreditación de la identidad mediante personación física en una oficina de registro.

3. Descarga del certificado desde Internet. Se describen a continuación cada uno de los pasos: Paso 1: Solicitud del certificado Dentro de la página Web www.ceres.fnmt.es se ha de seleccionar el canal "Empresas", y luego el apartado "Cert. Persona jurídica". A partir de aquí, aparecerá en el margen izquierdo un menú del que se debe elegir "OBTENER CERT. DE PERSONA JURÍDICA", y al pinchar sobre esta opción se mostrarán debajo de la misma los distintos pasos que se han de seguir uno a uno y en el orden indicado para obtener el certificado. Para realizar el primer punto, seleccionaremos "Solicitud del certificado" (margen izquierdo de la pantalla):

Una vez cumplimentada la casilla del NIF/CIF con el CIF de la entidad jurídica, se presiona el botón "Enviar petición". Aparecerá un aviso informando de la solicitud del certificado. Seleccionar la opción "SI":

El paso siguiente le mostrará la pantalla de creación de claves y del nivel de seguridad, a través de la cual es posible establecer una clave para el uso del certificado o no.

Se aconseja asignar una clave al certificado de usuario para que cualquiera que quiera instalar el mismo tenga que introducir esa clave, y así evitar posibles suplantaciones. No obstante será el usuario quien decida entre establecer o no contraseña, y es por eso que se muestran ambas posibilidades:

• Si no se desea establecer contraseña simplemente se presiona el botón "Aceptar".

• Si se desea establecer contraseña se presiona el botón "Nivel de seguridad", se selecciona nivel de seguridad "Alto" y se presiona el botón siguiente. A continuación se introduce la contraseña (con la confirmación para asegurar de que fue tecleada correctamente) y se presiona el botón "Finalizar":

Una vez seleccionado el nivel de seguridad, aparecerá en la pantalla el código de solicitud asociado a su certificado, que deberá imprimir o apuntar para dirigirse a cualquiera de las Oficinas de Acreditación de los Organismos acreditados.

Paso 2: Acreditación de la identidad mediante personación física en una Oficina de Acreditación. Este punto es de vital importancia puesto que gracias al mismo se acredita que la persona que figurará en el certificado es quien dice ser, y así se puede identificar a esa persona, la que figura en el certificado digital, como "firmante digital". Así se pretende obtener un certificado digital del Ayuntamiento en el que aparezca referencia al Alcalde Presidente u otra persona por delegación de este (como pudiera ser el secretario como representante de la Entidad). Para ello el interesado (y sólo él) debe personarse en una oficina de la Agencia Tributaria (es posible hacerlo en las oficinas de cualquier provincia) con el fin de acreditar su identidad para expedir el certificado digital. Importante: en certificados de personas jurídicas la acreditación física sólo es posible realizarla en Oficinas de la Agencia Tributaria. En la Oficina Agencia Tributaria el interesado (y sólo el mismo) debe presentar:

1. El Código de solicitud del certificado digital (el obtenido en el Paso 1).

2. CIF del Ayuntamiento o entidad local y fotocopia (o fotocopia compulsada).

3. Acreditación de que el Alcalde ostenta tal cargo: El secretario de la Entidad expedirá un certificado en el que da fe que el Alcalde Presidente ostenta el cargo desde la fecha de toma de posesión, y que sigue ostentando el cargo a día de hoy. Adicionalmente se presentará, si existiera, fotocopia del documento oficial que acredite la ostentación del cargo (acta de constitución del Ayuntamiento).

4. Por último, en función de la persona para la que se solicita el certificado se debe acreditar su identidad con los siguientes documentos:

a. Si se pretende emitir el certificado digital del Alcalde Presidente debe mostrar su DNI original y una fotocopia del mismo (o fotocopia compulsada en sustitución de ambos).

b. Si se pretende emitir el certificado digital de otra persona distinta al Alcalde Presidente, como pudiera ser el Secretario Interventor, esta persona debería personarse aportando:

i. Documento en el que el Alcalde Presidente, como máximo responsable de la Entidad Local, autoriza a que se expida un certificado digital de la Entidad Local a nombre de esa persona distinta del Alcalde Presidente.

ii. DNI original de la persona a nombre de la cual se emitirá el certificado y fotocopia del mismo (o fotocopia compulsada en sustitución de ambos).

En la oficina de acreditación, una vez el funcionario correspondiente compruebe la identidad del solicitante (DNI) y su representación de la persona jurídica, a partir del código de solicitud se confirma este paso, siendo necesario firmar un contrato de solicitud del certificado, del cual se quedará un ejemplar la Oficina de la Agencia Tributaria y otro el interesado. Recalcar que es imprescindible acudir a la oficina de acreditación con el código de solicitud obtenido en el punto anterior y toda la documentación mencionada en los pasos previos, entre otra el DNI original y fotocopia del interesado. Paso 3: Descarga del certificado. Tras los dos pasos anteriores el usuario podrá descargar su certificado desde la página Web de la FNMT, y sin que medie ningún aviso o notificación. Para que la instalación del certificado funcione correctamente, hay que hacerlo desde el mismo ordenador y con el mismo usuario (si es Windows multiusuario) que se utilizó al generar el código de solicitud del paso 1. Por otro lado indicar que se debe esperar 24 horas (al día siguiente) para proceder a la descarga del certificado. Este margen para realizar la descarga aplica a todo certificado para el que la acreditación física se haya realizado en la Agencia Tributaria.

Puede descargar el certificado desde la pantalla que se le mostrará al pulsar la opción "Descarga del certificado":

Se rellenará el código de solicitud obtenido en el paso 1 y el CIF de la Entidad, y al pulsar el botón "Enviar petición" el certificado se instalará automáticamente en el navegador por defecto ordenador (en Internet Explorer normalmente). Para verificar que el certificado se ha instalado correctamente en Internet Explorer acceder al menú Herramientas -> Opciones de Internet. Una vez allí se selecciona la pestaña Contenido, y el botón de "Certificados", y en la ventana que aparece se activa la pestaña "Personal". Aquí se nos muestra una pantalla con la relación de certificados personales instalados en nuestro navegador, entre otros el que hayamos descargado.

Con estos pasos ya se dispondrá del certificado, del cual se deben tener en cuenta varios aspectos:

• Como consecuencia de un borrado de datos en el ordenador o una avería es posible que pierda su certificado, por lo que se recomienda hacer una copia de seguridad para evitar molestias y tener que volver a desplazarse a una oficina de la Agencia Tributaria.

• El certificado consta de dos partes: una parte pública que es la que tiene la identidad del firmante o usuario y otra privada que tiene unas claves criptográficas para llevar a cabo el algoritmo de firma electrónica. Estas dos partes se pueden manejar por separado y hay que tener en cuenta que la parte privada es la que da la capacidad de realizar la firma. Por tanto debo mantenerla siempre bajo custodia y no ceder su control a terceros para que se mantenga la propiedad de no repudio de las firmas (si se cede la clave privada otros pueden hacer firmas en mi nombre).

• Los certificados, al igual que las tarjetas bancarias, tienen un periodo de vigencia y además se pueden cancelar o revocar, siempre que el titular lo desee o dude de poseer en exclusiva la clave privada. Cuando el certificado está próximo a su fecha de caducidad (desde 60 días antes hasta el mismo día), se puede renovar sin tener que desplazarse a la oficina de acreditación. Si por accidente o robo se sospecha que la parte privada del certificado no está bajo nuestro exclusivo control, se puede anular la validez del certificado, es decir, lo puede revocar, mediante un correo electrónico a [email protected], una llamada telefónica al Servicio de Revocación telefónica (24 x 365) 902 200 616 ó mediante presentación en cualquiera de las oficinas de acreditación.

Realización de Copias de Seguridad del Certificado Si el certificado está instalado en el propio ordenador (navegador), por ejemplo, para Internet Explorer, seguir los siguientes pasos (pasos para Internet Explorer 6.x):

1. Acceder al menú Herramientas, Opciones de Internet, y una vez allí seleccionar la pestaña Contenido (tal y como se vio en una imagen previa). Al pinchar el botón de Certificados y una vez en la ventana se pulsa la pestaña Personal, se muestra una pantalla con la relación de certificados personales instalados en el navegador. Seleccionando el que se quiere exportar y pulsando el botón de Exportar se iniciará el procedimiento de copia del certificado para almacenarlo en otra ubicación distinta del navegador (un pen-drive, un CD, etc.).

2. A partir de este momento un asistente de Windows guiará el proceso, pudiendo elegir entre exportar la clave privada o no (con parte privada o no) dependiendo del uso que se quiera hacer del certificado. Si es una copia de seguridad se debe copiar todo, parte privada y parte pública, por lo que se selecciona exportar la clave privada. El resto de opciones se dejan tal y como se muestran por defecto y se pulsa Siguiente.

3. Se llega a una pantalla donde se solicita una contraseña y su validación para proteger el archivo que contiene el certificado exportado. Se introducen y se pulsa el botón Siguiente. Esta contraseña servirá para proteger el certificado cuando está fuera del navegador, por lo que se debe guardar y custodiar.

4. En el siguiente cuadro de diálogo se indicará la ruta y el nombre del archivo que se quiere que contenga el certificado exportado. Se selecciona y se pulsa el botón 'Siguiente'. Se hará la copia de seguridad en un dispositivo distinto al disco duro del ordenador (un CD, pen drive, un diskete,etc.) para evitar que algún problema en el ordenador provoque la pérdida del certificado.

5. A continuación se muestra una ventana con las características del certificado exportado, se pulsa el botón "Finalizar" y aparece un mensaje de aviso diciendo que la clave privada va a ser exportada. Se pulsa Aceptar y si la

El fichero resultante de la exportación varía en función del navegador y de si lleva clave privada o no. De este modo, si seguimos el proceso normal de exportación que nos ofrecen los navegadores actuales, los ficheros con extensión ".cer" y ".p7b" no contienen clave privada y los ficheros con extensión ".p12" y ".pfx" contienen la clave privada. El proceso es similar para otros navegadores y versiones.

Advertencia: En caso de que un servicio, una aplicación o un tercero cualquiera le solicite su certificado en formato (con extensión de archivo) .pfx no lo ceda nunca. La garantía de no repudio de su firma electrónica está basada en la custodia exclusiva por su parte de esta clave privada.

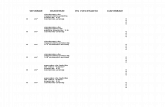

Descarga la herramienta The Forensic ToolKit, instálala en tu equipo y ejecútala.

Describe la salida de un comando.

Herramientas para ayudar a examinar NTFS para actividades no autorizadas.

The Forensic ToolKit contiene varias herramientas de línea de comandos de Win32 que pueden

ayudarle a examinar los archivos en una partición de disco NTFS para actividades no

autorizadas. Construimos estas herramientas para ayudarnos a hacer nuestro trabajo,

esperamos que le pueda ayudar también.

Características principales

AFind es la única herramienta que muestra los archivos por la fecha del último acceso sin

alterar los datos de la forma en que el botón derecho sobre las propiedades del archivo en el

Explorador. AFind le permite buscar entre los tiempos de acceso de ciertos plazos, con la

coordinación de esta información de inicio de sesión proporcionada por ntlast, usted puede

comenzar a determinar la actividad del usuario, incluso si el archivo de registro no se ha

habilitado.

HBusque escanea el disco para los archivos ocultos. Encontrará los archivos que tengan el

atributo de oculto o modo único y doloroso NT de esconder cosas usando el directorio /

combinación del sistema de atributos. Este es el método que IE utiliza para ocultar los datos.

HBusque indica los tiempos de último acceso.

Sfind escanea el disco para los flujos de datos ocultos y las listas de los tiempos de último

acceso.

FILESTAT es una descarga rápida de todos los archivos y atributos de seguridad. Funciona en

un solo archivo a la vez, pero esto suele ser suficiente.

Hunt es una forma rápida de ver si un servidor revela demasiada información a través de

sesiones NULL.

Command Line Switches

afind [dir] /f [filename] /ns=no subs /a after /b before /m between

time format =

hfind [dir] /hd=find dir/system attribs /ns=no subs

sfind [dir] /ns=no subs

filestat [filename]

hunt [\\servername]

Criterios de puntuación. Total 10 puntos.

Cada uno de los ejercicios bien resueltos se puntuará con 1 punto.

Se pueden alcanzar 10 puntos como máximo.

Para considerar superada la tarea habrá que conseguir 5 puntos o más.

Recursos necesarios para realizar la Tarea.

Los contenidos de la unidad SAD01.

Ordenador con conexión a Internet.

Consejos y recomendaciones.

Las respuestas a las cuestiones no deben ser escuetas y es conveniente que se acompañen de

una justificación adecuada. En la investigación sobre las posibles soluciones en Internet, hay

que hacer un análisis con las respuestas encontradas.

Indicaciones de entrega.

Una vez realizada la tarea elaborarás un único documento donde figuren las respuestas

correspondientes. El envío se realizará a través de la plataforma de la forma establecida para

ello, y el archivo se nombrará siguiendo las siguientes pautas:

apellido1_apellido2_nombre_SIGxx_Tarea

Asegúrate que el nombre no contenga la letra ñ, tildes ni caracteres especiales extraños. Así

por ejemplo la alumna Begoña Sánchez Mañas para la primera unidad del MP de SAD, debería

nombrar esta tarea como...

sanchez_manas_begona_SAD01_Tarea