Tracol_3_grupo_301120_56

-

Upload

thomas-wright -

Category

Documents

-

view

216 -

download

0

Transcript of Tracol_3_grupo_301120_56

-

7/24/2019 Tracol_3_grupo_301120_56

1/18

TRABAJO COLABORATIVO # 3TELEMATICA

Presentado Por:

ALVARO MANUEL VILLAMIZAR CASTILLAGABRIEL MANGONES TOSCANO

LILIANA DEL CARMEN FLOREZ

DORALYS RICARDO

CEAD: COROZAL SUCRE

GRUPO: 301120_56

ELEONORA PALTA VELASCOTutora

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA - UNADFACULTAD DE INGENIERA

2015

http://campus03.unad.edu.co/ecbti02/user/view.php?id=315771&course=344http://campus03.unad.edu.co/ecbti02/user/view.php?id=491368&course=344http://campus03.unad.edu.co/ecbti02/user/view.php?id=491368&course=344http://campus03.unad.edu.co/ecbti02/user/view.php?id=491368&course=344http://campus03.unad.edu.co/ecbti02/user/view.php?id=315771&course=344 -

7/24/2019 Tracol_3_grupo_301120_56

2/18

1. INTRODUCCIN

Este curso de telemtica requiere que el estudiante posea conocimientos

herramientas telemticas, por ello los temas tratados en el presente trabajo tienencomo fin que los participantes adquieran conocimientos necesarios para la

aplicacin de la Telemtica en todas sus gamas, en diferentes escenarios de la vida

real.

Las grandes transformaciones en el estilo de vida actual en nuestra sociedad son el

resultado de descubrimientos sucesivos y relacionados que han convergido en el

desarrollo tecnolgico especialmente en campos como las telecomunicaciones y la

Informtica. La invencin de los diferentes mecanismos de comunicacin presentaun gran impacto en la sociedad actual y han llevado a muchas naciones a un grado

de desarrollo en muchos campos. Las tecnologas de la informacin y de las

Comunicaciones TIC y la Telemticaestn actualmente pasando por una era de

apogeo en el que todos tenemos que ver y estamos relacionados de alguna manera.

En base a estos anticipos veamos qu actividades fueron planteadas para el grupo

colaborativo de acuerdo con los temas y como se desarrollan cada uno de estos.

2. OBJETIVOS

-

7/24/2019 Tracol_3_grupo_301120_56

3/18

Motivar al grupo colaborativo en el abordaje de los temas referentes con los

conceptos bsicos abordados a lo largo de la Unidad tres.

Realizar evidencia escrita que evidencie el manejo de las lecturas propuestas

que ayudan a conceptualizar lo referente a telemtica.

3. PRIMER MOMENTO

-

7/24/2019 Tracol_3_grupo_301120_56

4/18

El grupo colaborativo debe realizar una asignacin de tema para que cada

estudiante entregue un documento corto (mnimo 1 hoja, mximo 3 hojas) de

manera individual:

Los temas son:

Identificacin (Autenticacin)

Confidencialidad.

Integridad.

No repudio.

Gestin de riesgo.

3.1 AUTENTICACIN:

La autenticacin o tambin llamada validacin es la tcnica en que en un proceso

se comprueba que su compaero de comunicacin no es un impostor. La

verificacin de la identidad en un proceso remoto con un intruso es bastante difcil,

por eso se necesita de unos protocolos complejos basados en criptografas.

En trminos generales, un usuario A establece una conexin con un segundo

usuario B comenzando por la validacin donde A enva un mensaje a B o a un centro

de distribucin de claves (KDC), a continuacin siguen varios intercambios demensajes en diferentes direcciones, pero a medida que se envan estos mensajes,

un intruso malicioso C, puede interceptarlos y modificarlos para perjudicar y

estropear sus actividades. La idea es que un protocolo de autenticacin debe

impedir que un intruso se meta.

3.1.1 Mtodo s de aut en tic acin

Biomdicas: Por huellas dactilares, retina del ojo, entre otros.

Tarjetas inteligentes: Estas guardan informacin de un usuario.

Mtodos clsicos: basados en contraseas.

Modelos de autenticacin basados en mtodos distribuidos Estos modelos se

clasifican en:

Clave secreta (privada o simtrica) Se utilizan con mtodos basados en:

-

7/24/2019 Tracol_3_grupo_301120_56

5/18

Protocolos con clave simtrica compartida.

Servidores con registro de todos los usuarios.

Centros de distribucin de claves basados en criptografas.

Clave pblica (asimtrica) Se usan mtodos como: X.500, LDAP (Lighweight Directory Access Protocol) Certificados

3.1.2 Autentic acin de clave pblica

Supongamos que A y B ya conocen las claves pblicas del otro respectivamente y

quieren establecer una sesin utilizando criptografa de clave secreta, ya que es

ms rpida que la criptografa de clave pblica. El propsito es validar la

identificacin de ambos utilizando sus claves pblicas para comunicarse y utilizarlas claves privadas para descifrar y acordar una clave de sesin secreta compartida.

Si A y B no conocen la clave pblica del otro, simplemente A enva a B su clave

pblica en el primer mensaje y pide a B que devuelva la suya en el siguiente. El

problema es que un posible ataque de brigada de cubetas o alguien en medio. Un

intruso C puede capturar el mensaje de A a B y devolver su propia clave a A, que

pensar que tiene una clave para hablar con B cuando en realidad tiene una clave

para hablar con C. Ahora C puede leer todos los mensajes cifrados ya que A piensa

que es la clave pblica de B. El intercambio inicial de claves pblicas se puede evitar

almacenando todas las claves pblicas en una base de datos pblica. As, A y B

pueden obtener la clave pblica del otro de la base de datos. Aun asi, C an puede

poner en prctica el ataque de brigada de cubetas interceptando las solicitudes a la

base de datos y enviando respuestas simuladas que contengan su propia clave.

3.2 CONFIDENCIALIDAD

La confidencialidad es la seguridad que debe mantener cualquier informacin, al ser

enviada a un destinario o receptor, la cual debe estar protegida, sin importar el

sistema de comunicacin utilizado, sin embargo la mayora de los sistemas decomunicacin son inseguros, lo que se convierte en un problema para el emisor al

momento de intercambiar datos privados o de inters personal, lo que conlleva a un

problema informtico y a una necesidad para los usuarios, el mejoramiento y

eficacia de esta clase de sistema, que garanticen la confidencialidad en un

porcentaje suficiente para la efectividad del servicio prestado, es decir para la total

seguridad y privacidad de sus datos.

-

7/24/2019 Tracol_3_grupo_301120_56

6/18

Por consiguiente las empresas o negocios son los ms afectados por la cantidad de

contenidos de informacin que manejan diariamente por tanto tienen una gran

responsabilidad con los clientes, adems del cuidado y vigilancia del personal que

se encarga, puesto que estos deben ser profesionales capacitados y aptos para el

desenvolvimiento en esta rea y de esta forma lograr el buen funcionamiento del

sistema operativo y de comunicacin, ya que este se trabaja o se maneja con unalgica binaria de carcter confidencial aunque no es lo demasiado til ya que no

releja la divulgacin precisa de los datos lo que hace ineficaz este mecanismo.

Por otra parte para que haya mayor seguridad en la informacin, se debe hacer

fuera de lnea o con un mtodo de distribucin de claves acordado entre el remitente

y el destinario, utilizando una clave simtrica o publica, aunque la clave simtrica es

poco usual o comn de ser utilizada, actualmente es ms frecuente la utilizacin de

clave pblica.

Teniendo en cuenta lo anterior se puede decir que la confidencialidad es un

mecanismo de seguridad de datos e informacin con una relevancia especial en uncontexto determinado, por tal motivo es primordial su proteccin, as mismo se debe

llevar medidas tcnicas, organizativas y legales que permitan asegurar la integridad

y la disponibilidad de cualquier sistema de informacin.

Ejemplo de confidencialidad.

3.3 NO REPUDIO:

-

7/24/2019 Tracol_3_grupo_301120_56

7/18

El no repudio es el proceso que garantiza que el emisor no pueda negar lo que hizo.

No repudio equivale al trmino de "Aceptacin" y es una de las caractersticas ms

difciles de garantizar.

Ejemplo: En una "firma electrnica" de documentos, el emisor no podr negar que

l firm o cifr el documento enviado.

Cuando se recibe un mensaje no slo es necesario poder identificar de forma

unvoca al remitente, sino que ste asuma todas las responsabilidades derivadas

de la informacin que haya podido enviar. En este sentido es fundamental impedir

que el emisor pueda repudiar un mensaje, es decir, negar su autora sobre l.

Entre sus caractersticas est:

Comprobar la creacin y origen de los contenidos.

Poseer documentos que acrediten el envo o recepcin de mensajes.

Comprobar el envo o recepcin de llamadas, etc.

El concepto de "no repudio" supone una medida de seguridad en las

comunicaciones a travs de la Red, proporcionando plena eficacia jurdica a

una transaccin electrnica. Jurdicamente, aporta valor probatorio a un

tercero respecto a la realizacin y envo de una comunicacin especfica

dirigida a una determinada persona.

Ejemplo de no repudio:

3.4 INTEGRIDAD:

-

7/24/2019 Tracol_3_grupo_301120_56

8/18

La integridad puedo decir que es la seguridad de la informacin ha cobradovisibilidad en distintos mbitos tanto en el trabajo, con la vida cotidiana y duranteel traslado de un lugar a otro. Se trata, principalmente, de prevenir los ataquesdestinados a restringir la disponibilidad (por ejemplo, la denegacin del servicio) y aintroducir software malintencionado (malware)

que permita a un tercero manipular datos einformacin sin autorizacin (por ejemplo, pararobar, divulgar, modificar o destruir datos etc).

Si como tambin esta modalidad de ataque a laintegridad de los datos (denominado tambin"ataque semntico") se hubiera replicado enotros sistemas, podra haber causadoproblemas graves en infraestructurasinformticas de importancia crtica, como las deservicios pblicos, servicios de urgencia, control de trfico areo y cualquier otrosistema que dependa en gran medida de las tecnologas de la informacin y resulteindispensable para la sociedad. Es un factor esencial para la consolidacin de laintegridad de los datos.

Si analizamos la nocin de integridad, la situacin se torna ms compleja, porquese trata de un concepto que puede tener distintas interpretaciones. Este es unterreno frtil para los problemas de comunicacin y los malentendidos, con elconsiguiente riesgo de que una actividad no se lleve a cabo satisfactoriamente porlas confusiones en torno a las responsabilidades pertinentes.

3.4.1 Integridad De Los Datos

Para un encargado de seguridad, la "integridad de los datos" se puededefinirse como la imposibilidad de que alguien modifique datos sin serdescubierto. Desde la perspectiva de la seguridad de datos y redes, laintegridad de los datos es la garanta de que nadie pueda acceder a lainformacin ni modificarla sin contar con la autorizacin necesaria.

Para un administrador de bases de datos, la "integridad de los datos" sepuede depender de que los datos introducidos en una base de datos seanprecisos, vlidos y coherentes. Probablemente que los administradores debases de datos tambin analicen la integridad de las entidades, la integridadde los dominios y la integridad referencial - conceptos que podra desconocerun experto en infraestructuras instruido en normas.

-

7/24/2019 Tracol_3_grupo_301120_56

9/18

Tambin arquitecto o modelador de datos, la "integridad de los datos" sepuede estar relacionada con el mantenimiento de entidades primarias nicasy no nulas. La unicidad de las entidades que integran un conjunto de datosse define por la ausencia de duplicados en el conjunto de datos y por lapresencia de una clave que permite acceder de forma exclusiva a cada una

de las entidades del conjunto.

Para el propietario de los datos (es decir, para el experto en la materia), la"integridad de los datos" puede ser un parmetro de la calidad, ya quedemuestra que las relaciones entre las entidades estn regidas por reglas denegocio adecuadas, que incluyen mecanismos de validacin, como larealizacin de pruebas para identificar registros hurfanos.

Para un proveedor, es la exactitud y coherencia de los datos almacenados,evidenciada por la ausencia de datos alterados entre dos actualizaciones de

un mismo registro de datos. La integridad de los datos se establece en laetapa de diseo de una base de datos mediante la aplicacin de reglas yprocedimientos estndar, y se mantiene a travs del uso de rutinas devalidacin y verificacin de errores.

En un diccionario disponible en lnea, se define la "integridad de los datos"

de este modo: Cualidad de la informacin que se considera exacta,

completa, homognea, slida y coherente con la intencin de los creadoresde esos datos. Esta cualidad se obtiene cuando se impide eficazmente lainsercin, modificacin o destruccin no autorizada, sea accidental o

intencional del contenido de una base de datos. La integridad de los datos esuno de los seis componentes fundamentales de la seguridad de lainformacin.

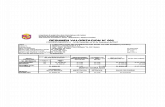

4. SEGUNDO MOMENTO

-

7/24/2019 Tracol_3_grupo_301120_56

10/18

El estudiante debe: Realizar una presentacin en Power Point, que contenga:

La compra que se realiza en Internet

La transaccin realizada

La entrega real del producto.

El estudiante incluye en las diapositivas de Power Point donde se aplica o debeaplicarse cada uno de los siguientes conceptos, en esta parte es necesario queexaminen los aportes subidos al foro por parte de sus compaeros referentes a cadatema:

Identificacin (Autenticacin)

Confidencialidad

Integridad

No repudio,

Gestin de riesgo

4.1 Diapositivas:

-

7/24/2019 Tracol_3_grupo_301120_56

11/18

-

7/24/2019 Tracol_3_grupo_301120_56

12/18

5. TERCER MOMENTO

Cada estudiante debe elegir una de las siguientes grficas para que expresen un

concepto personal (con sus propias palabras) teniendo en cuenta la definicin de

TICs, del mdulo, o de internet, no copiar y pegar lo que dice del Mdulo ni de

internet, si no que mensaje a nivel laboral, acadmica, personal o profesional les da

el grfico con respecto a su experiencia. Mximo 3 hojas por estudiante, mnimo

una hoja.

5.1 Grfica u no:

-

7/24/2019 Tracol_3_grupo_301120_56

13/18

En la actualidad no basta con hablar de una computadora, internet tambin forma

parte de las TICs, adems tambin incorpora el concepto de las

telecomunicaciones, que puede estar haciendo referencia a un dispositivo muy

distinto a lo que tradicionalmente se entiende por computadoras, como por ejemplo

telfonos mviles, con capacidad de operar en la red mediante comunicacin

inalmbrica y con cada vez ms prestaciones y facilidad de rendimiento.

En otras palabras las TICs conforman el conjunto de recursos necesarios para

manipular la informacin, es decir los ordenadores, las redes (hardware) y los

programas informticos (software) necesarias para convertir, almacenarla,

administrarla, transmitirla y encontrarla.

Por lo tanto las se pueden aplicar en las diferentes reas como son polticas,empresas, hogar, educacin, salud, agricultura entre otras.

Un ejemplo de ello son las empresas y el mbito laboral en el que nos

desenvolvemos, por lo que se puede notar la innovacin en la tecnologa, lo que ha

conllevado a cambiar nuestra manera de trabajar y gestionar recursos. Las TICs es

un elemento primordial para hacer que nuestro trabajo sea ms productivo, ya que

nos permite la agilizacin en las comunicaciones, sustentando el trabajo en equipo,

gestionando la existencia, realizando anlisis financieros y promocionando nuestrosproductos, puesto que en el momento de aplicar este recurso tan importante como

lo son las TICs, permite a las empresas producir cantidades superiores a las

anteriores, ser eficaces, ms rpidas, de mejor calidad, en menos tiempo, as mismo

nos ayuda a aumentar nuestra efectividad y competividad en el mercado objetivo.

En estos momentos de grandes avances tecnolgicos, podemos observar que las

TICs estn cada vez ms presentes en nuestra vida cotidiana y se toma como

herramienta primordial para facilitar el progreso y desarrollo de la sociedad, porconsiguiente la disminucin de la brecha econmica ya que la tecnologa no solo se

est implantando en las grandes industrias sino tambin a tenido un gran impacto

en la educacin la cual ha ido evolucionando, ya que el maestro de un saln de

clase pasa hacer un tutor virtual y facilitador del conocimiento, de la misma manera

el alumno que antes era pasivo y receptivo se convierte en activo y generador de

-

7/24/2019 Tracol_3_grupo_301120_56

14/18

su propio conocimiento, lo que quiere decir que la tecnologa est absorbiendo cada

da nuestro entorno y nuestra vida, por lo tanto nos obliga a cambiar lo tradicional

por lo ciberntico, para ir evolucionando, adaptndonos y proyectar el cambio con

la implantacin de estas herramientas de fcil acceso.

5.2 Grfica d os :

La imagen que queremos describir, nos hace recordar el hecho de que mediante las

tecnologas de la informacin y la comunicacin TIC, nos han brindado la

oportunidad a muchas personas de poder seguir nuestro ciclo profesional a travs

de la educacin por la va virtual. Mediante el desarrollo de las tecnologas de la

educacin, ha sido posible que desde una computadora personal, los estudiantes

accedan a la informacin, conocimiento y aprendizaje de competencias de la

educacin superior. Como vemos este es una de las aplicaciones de las TIC,

desarrollada para gestionar informacin y enviarla de un lugar a otro, abarcando

diferentes usos que permiten el almacenamiento de informacin y recuperacin de

la misma, enviar y recibir informacin de un sitio a otro, o procesar informacin para

poder calcular resultados y elaborar informes.

-

7/24/2019 Tracol_3_grupo_301120_56

15/18

Volviendo a la imagen, de manera grfica vemos que el personaje est recibiendo

su certificado profesional desde la pantalla del computador, lo que ilustra todo un

proceso educativo que hoy por hoy es realizable a travs de los sistemas de

comunicacin virtual que estn cambiando la forma de estudiar y aprender de las

personas.

5.3 Grfica tr es :

La tecnologa de la informacin y la comunicacin (TIC) son las diferentes

herramientas que han transformado la manera como las personas de la sociedad

acceden a la informacin. En este momento encontramos un movimiento digital en

la sociedad. Qu es lo que ha pasado? Por qu se ha creado ese movimiento?

porque anterior se podra decir que ha mediado del siglo xx, se acceda a la

informacin de una manera muy limitada; pero con la aparicin de las tecnologas

todo ha sido diferente, se ha producido un fenmeno que se llama globalizacin.

Esa globalizacin es un proceso econmico, tecnolgico social y cultural a gran

escala, que consiste en la creciente comunicacin e interdependencia entre los

distintos pases del mundo.

-

7/24/2019 Tracol_3_grupo_301120_56

16/18

-

7/24/2019 Tracol_3_grupo_301120_56

17/18

En el trabajo realizado, se llev a cabo distintas actividades como la

investigacin y el intercambio de la informacin de manera colaborativa, en

donde cada uno de nosotros ha podido abordar un tema referente a la

seguridad en las compras por internet.

De esta investigacin colaborativa, nos quedan muchos conceptos nuevos

que ahora forman parte de nuestro vocabulario como la Autenticacin, la

Confiabilidad, el no Repudio entre otros. Estos conceptos nos permiten tener

una mejor expresin de las ciencias telemticas y una mirada ms crtica y

minuciosa de los posibles riesgos que pueden suceder en la red, como

tambin los mecanismos ms confiables para ponerlos en prctica.

7. BIBLIOGRAFA

-

7/24/2019 Tracol_3_grupo_301120_56

18/18

Aspectos Tericos en la seguridad de la informacin sanitaria, Ikin Sanz y

Sebastin Hualde, 2003.

Protocolo SSL, http://ccia.ei.uvigo.es/docencia/SSI/seguridad%20SSL.pdf

Definicin reas del Departamento de Telemtica, Universidad del Cauca,

Facultad de Ingeniera Electrnica, Departamento de Telemtica, universidad

del Cauca, Facultad de Ingeniera Electrnica, Departamento de Telemtica,

Abril de 2003.

Gua prctica de la Tecnologa de Seguridad Biomtrica, IEEE Computer

Society, IT Pro-Security, Simon Liu and Mark

Silverman.http://www.computer.org/itpro/homepage/Jan Feb/security3.html

RFID, Identificacin por Radiofrecuencia,

http://www.aimglobal.org/standards/rfidstds/RFIDStandart.asp.

Universidad Nacional Abierta Y A Distancia UNAD escuela de ciencias

bsicas tecnologa e ingeniera contenido didctico del curso: 301120

telemtica

Libro electrnico de Seguridad informtica y Criptografa, Jorge Ramiro

Aguirre, Universidad Politcnica de Madrid, 2004.

http://www.aimglobal.org/standards/rfidstds/RFIDStandart.asphttp://www.aimglobal.org/standards/rfidstds/RFIDStandart.asp