Unidad III Modulacion

-

Upload

gilberto-xp -

Category

Documents

-

view

694 -

download

1

Transcript of Unidad III Modulacion

UNIDAD III MODULACION

3.1 Técnicas de modulación analógica: Modulación en amplitud (AM) y modulación en frecuencia (FM).

Importancia de la Modulación

Definiciones:

"La modulación es la alteración sistemática de una onda portadora de acuerdo con el mensaje (señal modulada) y puede ser también una codificación"

"Las señales de banda base producidas por diferentes fuentes de información no son siempre adecuadas para la transmisión directa a través de un a canal dado. Estas señales son en ocasiones fuertemente modificadas para facilitar su transmisión."

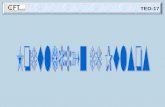

Una portadora es una senoide de alta frecuencia, y uno de sus parámetros (tal como la amplitud, la frecuencia o la fase) se varía en proporción a la señal de banda base s(t). De acuerdo con esto, se obtiene la modulación en amplitud (AM), la modulación en frecuencia (FM), o la modulación en fase (PM). La siguiente figura muestra una señal de banda base s(t) y las formas de onda de AM y FM correspondientes. En AM la amplitud de la portadora varia en proporción a s(t), y en FM, la frecuencia de la portadora varia en proporción a s(t).

Es interesante hacer hincapié en que muchas formas de comunicación no eléctricas también encierran un proceso de modulación, y la voz es un buen ejemplo. Cuando una persona habla, los movimientos de la boca ocurren de una manera mas bien lenta, del orden de los 10 Hz, que realmente no pueden producir ondas acústicas que se propaguen. La transmisión de la voz se hace por medio de la generación de tonos portadores, de alta frecuencia, en las cuerdas vocales, tonos que son modulados por los músculos y órganos de la cavidad oral. Lo que el oído capta como voz, es una onda acústica modulada, muy similar a una onda eléctrica modulada.

¿PORQUE SE MODULA?

Existen varias razones para modular, entre ellas:

Facilita la PROPAGACIÓN de la señal de información por cable o por el aire. Ordena el RADIOESPECTRO, distribuyendo canales a cada información distinta.

Disminuye DIMENSIONES de antenas.

Optimiza el ancho de banda de cada canal

Evita INTERFERENCIA entre canales.

Protege a la Información de las degradaciones por RUIDO.

Define la CALIDAD de la información trasmitida.

¿ QUE TIPOS DE MODULACIÓN EXISTEN ?

Existen básicamente dos tipos de modulación: la modulación ANALÓGICA, que se realiza a partir de señales analógicas de información, por ejemplo la voz humana, audio y video en su forma eléctrica y la modulación DIGITAL, que se lleva a cabo a partir de señales generadas por fuentes digitales, por ejemplo una computadora.

Modulación Analógica: AM, FM, PM Modulación Digital: ASK, FSK, PSK, QAM

¿ COMO AFECTA EL CANAL A LA SEÑAL ?

Depende del medio o canal, ya que hay unos mejores que otros, aunque también depende del tipo de modulación y aplicación.

Los principales efectos que sufre la señal al propagarse son:

Atenuación Desvanecimiento

Ruido Blanco aditivo

Interferencia externa

Ruido de fase

Reflexión de señales

Refracción

Difracción

Dispersión

¿ QUE RELACIÓN EXISTE ENTRE LA MODULACIÓN Y EL CANAL ?

El canal influye fuertemente en la elección del tipo de modulación de un sistema de comunicaciones, principalmente debido al ruido.

CANAL: Ruido, Distorsión, Interferencia y Atenuación. MODULACIÓN: Inmunidad al ruido, Protege la calidad de la información, Evita

interferencia.

3.2 Técnicas de modulación digital: Modulación por desplazamiento de amplitud (ASK), modulación por desplazamiento de frecuencia (FSK), modulación por desplazamiento de fase (PSK) y modulación de amplitud en cuadratura (QAM).

Modulación ASK :

La amplitud de la onda es alterada de acuerdo con la variación de la señal de información. Exige un medio en que la respuesta de amplitud sea estable , ya que este tipo de modulación es bastante sensible a ruidos y distorsiones.

Modulación FSK :

Consiste en un procedimiento de 2 osciladores con Frecuencias Diferentes para dígitos 0 y 1. Normalmente es usada para transmisión de datos en bajas velocidades y puede ser :

Coherente : Donde no ocurre variación de fase de la portadora para dígitos del mismo valor.

No Coherente : Donde puede ocurrir variación de fase de la portadora para dígitos del mismo valor.

Modulación PSK :

Consiste en un procedimiento de la onda portadora en función de un bit de dato (0 , 1). Un bit 0 corresponde a la fase 0 ; en cuanto al bit 1 , corresponde a la fase g .

Por tanto , este ángulo está asociado con un dato al ser transmitido y con una técnica de codificación usada para representar un bit.

Modulación DPSK :

Variación de la modulación PSK , que tiene como característica un procedimiento de la fase de acuerdo con un dígito a ser transmitido.

TAREA (INVESTIGAR LA MODULACION QAM -EXPOSICION)

3.3 Conversión analógico – digital: Muestreo, cuantización y codificación.

CONVERSION ANALOGICO-DIGITAL (ADC, Analogic to Digital Conversion)

La conversión Analógico-Digital consta de varios procesos:

Muestreo Cuantización

Codificación

Muestreo

Toda la tecnología digital (e.g. audio, video) está basado en la técnica de muestreo (sampling en inglés). En música, cuando una grabadora digital toma una muestra, básicamente toma una fotografía fija de la forma de onda y la convierte en bits, los cuales pueden ser almacenados y procesados. Comparado con la grabación analógica, la cual está basada en registros de voltaje como patrones de magnetización en las partículas de óxido de la cinta magnética. El muestreo digital convierte el voltaje en números (0s y 1s)

los cuales pueden ser fácilmente representados y vueltos nuevamente a su forma original.

Razón de muestreoLa frecuencia de muestreo de una señal en un segundo es conocida como razón de muestreo medida en Hertz (Hz).

1 Hz = 1/seg

La razón de muestreo determina el rango de frecuencias [ANCHI DE BANDA] de un sistema. A mayores razones de muestreo, habrá más calidad

o precisión.

Por ejemplo en audio digital se usan las siguientes razones de muestreo:

24,000 = 24 kHz - 24,000 muestras por segundo. Una muestra cada 1/24,000 de segundo. 30,000 = 30 kHz - 30,000 muestras por segundo. Una muestra cada 1/30,000 de segundo. 44,100 = 44.1 kHz - 44,100 muestras por segundo. Una muestra cada 1/44,000 de segundo. 48,000 = 48 kHz - 48,000 muestras por segundo. Una muestra cada 1/48,000 de segundo.

Una señal de audio muestreada a 48 KHz tiene una mejor calidad [el doble], que una señal muestreada a 24 KHz. Pero, una señal muestreada a 48 KHz, ocuparía el doble del ancho de banda que la de 24 KHz. Por lo que si queremos mayor calidad, lo perdemos en ancho de banda. Cuando bajan archivos en Internet MP3 por ejemplo, éstos tienen diferentes calidades, un archivo MP3 de mejor calidad, ocupará mayor espacio en disco...

La calidad de un disco compacto [CD] equivale un muestreo de 44.1 KHz a 16 bits, éste es el estándar. Si decimos que los archivos MP3 tienen calidad de CD, es que están muestreados a 44.1 KHz a 16 bits.

Una última pregunta!

¿Qué razón de muestreo es la suficiente para que al ser digitalizada una señal analógica y al realizar el proceso contrario, digital-analógico, la señal sea idéntica [o casi idéntica] a la original?

La respuesta es el Teorema de Nyquist....

Cuantización:

Es el proceso de convertir valores continuos [e.g voltajes] en series de valores discretos.

Por ejemplo el audio digital [e.g. MP3, WAV, etc] tienen dos características bien importantes, el muestreo (tiempo) y la cuantización (nivel).

Mientras que el muestreo representa el tiempo de captura de una señal, la cuatización es el componente amplitud de el muestreo. En otras palabras, mientras que el muestreo mide el tiempo (por instancia 44,100 muestras por segundo), la cuantización es la técnica donde un evento analógico es medido dado un valor numérico.

Para hacer esto, la amplitud de la señal de audio es representada en una serie de pasos discretos. Cada paso está dado entonces por un número en código binario que digitalmente codifica el nivel de la señal. La longitud de la palabra determina la calidad de la representación. Una vez más, una palabra más larga, mejor la calidad de un sistema de audio (comparando una palabra de 8 bits con una de 16 bits o 32 bits) (ver figura).

El bit de resolución de un sistema define el rango dinámico de el sistema. 6 dB es ganado por cada bit.

Por ejemplo:

8 bits equivale a 256 estados = 48 dB (decibeles)

16 bits equivalen a 65,536 estados = 96 dB.

Entonces, se debe de tomar muestras a tiempos menores y se debe de cuantizar a mayores niveles (bits), si sucede lo contrario suceden errores de cuantización.

Codificación

La codificación es la representación numérica de la cuantización utilizando códigos ya establecidos y estándares. el código más utilizado es el código binario, pero también existen otros tipos de códigos que son empleados.

3.4 Códigos de línea: RZ, NRZ, NRZ-L, AMI, pseudo-ternaria,Manchester, Manchester diferencial, B8ZS,HDB3, entre otros. Representacion grafica NRZI QUE SON LOS CODIGOS, DONDE SE UTILIZAN

EXPOSICION (SOLO 3 EQUIPOS DE 4 INTEGRANTES)

3.5 Modem, estándares y protocolos

Una información compuesta de bits, estados eléctricos binarios 1 y 0, no puede ser transmitida a grandes distancias. Para que la transmisión sea posible es necesario emplear un medio que posibilite la transferencia de los datos.

Para transferir un carácter hay que modular una onda portadora según el estado eléctrico del bit 1 ó O.

Al dispositivo capaz de modular la portadora en función de los bits que le entrega a la computadora lo llamaremos módem.

EL MODEM

El módem permite cambiar en el tiempo las características de una onda electromagnética en función de los valores binarios de la información a transmitir. Posibilita así la transmisión o la recepción a grandes distancias, ya que la información, después que el módem la haya modulado, viaja por la red telefónica. Los módems son periféricos tanto de entrada como de salida. Generalmente, se utilizan como receptores o transmisores en las comunicaciones entre computadoras y sus terminales, o entre los terminales de una computadora y los de otra.

La palabra módem esta formada por los prefijos de las palabras modulador/demodulador.

El modulador se encarga de recoger las señales digitales (caracteres binarios) y convertirlas en señales analógicas capaces de ser transmitidas por línea telefónica. El demodulador es el que realiza la operación inversa; es decir, transforma las señales analógicas en señales digitales capaces de ser interpretadas por la computadora.

Supongamos que tenemos una computadora conectada con un módem, y queremos transmitir una serie de datos por vía telefónica a otra computadora que a su vez estará conectada con otro módem. La información podrá viajar en los dos sentidos.

Si por ejemplo, transmitimos información a una computadora 1 a otra computara 2, un módem A puede actuar como modulador y otro B como demodulador, y cuando hacemos

la operación inversa, es decir, transmitimos información de la computadora 2 a la 1, el módem B actúa como modulador y el A actúa como demodulador.

El módem también puede realizar otras funciones de control como la de supervisar que la recepción y transmisión de datos se efectúe correctamente.

Al realizar la conexión de un módem a una computadora todos los datos relativos a la transmisión de información deben coincidir tanto en la computadora como en el módem.

“ Los Modems digitales no ejecutan exactamente una modulación , sino una especie de codificación de una señal que difiere mucho en relación a una señal analógica generada por los Modems analógicos.”

Estándares utilizados por los Modem

Los protocolos de transmisión son utilizados para coordinar el proceso de envío y recepción de datos y también influyen decisivamente en las velocidades que se pueden alcanzar. De manera similar, la estandarización de protocolos y métodos de conexión permiten la comunicación entre módems de diversas marcas y modelos.

Ambos módems en los extremos del circuito de comunicación deben de soportar cuando menos el mismo protocolo que se utiliza durante la comunicación.

Estándares

Estándar bps Descripción

V.17 14.400 Para transmisiones Fax a través de la línea telefónica

V.21 300 Transmisión de datos por líneas telefónicas

V.22 1.200 Transmisión de datos por líneas telefónicas y líneas dedicadas

V.22bis 2.400 Transmisión de datos por líneas telefónicas dedicadas

V.23 600/1.200 Transmisión de datos por líneas telefónicas y dedicadas.

V.25 Estándar para llamada y contestación automática.

V.26 2.400 Transmisión de datos por líneas dedicadas.

V.26bis 1.200/2.400 Transmisión de datos por líneas telefónicas

V.26ter 2.400 Transmisión de datos por línea telefónica y dedicada

V.27 4.800 Transmisión de datos por línea dedicada.

V.27bis 2.400/4.800 Transmisión de datos por línea dedicada.

V.27ter 2.400/4.800 Transmisión de datos por línea telefónica.

V.29 9.600 Transmisión de datos por línea dedicada.

V.32 9.600 Transmisión de datos por línea telefónica.

V.32bis 14.400 Transmisión de datos por línea telefónica utilizando comunicación síncrona

V.32ter 19.200 Se comunicará sólo con otro V.32ter.

V.33 14.400 Transmisión de datos por línea dedicada.

V.34 28.800 Transmisión de datos por línea telefónica con la posibilidad de bajar la velocidad cuando haya problemas con la línea

V.35 48.000 Transmisión de datos por línea dedicada

V.42 57.600 Compatible con versiones de V.módems anteriores. Estándar con corrección de errores en líneas ruidosas

V.42bis 56.600 Comprensión de datos 4:1 para transferencias de alta velocidad

V.90 56.600 Estándar de módem a 56K; resolvió la competencia para los estándares entre los estándares U.S. Robotics X2 y Rockwell K56 Flex.

Velocidad de transmisión de datos

1.- Internet Protocol (IP)

El protocolo IP es uno de los protocolos fundamentales de Internet. En el modelo OSI pertenece a la denominada subcapa de transporte dentro de la capa de Red. Absolutamente todas las aplicaciones de Internet deben usar este protocolo cuya especificación está contenida en RFC 791.

Entre sus responsabilidades se encuentra fragmentar los datos a transmitir que han sido recibidos de la capa superior (de Transporte) en trozos denominados datagramas IP. Estos datagramas son entregados a la capa inferior (de Enlace) donde son empaquetados en cuadros ("Frames") y entregados a la capa que se encarga de controlar el medio físico sobre el que se efectúa la transmisión (capa Física). El proceso es exactamente inverso para los paquetes recibidos.

Otra responsabilidad de este protocolo es decidir el camino más adecuado para los datagramas en caso que haya más de uno disponible. Esto es conocido como enrutado ("Routing").

Una característica distintiva de éste protocolo es que cada paquete es enviado como si fuese una entidad independiente de las demás. De forma que IP no mantiene ningún control sobre los detalles de la conexión entre las máquinas que dialogan (el cliente y el servidor). Tampoco garantiza que la transmisión se realice con éxito. Esta función es encomendada a otros protocolos de la cadena.

2.- Internet Control Message Protocol (ICMP)

Es un protocolo que podíamos denominar "auxiliar" de la transmisión, ya que está más orientado a la calidad de la transmisión que a la transmisión en sí misma. Es responsable de generar mensajes cuando ocurren errores en la transmisión. También puede generar mensajes de prueba e informativos sobre la transmisión, incluyendo un modo especial de eco que puede manejarse mediante PING ("Packet Internetwork Goper" Ap.C)

3.- Internet Group Management Protocol (IGMP)

El protocolo IGMP funciona como una extensión del protocolo IP. Se emplea para realizar IP multicast, es decir, cuando el envío de datos a una dirección IP puede alcanzar múltiples servidores de una red y/o a todas las máquinas de una subred. Además de utilizarse para pasar información se utiliza para establecer los miembros de la red, pasar información de los miembros y establecer rutas. Otros muchos protocolos hacen uso de las funciones IGMP dentro de sus especificaciones.

4.- Gateway-to-Gateway Protocol (GGP)

5.- Transmission Control Protocol (TCP)

6.- Exterior Gateway Protocol (EGP)

7.- Interior Gateway Protocol (IGP)

8.- User Datagram Protocol (UDP)

Protocolo para transmisiones que pueden permitirse ciertos errores (pérdida de paquetes) a cambio de un incremento en la velocidad. Es aplicado en transmisiones de Video en tiempo real (por ejemplo RealPlayer) que ignora los marcos erróneos y en otras comunicaciones Internet como DNS. Ofrece mucho menos control que TCP, por lo que también ha sido descrito como "Unreliable Datagram Protocol". No puede garantizar el orden de llegada de los paquetes ni tampoco la llegada en sí, sin embargo garantiza menor tiempo de respuesta que TCP. Está descrito en RFC 768.

9.- Dynamic Host Configuration Protocol (DHCP)

Este protocolo permite simplificar la administración de grandes redes IP, permitiendo que los equipos individuales de una red puedan obtener sus datos de configuración desde un servidor especial (servidor DHCP), en especial en aquellas redes en las que no se tiene información exacta sobre los equipos individuales hasta que estos no recaban la información. Es el caso típico de muchos proveedores de servicios de Internet (ISPs) y de redes a las que se conectan portátiles o empleados de forma remota .

10.- HiperText Transfer Protocol (HTTP)

Es el protocolo utilizado para transmitir las páginas Web escritas en lenguaje de marcas de hipertexto HTML ("Hyper Text Markup Languaje" 5.2).

11.- Simple Mail Transfer Protocol (SMTP)

Protocolo encargado de transmitir los mensajes de correo de un servidor a otro. Una vez que los mensajes están en el servidor de destino se utiliza otro protocolo (POP) para llevarlo a la máquina del cliente final.

12.- Post Office Protocol (POP)

Es el protocolo que permite a un usuario leer el correo que llega a su servidor. Es un protocolo para las comunicaciones Servidor a Usuario. No confundir con SMTP que es un protocolo para transmisiones entre servidores.

Existen tres versiones: POP, POP2, y POP3. Cuando recibimos un e-mail queda almacenado en el servidor hasta que conectamos con él mediante el cliente de correo (un programa) y nos autentificamos (proporcionamos un nombre de usuario y contraseña correctos). Después de esto POP es utilizado para transferir los datos desde el servidor al buzón de correo entrante de nuestra propia máquina. Eventualmente una vez recibida la copia es posible ordenar al servidor que borre los ficheros originales.

Existe otro protocolo que permite manejar el correo en el servidor. Es IMAP (ver), cuya diferencia fundamental con POP es que este último se limita a pasar los mensajes al cliente autenticado, mientras que IMAP pone el control del correo electrónico en manos del servidor.

POP3S es el protocolo de cifrado POP3 mediante SSL ("Secure Sockets Layer").

Nota: SSL es un protocolo propuesto en 1994 por Netscape Communications junto con la primera versión de su navegador Navigator. A pesar de que últimamente se le han encontrado algunas vulnerabilidades, es la opción implantada en la mayoría de servidores Web que requieren sistema de seguridad. Por ejemplo, servicios de comercio o correo electrónico seguros o controlar accesos a servicios de pago basados en la Web. Utiliza un sistema de cifrado y descifrado de datos RSA de clave pública [1]. Mas información en: 6.4 Cifrado y firmas digitales. N.14 El sistema RSA y los intentos para descifrarlo. N.17 La seguridad del Sistema RSA; estado de la cuestión.

13.- File Transfer Protocol (FTP)

El protocolo FTP es uno de los más utilizados en Internet, ya que permite transferir ficheros entre dos máquinas utilizando una conexión Internet. El protocolo dispone de una serie de formas estandarizadas por las que una máquina remota puede crear y cambiar directorios en la máquina local, así como transferir, copiar, mover y borrar ficheros. En realidad FTP utiliza comandos de texto plano para indicar las diversas órdenes, pero existen multitud de programas que simplifican su utilización mediante una interfaz gráfica en la que las operaciones de transferencia se reducen a procesos de

cortar y pegar y en las que recorrer el árbol de directorios de la máquina remota es tan fácil como utilizar el navegador en la propia máquina.

14.- Point to Point Protocol (PPP)

Un protocolo utilizado para enviar paquetes punto-a-punto sobre líneas serie. Es uno de los más utilizados, ya que soporta las comunicaciones sobre líneas telefónicas a través de módem (el módem utiliza una conexión serie). Permite utilizar sobre él otros protocolos de más alto nivel (más cercanos a la capa de Aplicación), como IPX/SPX y TCP/IP. Cuando la comunicación es a través de línea telefónica, pero en vez de ser convencional (RTB) es ADSL ( 7.2), se utiliza una variedad denominada PPPoE (PPP over Ethernet).

PPP también puede ser utilizado sobre conexiones de red distintas de las telefónicas. Windows lo instala cuando se instala un módem o servicio de RAS [2]. Una versión antigua de este protocolo que se utilizaba exclusivamente para conectar a servidores Unix de acceso remoto se denomina SLIP ("Seriar Line IP").

15.- Network News Transfer Protocol (NNTP)

Este protocolo, Creado en 1986 Kantor y Lampsley y descrito en RFC 977, es utilizado para distribuir en Internet un tipo especial de mensajes denominados noticias ("News") entre unas máquinas configuradas como servidores y los clientes (los lectores de las noticias). El sistema constituye un servicio que transfiere diariamente millones de mensajes clasificados por temas denominado Usenet ( 8.4), y cuya importancia en cuanto a la comunicación de ideas y opiniones es solo comparable al servicio de e-mail.

El formato de las noticias (muy parecido al de e-mail), fue definido en RFC 850 por Mark Horton. La versión actual está descrita en RFC 1036. Su diferencia conceptual más importante respecto al e-mail es que en éste, el mensaje es accesible únicamente por su destinatario, mientras que los mensajes de Usenet aparecen en un tablón de anuncios accesible por todos.

NNTP proporciona distribución, consulta, recuperación y exposición de "News" mediante el uso de una transmisión confiable basada en secuencias de noticias relacionadas. NNTP está diseñado de forma que las noticias se almacenan en una base de datos centralizada en un servidor, de manera que los usuarios pueden seleccionar elementos específicos que leer. También se proporciona indización, las referencias cruzadas y la caducidad de mensajes antiguos.

16.- Protocolos de encaminamiento

Son utilizados por herramientas auxiliares cuyo fin último es construir las tablas de ruta de los encaminadores ("Routers"). Esta función puede ser realizada manualmente en caso de redes pequeñas, pero es una tarea muy ardua en caso de redes medianas, e imposible en caso de redes extensas (Internet), ya que la tabla de ruta depende de la topología de la red, y esta puede cambiar con relativa frecuencia. Por esta razón, los

routers utilizan algoritmos que realizan el análisis de forma automática intercambiando información con otros routers.

Existen varios de estos protocolos según se trate de construir las tablas de redes privadas o externas (Internet). Los primeros son denominados protocolos de enrutamiento interno, el más importante de los cuales es RIP ("Routing Information Protocol") definido en la RFC 1058. Sin embargo es bastante ineficiente porque exige a los routers intercambiar periódicamente tablas completas. Actualmente está siendo reemplazado por OSPF ("Open Shortest Path First") definido en RFC 1583 que es más eficiente.