Windows Server 2008 redes avanzadasACT.docx

Transcript of Windows Server 2008 redes avanzadasACT.docx

TRABAJO DE LABORATORIO

PRACTICAS 1,2,

JUAN CARLOS ARIAS JIMÉNEZ

CD: 1050692690

JAIME MORALES GALINDO

CD: 74347762

ING:

JAVIER ANTONIO BALLESTEROS RICAURTE

TUTOR.

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD

ESCUELA DE CIENCIAS BÁSICAS TECNOLOGÍA E INGENIERÍA

TUNJA

26 DE OCTUBRE 2013

INTRODUCCIÓN

A través del presente trabajo nos introducimos en la temática de la unidad 2 y 3 y en una serie de conceptos relacionados con la administración Y seguridad de redes, recursos y sucesos y las copias de seguridad y restauración de datos, estos temas resultan de vital importancia en el desarrollo de nuestra actividad profesional como ingenieros de sistemas y representan una valiosa oportunidad de adquirir competencias para poder desempeñarnos en nuestras tareas. mediante la investigación en diferentes fuentes informativas y la elaboración de de las actividades propuestas, nos sumergimos en la temática mediante la exploración de conceptos, interpretación de información y transformación en productos académicos adecuados.

OBJETIVOS

1. Conocer los diferentes mecanismos de redes así como sus principales características.

2. Elaborar un paralelo entre las herramientas de gestions administrativa en los diferentes NOS.

3. Acercarnos a los conceptos de auditoria de los sistemas operativos en lo relacionado con recursos y sucesos como forma de control de este recurso en la empresa.

4. Afianzar los conocimientos sobre copias de seguridad de la información, sus diferentes técnicas, mecanismos y políticas a diseñar.

windows server 2008 – instalar active directory domain services

antes de instalar el rol de active directory domain server en un servidor y promoverlo a servidor de dominio, tenemos que planear la infraestructura de active directory.

tenemos que tener decidido el nombre del dominio y de dns. un dominio solo puede tener un nombre de dns.

si el dominio que vamos a crear va a tener controladores de dominio de versiones anteriores a windows server 2008. en ese caso tendremos que configurar bien el “nivel funcional”. si el futuro dominio solo va a tener controladores de dominio con windows server 2008, tendremos que configurar el “nivel funcional” correctamente para beneficiarnos de todas la nuevas caracteristicas de esta version de windows.

detallar como se implementara el dns para soportar active directory. es una buena practica implementar el dns para nuestros dominios windows utilizando el servicio dns de windows.

la configuracion ip para el controlador de dominio. por supuesto una ip estatica y los valores de la mascara subred. tambien deberemos configurar los servidores dns para que lleve a cabo resolucion de nombres.

el nombre y contraseña de una cuenta de administrador. la contraseña debe existir y cuanto mas compleja, mejor. pero eso si, que podamos recordarla.

comenzaremos desde el “server manager” (podemos hacerlo de mas formas). ya sabremos que windows 2008 nos facilita la configuracion basada en roles, instalando solo los componentes que son indispensables para los roles que ejecutara el servidor.

el el apartado de “roles summary” hacemos click en “add roles”.

este “add roles wizard” es muy intuitivo.

pulsamos en “next”

a continuacion tenemos una lista de los roles que le podemos añadir al servidor.

activamos la casilla de “active directory domain services”.

podemos leer lo que nos muestra para enterderlo un poco mejor.

despues de pulsar en “install”, comienza la instalacion de ad ds.

al finalizar, nos muestra un resumen de la instalacion que ha realizado.

volvemos al “server manager” y ahora podemos ver que hay un rol instalado.

en la parte izquierda, expandimos “roles” y seleccionamos “active directory domain services” para que nos muestre las caracteristicas del mismo:

vale, pues ya tenemos instalados los servicios de dominio del directorio activo.

el proximo paso sera promocionar nuestro servidor a servidor de dominio.

windows server 2008 – crear un controlador de dominio

una vez que hemos instalado el rol de servicios de dominio de active directory en nuestro servidor, ahora podemos promocionarlo para que se un controlador de dominio.

esto tenemos que hacerlo con el comando “dcpromo.exe” como vemos en la captura siguiente:

nos muestra el wizard correspondiente:

a continuacion seleccionamos “create a new domain in a new forest” por que nosotros vamos a crear un nuevo bosque y un nuevo dominio. si este servidor no fuese el primer servidor de dominio de un bosque que ya tenemos creado, elegiriamos la opcion “existing forest”. esta opcion tiene dos variantes: crear un nuevo dominio en un bosque existente o crear un nuevo controlador de dominio en un dominio existente. dependiendo de nuestra situacion, elegiremos por una u otra opcion.

podeis ver que me da un mensaje de erro para comentarme que el usuario administrador del servidor se convertira en el administrador del dominio y parece ser que la contraseña que yo le introduje en su momento no le gusta por que no cumple con los requisitos por que la tengo en blanco.

en un momento, pulso “control + alt + suprimir” para que me muestre la siguiente pantalla:

selecciono “change a password…”.

le he introducido una contraseña que le gusta.

seguimos donde lo dejamos y ahora nos pide que introduzcamos en nombre del nuevo dominio.

se toma su tiempo…

ahora nos pide que seleccionemos el nivel de funcionalidad del bosque. dado que nosotros solo tenemos un servidor en windows 2008 y no tenemos pensado poner ningun controlador de dominio con una version anterior a esta, seleccionamos “windows server 2008″.

si no teneis claro esto de los niveles funcionales, podeis leer en un momento dado la descripcion que muestra en cada seleccion que hagamos.

en la captura siguiente, vemos que automaticamente ha seleccionado la opcion “dns server”. esto quiere decir que creara una infraestructura dns.

la opcion de “gobal catalog” esta marcada pero no podemos desmarcarla, esto es por que el primer controlador de dominio de un bosque tiene que tener instalado el catalogo global.

ahora nos avisa de que el controlador tiene que tener asignada una ip estatica. como nosotros ya se la pusimos anteriomente en otro articulo no tenemos que hacer es seleccionar “yes, the computer will use a dynamically assigned ip address”.

a continuacion, nos pide que indiquemos la ubicacion de la base de datos de los ficheros log y de la pagina de sysvol. aunque podriamos establecer otra ubicacion, de momento damos por buena la que nos sugiere por defecto. en la practica, lo mejor seria poner cada una de estas en unidades serpadas.

introducimos una buena contraseña para el los servicios de restauracion de los

servicios de directorio activo.

echamos un vistazo al resumen…

se pone a trabajar…

y ya esta, ya lo tenemos. ahora no pide que reiniciemos el servidor, pues lo hacemos sin rechistar.

PRACTICA FIREWALL

Información general sobre el funcionamiento e incorporación de Firewalls, Routers y Proxys dentro de redes de computación.

Este texto sólo intenta ser una ayuda para que cualquier usuario comprenda unos conceptos que hoy en día se perfilan como imprescindibles en una red.

Antes, debemos familiarizarnos y entender varios términos, a partir de los cuales nuestra compresión de este tema se verá mejorada.

Paquete: Cantidad mínima de datos que se transmiten en una red o entre dispositivos. Tiene estructura y longitud variable según el protocolo utilizado.

Puerto: Es un número que identifica a una aplicación que interviene o va a intervenir en una comunicación bajo TCP.

Socket: Es la combinación de la IP de la máquina y del número de puerto utilizado por el TCP.

TCP: Protocolo de Control de transmisión.

NAT: Network Address translation. Básicamente es un sistema de encapsulación de IP de terminales de LAN en los paquetes enviados.

RDSI: Red Digital de Servicios Integrados (ISDN).

LAN: Red de Área Local.

WAN: Red de Área Extensa, como por ejemplo Internet.

Gateway: Ordenador ú Dispositivo que conecta redes diferentes en protocolo.

OSI: Interconexión de Sistemas abiertos. Modelo de referencia de Interconexión de Sistemas Abiertos propuesto por la ISO. Divide las tareas de la red en 7 capas.

Router: Elemento Hardware que trabaja a nivel de red y entre otras cosas se utiliza para conectar una LAN a una WAN. Un Router (enrutador) asigna el encabezado del paquete a una ubicación de una LAN y elige la mejor ruta de acceso para el paquete, con lo que optimiza el rendimiento de la red.

Línea Dedicada: Una línea de alta capacidad (Suele ser una línea telefónica) dedicada a las conexiones de red.

MRouter: Router que soporta protocolos MultiCasting.

MultiCasting: Técnica de transmisión de datos a través de internet, en la que se envían paquetes desde un punto a varios simultáneamente.

Máscara de Subred: Un parámetro de configuración de TCP/IP que extrae la configuración de red y de host a partir de una dirección IP. Este valor de 32 bits permite

que el destinatario de los paquetes IP distinga, en la dirección IP, la parte de Id. De red (nombre de dominio) y el Id. del host (Nombre de host).

Dirección IP: Una dirección única que identifica a un equipo en una red mediante una dirección de 32 bits que es única en toda la red TCP/IP. Las direcciones IP se suelen representar en notación decimal con puntos, que representan cada octeto (8 bits o 1 byte) de una dirección IP como su valor decimal y separa cada octeto con un punto; por ejemplo, 209.40.101.7.

Nombre de Dominio: El nombre de equipo que substituye a una dirección IP de red. Por ejemplo, www.maestrosdelweb.com en vez de la dirección IP 209.40.101.7. También se llama Nombre descriptivo.

Nombre del Host: El nombre dado a un equipo que forma parte de un dominio y que se utiliza para autenticar a los clientes. También se denomina Nombre de equipo.

Protocolo: El software que permite que los equipos se comuniquen a través de una red. El protocolo de Internet es TCP/IP.

Firewall: elemento basado en Hardware, Software o en una combinación de ambos, que controla el flujo de datos que entra y sale de una red.

Proxy: Es básicamente un Software equivalente a un Router.

Bien, ya tenemos claros gran parte de los fundamentos, ahora vamos a la práctica: Para nuestros experimentos nos basaremos en esta red montada sobre NT.

Aquí tenemos 3 terminales en una red con un servidor a la cabeza al cuál le hemos implementado un Firewall y un Router. Ahora vienen todas las preguntas, pero antes hay que decir que cada terminal de esta LAN, incluido el Servidor tiene una dirección IP personal que la va a identificar en la Red y sólo en la red, pero el Firewall tendrá otra que será la que haga posible una identificación con el exterior. Al instalar el Firewall (Cortafuegos) debemos dotar al ordenador servidor con las dos direcciones IP: una para que se puedan conectar los terminales de la LAN a él y otra real de identificación con el exterior.

Pero ¿Qué puede realmente hacer un Firewall…?

Lo primero la organización, es decir, toda la red está sujeta a éste, y la red sólo podrá acceder a los parámetros que el Firewall tenga permitido o posibilite mediante su configuración.

Por ejemplo, si un terminal de la red intenta enviar un paquete a una dirección IP no autorizada, el Firewall rechazará éste envío impidiendo realizar ésta transmisión.

Con el Firewall podemos definir tamaños de paquetes, IP con las que no interesa comunicación, deshabilitación de envíos o recogida de paquetes por determinados puertos, imposibilitar el uso del comando Finger, etc.

¿CÓMO ES EL ACCESO DESDE EL EXTERIOR?

Bien, si el Firewall no valida nuestra IP no podremos conectarlocon la LAN, aunque cómo la IP podemos falsificarla hoy en día se implementan también Servidores Proxys, ante los cuáles deberemos identificarnos antes, protegiendo así también al Firewall.

Y entonces, ¿Cómo es el acceso desde el interior de la LAN al exterior?

Para el usuario la LAN es transparente, es decir, si desde cualquier estación enviamos un paquete a una IP y el Firewall nos valida el tamaño, IP de destino, puerto, etc (Estos parámetros varían según las necesidades de seguridad cada red, y por tanto del nivel de configuración del Firewall), nosotros no veremos proceso alguno, seria como si no hubiera nada vigilando por nuestra seguridad, aunque si lo hay.

Los Firewalls son complejos, ya no en si mismos, sino en definición.

Hoy en día a un Router que cumpla funciones de Firewall le daremos esta clasificación.

El concepto de seguridad aplicado sería: Filtrar ántes de repartir, mejor que multiplicar por x el trabajo de seguridad en una red.

Formas de implementación de Firewall hay muchas, dependiendo de gustos y necesidades, aunque nosotros nos vamos a centrar en el uso junto a un proxy, siendo posiblemente la formula más utilizada.

ASÍ QUE, LA PREGUNTA: ¿QUÉ ES UN PROXY?

Un Proxy es un sistema de software que permite la conexión de una LAN entera al exterior con sólo una dirección IP de salida, es decir, si montamos en el servidor principal de la Red un modem, tarjeta de Red, adaptador RDSI, etc, e instalamos el Proxy (Configurando también las aplicaciones cliente en los terminales), tendremos acceso al exterior de todos y cada uno de los terminales con una sola cuenta de acceso a internet.

PERO, ¿CÓMO SE CONSIGUEESTO?

El fundamento es el siguiente: El terminal #1 tiene, por ejemplo el Netscape abierto, y el usuario le introduce http://www.maestrosdelweb.com en la barra de dirección, ahora el cliente del proxy le pide ésta dirección al Proxy, y éste es el que realmente se encarga de pedir la dirección pero con su IP y no con la del terminal.

Después, cuando tiene lo que le han pedido, se la envía al terminal que lo ha solicitado (el #1) y le aparece al usuario en su navegador exactamente igual que si solo tuviera una conexión con un proveedor de acceso a internet vía módem.

También hay que hacer referencia al cache de que van provistos los Proxy, en el cual buscará las peticiones de los usuarios antes que en el exterior de la Red, para así agilizar las transmisiones.

Aunque por ahora todo son ventajas maravillosas también hay algunos peros, como por ejemplo el tema del ancho de banda de conexión.

Si la conexión principal al exterior es de x Kbs, al ir aumentando el número de usuarios también irá bajando el ancho de banda.

Sobre configuraciones el tema merece un estudio, es decir, podemos tener un Proxy en una oficina (Seguimos con el ejemplo de la fig. 1 con 3 terminales), para dar el acceso a esos 3 usuarios en donde el caché de éste, sirva para mejorar el ancho de banda disponible en la red (Si el terminal 1 pide la página dehttp://www.maestrosdelweb.com/ y por ejemplo, el terminal 2 la estuvo viendo hace 1 semana, el Proxy la tendrá en el caché, que será de donde la coja, no disminuyendo el ancho de banda de la Red pidiendo algo al exterior que ya tiene), pero también existen los servidores Proxy ” basados en Hardware “.

Antes de explicar los fundamentos de estos servidores tengo que hacer una aclaración:

Cuando se dice que algo “está basado” no quiere decir que sea, es decir, basado no tiene por que implicar sintaxis o definición, solo una forma de hablar.

Esto viene por los fundamentos de los Servidores Proxy basados en Hardware; en éstos lo único que se hace es montar muchos discos duros de gran capacidad (Esto si es físico) y del orden de 128 Megas de Ram (Variable según necesidades, como todo claro).

Pues bien, éstas unidades solo tienen una función, que es la de almacenar datos en zonas intermedias o en sitios con gran flujo de peticiones para agilizar la transmisión de datos.

Para una mejor comprensión su nombre podría ser mirror aunque no exactamente.

Seguro que alguno os habéis bajado algo de Microsoft, por ejemplo, y no precisamente de sus servidores en Usa, sino de algún Mirror en otro país, que puede o no puede ser un ser Proxy, y esto es lo más bonito.

Si te fijas en la siguiente figura podrás comprender mejor lo que intento explicar:

Tú te conectas con Microsoft para bajarte el Internet Explorer 5.0; pues ya Microsoft se considera un Mirror de Microsoft Usa pues te va a ofrecer algo que también hay en Usa pero seguro que aquí con menos tráfico.

Pero lo más seguro es que al tu pedírselo a Microsoft España, éste traslade tu petición a uno de sus Proxy caché. Y por último tenemos los Routers. Perdóne?

Los Routers (Encaminadores) se sitúan entre dos redes y a la vez que encaminan los paquetes entre una red y otra buscando los recorridos más “rápidos” o más precisos, realizan o pueden realizar un filtrado de paquetes (Por eso también le podríamos llamar Firewall, porque están haciendo ese trabajo), comprobando las IP y los puertos (Cada paquete lleva una franja de información en la cuál se incluyen las IP de salida y destino y el puerto)

El Router no es solo un elemento físico para conectar una LAN a una internet (WAN), sino que es una muy buena opción a la hora de ampliar una LAN.

Los Routers traen de fábrica ciertas I.P que se filtrarían automáticamente, aparte de las que nosotros le podremos asignar más adelante con las que no nos interesaría tener contacto por peligrosidad u otros.

Hay Routers (Lo último de lo último) que soportan el uso de NAT (Encapsulación de la IP interna en cada paquete enviado)

Aquí una foto de mi pc funcionando:

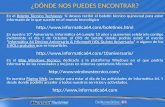

Hay 4 formas de encontrarlo:

1. Vamos a Inicio > Ejecutar, escribimos wf.msc

2. Vamos a Inicio y en Buscar programas y archivos escribimos firewall

4 ABRIR UN PUERTO EN FIREWALL DE WINDOWS

Si Firewall de Windows está bloqueando un programa y desea permitir que ese programa se comunique a través del firewall, normalmente podrá hacerlo seleccionando el programa en la ficha Excepciones de Firewall de Windows.

Si el programa no aparece en la lista de la ficha Excepciones, es posible que deba abrir (agregar) un puerto. Por ejemplo, si desea jugar en red, es posible que deba abrir un puerto para el programa de juego, de manera que el firewall permita que la información del juego llegue a su equipo. A diferencia de una excepción, en la que sólo permanece abierto durante el tiempo necesario, el puerto se mantiene abierto permanentemente. Por lo tanto, deberá asegurarse de cerrar los puertos que ya no necesite.

1. Para abrir Firewall de Windows, haga clic en el botón Inicio , en Panel de control, en Seguridad y, a continuación, enFirewall de Windows.

2. Haga clic en Permitir que un programa se comunique a través de Firewall de Windows. Si se le solicita una contraseña de administrador o una confirmación, escriba la contraseña o proporcione la confirmación.

3. Haga clic en Agregar puerto.4. En el cuadro Nombre, escriba un nombre que le ayude a recordar para qué se usa

el puerto.5. En el cuadro Número de puerto, escriba el número del puerto.6. Haga clic en TCP o en UDP, según el protocolo.7. Para cambiar el ámbito del puerto, haga clic en Cambiar ámbito y, a continuación,

en la opción que desea usar. Por "ámbito" entendemos el conjunto de equipos que pueden usar el puerto abierto.

5. CUAL ES EL RIESGO DE PERMITIR QUE LOS PROGRAMAS PASEN A TRAVES DE UN FIREWALL?

Cuando crea una excepción o abre un puerto en un firewall, está permitiendo que un programa determinado envíe a través del firewall información procedente de su equipo o destinada a éste. Permitir que un programa se comunique a través de un firewall (lo que en ocasiones se denomina desbloqueo) es como abrir una puertecita en el firewall.

Cada vez que crea una excepción o abre un puerto para que un programa se comunique a través de un firewall, el equipo queda algo menos protegido. Cuanto mayor sea el número de excepciones o puertos abiertos en el firewall, más oportunidades tendrán los piratas informáticos o el software malintencionado de usar alguna de esas aperturas para propagar un gusano, obtener acceso a archivos o utilizar el equipo para propagar software malintencionado a otros equipos.

Por lo general, resulta más seguro crear una excepción de programa que abrir un puerto. Si abre un puerto, se mantiene abierto hasta que lo cierre, independientemente de si lo usa o no un programa. Si crea una excepción, la "puerta" se abre únicamente cuando es necesario para una comunicación determinada.

Para ayudar a reducir riesgos para la seguridad:

Sólo debe crear una excepción o abrir un puerto cuando sea realmente preciso, y quitar las excepciones o cerrar los puertos que ya no necesite.

No cree nunca una excepción ni abra un puerto para un programa que no reconozca.

6. USAR ESCRITORIO REMOTO CUANDO ESTA ACTIVADO FIREWALL DE WINDOWS

Como Firewall de Windows restringe la comunicación entre el equipo e Internet, puede que tenga que cambiar la configuración de Conexión a Escritorio remoto para que funcione correctamente.

1. Para abrir Firewall de Windows, haga clic en el botón Inicio y, seguidamente, en Panel de control. En el cuadro de búsqueda, escriba firewall y, a continuación, haga clic en Firewall de Windows.

2. En el panel izquierdo, haga clic en Permitir un programa o una característica a través de Firewall de Windows.

3. Haga clic en Cambiar configuración. Si se le solicita una contraseña de administrador o una confirmación, escriba la contraseña o proporcione la confirmación.

4. En Programas y características permitidos, active la casilla situada junto a Escritorio remoto y, a continuación, utilice las casillas de las columnas para seleccionar los tipos de ubicación de red en los que desee permitir la comunicación.

5. Haga clic en Aceptar.

7. VER Y EDITAR LAS OPCIONES AVANZADAS DE FIREWALL.

Para poder seguir estos pasos debe haber iniciado la sesión como Administrador.

El Firewall de Windows con seguridad avanzada es un complemento de Microsoft Management Console (MMC) que proporciona opciones más avanzadas para los profesionales de tecnologías de la información. Con este firewall puede configurar y ver reglas detalladas de entrada y salida que se integran con el protocolo de seguridad de Internet (IPsec).

Siga estos pasos para abrir el Firewall de Windows con seguridad avanzada:

1. Para abrir Firewall de Windows, haga clic en el botón Inicio y, seguidamente, en Panel de control. En el cuadro de búsqueda, escriba firewall y, a continuación, haga clic en Firewall de Windows.

2. En el panel izquierdo, haga clic en Configuración avanzada. Si se le solicita una contraseña de administrador o una confirmación, escriba la contraseña o proporcione la confirmación.

8. QUE ES ICMP DONDE ESTA CONFIGURADO DE ICMP Y DE REGISTRO EN EL FIREWALL DE WINDOWS.

ICMP: Acrónimo de Internet Control Messaging Protocol (Protocolo de mensajes de control de Internet), este es otra fuente ya no de accesos no autorizados a nuestro PC, sino de ataques por smurf, flood, o similares, que consisten, básicamente, en realizar peticiones falsas de control a nuestro PC obligándolo a responderá dichas peticiones, generando un tráfico de mensajes que termine por bloquear o incluso "tirar" nuestra conexión. No nos engañemos, ni un firewall perfectamente configurado es invulnerable a este tipo de ataques, pero siempre dificulta la labor a quienes, sin tener nuestra dirección IP o incluso teniéndola quieran "pasarse de listos" con nuestro PC.

NOTA: lamentablemente, pese a la altísima utilidad de saber controlar el tráfico de mensajes ICMP hacia y desde nuestro ordenador (tarea quizá que escapa de la compresión del lector), las conexiones que funcionen con módem RTB (conexión de 56K) es especialmente vulnerable a este tipo de ataques, ya que el módem, de por si, no filtra ninguna conexión se limita a pasar todo lo que recibe a nuestro PC, que será quien posteriormente trate esa información recibida. Un escenario muy sencillo para explicar esto: si una persona nos envía (inundación ping o ping flood) del orden de 1 paquete cada 10 milisegundos, de una longitud de 1400 bytes, estamos recibiendo, cada minuto, un total de 8 Mbytes de información (o lo que es lo mismo, casi 134 Kbytes/segundo de información inútil) que supera, en mucho, la capacidad de recepcion de un modem de 56K, lo que provocará, más tarde que pronto la caida de nuestra conexión. En honor a la verdad, es necesaria una conexión realmente potente, o gran cantidad de máquinas amplificadoras para conseguir estos valores. El fin de este ejemplo es hacer comprender que un firewall, incluso bien configurado, no es la única solución a todos nuestros problemas en Internet, con la especial referencia a los ataques que por IRC todos hemos recibido de una u otra manera.

De manera análoga a otros firewalls para Windows, Outpost cuenta con 3 políticas de conexión por defecto, y dos especiales:

Modo Permisivo: el firewall esta activado, pero permite, por defecto todas las conexiones entrantes y salientes a nuestro ordenador, con las restricciones que más adelante veremos, referidas a la configuración general del sistema. En este modo el firewall funciona, si queremos que no aparezca, tenemos dos opciones, utilizar la política "Desactivar Outpost Firewall" (aunque aun así, de esta forma, seguirá cargado en el sistema, como servicio -véase Windows XP/NT/2000-) pero ignorando toda la configuración que hayamos podido establecer. Este modo es el predeterminado y el recomendado una vez acabamos de instalar el firewall. De otro modo, lo más seguro es que no podamos conectar a Internet, no por problemas con el proveedor, sino porque, simplemente, el firewall detecta una salida no registrada y permitida a la red.

3. Vamos a Inicio > Panel de control > Herramientas administrativas > Firewall de Windows con

seguridad avanzada

4. Vamos a Inicio > Herramientas administrativas. Pero para esto es necesario que aparezca

esta pestaña en el menú Inicio. Para ello, hacemos clic derecho sobre Inicio > Propiedades >

Personalizar y en “Herramientas administrativas del sistema” marcamos la casilla “Mostrar en el

menú Todos los programas y en el menú Inicio”.

Finalmente nos aparecerá el Firewall de Windows con seguridad avanzada con su configuración por defecto.

Como podrás observar algunas conexiones entrantes a tu PC estarán bloqueadas, lo que puede ocasionar problemas con las descargas o con la conexión a ciertos sitios Web que no coincidan con la regla, como en esta ventana.

Una ventana de advertencia puede abrirse y solicitar tu autorización para permitir o bloquear abrir una página.

Si un problema de conexión o descarga se presenta, hacemos clic en “Propiedades de Firewall de Windows” (recuadro rojo). Se abre la ventana “Propiedades de Firewall…”, aquí debe aparecer “Estado del firewall” como activo, lo que es recomendado.

En esta ventana hay 3 perfiles.

Perfil de dominio, Perfil privado, Perfil publico; si utilizas el cortafuego déjalo en Activo sino ponlo en Inactivo.

Si en el Panel de control el firewall de Windows está desactivado, en el perfil público aparecerá como inactivo.

Para eliminar el bloqueo por defecto en los tres perfiles (conexiones entrantes), tan solo hay que seleccionar “Permitir” en Conexiones entrantes y hacer clic en “Aceptar”. Luego tendrás algo parecido a esto para los tres perfiles:

Para una protección más avanzada. En la venta de Firewall de Windows hacemos clic en “Reglas de entrada” (arriba a la izquierda), luego hacemos clic en “Nueva regla” (a la derecha).

Se abre una ventana con varias opciones del cortafuego. El tipo de regla a crear: programas, puerto, predefinido y personalizar.

Para abrir las ventanas tan solo haz clic en “Siguiente”. Sin embargo, mejor deja esta parte y la personalización del firewall a los expertos. Si no tienes experiencia en la materia no hagas ningún cambio aquí, ya que es un poco complicado, y cualquier error podría desestabilizar o bloquear todo el sistema

9. VER Y CREAR REGLAS DE FIREWALL. REGLAS DE ENTRADA O EN REGLAS DE SALIDA. CUAL ES SU DIFERENCIA.

Se puede crear una regla general del sistema o configurar una ya existente siguiendo estos pasos:

En la ventana principal del programa, haz clic en Firewall.

En el apartado Reglas, haz clic en el botón Configurar que te permite establecer qué puertos y protocolos podrá utilizar tu PC para comunicarse con otros.

Esta ventana contiene el listado de reglas que has creado y te permite establecer el orden de prioridad en el que se aplicarán dichas reglas. Puedes ordenarlas con los botones Subir y Bajar. La regla que aparezca en primera posición en la lista tendrá mayor prioridad que la que ocupe el segundo lugar, y así sucesivamente.

Si en algún momento deseas recuperar la configuración original, puedes hacerlo pulsando el botón Restaurar.

Haz clic en Añadir para crear una nueva regla o en Configurar para modificar una ya existente.

Añadir o Configurar reglas generales del sistema (+ información)

Una vez establecida la configuración que desees, haz clic en Aceptar.

Reglas de entrada

Las reglas de entrada permiten o bloquean explícitamente el tráfico que intenta obtener acceso al equipo y que coincide con los criterios de la regla. Por ejemplo, puede configurar una regla para permitir explícitamente el tráfico protegido mediante IPsec para Escritorio remoto a través del firewall, pero bloquear el mismo tráfico si no está protegido mediante IPsec. Cuando se instala Windows por primera vez, el tráfico entrante está bloqueado. Para permitir el tráfico, debe crear una regla de entrada.

Reglas de salida

Las reglas de salida permiten o bloquean explícitamente el tráfico originado en el equipo que coincide con los criterios de la regla. Por ejemplo, puede configurar una regla para bloquear explícitamente el tráfico saliente hacia un equipo específico a través del firewall, pero permitir el mismo tráfico a otros equipos. El tráfico saliente se admite de manera predeterminada, por lo que debe crear una regla de salida para bloquear el tráfico.

10. QUE ES Y COMO FUNCIONA EL ASISTENTE PARA REGLAS DE FIREWALL.

Para abrir esta página del asistente

En el complemento MMC de Firewall de Windows con seguridad avanzada, haga clic con el botón secundario en Reglas de entrada o Reglas de salida y, a continuación, haga clic en Nueva regla.

Haga clic en Siguiente en el asistente hasta llegar a la página Acción.

Permitir la conexión

Use esta opción para permitir los paquetes de red que coinciden con todos los criterios de la regla de firewall.

Permitir la conexión si es segura

Use esta opción para especificar que solo se permiten las conexiones protegidas mediante el protocolo de seguridad de Internet (IPsec). La configuración de IPsec se define en reglas de seguridad de conexión independientes. De forma predeterminada, esta configuración requiere autenticación y protección de integridad. Para configurar los requisitos, haga clic en Personalizar.

Al elegir esta opción, se agregan automáticamente las páginas Usuarios y Equipos al asistente. Puede usar estas páginas para especificar los usuarios o equipos a los que desea conceder o denegar acceso, o bien puede dejar la página en blanco para permitir el acceso a todos los usuarios y equipos. Si elige especificar usuarios o equipos, debe usar un método de autenticación que incluya información de usuario o equipo, ya que Firewall de Windows con seguridad avanzada usará el método de autenticación de la regla de seguridad de conexión para asignar los usuarios y equipos especificados. Por ejemplo, en equipos, puede usar Equipo (Kerberos V5) o Certificado de equipo con la asignación de certificado a cuenta habilitada. Si no especifica usuarios o equipos, puede usar cualquier método de autenticación.

Para obtener más información acerca de cómo personalizar los requisitos de IPsec para esta opción, vea el cuadro de diálogo Personalizar configuración de seguridad Permitir si. Para obtener más información acerca de la restricción del acceso para usuarios o equipos, vea las páginas Usuarios y Equipos del asistente.

Bloquear la conexión

Use esta opción para bloquear de forma explícita cualquier paquete de red que coincida con los criterios de la regla de firewall. La acción de bloqueo tiene prioridad sobre la acción de permiso, a menos que se seleccione la opción Invalidar reglas de bloqueo al crear la regla de firewall.

Cómo cambiar estas configuraciones

Tras crear la regla de firewall, puede ajustar esta configuración en el cuadro de diálogo Propiedades de reglas de firewall. Este cuadro de diálogo aparece al hacer doble clic en una regla de Reglas de entrada o Reglas de salida. Para cambiar esta configuración, seleccione Acción en la ficha General.

Bloquear – se prohíben las comunicaciones de red en ambas direcciones Permitir – se permiten las comunicaciones de red en ambas direcciones Consultar – implica que no hay ninguna regla definida, en cuyo caso cuando el

servicio o la aplicación.

CONCLUSIONES

Control total del sistema mediante la verificación de procedimientos. Los medios de almacenamiento y transmisión deben contar con un

protección óptima para evitar riesgos. La confiabilidad y manejo de diferentes sistemas operativos permiten el

acceso a las funciones La capacidad y conocimiento facilitan un entorno global.

BIBLIOGRAFIA

MODULO, REDES LOCALES AVANZADAS

http://en.wikipedia.org/wiki/Firewall_%28computing%29

http://es.wikipedia.org/wiki/Cortafuegos_%28inform%C3%A1tica%29

http://es.wikipedia.org/wiki/Cortafuegos_%28inform%C3%A1tica%29