AnalisisyGestiondeRiesgos

-

Upload

luis-angel-martinez -

Category

Documents

-

view

219 -

download

2

description

Transcript of AnalisisyGestiondeRiesgos

1 Security Xperts

>Análisis y Gestión de Riesgos

Fernando Aparicio, 8/4/2005

FIST Conference Abril/Madrid 2005 @

2 Security Xperts

“Sentido común”

Cumplimiento de la

legislación sobre

seguridad

Gestión del Proceso de seguridad

Gestión global de Riesgos de los Sistemas

Certificación

• Controles básicos: antivirus, cortafuegos, copias de seguridad (backups), usuarios y contraseñas, etc.

• Adaptación a ley de protección de datos (LOPD)• Adaptación a ley de servicios de la sociedad de la información y el comercio electrónico (LSSI-CE)

• Planes Directores de Seguridad• Políticas, procesos y procedimientos de seguridad• Procesos de respuesta a incidentes

• Análisis de Riesgos • Gestión centralizada de la seguridad• Planes de continuidad de negocio

• Certificación de sistemas y procesos• Certificación de actividades de comercio electrónico• Sellos de confianza

NIVEL 1

NIVEL 2

NIVEL 3

NIVEL 4

NIVEL 5

Nivel medio actual en España

• Niveles de madurez de la seguridad

3 Security Xperts

10%

15%

40%

20%

15%

Evaluación del riesgo:- Identificación de puntos débiles- Medición del riesgo

Definición de una política

de seguridad

Sensibilización:-Formación de personal IT-Formación de usuario final-Outsourcing de la seguridad

Tecnología:- Actualizaciones diarias-“Securizar” sistemas actuales- Controles periódicos

Procesos:- Metodología para

integrar la seguridad en el proceso productivo

4 Security Xperts

5 Security Xperts

Un Análisis de Riesgos es un procedimiento de ayuda a la decisión. Sus resultados constituyen una guía para que la organización pueda tomar decisiones sobre si es necesario implantar nuevos mecanismos de seguridad y qué controles o procesos de seguridad serán los más adecuados

Una vez conocidos los riesgos, la organización puede decidir qué medidas tomar dependiendo de una serie de factores (costes de la implantación de controles que reduzcan los riesgos vs. costes derivados de las consecuencias de la materialización de estos riesgos):

• Mitigar el riesgo, mediante la implantación y mantenimiento de controles de seguridad que minimicen estos riesgos y los mantengan a un nivel aceptable (lo cual implica inversiones económicas)

• Asumir ciertos riesgos a los que está expuesta la organización ya que las consecuencias acarrean un coste económico y estratégico menor que el coste que sería necesario aportar para reducir dichos riesgos

• Transferir estos riesgos, bien a un prestador de servicios especializado mediante un SLA o bien mediante la contratación de una póliza de riesgo electrónico

>Analizando los riesgos

6 Security Xperts

El nivel de riesgo al que está sometido una organización nunca puede erradicarse totalmente. Se trata de buscar un equilibrio entre el nivel de recursos y mecanismos que es preciso dedicar para minimizar estos riesgos y un cierto nivel de confianza que se puede considerar suficiente (nivel de riesgo aceptable)

Seguridad perfecta

Riesgo

Nivel de implantación y mantenimiento de mecanismos de seguridad(a mayor nivel mayor coste económico)

Gra

do

de

con

fian

za(a

men

or

con

fian

za m

ayo

r ri

esg

o)

>Analizando los riesgos

7 Security Xperts

A pesar de ser un procedimiento que se puede ejecutar de forma sistemática, en un análisis de riesgos es necesario realizar determinadas tareas y estimaciones de forma totalmente imparcial y objetiva:

• Inventariar los activos e identificar las amenazas que existen sobre ellos

• Identificar las vulnerabilidades presentes en los activos

• Estimación de la probabilidad con la que las amenazas pueden explotar las vulnerabilidades de los activos

• Estimación del impacto en el negocio en caso de que ciertas amenazas se hagan efectivas

• Estimación de si se puede asumir el riesgo, es necesario invertir en la implantación o actualización de controles de seguridad o se puede transferir el riesgo a terceras partes

Si estos factores no se evalúan con total imparcialidad y objetividad, el análisis de riesgos no podrá cumplir su función con garantías, que es ayudarnos a tomar decisiones sobre cómo proteger nuestros activos

>Analizando los riesgos

8 Security Xperts

Definiciones formales (II): Activo, Vulnerabilidad, Amenaza:

• Los activos son todos aquellos componentes o recursos de la organización, tanto físicos (tangibles) como lógicos (intangibles), que constituyen su infraestructura, patrimonio, conocimiento y reputación en el mercado.

• Una vulnerabilidad es toda aquella circunstancia o característica de un activo que permite la consecución de ataques que comprometan la confidencialidad, integridad o disponibilidad de ese mismo activo o de otros activos de la organización

• Una amenaza es un evento o incidente provocado por una entidad hostil a la organización (humana, natural o artificial) que aprovecha una o varias vulnerabilidades de un activo con el fin de agredir la confidencialidad, integridad o disponibilidad de ese mismo activo o de otros activos de la organización (se dice que la amenaza “explota” la vulnerabilidad del activo)

– Las amenazas pueden ser externas o internas a la organización y pueden ser deliberadas o accidentales (por ejemplo en el caso de desastres naturales o negligencia sin intención de daño por parte de personal de la organización)

>Analizando los riesgos

9 Security Xperts

• Ejemplos de Amenazas: ¿Qué podría ocurrir?

• Errores• Daño intencional / ataque• Fraude• Robo• Falla de equipo / software• Desastres naturales

• Ejemplos de Vulnerabilidades: factores de riesgo que causan las amenazas

• Falta de conocimientos del usuario• Falta de funcionalidad de la seguridad • Configuración inadecuada del cortafuegos• Elección deficiente de contraseñas• Tecnología no probada• Transmisión por comunicaciones no protegidas• Inexistencia de sistemas contra incendios

>Analizando los riesgos

10 Security Xperts

Definiciones formales (III): Impacto, Riesgo

• Impacto hace referencia a la magnitud de las consecuencias que tiene para el negocio el hecho de que uno o varios activos hayan visto comprometida su confidencialidad, integridad o disponibilidad debido a que una o varias amenazas hayan explotado las vulnerabilidades de estos u otros activos. Al estimar un determinado nivel de impacto es necesario considerar la criticidad de los activos afectados

• Riesgo se define como la probabilidad de que la organización se vea sometida a un determinado nivel de impacto (determinado a su vez por las consecuencias de la agresión). Su estimación se basa en la combinación de dos factores:

– La frecuencia con la que las amenazas consideradas podrían materializarse (estimando la probabilidad de que las amenazas consideradas puedan explotar las vulnerabilidades de los activos)

– Nivel de impacto causado en el negocio en caso de que las amenazas consideradas se hagan efectivas

>Analizando los riesgos

11 Security Xperts

Ejemplos de Impacto en una organización: pérdida (directa o indirecta):

• Pérdida directa de dinero • Sanción por violación de la legislación

• Pérdida de imagen / reputación

• Poner en peligro al personal o a los clientes

• Violación de confianza

• Pérdida de oportunidad de negocio

• Reducción de la eficiencia /desempeño operativo

• Interrupción de la actividad de negocio

>Analizando los riesgos

12 Security Xperts

Definiciones formales (IV): Salvaguardas

• Por salvaguarda se define todo control (política, procedimiento, norma, proceso o mecanismo) que contribuye a:

– Reducir las vulnerabilidades de los activos

– Reducir la probabilidad de que las amenazas puedan explotar vulnerabilidades

– Reducir el impacto producido en el negocio por la materialización de amenazas

• ¿Cómo se miden?

• Coste de adquisición

• Dificultad de implantación

• Las salvaguardas/controles/contramedidas pueden clasificarse como:

– Proactivas, cuando contribuyen a prevenir que se materialicen los riesgos. También llamadas preventivas. Protegen a los activos antes de que estos sufran ataques o agresiones.

– Detectivas, cuando contribuyen a reducir o evitar el impacto al proteger a los activos en el momento en el que sufren ataques o agresiones

– Reactivas, cuando contribuyen a eliminar o reducir el impacto negativo de la materialización de una amenaza. También llamadas curativas o correctivas. “Curan” a los activos después de que estos hayan sufrido ataques o agresiones

>Analizando los riesgos

13 Security Xperts

• Ejemplos de salvaguardas:

• Preventivos: • Política de seguridad• Formación del usuario• Controles de acceso • Proveedores de seguridad gestionada (MSSP)• Segregación de funciones

• Detectivos:• Registro de logs, sistemas integrados de auditoría• Sistemas de detección de intrusos (IDS)

• Correctivos:• Copias de respaldo (back-ups)• Plan de contingencias y continuidad de negocio

>Analizando los riesgos

14 Security Xperts

Relación Amenazas-Activos-Vulnerabilidades-Impacto-Riesgo:

Impacto

Riesgos

Amenazas

(con una frecuencia estimada) explotan generan

implica

Activos

Vulnerabilidades

>Analizando los riesgos

15 Security Xperts

Relación Amenazas-Activos-Vulnerabilidades-Impacto-Riesgo-Salvaguardas:

Impacto

Riesgos

Amenazas

(con una frecuencia estimada)explotan

implica

Activos

Vulnerabilidades

Salvaguardas

decisiones

reducen

reducen

generan

>Analizando los riesgos

16 Security Xperts

Análisis de riesgos cuantitativo:

• Las métricas asociadas con el impacto causado por la materialización de las amenazas se valoran en cifras concretas de forma objetiva. Un modelo cuantitativo habitual es aquel en el que las consecuencias de la materialización de amenazas se asocian a un determinado nivel de impacto en función de la estimación del coste económico que suponen para la organización

Análisis de riesgos cualitativo:

• Las métricas asociadas con el impacto causado por la materialización de las amenazas se valoran en términos subjetivos (Impacto Muy Alto, Alto, Medio, Bajo o Muy Bajo). Las consecuencias de la materialización de amenazas se asocian a un determinado nivel de impacto en función de multitud de factores (pérdidas económicas efectivas, pérdida de conocimiento, pérdida de competitividad, interrupción de negocio, pérdida de imagen, etc)

>Analizando los riesgos

17 Security Xperts

>Determinación del impacto> Ejemplo de evaluación (cualitativa) del impacto sobre los activos

- Pérdida o inhabilitación temporal o permanente de activos o recursos secundarios (por ejemplo activos de red de respaldo o de backup).- No hay interrupción de la prestación de servicios o procesos de negocio pero el rendimiento se ve sensiblemente afectado.- Fuga de información no pública pero no considerada como sensible.

10Muy Bajo

- Pérdida o inhabilitación temporal o permanente de activos o recursos no considerados críticos y respaldados.- No hay interrupción de la prestación de servicios o procesos de negocio pero el rendimiento se ve sensiblemente afectado.- Fuga de información considerada sensible pero no catalogada como reservada, confidencial o estratégica.

20Bajo

- Pérdida o inhabilitación temporal o permanente de activos o recursos considerados críticos y respaldados.- No hay interrupción de la prestación de servicios o procesos de negocio pero el rendimiento se ve severamente afectado.- Daño indirecto o colateral de la imagen y reputación de la Organización de cara a la opinión pública.- Fuga de información reservada (pero no catalogada como confidencial o estratégica).

30Medio

- Pérdida o inhabilitación temporal o permanente de activos o recursos no considerados críticos y no respaldados.- Interrupción parcial de la prestación de servicios y procesos de negocio por parte de la Organizacion.- Daño significativo de la imagen y reputación de la Organización de cara a los actuales clientes.- Fuga de información confidencial (pero no catalogada como estratégica).

40Alto

- Pérdida o inhabilitación temporal o permanente de activos o recursos considerados críticos y no respaldados.- Interrupción total de la prestación de servicios y procesos de negocio por parte de la Organización.- Daño significativo de la imagen y reputación de la Organización de cara a la opinión pública.- Fuga de información estratégica.

50Muy Alto

DefiniciónMagnitud

Valor

18 Security Xperts

>Determinación de la frecuencia> Evaluación cualitativa

> Para cada amenaza se evalúa la frecuencia de aparición de la amenaza.

Cuando la amenaza puede presentarse en periodos superiores a 5 años0,3Muy Baja

Cuando la amenaza puede presentarse en periodos inferiores a 5 años0,5Baja

Cuando la amenaza puede presentarse en periodos inferiores a 1 año0,7Media

Cuando la amenaza puede presentarse en periodos inferiores a 2 meses0,9Alta

Cuando la amenaza puede presentarse en periodos inferiores a 1 semana1Muy Alta

Definición ValorFrecuencia

19 Security Xperts

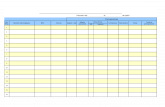

Muy Bajo10 * 0,2 = 2

Muy Bajo20 * 0,3 = 6

Muy Bajo30 * 0,3 = 10

Bajo40 * 0,3 = 12

Bajo50 * 0,3 = 15

Muy Baja(0,3)

Muy Bajo10 * 0,4 = 4

Muy Bajo20 * 0,5 = 10

Bajo30 * 0,5 = 15

Bajo40 * 0,5 = 20

Medio50 * 0,5 = 25

Baja(0,5)

Muy Bajo10 * 0,7 = 7

Bajo20 * 0,7 = 14

Medio30 * 0,7 = 21

Medio40 * 0,7 = 28

Alto50 * 0,7 = 35

Media(0,7)

Muy Bajo10 * 0,9 = 9

Bajo20 * 0,9 = 18

Medio30 * 0,9 = 27

Alto40 * 0,9 = 36

Muy Alto50 * 0,9 = 45

Alta(0,9)

Muy Bajo10 * 1,0 =10

Bajo20 * 1,0 = 20

Medio30 * 1,0 = 30

Alto40 * 1,0 = 40

Muy Alto50 * 1,0 = 50

Muy Alta(1,0)

Muy Bajo(10)

Bajo(20)

Medio(30)

Alto(40)

Muy Alto(50)

IMPACTO

FRECUENCIA

NIVEL DE RIESGO = f(IMPACTO * FRECUENCIA)

Muy Bajo 0 < Impacto * Frecuencia <= 10

Bajo10 < Impacto * Frecuencia <= 20

Medio20 < Impacto * Frecuencia <= 30

Alto30 < Impacto * Frecuencia <= 40

Muy Alto40 < Impacto * Frecuencia <= 50

NIVEL DE RIESGOIMPACTO * FRECUENCIA

Tabla de criterio que establece el nivel de riesgo cualitativo en función de métricas cuantitativas del impacto y la frecuencia, ponderando especialmente el impacto(estimación semicualitativa)

>Evaluación de riesgos

20 Security Xperts

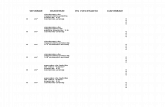

> Explotación del análisis de riesgos

> Relación de riesgos priorizados Apoyo a la decisión para:Planificación de la implantación de controlesAsignación de recursos

Muy Bajo

El responsable de los activos deberá ponderar si es necesario implantar salvaguardas o si por el contrario se asume el riesgo. En caso de que tome la decisión de aplicar salvaguardas pero demorando su implantación, no debería dejar pasar más de 1 año desde la finalización del presente análisis. El proceso de implantación de salvaguardas debe ser considerado como un proceso de prioridad estándar y su ejecución puede ser interrumpida temporalmente cuando interfiera con procesos del negocio (no necesariamente críticos)

Bajo

Es necesario aplicar en un período razonable de tiempo un proceso de identificación e implantación de salvaguardas preventivas y reactivas. Este proceso debe ser considerado como un proceso de prioridad estándar y su ejecución puede ser interrumpida temporalmente cuando interfiera con los procesos críticos del negocio. No es recomendable asumir este riesgo y sólo se debería hacer en circunstancias excepcionales. Es factible demorar la implantación de salvaguardas, pero sin dejar pasar más de 1 año desde la finalización del presente análisis

Medio

Es necesario aplicar tan pronto como sea posible un proceso de identificación e implantación de salvaguardas preventivas y reactivas. Este proceso, hasta su conclusión, debe ser considerado como un proceso de alta prioridad para la Organización. El retraso o interrupción temporal de este proceso sólo debe estar justificado por motivos de continuidad de la operatividad del negocio o de alguno de sus procesos críticos. Este riesgo NUNCA se debe asumir

Alto

Es imperativo aplicar de forma extremadamente urgente un proceso de identificación e implantación de salvaguardas preventivas y reactivas. Este proceso, hasta su conclusión, debe ser considerado como el proceso de máxima prioridad para la Organización, aún cuando pueda interferir temporalmente con procesos críticos del negocio o pueda interrumpir temporalmente su operatividad. Este riesgo NUNCA se puede asumir

Muy Alto

Descripción y acciones necesariasNivel de riesgos

>Evaluación de riesgos

21 Security Xperts

> Evaluación de riesgos> Implantar un proceso general de Gestión de Riesgos

> Establecer el nivel de riesgo aceptable

• Informe de Aplicabilidad (SOA)

• Estrategia gestionar el riesgo

– Asumir el riesgo no hacer nada

– Controlar implantar uno o varios controles

– Transfiere seguros o proveedor de servicios

> Seleccionar controles (catálogo de buenas prácticas ISO17799 u otros)

> Implantar controles

> Verificar controles

Responsable del

seguimiento del riesgo

Fecha limiteResponsable de la

implementación

Análisis de coste /

beneficio

Riesgo residual

Tratamiento del riesgo

Opciones de tratamiento del

riesgo

RiesgoNivel de riesgo

22 Security Xperts

> Más allá del análisis de riesgos (II)> Hacia la implantación de un SGSI

> Formalizar la gestión de la seguridad

> Establecer procesos de gestión de la seguridad:

• Siguiendo la metodología PDCA:

– P -“plan”: necesario disponer de un análisis de riesgos

– D - “do”: decisiones basadas en el análisis de riesgos

– C – “check”: revisar / medir la eficacia de los controles en base a los resultados del análisis de riesgos

– A – “act”: realizar en caso necesario de nuevo el A.R. con un alcance más reducido

> Certificación UNE 71502

> Análisis de riesgo: un requisito más

> La Política de Seguridad establece la necesidad de realizar periódicamente A.R. a los activos de información bajo el SGSI.

> La normativa exige (SOX, Ley de Transparencia, Informe Turnbull) la implantación de sistemas de control interno

23 Security Xperts

Objetivo: reducir las posibilidades de que un evento cause un impacto en mis activos

Una vez analizado el riesgo, es preciso gestionarlo:

Se acepta el riesgo Se mitiga mediante la implantación de salvaguardas/ controles

Si implanto salvaguardas:

¿Cuánto cuestan?

¿Son efectivas en costes?

Se transfiere: A un proveedor de servicios vinculado mediante SLA

Mediante una póliza de cobertura de riesgo electrónico

>Gestionando los riesgos

24 Security Xperts

Establecimiento de una política de gestión de riesgos

Existencia de controles internos

Formación y financiación de un equipo de análisis de riesgos Organización de tareas

Adiestramiento en el uso de software de gestión de riesgosEstablecimiento de metodologías y herramientas

Diversos enfoques de gestión del riesgo

Básico: según normas estándar o experiencias en el sectorInformal: basado en la propia experiencia

Detallado: basado en metodologías y herramientas formales Enfoque combinado: (UNE 71501-2)

Primera etapa: análisis de riesgo de alto nivel

En función de este resultado, se determinan análisis de riesgos con alcances más específicos

>Gestionando los riesgos: tareas centrales

25 Security Xperts

Identificación y medición del riesgo

Sensibilización de la dirección general

Comprensión y aceptación del nivel de riesgo “aceptable”

Tamaño del proyecto y posibles limitaciones

Selección de salvaguardas:Reducción del riesgo después de implantar las salvaguardas salvaguardas

Informe final

Reevaluaciones periódicas

>Gestionando los riesgos: tareas centrales

26 Security Xperts

>La opción de la transferencia del riesgo> ¿Qué se ha hecho hasta ahora?> Implantación de medidas tecnológicas:

> Software Antivirus

> Firewalls

> Sistemas de Detección de Intrusos

> Cifrado

> Back-ups

> Filtrado de contenidos, actualizaciones de software, etc….la mayoría de estas defensas, por su naturaleza, no pueden ser 100% efectivas

> Políticas y procedimientos::

> Documento de seguridad

> Política de uso de Internet por los empleados

> Políticas de copias de seguridad y planes de continuidad de negocio

> Conformidad ISO 17799 / Certificación UNE 71502….A pesar de gestionar la seguridad, siempre existe un riesgo residual, al depender de su cumplimiento por las personas y, por tanto, no son 100% efectivas

27 Security Xperts

> Transfiriendo el riesgo

Seguridad perfecta

Riesgo

Nivel de implantación y mantenimiento de mecanismos de seguridad(a mayor nivel mayor coste económico)

Gra

do

de

con

fian

za(a

men

or

con

fian

za m

ayo

r ri

esg

o)

> El nivel de riesgo al que está sometido una organización nunca puede erradicarse totalmente. Se trata de buscar un equilibrio entre el nivel de recursos y mecanismos que es preciso dedicar para minimizar estos riesgos y un cierto nivel de confianza que se puede considerar suficiente (nivel de riesgo aceptable)

28 Security Xperts

> Transfiriendo el riesgo

Seguridad perfecta

Riesgo

Nivel de implantación y mantenimiento de mecanismos de seguridad(a mayor nivel mayor coste económico)

Gra

do

de

con

fian

za(a

men

or

con

fian

za m

ayo

r ri

esg

o)

> El nivel de riesgo al que está sometido una organización nunca puede erradicarse totalmente. Se trata de buscar un equilibrio entre el nivel de recursos y mecanismos que es preciso dedicar para minimizar estos riesgos y un cierto nivel de confianza que se puede considerar suficiente (nivel de riesgo aceptable)

Plan de gestión de riesgoscon cobertura de riesgo

electrónico

29 Security Xperts

> Las pólizas tradicionales:

> Excluyen expresamente las pérdidas provenientes de riesgos electrónicos (virus, hackers, etc) y por tanto, la empresa no está amparando:

• La responsabilidad Civil frente a terceros y empleados derivada de estos riesgos.

• Los daños propios derivados de estos riesgos.

> Transfiriendo el riesgo

30 Security Xperts

> Ejemplos de reclamaciones de terceros cubiertas por las pólizas de riesgo electrónico:

• Por calumnia y difamación debido a contenidos del correo electrónico o de la web. • Por violación de derechos de la propiedad intelectual debido al correo

electrónico o a contenidos de la web. • Por violación de la confidencialidad o derechos de privacidad (por

ejemplo, violación de la ley de protección de datos). • Por daños a sistemas informáticos y/o registros (por ejemplo, a través

del envio de virus o a través de las actividades piratas de empleados). • Por pérdidas como resultado de la imposibilidad de acceder a sus

sistemas informáticos o como resultado de la pérdida de datos. • Por errores u omisiones en el suministro de servicios tecnológicos a

sus clientes.

> Transfiriendo el riesgo

31 Security Xperts

> Ejemplos de reclamaciones de los empleados:

• Por un entorno de trabajo inapropiado (por ejemplo, cargos por acoso sexual o racial derivados de su actividad electrónica).

• Por violación de la confidencialidad debido al uso fraudulento de la información de su empleado

> Ejemplos de daños propios:

• Por los gastos incurridos en la reparación de los daños causados a los sistemas informáticos, y en encontrar, reemplazar o restaurar sus registros informáticos como resultado de un ataque pirata o de virus.

• Pérdidas en el negocio por la imposibilidad de realizar comercio electrónico debido al ataque de hackers o virus

> Transfiriendo el riesgo

32 Security Xperts

•Demandas de rescate o amenazas de introducir un virus o activar cualquier código malicioso en sus sistemas informáticos; o difundir los datos de sus registros informáticos a terceras partes.

•Pérdidas como resultado del uso de sistemas informáticos para conseguir robar dinero del asegurado.

•Los gastos legales incurridos con motivo de la defensa de los derechos de propiedad intelectual en Internet.

•Los gastos de una consultora de relaciones públicas para mitigar los daños producidos a la reputación por cualquier siniestro que esté cubierto bajo la póliza

> Transfiriendo el riesgo

33 Security Xperts

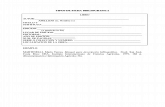

> Ejemplo de cobertura (I)

> Por ejemplo, si una compañía sufre un ataque de virus maligno, la póliza se haría cargo de varias maneras:

> Los gastos del personal técnico o de consultores en seguridad que reparen sus sistemas y restablezcan sus datos.

> Las pérdidas por tiempos muertos de operación.

> Si un tercero le hace responsable de sus pérdidas, los gastos legales incurridos y los daños que le sean imputados.

> Los gastos de un consultor de relaciones públicas para minimizar los daños a su reputación.

34 Security Xperts

> Ejemplo de cobertura (II)

> Cobertura en protección de datos:

> Cobertura por reclamaciones de terceros por incumplimiento de la legislación vigente en materia de Protección de Datos de Carácter Personal.

> Cobertura por reclamaciones de los empleados por incumplimiento de la legislación vigente en materia de Protección de Datos de Carácter Personal.

> Los gastos de una consultora de relaciones públicas para mitigar los daños producidos a su reputación por cualquier siniestro cubierto bajo la póliza.

> Multas y Sanciones impuestas por la Agencia Española de Protección de Datos

> Esta cobertura está condicionada a una Evaluación satisfactoria por parte de firma profesional independiente sobre el cumplimiento de la LOPD con carácter previo

36 Security Xperts

Attribution. You must give the original author credit.

For any reuse or distribution, you must make clear to others the license terms of this work.

Any of these conditions can be waived if you get permission from the author.

Your fair use and other rights are in no way affected by the above.

This work is licensed under the Creative Commons Attribution-NoDerivs License. To view a copy of this license, visit http://creativecommons.org/licenses/by-nd/2.0/ or send a letter to Creative Commons, 559 Nathan Abbott Way, Stanford, California 94305, USA.

Creative Commons Attribution-NoDerivs 2.0 You are free:

•to copy, distribute, display, and perform this work

•to make commercial use of this work

Under the following conditions:

No Derivative Works. You may not alter, transform, or build upon this work.