exafeb02_ampli

-

Upload

daniel-bastaardoo -

Category

Documents

-

view

213 -

download

0

description

Transcript of exafeb02_ampli

EXMEN DE LA ASIGNATURA REDES DE CUARTO CURSO DE INGENIERA INFORMTICA

INGENIERA INFORMTICA

EXAMEN DE AMPLIACIN DE REDES

Convocatoria febrero 2002

Tiempo: 2 horas 30 minutos.

No se puede utilizar material de consulta. Puede utilizar una calculadora.

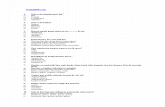

1 Pregunta 1 (8 puntos):

Responda en la hoja adjunta.

En cada una de las afirmaciones o preguntas marque la respuesta correcta. Solo debe marcar una respuesta en cada caso; si hay varias respuestas correctas debe elegir la que mejor se ajuste a la pregunta. Lea los enunciados con atencin. En las preguntas de verdadero/falso si una parte de la afirmacin es falsa considere que es falsa toda la afirmacin.

Forma de puntuacin:

Respuesta correcta: 1 punto positivo

Respuesta incorrecta: 1/(n-1) puntos negativos (siendo n el nmero de respuestas posibles)

Ausencia de respuesta: 0 puntos

La nota final de esta pregunta no podr ser negativa.

-----------------------------------------------------------------------------------------------------------------------------------

1.1 La modulacin 64QAM utilizada en redes CATV permite transmitir:

A) 2 bits por smbolo

B) 4 bits por smbolo

C) 6 bits por smbolo

D) El valor depende de la relacin seal/ruido del canal

1.2 La tcnica habitual de tratamiento de errores en los sistemas de acceso residencial es:

A) Comprobar el CRC y solicitar retransmisin en caso de error

B) Enviar informacin redundante que permita al receptor detectar y corregir el error

C) Detectar el error y descartar en caso necesario pero sin corregir ni pedir retransmisin

D) Cambiar a otro canal con menos ruido en caso de detectar errores

1.3 El interleaving es una tcnica que se emplea para:

A) Aumentar la velocidad con que se transmiten los datos

B) Aumentar la privacidad ante posibles escuchas por parte de terceros

C) Reducir la tasa de error ante la aparicin de interferencias transitorias

D) Repartir la informacin y transmitirla por varios canales en paralelo

1.4 El principal problema que presentaban las redes CATV tradicionales para transmitir datos era:

A) Que la red solo transportaba seales analgicas, inadecuadas para transmitir datos

B) Que la red solo transmita datos en sentido descendente

C) Que al disponer de menos canales no quedaba ninguno libre para transmitir los datos

D) Que al no tener fibra ptica la velocidad de transmisin de los datos era muy baja

1.5 Cual de las siguientes es una opcin vlida para aumentar la capacidad de una zona en una red CATV:

A) Dedicar ms canales para datos

B) Reorganizar la red, dividiendo esa zona en otras ms pequeas

C) Pasar a utilizar una modulacin ms eficiente

D) Todas las anteriores.

1.6 En el mapa de asignacin de tiempos que dicta el CMTS de una red CATV aparecen tres tipos de intervalos: los asignados, los libres y los de mantenimiento. En cual o cuales de ellos pueden producirse colisiones:

A) En todos

B) En los libres y los de mantenimiento

C) En los libres nicamente

D) En los de mantenimiento nicamente

1.7 Diga cual de las siguientes afirmaciones es verdadera referida a ADSL

A) Es transmisin half duplex

B) Emplea dos pares de hilos

C) El canal ascendente y descendente emplean normalmente la misma banda de frecuencias

D) Ninguna de las anteriores

1.8 La principal motivacin de desarrollar ADSL (frente a CATV) fue:

A) Permitir caudales mayores

B) Cubrir distancias mayores

C) Aprovechar el cableado telefnico existente

D) Ofrecer un servicio asimtrico

1.9 Los bins en ADSL DMT permiten:

A) Limitar el caudal asignado al usuario segn el servicio que ha contratado

B) Repartir el caudal disponible entre los procesos del nivel de aplicacin asignando los bins de acuerdo con las prioridades

C) Pasar a una modulacin ms resistente, o incluso anular, las frecuencias en las que se produzca una tasa de error elevada

D) Ajustar el ancho de banda a las necesidades del trfico en cada momento, activando o desactivando bins

1.10 Cuando se establece una conexin ADSL la informacin a nivel de enlace entre el equipo del abonado y la central viaja en forma de:

A) Tramas Ethernet

B) Tramas 802.2

C) Tramas Frame Relay

D) Celdas ATM

1.11 La finalidad de utilizar polarizacin en LMDS es:

A) Reducir la interferencia debida a fuentes externas

B) Permitir la coexistencia con los servicios de telefona celular

C) Minimizar la interferencia entre celdas vecinas, asignndoles polarizacin alterna

D) Aumentar el alcance de las antenas

1.12 Cual de los siguientes dispositivos se encarga de la insercin y extraccin de tramas SONET/SDH:

A) Repetidor

B) ADM

C) Digital CrossConnect

D) Concentrador

1.13 El tamao de una trama OC-3 es:

A) 810 bytes

B) 2322 bytes

C) 2340 bytes

D) 2430 bytes

1.14 La principal finalidad de POS (Packet Over Sonet) es:

A) Aumentar la fiabilidad (reducir la tasa de error o BER)

B) Simplificar la cantidad de capas del modelo para as reducir costos y mejorar la eficiencia

C) Mejorar la disponibilidad mediante la creacin de redes con topologa de anillo

D) Asegurar calidad de servicio en la red

1.15 Los servicios de fibra oscura consisten en:

A) Proteger la fibra ptica en todo su recorrido con un tubo negro para evitar que se degrade por efecto de la luz solar

B) Suministrar al usuario una conexin de fibra ptica directa entre dos equipos suyos sin equipos intermedios, de modo que el usuario decide que velocidad y tecnologa de transporte utiliza

C) Emplear emisores de luz de baja potencia con fibras de muy poca atenuacin

D) Transmitir la informacin por la fibra ptica utilizando luz no visible

1.16 En que ventanas se utiliza actualmente la WDM?

A) Primera y segunda

B) Segunda y tercera

C) Tercera y cuarta

D) En las cuatro

1.17 Indique cual de los siguientes dispositivos es caracterstico de las redes pticas:

A) OADM

B) DSLAM

C) CSU/DSU

D) TR1

1.18 Cual de las siguientes direcciones IP se corresponde con la misma direccin MAC que la direccin 224.37.15.12?:

A) 225.78.15.12

B) 228.165.15.12

C) 226.147.15.12

D) 234.108.15.12

1.19 El objetivo de la supresin de informes en IGMP es:

A) Asegurar que el router conoce todos los miembros de cada grupo multicast en la LAN

B) Minimizar el trfico IGMP en la LAN

C) Asegurar que cada host sabe quienes son los dems miembros de su grupo multicast

D) Evitar que el router difunda en la LAN un grupo multicast que carece de receptores

1.20 El IGMP Snooping es:

A) Un protocolo que permite a los routers averiguar quienes son los emisores multicast en una LAN

B) Un protocolo que permite a los routers averiguar quienes son los receptores multicast en una LAN

C) Un mecanismo que permite a los conmutadores LAN descubrir quienes son los receptores de un grupo multicast

D) Un mecanismo que permite a los conmutadores LAN descubrir quienes son los emisores de un grupo multicast

1.21 Diga cual de los siguientes protocolos de routing multicast utiliza la tcnica conocida como modo disperso:

A) MOSPF

B) CBT

C) PIM-DM

D) DVMRP

1.22 La tcnica conocida como comprobacin de encaminamiento por el camino inverso o RPF check aplicada a routing multicast consiste en:

A) Descartar el paquete si la direccin multicast de destino no existe

B) Descartar el paquete si la direccin unicast de origen no existe

C) Descartar el paquete si la interfaz por la que se recibi es la ptima para enviar trfico unicast hacia la direccin de origen de ese paquete

D) Descartar el paquete si la interfaz por la que se recibi no es la ptima para enviar trfico unicast hacia la direccin de origen de ese paquete

1.23 Diga cual de las siguientes afirmaciones no es cierta referida a PIM-SM:

A) El rendimiento del RP no es importante si los receptores construyen el rbol SPT (Shortest Path Tree) directamente hacia el emisor

B) Algunos de los mensajes multicast que se intercambian lo hacen encapsulados en datagramas unicast

C) Cuando no hay un RP el protocolo puede funcionar si se construye desde el principio el rbol SPT del receptor al emisorD) Es un protocolo escalable

1.24 La CoA en IP mvil es:

A) La direccin IP que tiene el host mvil en la red de origen

B) La direccin IP del correspondent node (el host que se comunica con el host mvil)

C) La direccin IP del tnel entre el HA y el FA en el lado del HA

D) La direccin IP del tnel entre el HA y el FA en el lado del FA

1.25 Cuando se establece un tnel IP mvil entre el HA y el FA el tnel es:

A) Simplex. nicamente se permite trfico del HA hacia el FA

B) Half Duplex. El trfico puede fluir en ambos sentidos alternativamenteC) Full Duplex. El trfico puede fluir en ambos sentidos simultneamente

D) Normalmente es simplex de HA hacia FA pero se suele hacer full duplex si hay filtros en los routers

1.26 En una red un router responde a un mensaje ARP Request que pregunta por una MAC que no es la suya. Esto se conoce como:

A) Proxy ARP

B) Gratuitous ARP

C) Inverse ARP

D) Esto no debe ocurrir. Probablemente el proceso ARP del router funciona mal1.27 Cual de las especificaciones de nivel fsico existentes en 802.11 es la ms utilizada actualmente?

A) Infrarrojos

B) FHSS

C) DSSS

D) OFDM

1.28 Cuando un equipo de LAN inalmbrica dispone de dos antenas (antenas diversidad) lo que hace es:

A) Utiliza las dos simultneamente para conseguir un reparto ms homogneo de las ondas en el espacio y as una mejor cobertura

B) Utiliza preferentemente una y tiene la otra de reserva por si falla la primeraC) Alterna entre ambas para evitar un desgaste excesivo de una de ellas

D) Utiliza en cada caso y con cada estacin la que ve que le ofrece una seal de ms calidad

1.29 Cuando una estacin en una red 802.11 quiere emitir una trama y detecta el medio ocupado entonces:

A) Espera a que el emisor termine y empieza inmediatamente despus

B) Espera a que el emisor termine, guarda un intervalo de silencio de duracin constante y transmite

C) Espera a que el emisor termine, guarda un intervalo de silencio de duracin constante mas uno de duracin aleatoria y transmite

D) Espera a que el emisor termine, guarda un intervalo de silencio de duracin aleatoria y transmite

1.30 Diga cual de las siguientes afirmaciones es verdadera referida a un enlace entre dos puentes inalmbricos 802.11 en una configuracin punto a punto:

A) El alcance depende fundamentalmente de la ganancia de la antena utilizada ya que la potencia de radio no puede aumentarse

B) La comunicacin es half dplex, por lo que la capacidad del enlace es compartida por ambos sentidos

C) No hay necesidad de utilizar mensajes RTS/CTS

D) Todas las anteriores

1.31 Qu algoritmo de cifrado est basado en clave privada?A) RSA

B) ECC

C) DES

D) ninguna de las anteriores

1.32 Si cada bloque descifrado en un circuito DES cuesta 1 segundo, siendo los bloques de 64 bits en la entrada, cuntos segundos costara en el caso peor si se desconociera la clave?

A) 1 segundo

B) 2 64 segundos

C) 2 56 segundos

D) Ninguna de las anteriores

1.33 Qu nombre recibe el dominio en un DNS para realizar resoluciones inversas?

E) .gov

F) .rediris.es

G) .in_addr.arpa

H) .dod.org

1.34 Qu nombre recibe el ataque que deja fuera de servicio a un servicio?

A) denegacin de servicio

B) ingeniera social

C) spoofing

D) hijacking

1.35 La criptografa moderna se basa en la combinacin de circuitos de:

A) aleatorizadores

B) sustitucin

C) sustitucin y transposicin

D) ninguno de los anteriores

1.36 El 3DES es un algoritmo de cifrado:

A) asimtrico

B) balanceado

C) simtrico

D) ninguno de los anteriores

1.37 El 3DES puede ser compatible con el DES si:

A) los bloques de entrada son de 64 bits

B) las dos claves utilizadas en 3DES son diferentes

C) las tres claves utilizadas en 3DES son iguales

D) ninguno de los anteriores

1.38 El RSA es un algoritmo de cifrado que se caracteriza:

A) Por su rapidez comparada con las tcnicas simtricas

B) por tener unas de las claves pblica y la otra privada

C) a y b son ciertas

D) ninguno de los anteriores

1.39 La tasa binaria para transmisin de datos en GSM es de:

A) 2400 bps

B) 9600 bps

C) 13000 bps

D) ninguno de los anteriores

1.40 Diga cuales de las siguientes afirmaciones son ciertas respecto a GPRS:

A) utiliza la misma infraestructura de red que GSM

B) los terminales son especiales, para trabajar en conmutacin de paquetes

C) permiten trabajar en modo siempre conectado

D) son verdaderas todas las anteriores

1.41 En GPRS, el elemento funcional SGSN (Servicing GPRS Support Node) es:

A) un nodo de encaminamiento

B) se conecta a redes externas como Internet o X.25

C) encamina segn la IP privada asignada al mvil

D) ninguna de las anteriores es cierta

1.42 En GSM, el identificativo internacional de usuario (IMSI) se almacena en:

A) el propio equipo (o telfono mvil)

B) en el mdulo SIM

C) en la estacin base

D) ninguna de las anteriores

1.43 El motivo de la utilizar como transporte UDP en SNMP es por:

A) velocidad

B) evitar cargar excesivamente la red

C) porque es ms fcil de implementar

D) todas las anteriores

1.44 Los elementos que forman la arquitectura SNMP requieren

A) una direccin IP

B) una direccin MAC

C) tener habilitados los puertos 161 y 162 en los agentes

D) todas las anteriores

1.45 MIME o extensiones multipropsito de correo son:

A) Un nuevo formato de mensaje, que sustituye a RFC 822

B) No es un estndar

C) Es un formato para correo seguro

D) Es un estndar compatible con RFC 822 para incluir otros formatos

1.46 La diferencia entre POP e IMAP:

A) Es que ambos trabajan con diferentes buzones

B) Es que IMAP no copia el buzn en la mquina local como hace POP

C) No hay diferencias, ambos son compatibles

D) Ninguno de los anteriores

1.47 En los registros de recursos de un DNS, conviene indicar el valor asignado en caso de un nombre a travs de:

A) Una direccin IP

B) Un nombre absoluto

C) Un nombre relativo

D) Ninguno de los anteriores

1.48 La copia de la base de datos de los servidores DNS primario a secundario:

A) Se realiza peridicamente

B) Se llama transferencia de zona

C) Puede utilizarse servidores maestro

D) Todas las anteriores

1.49 Diffie-Hellman utiliza una clave de sesin compartida:

A) Por aritmtica modular (gy mod n)x = gxy mod n

B) Por un centro de distribucin de claves

C) Por un algoritmo de generacin de nmeros aleatorio (que directamente calcula la clave de sesin) comn a ambas partes

D) Ninguno de los anteriores

1.50 PEM pasa los mensajes a una forma cannica para:

A) Tener las mismas convenciones

B) Para ser compatibles con las claves de 64 bits

C) Obtener dispersiones diferentes

D) Ninguna de las anteriores

1.51 Qu es una lista de certificados revocados o CRL?:

A) Una lista para localizar al usuario del certificado

B) Una lista con los datos del certificado

C) Una lista para comprobar la validez de los certificados

D) Ninguna de las anteriores

1.52 La autoridad de certificacin tiene como funcin:

A) Certificacin

B) Publicacin

C) Revocacin

D) Todas las anteriores

1.53 Una manera de identificar el primer paquete de una conexin TCP para dar permiso a esa conexin cuando tenemos la poltica de autorizar conexiones que son abiertas desde el interior, es detectar en la interfaz interna del cortafuegos en nuestra red, un paquete con la cabecera TCP:

A) SYN=1, ACK=1

B) SYN=1, ACK=0

C) SYN=0, ACK=1

D) SYN=0, ACK=0

1.54 Una zona desmilitarizada es utilizada para :

A) Ubicar a todos los hosts de la red

B) Localizar los hosts bastin

C) Ubicar las conexiones WAN de la empresa

D) Ninguna de las anteriores

1.55 Una norma comn en el host bastin:

A) Es evitar ejecutables con el bit SUID y GUID activos

B) Deshabilitar servicios no necesarios

C) Instalar chequeadores de integridad del sistema de ficheros

D) Todos los anteriores

1.56 Los NIDS (Network Intrusion Detection System) son ms fiables y generan menos falsas alarmas de intrusin que los HIDS (Host Intrusin Detection System):

A) Verdadero

B) Falso

1.57 Si SMTP responde al comando HELO es porque tiene solucionado el problema de tormenta de correos:

A) Verdadero

B) Falso

1.58 Tanto POP e IMAP comparten el mismo puerto 25 que SMTP:

A) Verdadero

B) Falso

1.59 En el cifrado por sustitucin de Julio Cesar con clave k=-5, significa cierto:

A) Q

B) A

1.60 Los servidores Kerberos implementan protocolos de validacin de:

A) Clave secreta

B) Clave pblica

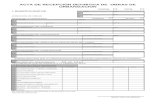

2 Pregunta 2 (2 puntos):

2.1 (0,7 puntos) Explique la diferencia entre utilizar amplificadores y repetidores en un enlace WDM

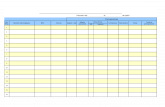

2.2 (1,3 puntos) Suponga la siguiente red de routers multicast PIM-SM donde hay un emisor y tres receptores del mismo grupo multicast:

Indique que ruta seguira el trfico multicast para llegar a los receptores si el RP estuviera ubicado en A, en F o en B. Cual de las tres ubicaciones hara una distribucin mas optima de esta emisin? Habra una mejor?

Suponga que la mtrica para el routing unicast es simplemente el nmero de saltos.

Suponga que los receptores nunca conmutan al rbol SPT, es decir que el trfico multicast siempre se distribuye a travs del RP

INGENIERA INFORMTICA

EXAMEN LABORATORIO DE AMPLIACIN DE REDES.

Convocatoria Febrero 2002 Tiempo: 30 minutos.

Esta parte debe realizarse sin material de consulta. Puede utilizar una calculadora.

3 Test (2 puntos):

Responda en la hoja adjunta.

En cada una de las afirmaciones o preguntas marque la respuesta correcta. Solo debe marcar una respuesta en cada caso; si hay varias respuestas correctas debe elegir la que mejor se ajuste a la pregunta. Lea los enunciados con atencin. En las preguntas de verdadero/falso si una parte de la afirmacin es falsa considere que es falsa toda la afirmacin.

Forma de puntuacin:

Respuesta correcta: 1 punto positivo

Respuesta incorrecta: 1/(n-1) puntos negativos (siendo n el nmero de respuestas posibles)

Ausencia de respuesta: 0 puntos

La nota final de esta pregunta no podr ser negativa.

------------------------------------------------------------------------------------------------------------------------------3.1 Qu proceso se encarga de registrar los eventos producidos en el sistema?A) portmapperB) xintedC) syslogD) ninguna de las anteriores3.2 Qu fichero utiliza xinetd para controlar los accesos?A) syslog.conf

B) hosts.deny

C) xinetd.conf

D) ninguna de las anteriores3.3 En el caso de modificar el acceso a los servicios controlados por xinetd qu es preciso realizar?:

A) rearrancar la mquinaB) ejecutar el script /etc/init.d/xinetd restartC) toma la nueva configuracin automticamenteD) a y b son correctas

3.4 En el caso de utilizar tanto el control explcito de acceso de TCPWRAPPERS (a travs de las libreras libwrap) como la configuracin de xinetd en los ficheros para cada servicio en el directorio /etc/xinetd.d/:A) ambos controles de acceso se realizan de forma secuenciales, primero con TCPWRAPPERS y segundo con los ficheros para cada servicioB) en orden inverso a la opcin A)C) en este caso no se realiza ningn control de accesoD) ninguno de los anteriores3.5 En el caso que no aparezca ninguna opcin que permita explcitamente el servicio, el servicio se considera:

A) denegadoB) aceptadoC) se manda una seal a xinetd para que l decida en este caso si se realiza algn control de accesoD) ninguna de las anteriores

3.6 Qu mtodo se utilizaras para ver los host multicast de una red?:

A) realizar un ping a cada uno de ellosB) realizar un ping a 224.0.0.2C) realizar un ping a una direccin comn a todos los host y contabilizar los ICMP echo reply con mismo ICMP-SEQD) ninguna de las anteriores

3.7 Cundo se utiliza TCP en multicast?:

A) cuando la red est congestionada y queremos adaptacinB) cuando todos los host multicast disponen de servicios TCPC) siempre, para garantizar la calidad de las sesiones de videoconferenciaD) ninguna de las anteriores

3.8 Qu filtro utilizaras en Ethereal para filtrar slo los paquetes IP con destino a la red 233.0.0.0 /8?:

A) ip multicast

B) ip[16]==233

C) ether[0]&1!=0D) no se puede filtrar porque es un direccin que no existe3.9 En qu protocolo de routing se basa el Mrouter de la prctica 3 y 4?:

A) PIM

B) DVRMP

C) MOSPFD) ninguna de las anteriores

3.10 Por qu configuramos el usuario ftp con una shell falsa?:

A) para que no pueda ejecutar ningn comando cuando haga conexin por telnetB) /bin/false es una shell de textoC) es indiferente, podras especificar cualquier shellD) ninguna de las anteriores

3.11 Para que sirve el fichero /etc/ftpusers?

A) para especificar aquellos usuarios que van a utilizar el servicio FTP

B) para informacin al administrador o root

C) es un fichero que especifica los comandos a utilizar por el usuario FTP

D) ninguna de las anteriores

3.12 Qu diferencia hay entre un demonio para un FTP general y un FTP annimo?

A) el demonio para FTP general es para todos los usuarios habilitados excepto el annimo (o ftp), mientras que el FTP annimo es slo para annimos

B) ninguna diferencia

C) el FTP general siempre est activo y el de annimos slo cuando hay conexiones

D) ninguna de las anteriores

3.13 Es necesario identificar en el servidor de correo el nombre de la mquina cliente que va a conectarse para descargar el correo por POP?

A) siempre

B) no es necesario

C) depende del tipo de cliente

D) depende del servidor

3.14 Qu es necesario referente al usuario en el servidor de correo, para que ste pueda acceder al servidor y descargar de all su buzn?

A) crearse una cuenta de FTP annimo para poder descargar el buzn

B) registrar su direccin IP en el servidor

C) redireccionar el correo a nuestra mquina

D) ninguna de las anteriores

3.15 Suponga el servidor de correo bien configurado. Funcionando correctamente el servidor y le estn mandando correo a su direccin. Sin embargo, usted no recibe el correo. A qu puede deberse el problema?

A) otro usuario comparte el buzn con nosotros

B) no hay espacio en disco

C) tenemos redireccionado el correo con un .forward en nuestra cuenta

D) ninguna de las anterioresD

C

E

A

Emisor

Receptor

Receptor

Receptor

B

F

G

1