Los robos..,,,

Transcript of Los robos..,,,

Los robos informáticos

Técnicas de fraude y robo

Hackers

Crackers

Sniffers

Técnicas de robo crucigrama

La seguridad informática

Las redes sociales: sus ventajas

y desventajas

Informática en la medicina

En exclusivo lo ultimo en

tecnología

Robos informáticos Existen actividades delictivas que

se realizan por medio de

estructuras electrónicas que van

ligadas a un sin número de

herramientas delictivas que buscan

infringir y dañar todo lo que

encuentren en el ámbito

informático: ingreso ilegal a

sistemas, interceptado ilegal de

redes, interferencias, daños en la

información (borrado, dañado,

alteración o supresión de

datacredito), mal uso de artefactos,

chantajes, fraude electrónico,

ataques a sistemas, robo de bancos,

ataques realizados por crackers,

violación de los derechos de

autor, pornografía

infantil, pedofilia en Internet,

violación de información

confidencial y muchos otros.

Actualmente existen leyes que

tienen por objeto la protección

integral de los sistemas que utilicen

tecnologías de información, así como

la prevención y sanción de los

delitos cometidos en las variedades

existentes contra tales sistemas o

cualquiera de sus componentes o los

cometidos mediante el uso de dichas

tecnologías

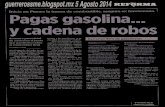

Cada vez es más común leer en la prensa sobre ataques informáticos y robo de

información a grandes compañías e incluso gobiernos.

Nadie está inmune a las amenazas que hay en Internet, incluso las

corporaciones más poderosas, cuya información es una 'mina de oro'.

Las direcciones de correo electrónico y los datos personales se han convertido

en un activo invaluable en el mundo de hoy, que en manos criminales es

utilizado, entre otras cosas, para llevar a cabo ataques de phishing

personalizados.

El robo de datos de tarjetas de

crédito a gran escala es un negocio

multinacional. Incluso, hay gobiernos

que roban propiedad intelectual.

Asimismo, de unos años para acá los

ataques virtuales se han convertido

en un peligro inminente para la

infraestructura de las ciudades,

pues un ataque puede dejar fuera

de servicio al transporte, las redes

eléctricas o incluso el acueducto.

A continuación, las más grandes

violaciones de la seguridad

informática que se han conocido en

lo que va de este siglo, recogidas de

un listado realizado por la

reconocida revista PC World:

134 millones de tarjetas de crédito

En marzo del 2008, la información

de 134 millones de tarjetas de

crédito y débito de la compañía de

transacciones por Internet

Heartland Payment Systems quedó

expuesta tras la entrada de un

'spyware' que contenía un programa

que ubicaba información detallada

en bases de datos. El cubano Albert

González fue condenado a 20 años

de cárcel en los Estados Unidos por

este crimen.

Tarjetas de crédito al mercado

negro

En el 2006, TJX Companies, casa

matriz de las tiendas Marshall's,

HomeGoods y Winners, sufrió un

ataque a su sistema cuando se

realizaba una transferencia

inalámbrica entre dos tiendas

Marshall's de Miami. Al no contar

con un 'firewall', los datos de 94

millones de sus clientes fueron

robados y vendidos por Albert

González, quien recibió 40 años de

cárcel por este acto.

El tesoro de los correos

electrónicos

En marzo del año pasado fueron

robados los nombres y direcciones

de correo electrónico de los

clientes del CitiGroup y 108 tiendas

al por menor que albergaba la

compañía de mercadeo Epsilon.

Expertos aseguran que esta

información, de millones de

personas, puede ser utilizada para

enviar ataques de 'phishing'

personalizados. Aún se desconoce la

fuente de la fuga.

Stuxnet golpea a la infraestructura

Entre los años 2007 y 2010, el

programa nuclear iraní fue atacado

por el gusano informático Stuxnet,

con el que se logró frenar su

desarrollo varios años. Esta fue la

primera vez que un ataque virtual

golpeó la infraestructura física, lo

que demuestra que en la 'guerra

cibernética' los servicios eléctricos,

el abastecimiento de agua o

sistemas de transporte público

están en riesgo.

Robo de datos a clientes de Sony

En abril del año pasado fueron

sustraídos los datos privados de 75

millones de suscriptores de la red

PlayStation Network. Inicialmente

se creyó que entre la información

estaban los números de las tarjetas

de crédito. Sin embargo, no se

reportaron robos relacionados con

el hecho. Para disculparse, la

compañía regaló juegos a todos los

usuarios.

Saqueo chino a Google y Yahoo

En un acto de espionaje industrial,

en el 2009, el gobierno chino lanzó

un ataque masivo y sin precedentes

contra Google, Yahoo y otras

empresas. No se conocen con

exactitud los datos que fueron

robados, pero el buscador admitió

que propiedad intelectual había sido

sustraída. En su momento se dijo

que buscaban información sobre

activistas de derechos humanos

chinos.

Tecnicas de fraude y robo

El fraude informático es inducir a otro a hacer o a restringirse en hacer alguna

cosa de lo cual el criminal obtendrá un beneficio por lo siguiente:

1. Alterar el ingreso de datos de manera ilegal. Esto requiere que el criminal

posea un alto nivel de técnica y por lo mismo es común en empleados de

una empresa que conocen bien las redes de información de la misma y pueden

ingresar a ella para alterar datos como generar información falsa que los

beneficie, crear instrucciones y procesos no autorizados o dañar los sistemas.

2. Alterar, destruir, suprimir o robar datos, un evento que puede ser difícil de

detectar.

3. Alterar o borrar archivos.

4. Alterar o dar un mal uso a sistemas o software, alterar o reescribir códigos

con propósitos fraudulentos. Estos eventos requieren de un alto nivel de

conocimiento.

Otras formas de fraude informático incluye la utilización de sistemas de

computadoras para robar bancos, realizar extorsiones o robar información

clasificada.

En los primeros años, los ataques

involucraban poca sofisticación

técnica. Los insiders (empleados

disconformes o personas externas

con acceso a sistemas dentro de la

empresa) utilizaban sus permisos

para alterar archivos o registros.

Los outsiders (personas que atacan

desde afuera de la ubicación física

de la organización) ingresaban a la

red simplemente averiguando una

password válida.A través de los años

se han desarrollado formas cada vez

más sofisticadas de ataque para

explotar"agujeros" en el diseño,

configuración y operación de los

sistemas. Esto permitió a los nuevos

atacantes tomar control de

sistemas completos, produciendo

verdaderos desastres que en

muchos casos llevo a ladesaparición

de aquellas organizaciones o

empresas con altísimo grado de

dependencia tecnológica (bancos,

servicios automatizados, étc).Estos

nuevos métodos de ataque han sido

automatizados, por lo que en muchos

casos sólo se necesita conocimiento

técnico básico para realizarlos. El

aprendiz de intruso tiene acceso

ahora a numerosos programas y

scripts de numerosos "hacker"

bulletinboards y web sites, donde

además encuentra todas las

instrucciones para ejecutar ataques

con las herramientas disponibles.

Los métodos de ataque descriptos a

continuación están divididos en

categorías generales que pueden

estar relacionadas entre sí, ya que

el uso de un método en una

categoría permite el uso de otros

métodos en otras. Por ejemplo:

después de crackear una password,

un intruso realiza un login como

usuario legítimo para navegar entre

los archivos y explotar

vulnerabilidades del sistema.

Eventualmente también, el atacante

puede adquirir derechos a lugares

que le permitan dejar un virus u

otras bombas lógicas para paralizar

todo un sistema antes de

huir.EAVESDROPPING Y PACKET

SNIFFINGMuchas redes son

vulnerables al eavesdropping, o la

pasiva intercepción (sin

modificación) del tráfico de red. En

Internet esto es realizado por

packetsniffers, que son programas

que monitorean los paquetes de red.

Utilizan técnicas como:

1. Caballo de troya: consiste en

introducir rutinas a un

programa para que actúen en

forma distinta a como estaba

previsto

2. Logic bombs:consiste en la

introducción de un programa

a un conjunto de

instrucciones indebidas que

van a actuar en determinada

fecha o circunstancias

3. Spyware:estos productos

realizan diferentes funciones

como mostrar anuncios no

solicitados (pop-up), recopilar

información privada, redirigir

solicitudes de paginas e

instalar marcadores de

teléfonos

4. Wiretgapping: pinchado de

líneas telefónicas de

trasmisión de datos para

recuperar la información que

circula por ellas por medio de

un radio, un modem , o una

impresora

5. Superzapping: abre cualquier

archivo del ordenador por

muy protegido que este, con

el fin de alterar , borrar,

copiar, insertar o utilizar en

cualquier forma no permitida

datos alamcenados en el

ordenador

6. Vishing: es una practica

criminal fraudulenta en donde

se hace uso del protocolo voz

IP para engañar a las

personas y obtener

información

7. Salami: consiste en introducir

al programa unas

instrucciones para que remita

a una determinada cuenta el

dinero de muchas cuentas

corrientes

8. Phishing: es un termino

informatico que denommina

un tipo de delito encuadrado

dentro del ámbito de las

estafas cibernéticas, que se

comete mediante el uso de un

tipo de ingeniería social

caracterizado por intentar

adquirir información

confidencial de forma

fraudulenta

Hackers

En informática,

un hacker1 o pirata

informático es una

persona que

pertenece a una de

estas comunidades o

subculturas distintas

pero no

completamente

independiente

Gente apasionada

por la seguridad

informática. Esto

concierne

principalmente a

entradas remotas

no autorizadas por medio de redes de

comunicación como Internet ("Black hats").

Pero también incluye a aquellos que depuran y

arreglan errores en los sistemas ("White

hats") y a los de moral ambigua como son

los "Grey hats".

Una comunidad de entusiastas programadores

y diseñadores de sistemas originada en los

sesenta alrededor del Instituto Tecnológico de

Massachusetts (MIT), el Tech Model Railroad

Club (TMRC) y el Laboratorio de Inteligencia

Artificial del MIT.2 Esta comunidad se

caracteriza por el lanzamiento del movimiento

de software libre. La World Wide

Web e Internet en sí misma son creaciones de

hackers.3 El RFC 13924 amplia este significado

como "persona que

se disfruta de un

conocimiento

profundo del

funcionamiento

interno de un

sistema, en

particular de

computadoras y

redes

informáticas"

La comunidad de

aficionados a la

informática

doméstica,

centrada en el

hardware

posterior a los

setenta y en el

software (juegos

de ordenador,

crackeo de

software,

la demoscene) de

entre los ochenta/noventa.

En la actualidad se usa de forma corriente para

referirse mayormente a los criminales

informáticos, debido a su utilización masiva por

parte de los medios de comunicación desde la

década de 1980. A los criminales se le pueden

sumar los llamados "script kiddies", gente que

invade computadoras, usando programas escritos

por otros, y que tiene muy poco conocimiento

sobre cómo funcionan. Este uso parcialmente

incorrecto se ha vuelto tan predominante que, en

general, un gran segmento de la población no es

consciente de que existen diferentes significados.

Mientras que los hackers aficionados reconocen

los tres tipos de hackers y los hackers de

la seguridad informática aceptan todos los usos

del término, los hackers del software

libre consideran la referencia a intrusión

informática como un uso incorrecto de la palabra,

y se refieren a los que rompen los sistemas de

seguridad como "crackers" (analogía

de "safecracker", que en español se traduce

como "un ladrón de cajas fuertes").

Los hackers han evolucionado de ser grupos clandestinos a ser comunidades

con identidad bien definida. De acuerdo a los objetivos que un hacker tiene, y

para identificar las ideas con las que comulgan, se clasifican principalmente en:

hackers de sombrero negro, desombrero gris, de sombrero blanco y script

kiddie.

Hackers de sombrero negro

Se le llama hacker de sombrero negro a aquel que penetra la seguridad de

sistemas para obtener una ganancia personal o simplemente por malicia. La

clasificación proviene de la identificación de villanos en las películas antiguas

del vejo oeste, que usaban típicamente sombreros negros.

Hackers de sombrero blanco

Se le llama hacker de sombrero blanco a aquel que penetra la seguridad de

sistemas para encontrar puntos vulnerables. La clasificación proviene de la

identificación de héroes en las películas antiguas del viejo oeste, que usaban

típicamente sombreros blancos.

Hackers de sombrero gris

Como el nombre sugiere, se le llama hacker de sombrero gris a aquel que es una

combinación de sombrero blanco con sombrero negro, dicho en otras palabras:

que tiene ética ambigua. Pudiera tratarse de individuos que buscan

vulnerabilidades en sistemas y redes, con el fin de luego ofrecer sus servicios

para repararlas bajo contrato.

Script kiddies

Se les denomina script kiddies a los hackers que usan programas escritos por

otros para lograr acceder a redes de computadoras, y que tienen muy poco

conocimiento sobre lo que está pasando internamente.

Crackers

El concepto de Cracker, como su

nombre nos está indicando (deriva

del inglés Crack, que significaría

romper) comprende a aquellos

usuarios de ordenadores que tienen

los conocimientos y las técnicas

necesarias para Romper Sistemas

de Seguridad, teniendo esta

actividad distintas finalidades y

motivos, que varían desde el simple

hecho de solamente medir

conocimientos, hasta como forma de

protesta.

Una de las formas más difundidas

en estos últimos tiempos es la

del Cracker que realiza una

modificación en un funcionamiento

de un Software Original,

obteniéndose Seriales, aplicaciones

conocidas como Keygens (que

generan Claves de Producto) y

también programan los archivos que

se llaman justamente Cracks, que

permiten saltear las restricciones

de seguridad en el caso

del Software Ilegal.

Por otro lado, están aaquellos que se

encargan de eliminar las funciones

de un Sistema de Seguridad en un

ordenador o una red informática,

teniendo acceso al mismo, pudiendo

obtener información o inclusive

realizar modificaciones del mismo,

siendo al igual que la anterior una

práctica ilegal y por ende penada

por la ley.

Sin embargo, exsiten

también Crackers Legales, teniendo

esta clasificacion aquellas personas

que simplemente realizan

actividades de “Crackeo” para medir

sus conocimientos, terminando esta

actividad cuando la emplean para su

propio beneficio (es decir, no

distribuyen Software Ilegal, sino

que lo utilizan ellos solamente) al

igual que también existen Hackers

Legales que realizan infiltraciones a

sistemas pero no tienen ni Fines de

Lucro ni efectúan modificaciones en

los mismos, sino que tienen

finalidades completamente lícitas en

su actividad.

Un tiempo atrás se hablaba de otro

tipo de actividad de Hacking, que es

la de Phreakers, que consiste en

aquellas personas que irrumpían en

las Líneas Telefónicas ajenas para

poder realizar Conexiones a

Internet (por la conectividad

prácticamente obsoleta de Dial Up),

lo que generaba lógicamente un

gasto económico importante al

usuario afectado, siendo aplicado

actualmente este concepto para la

obtención de Información

Bancaria de una persona.

Algunos tipos de

crackers

Crackers de

sistemas: término

designado a

programadores y

decoders que alteran

el contenido de un

determinado

programa, por

ejemplo, alterando

fechas de expiración

de un determinado

programa para

hacerlo funcionar

como si se tratara de una copia legítima.

Crackers de Criptografía: término usado para

aquellos que se dedican a la ruptura de

criptografía (cracking codes).

Phreaker: cracker especializado en telefonía.

Tiene conocimiento para hacer llamadas gratuitas,

reprogramar centrales telefónicas, grabar

conversaciones de otros teléfonos para luego

poder escuchar la conversación en su propio

teléfono, etc.

Cyberpunk: son los vándalos de páginas web o

sistemas informatizados. Destruyen el trabajo

ajeno.

Sniffers

Un sniffer se podria resumir como un programa que lo que hace es capturar

todos los datos que pasan a traves de una tarjeta de red. Para ello se basa

en un defecto del protocolo ethernet (el que se usa normalmente en las redes

locales). Este protocolo lo que hace es mandar la informacion a todos los

ordenadores de la red, aunque no vaya dirigida a ellos, luego son los propios

ordenadores los que basandose en la cabecera del paquete ethernet aceptan el

paquete o no, segun vaya dirigido a ellos o no. Normalmente todas las redes

tienen este defecto, aunque se puede evitar, por ejemplo hay algunos hubs con

'inteligencia' que en redes en estrella lo que hacen es examinar el encabezado

de los paquetes ethernet para ver a que direccion van dirigidos, y mandar la

informacion solo a ese ordenador. Pues como decia, el ethernet normalmente

manda los paquetes de datos a todas las estaciones de la red, entonces lo que

hace el sniffer es poner la tarjeta en modo promiscuo (promiscuous mode). El

modo promiscuo significa que la tarjeta capturara todos los paquetes ethernet,

aunque no vayan dirigidos a ella.

Como trabaja un sniffer?

Nos habiamos quedado en el modo promiscuo (hay que decir por cierto que

algunas tarjetas no aceptan el modo promiscuo, evitando asi la instalacion de

sniffers), bueno, pues una vez hecho esto lo que hace el sniffer es filtrar

todos los paquetes ethernet. Si el sniffer almacenara todos los datos que

pasan por la tarjeta seria un lio impresionante, asi que lo que hace es

examinar los paquetes y mirar las peticiones a unos determinados puertos,

como

por ejemplo el 23 del telnet, los mas comunes son el 21, el 23, el 110 y el

143. Luego toda la informacion que se transmite en esa conexion durante unos

determinados segundos, por ejemplo 30, la almacena en un fichero de log. Al

grabar los 30 primeros segundos grabara el login y el password, ya que van en

texto plano, a no ser que se utilice algun sistema de encriptacion como

kerberos, etc.

Supone una amenaza grave para la seguridad no sólo de una máquina sino

también de toda una red. Gran cantidad de tráfico confidencial viaja en claro,

sin ningún tipo de cifrado, por las redesde la mayoría de las empresas. Ese es

el entorno ideal para un sniffer, que puede acceder de forma transparente a

esa información, y permitir que alguien abuse de su conocimiento. Por eso es

muy importante realizar búsquedas periódicas de sniffers dentro de las redes

de cualquier empresa, no sólo por el daño que puedan causar, sino también

porque encontrarlos es señal de que se ha producido y explotado una grave

brecha y hay que tomar medidas inmediatas.

Existen casos en los que un sniffer no es peligroso. A veces, explorando una

red en busca de sniffers se detectará que hay algunos, por ejemplo, en

máquinas que dependen del departamento de administración de redes. Esto

puede ocurrir porque, en realidad, un sniffer no se diferencia demasiado de

una herramienta de monitorización y diagnosis del tráfico de red que puede

estar siendo legítimamente utilizada por personal encargado de la

administración de la red. Otros dispositivos, especialmente routers y hub,

suelen producir falsos positivos que hay que tener en cuenta.

tecnicas de robos informaticos

1

p

i

2

v i r u s

a

t 3

t

4

d i a l e r

o

y

5

s

6

i

7

s a l a m i

n n 8

e n

9

s

10

i n f o r m a c i o n

p f o p

y f r r

w 11

p i m e

a h n a s 12

f

13

p

14

h a r m i n g c

15

m a l w a r e

a e s i a

c h o u

k 16

s k i m m i n g

17

d i n e

18

r o

e n e o

r g b

o

horizontales

1. persona u cosa ilegal

3. programa que destruye

datos del ordenador

5. escuchar a escondidas

comunicaciones

6. moneda corriente

8. entidad integrada por

capital y trabajo

9. conducir cuentas a una sola

ilegalmente

11. llamada para utilizar

numeros de tarificacion

12. fraude

14. persona habil en

informatica con fines ilicitos

18. apoderarse de algo ajeno

Verticales

2. reservado

4. enviar info privada sin el

conocimiento del ususario

7. maliciouos sofware

10. asesoria

13. engaño para probar una

identidad por e-mail

15. virus de alto calibre

16. robo de info que contiene

una tarjeta de credito

17. moneda corriente

Sopa de letras seguridad

informática

D G E V A L U A C I O N P A Y

A I A N A L I S I S B R N M M

I C S R E S F U E Z O A O E O

C D I P A P C E E C D Z I C D

N E F T O N C O E A A I C A I

E T T O A N T D D K T L A N F

I A M Z A M I I I S O A R I I

C L T C W M R B Z U S U O S C

I L L O I G W O I A P T P M A

F A I E E Q S G F L R C R O C

E R N T J W H D C N I A O S I

S T N O D O I R E P I D C W O

O I P R O T E C C I O N A A N

N O I C A C I N U M O C Q D E

X H E K O S I M O R P M O C S

ACTUALIZAR

ALCANCE

ANALISIS

COMPROMISO

COMUNICACION

CORPORACION

DATOS

DETALLAR

DISPONIBILIDAD

EFICIENCIA

ESFUEZO

EVALUACION

GARANTIZAR

INFORMATICA

INTEGRIDAD

MECANISMOS

MODIFICACIONES

PERIODO

PROCEDIMIENTO

PROTECCION

ESTADÍSTICAS SOBRE DELITOS INFORMÁTICOS.

Desde hace cinco años, en los Estados Unidos existe una institución que

realiza un estudio anual sobre la Seguridad Informática y los crímenes

cometidos a través de las computadoras.

Esta entidad es El Instituto de Seguridad de Computadoras (CSI), quien

anunció recientemente los resultados de su quinto estudio anual denominado

"Estudio de Seguridad y Delitos Informáticos" realizado a un total de

273 Instituciones principalmente grandes Corporaciones y Agencias

del Gobierno.

Este Estudio de Seguridad y Delitos Informáticos es dirigido por CSI con la

participación Agencia Federal de Investigación (FBI) de San Francisco,

División de delitos informáticos. El objetivo de este esfuerzo es levantar el

nivel de conocimiento de seguridad, así como ayudar a determinar el alcance

de los Delitos Informáticos en los Estados Unidos de Norteamérica.

Entre lo más destacable del Estudio de Seguridad y Delitos Informáticos

2000 se puede incluir lo siguiente:

Redes sociales: ventajas y

desventajas

las redes sociales son grupos de

personas conectadas por uno o

varios tipos de relaciones sociales,

tales como amistad, parentesco o

intereses comunes.

las más populares, sin duda son:

facebook, twitter, linkedin, sonico,

bebo, myspace, hi5, orkut,

friendster, ning, badoo y mylife

entre otras.

estas redes sociales ofrecen

múltiples ventajas sobre el correo

electrónico, los foros y el chat,

dado su carácter asincrónico y

personal, y la relativa sencillez de

sus interfaces.

las ventajas del uso de redes, la

podríamos separar en 4

categorías:

Socialización:

considerada por muchos la ventaja

principal, es la que nos permite

aprender e interiorizarnos de

normas y valores necesarios para

desempeñarnos convenientemente

con otros individuos, ya sea con

amigos del pasado, actuales o nuevas

amistades.

como en la vida real, en el universo

virtual existe una gran comunidad

dentro de cada red social, en la que

todos podemos participar, pero con

la condición de adecuarnos a sus

normas, por eso es necesario

conocer la netiqueta de las redes

sociales.

por consiguiente los usuarios de

redes sociales se convierten en

miembros activos de una pequeña

sociedad virtual, en la que pueden

interactuar con otros para los fines

que deseen, amistad, amor,

contactos profesionales,

intercambio de opiniones, negocios,

etc.

Trabajo:

desde la irrupción de internet en el

mundo, ha cambiado

sustancialmente la forma de

encontrar trabajo.

muchas empresas cuentan con

entornos sociales en los cuales

comunican las oportunidades

laborales, reciben currículums e

incluso realizan entrevistas de

trabajo. además mediante estas

plataformas podrás hacer contactos

de todo tipo, los cuales pueden

servir para saber de algún trabajo,

incluso pueden recomendar para

conseguir un trabajo.

una red social que se enfoca en esta

categoría es linkedin, por ello si se

está interesado en hacer contactos

profesionales y laborales, es

importante saber aprovechar al

máximo esta red.

Negocio:

esta categoría se relaciona mucho

con la anterior, pero la diferencia es

que no se trata de conseguir un

trabajo, porque ya se tiene un

negocio físico o virtual (sitio web)

que desea promover.

no sólo es publicidad para obtener

nuevos clientes, sino que además se

busca la identificación con la marca,

obtener información importante,

críticas y observaciones del

producto o servicio, que le permita

corregir todo aquello que esté mal y

lograr reforzar la relación con tus

clientes o consumidores.

lo interesante es que es gratis, pero

necesita tiempo y esfuerzo, tanto

para un negocio pequeño que desea

darse a conocer, como para una

marca ya posicionada que desea

mantenerse en primer nivel.

los beneficios que nos brindan las

redes sociales no sólo son para las

empresas sino para nosotros los

consumidores, ya que recibiremos

mejores ofertas, mejor trato y

soluciones a nuestros problemas

relacionados con los productos o

servicios.

Información:

aunque las redes sociales no están

enfocadas en la obtención de la

información, nos brindan

información muy relevante, a través

de sitios de la red, blogs y de

nuestros contactos.

desde asuntos sin importancia, como

eventos para asistir este fin de

semana, el cumpleaños de un amigo o

los últimos estrenos en el cine,

hasta información más relevante

como publicaciones sobre temas de

nuestro interés, noticias de

actualidad o sucesos importantes en

la vida de nuestros amigos o

contactos.

la información primaria que podamos

recibir es una ventaja muy

significativa, porque el lector está

frente a la fuente, por ende

obtendrá mejores resultados.

de cualquier manera, las redes

sociales nos brindan gran cantidad

de información, de una manera más

social y personal.

desventajas

• exposición de nuestra vida

privada, si no se configura bien la

privacidad.

• pueden darse casos de

suplantación de personalidad.

• falta en el control de datos.

• pueden llegar a ser adictivas.

• pueden robar los contenidos

que publicamos.

• pueden ser utilizadas por

criminales para conocer datos de

sus víctimas en delitos.

• se hacen amenazas, se

discrimina, se estafa y se incita a la

violencia a través de internet, ya

que cualquiera puede crear una

identidad falsa que será muy difícil

descubrir.

nadie niega las grandes

posibilidades de estas redes

sociales, pero hay que ser

sumamente cuidadosos, sobre todo

cuando hay niños en el hogar.

por eso se recomienda, mantener

ciertos datos personales privados;

por otro lado, ser respetuosos y no

insultar, no incitar a la violencia, ni

discriminar, ni nada que no nos

gustaría que nos hagan.

La informática en la medicina

Actualmente, entre los cambios más importantes en la atención de

la salud, se encuentran la tecnología de la información y la

comunicación. La informática médica se refiere a la organización

de información y servicios de salud, utilizando el INTERNET y las

tecnologías relacionadas. Esto implica no sólo el desarrollo

tecnológico, sino una nueva manera de trabajar, una actitud y una

tendencia al trabajo virtual y al pensamiento global, con el fin de

mejorar la atención de la salud en el consultorio médico.

El acelerado progreso tecnológico ha facilitado la información,

poniéndola al alcance de todos, por lo que si permitimos el rezago

sin capacitarnos para su utilización, corremos el riesgo de

aislarnos, creando una brecha entre los que tienen acceso a la

información y los que no.

ACtualmente la informática esta muy aplicada en el campo de la medicina. El

uso de la multimedia permite integrar en un solo producto los medios

audiovisuales y la posibilidad de interacción que aporta la computadora. Lo cual,

si bien puede ser útil par cualquier tipo de software educativo, lo es

especialmente para el que se desarrolla para disciplinas médicas. La multimedia

y la realidad virtual permiten un mayor nivel de realismo, una mayor

objetivación, mediante la incorporación de audio, imágenes fijas y animadas,

incluso en tercera dimensión, videos etc., y su característica más importante:

una mayor interacción.

A su ves, gracias a dicha aplicación, se logran realizar las operaciones asía los

pacientes de manera eficaz y segura. Los beneficios que brindan el software

en dicho campo, Han ido mejorando aun más ya que a medida que avanza la

tecnología, los sistemas operativos brindan muchísima ayuda en la realización

de medicamentos, gracias a aporte brindado por parte del software que

permiten la visualización del proceso de fabricación de la medicina.

En la medicina se consideran trabajar en cuatro niveles distintos el uso de la

computadora en la educación médica:

1. Para la adquisición de conocimientos básicos de la

teoría medica: por su rapidez en el calculo numérico y su reproducción

grafica en la pantalla pueden utilizarse modelos matemáticos de

`proceso ficiopatologico en programas que capacitan a los estudiantes

de medicina respecto a la relación entre los parámetros del modelo y la

modificación en las variables del sistema.

2. En el adiestramiento clínico: mediante simuladores que permiten a los

estudiantes tratar con los aspectos cognoscitivos del cuidado del

paciente de manera independiente.

3. Como valioso instrumento en el desarrollo de prácticas de

laboratorios: es posible con la computadora simular experimentos a muy

bajo costo y de manera repetida.

4. A través del uso de sistema expertos como modelos de

estructuración del conocimiento o modelos educativos: Para cursos

que se le dictan a estudiantes de medicina en algunos países.

Lo ultimo en tecnología: Tecnología g3

¿Qué es la tecnología GPRS?

GPRS es la sigla de General Packet Radio Services (servicios generales de

paquetes por radio). A menudo se describe como "2,5 G", es decir, una

tecnología entre la segunda (2G) y la tercera (3G) generación de tecnología

móvil digital. Se transmite a través de redes de telefonía móvil y envía datos a

una velocidad de hasta 114 Kbps. El usuario puede utilizar el teléfono móvil y el

ordenador de bolsillo para navegar por Internet, enviar y recibir correo, y

descargar datos y soportes. Permite realizar videoconferencias con sus

colegas y utilizar mensajes instantáneos para charlar con sus familiares y

amigos, esté donde esté. Además, puede emplearse como conexión para el

ordenador portátil u otros dispositivos móviles.

Telme hace uso de esta red mediante una aplicación llamada Direct Call Ng que

se instala en los celulares que cuenten con soporte a aplicaciones en lenguaje

Java 2.0, para realizar llamadas a traves de su red Woip2 a muy bajos costos.

¿Qué es la tecnología 3G?

Al igual que GPRS, la tecnología 3G (tecnología inalámbrica de tercera

generación) es un servicio de comunicaciones inalámbricas que le permite estar

conectado permanentemente a Internet a través del teléfono móvil, el

ordenador de bolsillo, el Tablet PC o el ordenador portátil. La tecnología 3G

promete una mejor calidad y fiabilidad, una mayor velocidad de transmisión de

datos y un ancho de banda superior (que incluye la posibilidad de ejecutar

aplicaciones multimedia). Con velocidades de datos de hasta 384 Kbps, es casi

siete veces más rápida que una conexión telefónica estándar.

Lo que permite que podamos tener video llamadas, dado que dichas llamadas se

harán con una conexión directa a internet Telme ofrece este servicio de

manera gratuita.

¿Qué ventajas aporta la tecnología 3G?

Se dice que los usuarios de GPRS y 3G están "siempre conectados", dado que

con estos métodos de conexión tienen acceso permanente a Internet.

Mediante los mensajes de texto cortos, los empleados de campo pueden

comunicar su progreso y solicitar asistencia. Los ejecutivos que se encuentran

de viaje pueden acceder al correo electrónico de la empresa, de igual modo que

puede hacerlo un empleado de ventas, que también puede consultar el

inventario. Puede automatizar su casa o su oficina con dispositivos GPRS y 3G

supervisar sus inversiones.

Pasado, presente y futuro de las telecomunicaciones

• 1G: Red celular analógica

– Conmutación de circuitos

• 2G: Red celular digital (GSM)

– Conmutación de circuitos

• 2,5 G: Red celular digital (GPRS)

– Conmutación de paquetes

• 3G: Red celular digital UMTS

– Conmutación de paquetes

• 4G: Red celular digital multimedia:

– Todo IP (VoIP )