Proyecto Terminal (2)[1]

-

Upload

carlosreyesipn -

Category

Documents

-

view

81 -

download

0

Transcript of Proyecto Terminal (2)[1]

Instituto Politcnico Nacional

Instituto Politcnico NacionalE S I M E

La aplicacin tecnolgica inalmbrica M2M a un control de asistenciaInstituto Politcnico NacionalE S I M E

IV | Pgina

O b j e t i v o

Objetivo:

Facilitar el registro de asistencia a los usuarios a travs de la aplicacin de tecnologas M2M.

INTRODUCCINANTECEDENTESCapitulo 1 Determinacion de las ubicaciones de los dispocitivos1.1 M2M Y Wireless1.2 Arquitectura y caracteristicas de la red1.3 Tecnologas inalambricas1.4 Tecnologias de acceso inalambrico fijas

Capitulo 2 Sistemas de seguridad - Control de acceso

2.1 Polticas de Desarrollo y Difusin de Sistemas de Seguridad2.2 Sistemas no Biomtricos2.3 Sistemas Actuales de Seguridad y Control de Acceso (Sistemas Biomtricos)

Capitulo 3 La verificacin de la lectura de la toma de asistencia3.1 Verificacin3.1.1 Identificacin3.1.2 Falsa captura3.1.3 Falso rechazo3.2 La Biometra. 3.2.1 Anlisis de diferentes tcnicas de reconocimiento3.2.2 Reconocimiento por la Iris3.2.3 Forma de las Manos3.2.4 Deteccin del Contorno del Rostro3.2.5 Reconocimiento por Huellas Dactilares3.2.6 Reconocimiento por Voz3.3 Etapas en un sistema de identificacin biomtrica3.4 Esquemas de funcionamiento3.5 Ventajas y desventajas de los sistemas biomtricos3.6 Consideraciones para el diseo3.7 Seguridad en los sistemas biomtricos3.8 Ataques biomtricos3.9 Defensas3.10 Diseo

Capitulo 4 Servidores

4.1 Tipos de servidores

Capitulo 5 Desarrollo del Proyecto

Capitulo 6 Pruebas y Resultados

Conclusiones

Anexos y Tablas

Glosario

Biblografa / Referencias

Introduccin

INTRODUCCIONEl proceso Mquina a Mquina (M2M) se refiere al intercambio de informacin en forma de datos de una mquina remota (dispositivo) a otra mquina que se encuentra en la infraestructura de una red (centro de control), ya sea por redes almbricas o inalmbricas. Con la tecnologa M2M se puede hacer posible la comunicacin de equipos con centros de informacin, con otros equipos en distintos lugares, y con personas. Su importancia radica en que contribuyen a la optimizacin de las tareas de un proceso.Las mquinas para este intercambio van desde diminutos dispositivos electrnicos, como equipos personales para comunicacin con instrumentos de medicin (sensores) o de control (actuadores), etiquetas electrnicas inteligentes y microprocesadores presentes en diversos artefactos, hasta computadoras personales o complejos servidores en un centro de procesamiento de datos. Estos dispositivos permiten el intercambio de informacin de forma organizada y en tiempo real.Con el paso del tiempo, ha ido aumentando la inteligencia de las mquinas y su trabajo de forma independiente. Como consecuencia, las comunicaciones mquina a mquina estn cambiando radicalmente los modelos haciendo el proceso de intercambio de informacin ms rpido, ms eficaz, con un mayor alcance. Los dispositivos cada vez son ms diminutos, econmicos y que permiten la automatizacin de tareas.La comunicacin inalmbrica, que se realiza a travs de ondas de radiofrecuencia, facilita la operacin en lugares donde la computadora no se encuentra en una ubicacin fija (almacenes, oficinas de varios pisos, etc.) actualmente se utiliza de una manera general y accesible para todo pblico. Cabe tambin mencionar actualmente que las redes cableadas presentan ventaja en cuanto a transmisin de datos sobre las inalmbricas.Sin lugar a dudas, la sociedad ha crecido en los ltimos aos y por lo tanto el uso de las redes de comunicacin. Su aplicacin puede ser tan simple como en el hogar, hasta una ms compleja en procesos industriales. Este proyecto consta de la aplicacin de esta tecnologa en una organizacin, con el fin de llevar a cabo el control de asistencia del personal y reducir la prdida del tiempo en el momento de registrar la asistencia. El dispositivo a utilizar seales que permitan reconocer al personal; este dispositivo se encuentra conectado inalmbricamente a un servidor.

Antecedentes

ANTECEDENTESLos controles de asistencia brindan certeza laboral a la empresa, son un medio efectivo de control de las jornadas laborales, y adems fungen como un eficiente medio de prueba; siempre y cuando sean elaborados y vigilados apropiadamente.Hace ya muchos aos, era posible manejar un sistema de horarios y asistencia, tan slo con usar unas cuantas hojas de papel. Dichos das son historia, para la mayora de empresas, puesto que estos sistemas pueden ser catastrficos. Muchos negocios han visto cambios dramticos, a raz de las nuevas tecnologas de comunicacin. Es as que los procedimientos para el envo, recibo y almacenamiento de informacin han cambiado totalmente la forma, en que muchos procesos se llevan a cabo; al interior de una organizacin. No obstante, la llegada de estas tecnologas de informacin implica nuevos desafos, sobre todo en lo relacionado con controles de acceso y de asistencia.Un sistema de asistencia, que haga uso de papel, implica un enorme gasto de tiempo al da, a la semana, al mes, etc. Del mismo modo, se requiere de muchas personas para que hagan reportes de pagos, basndose en dichos papeles. Dichos reportes pueden presentar inconsistencias debido a varias razones: por un lado, el sistema en s se presta para eso, mientras que por otro lado, no se sabe en realidad si los empleados usan el sistema con honestidad. Con mucha frecuencia, algunos empleados tienden a colocarse ms horas laboradas, a tapar retrasos y hasta a firmar por otros. Aunque los trabajadores que acuden a estas prcticas no las ven como algo grave, lo cierto es que stas ocasionan prdidas alarmantes en una empresa.Los sistemas modernos, para el control laboral, no slo son mucho ms precisos que sus antecesores, sino tambin reflejan las horas que han sido trabajadas en realidad y permiten acceder a esta informacin de manera ms rpida y organizada. De esta forma, el arduo papeleo y la lectura de datos manuales pasan a la historia, porque los sistemas modernos cuentan con poderosos programas, para el procesamiento de datos contables.Por otra parte, los sistemas modernos hacen uso de la biometra, la cual es una prctica que identifica a las personas, al analizar sus rasgos particulares. Ejemplo de ello son los relojes biomtricos de huellas digitales, que solicitan la huella de cada empleado cuando ste ingresa o sale de su trabajo. Al basarse en estas particularidades es imposible que un trabajador reporte la asistencia de otro, porque no hay manera de prestarse las huellas digitales. Adems, con estos sistemas biomtricos se reducen prdidas y se mejoran los mrgenes de ganancia de una empresa. Hoy en da, estos sistemas sofisticados incorporan estrategias para la captura de datos de forma rpida, organizada y segura.El primer motivo por el cual las empresas estn decidiendo cambiar a aplicaciones biomtricas es el ahorro de dinero. El primer motivo por el cual las empresas estn decidiendo cambiar a aplicaciones biomtricas es el ahorro de dinero.

De acuerdo con la American Payroll Association, (una organizacin americana especializada en educacin, capacitacin y publicaciones relacionadas con el proceso de nminas), se estima que los beneficios de utilizar sistemas biomtricos para el control de asistencia superan al 10% sobre costo total de la nmina. El estudio indica que los fraudes de asistencia o robo de tiempo, en conjunto con los errores de auditoria en las tarjetas de registro de asistencia y los recursos humanos ms los insumos destinados para este fin, representan fuertes gastos para la compaa en uno de los egresos ms representativos: la nmina. Y no es difcil imaginarnos por qu: si su empresa no cuenta con un polica junto al reloj checador, los empleados seguramente registrarn la entrada o salida de otros empleados, en perjuicio de la compaa.Por otro lado, si al auditar las tarjetas para el control de asistencia existen errores y estos benefician al empleado, rara vez acudirna usted para decirle: mi sueldo est mal se me est pagando de ms.

Instituto Politcnico NacionalE S I M E

V | Pgina

CAPTULO 1 | Determinacin de las ubicaciones de los dispositivosCaptulo 1 Determinacin de las ubicaciones de los dispositivos

1.1 M2M Y Wireless.M2M (maquina a maquina) ha existido en diferentes formas desde la llegada de la automatizacin de redes computarizadas y antes de la comunicacin celular. Se ha referido como telemetra, automatizacin industrial o sacada.Si bien la comunicacin celular es cada vez ms comn, un nmero importante de mquinas todava usan lneas terrestres (POTS, DSL, cable) para conectar a la red IP. La industria de la comunicacin celular emergi en 1995 cuando Siemens estableci un departamento en el seno del departamento dedicado a los telfonos mviles para desarrollar y lanzar un mdulo de datos GSM llamado M1 basado en el telfono mvil S6 de Siemens para aplicaciones industriales M2M, permitiendo que las mquinas se comunicasen sobre redes inalmbricas.Para 1997, la tecnologa wireless se volvi ms frecuente y sofisticada tanto asi que se pudo crear la tecnologa del posicionamiento global (GPS), la tecnologa M2M se implanto aqu para optimizar las tarjetas inteligentes (SIM) conocidas como MIMS o mdulos de identificacin M2M.Junto con la implementacin de JAVA y la tecnologa M2M permitio que navegar por internet acelerara su velocidad considerablemente. En 2009 AT&T y JASPER WIRELESS llegaron a un acuerdo para apoyar la creacin de dispositivos en conjunto M2M esto permitira aumentar la potencia de la velocidad del poder en estos dispositivos. Tambin en el 2009 el director de la empresa noruega TELENOR despus de 10 aos de investigacin anuncio la creacin de 2 entidades, una para los servidores y otra para la conectividad. En el 2009 la compaa espaola TELEFONICA anuncio la creacin de una entidad de M2M en Madrid.A principios de 2010 en los EE.UU., AT & T, KPN, Rogers, Mvil Telcel / Amrica y Jasper Wireless empezaron a trabajar juntos en la creacin de un sitio M2M, que servir como un centro para desarrolladores en el campo de la comunicacin M2M electrnica. En febrero de 2010, Vodafone, Verizon Wireless y nPhase (una sociedad conjunta de Verizon y Qualcomm) anunciaron su alianza estratgica para ofrecer soluciones globales de M2M que ofrecen a sus clientes una manera fcil de desplegar soluciones M2M a travs de Europa y los EE.UU..Las comunicaciones Machine-to-Machine (M2M) estn en rpido crecimiento, implantndose cada vez en mayor nmero de aplicaciones. En Estados Unidos se estima un crecimiento del 23 % desde 2011 a 2016.Desde que los primeros sistemas Machine-to-Machine (M2M) llegaron al mercado, estas soluciones se han enfocado en mayor grado a las actividades de servicio comerciales. Un principal motivo para conectar activos y dispositivos usando estas soluciones ha sido mejorar su eficiencia operacional. El gasto se justifica por la promesa de paradas no programadas reducidas, uso de supervisin remota para identificar fallos de equipos o predecir fallos que luego se implementan ms exactamente.

1.2 Arquitectura y caractersticas de la red.Para poder armar una correcta red aunque aqu se especificara un proceso general de recomendaciones es recomendable tener los lugares especficos en los cuales estar cada checador para las personas que pasaran su asistencia, hay que recordar que esto depende de los objetivos e intereses que tiene cada organizacin en su control de su respectivo personal:

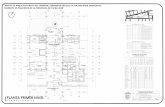

Figura 1.1

En esta figura se hace una representacin de un sistema cualquiera de una red conformada por varios checadores, los cuales toda la informacin(asistencia de la persona que checa) se dirige a un solo punto que en este caso es el servidor que guardara la base de datos de todas las personas que se registren, la flecha ubicada en la parte inferior de la figura indica que cada checador puede tener tanto una distancia mayor o menor dependiendo de la arquitectura que requiera ocupar la organizacin para la ubicacin de sus respectivos puntos de asistencia.

Se puede observar la principal variable es la distancia y se observa tambin que es una variable que puede cambiar dependiendo de los requerimientos de cada organizacin, para esto se requiere una tecnologa que funcione de una manera correcta sin importar la distancia, la tecnologa ms apropiada para este caso son las tecnologas de redes inalmbricaa, y tambin hay que observar que tiene que manejarse seales inalambricas que puedan funcionar tanto en cortas como largas distancias. 1.3 Tecnlogias inalambricas.Con lo ya mencionado se aborda un poco sobre las diferentes tecnologias inalambricas que se pueden utilizar las cuales son las siguientes:

GSM/UMTS/HSDPA:Todos estos son sistemas para las comunicaciones mviles, Global System for Mobile communications, Universal Mobile Telecommunications System, High Speed Downlink Packet Access son el significado de sus siglas respectivamente.El primero de ellos usa un cliente GSM puede conectarse a travs de su telfono con su computador y enviar y recibir mensajes porcorreo electrnico,faxes, navegar porInternet, acceder con seguridad a la red informtica de una compaa (red local/Intranet), as como utilizar otras funciones digitales de transmisin de datos, incluyendo elservicio de mensajes cortos(SMS) o mensajes de texto. GSM se considera, por su velocidad de transmisin y otras caractersticas, un estndar desegunda generacin(2G). Su extensin a3Gse denominaUMTSy difiere en su mayor velocidad de transmisin, el uso de una arquitectura de red ligeramente distinta y sobre todo en el empleo de diferentes protocolos de radio (W-CDMA). Aunque inicialmente esta est pensada para su uso en telfonos mviles, la red UMTS no est limitada a estos dispositivos, pudiendo ser utilizada por otros. Sus tres grandes caractersticas son las capacidadesmultimedia, una velocidad de acceso aInternetelevada, la cual tambin le permite transmitir audio y video en tiempo real; y una transmisin de voz con calidad equiparable a la de las redes fijas. Adems, dispone de una variedad de servicios muy extensa.En cuanto a la ltima tambin denominada 3.5G, 3G+ o mini 3G, es la optimizacin de la tecnologa espectralUMTS/WCDMA,una tecnologa basada en conexiones minis, de menor velocidad a el promedio de la actual 3G, incluida en las especificaciones de3GPPrelease 5 y consiste en un nuevo canal compartido en el enlace descendente (downlink) que mejora significativamente la capacidad mxima de transferencia de informacin pudindose alcanzar tasas de bajada de hasta14Mbps(1,8, 3,6, 7,2 y 14,4Mbps) Aunque sin mejorar el 3G. Soporta tasas dethroughputpromedio cercanas a 1 Mbps.Actualmente, tambin est disponible la tecnologaHSUPA, con velocidades de subida de hasta 5,8Mbps, yHSPA+con velocidades de hasta 84Mbps de bajada y 22Mbps en la subida.Es la evolucin de latercera generacin(3G) de tecnologamvil, llamada3.5G, y se considera el paso previo antes de lacuarta generacin(4G), la futura integracin de redes. Actualmente se est desarrollando la especificacin3.9Gantes del lanzamiento de4G.Es totalmente compatible en sentido inverso con WCDMA y aplicaciones ricas en multimedia desarrolladas para WCDMA que funcionarn con HSDPA. La mayora de los proveedores UMTS dan soporte a HSDPA.

WifiEst es un mecanismo de conexin de dispositivos electrnicos en forma inalmbrica, los dispositivos que se deseen conectarse a una red pueden hacerlo con un punto de acceso inalmbrico por medio del Wifi, normalmente est tiene un alcance de 20 metros en condiciones cerradas, es decir, que se encuentren obstculos como muros, paredes, etc, por otra parte tambin se pueden alcanzar distancias mayores de conexin si se encuentra en condiciones abiertas libres de obstculos, tambin se hace hincapi en que se pueden conectar varios puntos de conexin WIfi para superponer sus seales y tener un mayor alcance.Bluetooth: Es una especificacin industrial paraRedes Inalmbricas de rea Personal(WPAN) que posibilita la transmisin de voz ydatosentre diferentes dispositivos mediante un enlace porradiofrecuencia en labanda ISM(Industrial, Scientific and Medical,son bandas reservadas internacionalmente para uso no comercial deradiofrecuenciaelectromagntica)de los 2,4GHz. Los principales objetivos que se pretenden conseguir con esta norma son: Facilitar las comunicaciones entre equipos mviles y fijos. Eliminar los cables y conectores entre stos. Ofrecer la posibilidad de crear pequeasredes inalmbricasy facilitar la sincronizacin de datos entre equipos personales.Los dispositivos que con mayor frecuencia utilizan esta tecnologa pertenecen a sectores de lastelecomunicacionesy lainformtica personal, comoPDA,telfonos mviles,computadoras porttiles,ordenadores personales,impresorasocmaras digitales.

RFIDRadioFrequencyIdentification es un sistema de almacenamiento y recuperacin de datos remotos que usa dispositivos denominadosetiquetas,tarjetas,transpondedoresotags RFID. El propsito fundamental de la tecnologa RFID es transmitir la identidad de un objeto (similar a un nmero de serie nico) mediante ondas de radio. Las tecnologas RFID se agrupan dentro de las denominadasAuto ID(automatic identification, o identificacin automtica).Lasetiquetas RFID son unos dispositivos pequeos, similares a una pegatina, que pueden ser adheridas o incorporadas a un producto, un animal o una persona. Contienenantenaspara permitirles recibir y responder a peticiones por radiofrecuencia desde un emisor-receptor RFID. Las etiquetas pasivas no necesitan alimentacin elctrica interna, mientras que las activas s lo requieren. Una de las ventajas del uso de radiofrecuencia (en lugar, por ejemplo, de infrarrojos) es que no se requiere visin directa entre emisor y receptor.Est tipo de tecnologa se usa mucho en la identificacin de productos en los centros comerciales donde cada RFID enva sus datos como el tipo de producto, precio etc.

ZigbeeEs el nombre de la especificacin de un conjunto de protocolos de alto nivel de comunicacin inalmbrica para su utilizacin conradiodifusin digitalde bajo consumo. Su objetivo son las aplicaciones que requieren comunicaciones seguras con baja tasa de envo de datos y maximizacin de la vida til de sus bateras. Algo que caracteriza est tecnologa es su bajo consumo de energa y su fcil integracin.Los protocolos ZigBee estn definidos para su uso en aplicaciones encastradas con requerimientos muy bajos detransmisin de datosyconsumo energtico. Se pretende su uso en aplicaciones de propsito general con caractersticas autoorganizativas y bajo costo (redes en malla, en concreto). Puede utilizarse para realizar control industrial, albergar sensores empotrados, recolectar datos mdicos, ejercer labores de deteccin de humo o intrusos o domtica. La red en su conjunto utilizar una cantidad muy pequea de energa de forma que cada dispositivo individual pueda tener una autonoma de hasta 5 aos antes de necesitar un recambio en su sistema de alimentacin.

UWBUltrawideband es la tecnologa de radio que usa un ancho de banda mayor de 500 MHz o del 25% de la frecuencia central UWB, esta es una tecnologa en el rango de las PAN (personal area network). Permite paquetes de informacin muy grandes (480 Mbits/s) conseguidos en distancias cortas, de unos pocos metros.UWB difiere sustancialmente de las estrechas frecuencias de banda de radio (RF) y tecnologas spread spectrum (SS), como elBluetoothy el802.11. UWB usa un gran ancho de banda del espectro de RF para transmitir informacin. Por lo tanto, UWB es capaz de transmitir ms informacin en menos tiempo que las tecnologas anteriormente citadas.Mientras que Bluetooth, WiFi, telfonos inalmbricos y dems dispositivos de radiofrecuencia estn limitadas a frecuencias sin licencia en los 900 MHz, 2.4 GHz y 5.1 GHz, UWB hace uso de un espectro de frecuencia recientemente legalizado. UWB puede usar frecuencias que van desde 3.1 GHz hasta 10.6 GHz: una banda de ms de 7 GHz de anchura. Cada canal de radio tiene una anchura de ms de 500 MHz, dependiendo de su frecuencia central. El hecho de estar compartiendo bandas de frecuencia con otros dispositivos, ha hecho que aunque esto les permite tener una alta productividad, han de estar relativamente cerca.Las ventajas que ofrece UWB son su bajo consumo, bajo coste y alta productividad, adems, UWB permite reutilizacin de espectros, por ejemplo, se puede tener una serie de dispositivos en el saln de casa, comunicndose con la computadora a travs de un canal, y a la vez, en otra habitacin, otra serie de dispositivos en el mismo canal comunicndose igualmente. WPAN basadas en UWB pueden hacer uso del mismo canal sin interferencias, debido a los rangos tan cortos que permite UWB.

1.4 Tecnologas de acceso inalmbricas fijas.Acceso inalmbrico fijo (Wireless Local Loop, WLL) es un sistema basado en celdas que conecta a usuarios a la red pblica telefnica conmutada (RPTC) utilizando seales de radio, sustituyendo al cableado de cobre entre la central y el abonado. Estos sistemas incluyen sistemas de radio fijos, sistemas celulares fijos y sistemas de acceso sin alambres. Los servicios que pueden ser ofrecidos por un sistema WLL incluyen: Servicio de voz: PCM (Pulse Code Modulation) de 64 Kbps, ADPCM (PCM adaptivo diferencial) de 32 Kbps Servicio de datos en banda de voz: 56 Kbps fax/mdem Servicios de datos: 155 Kbps (e.g. Internet) Servicio ISDN: 144 Kbps (2B+D)LMDSLMDS (local multipoint distribution service) es una tecnologa de banda amplia inalmbrica punto-multipunto basada en celdas , que al igual que la telefona celular o WLL tiene la capacidad de transportar grandes cantidades de informacin a muy altas velocidades. LMDS opera a frecuencias milimtricas, tpicamente en las bandas de 28, 38, o 40 GHz. Esto permite velocidades de datos de hasta 38 Mbps por usuario pero con la restriccin de que las distancias de cobertura deben ser cortas, menos de 8 Km. La alta capacidad de LMDS hacen posible una gama de servicios tales como video digital, voz, televisin interactiva, msica, multimedia y acceso a Internet a altas velocidades. LMDS es una tecnologa de costo efectivo, ya que su implantacin es rpida en reas urbanas o en reas con baja densidad de poblacin, como es el caso de las comunidades rurales. LMDS provee una solucin efectiva de ltima milla que puede sustituir a los servicios cableados tradicionales a un bajo costo y altas velocidades.MMDSLas redes MMDS (Multichannel Multipoint Distribution Service) se caracterizan por el limitado nmero de canales disponibles en las bandas asignadas para este servicio, slo 200 MHz de espectro en la banda de 2.5 GHz a 2.7 GHz.Esta desventaja reduce el nmero efectivo de canales en un sistema MMDS. El uso principal de esta tecnologa es la televisin restringida inalmbrica competencia directa de las compaas de televisin por cable. Como el ancho de banda de un canal de televisin es de 6 MHz, solamente 33 canales cabran en el espectro asignado.Un sistema de MMDS consiste de una cabecera o centro de control (headend), donde se encuentra el equipo de recepcin de las seales origen, un radio transmisor y una antena transmisora. En el lado del usuario se encuentra una antena receptora, un dispositivo de conversin de frecuencia y un receptor decodificador.El rango de una antena de transmisin MMDS puede alcanzar los 55 kilmetros dependiendo de la altura de la antena y de la potencia de radiodifusin. La potencia de transmisin es usualmente entre 1 y 100 Watts, la cual es sustancialmente menor a los requerimientos de potencia de las estaciones de televisin abierta de VHF y UHF.La antena de recepcin en el lado del usuario est condicionada para recibir seales con polarizacin vertical u horizontal. Las seales de microondas son pasadas por un convertidor de frecuencias, el cual convierte las frecuencias de microondas a las frecuencias estndar de cable VHF y UHF, y pueda conectarse directamente al televisor.1.5 Comunicaciones va satliteLas comunicaciones va satlite han sido una tecnologa muy utilizada para proveer comunicaciones a reas alejadas y de difcil acceso. Ante la escasa y en muchos casos nula infraestructura terrestre de comunicaciones en las zonas remotas, las comunicaciones va satlite abren una ventana hacia al resto del mundo. Las comunicaciones satelitales permiten transmitir mltiples servicios de voz, datos y video a velocidades en el orden de Megabits por segundo. Las terminales satelitales hacen posible las comunicaciones donde otros medios no pueden penetrar por su alto costo.La introduccin de pequeas terminales conocidas como VSAT (Very Small Aperture Terminal) ha permitido que el costo de las comunicaciones va satlite haya bajado drsticamente. VSAT es una tecnologa de comunicaciones va satlite que mediante el uso de antenas de satlite con dimetros pequeos, permiten comunicaciones altamente seguras entre una estacin maestra y nodos dispersos geogrficamente. Entre las aplicaciones tpicas de este tipo de terminales se encuentra la telefona rural, educacin a distancia, redes privadas y acceso a Internet, entre otras.Es sin duda las comunicaciones por satlite una opcin muy utilizada por compaas mexicanas desde la introduccin del Morelos I en 1985. El satlite fue parte importante en las comunicaciones durante el terremoto de ese ao, despus de que las comunicaciones por tierra colapsaron.Existen satlites de todo tipo, los hay geoestacionarios (GEO, Geostacionary Earth Orbit), aquellos que giran a una rbita natural a 36,000 kms de la superficie de la tierra. Este tipo de satlites (e.g Satmex V, Solidaridad II) proveen comunicaciones fijas para aplicaciones de voz, datos y video en las bandas C y Ku principalmente. Existen satlites en rbitas bajas (LEO, Low Earth Orbit)) y medias (MEO, Medium Earth Orbit) que dan varias vueltas a la tierra y que para cubrir casi toda la superficie estn agrupados en constelaciones de satlites. Muchos de estos satlites proveen aplicaciones mviles de voz, sensado remoto (SCADA), meteorologa, determinacin de la posicin (GPS), etc. La mayora de estos trabajan en la banda mvil L. Los mtodos de acceso al medio en comunicacin trabajan de manera similar a la telefona celular. Aunque en comunicaciones va satlite SCPC/FDMA (Single Channel Per Carrier/FDMA) y TDMA son los mtodos de acceso mltiple ms populares para redes privadas con VSATs; otras variantes de TDMA como DAMA (Demand Asigment Multiple Access) y ALOHA son tambin utilizados en menos proporcin. TDMA y CDMA son ampliamente usados para comunicaciones mviles por satlite por los satlites LEOs y MEOs. En la tabla 1 se muestran las bandas de frecuencias ms utilizadas en las comunicaciones por satlite, as como su uso:Tabla 1. Frecuencias de satlite de uso comercial

Banda Enlace Subida/Bajada Aplicaciones

V o Q 50/40 GHz Datos a altas velocidades

Ka 30/20 GHz Datos y TV a altas velocidades

Ku (BSS) 17/12 GHz Video directo al hogar

Ku 14/11-12 GHz VSAT, video e Internet

C 6/4 GHz Datos, voz y video

S 2/2 GHz Servicios mviles de voz

L 1.6/1.5 GHz Servicios mviles de voz

BSS: Broadcasting Satelite Service, Servicio de difusin por satlite

CAPTULO 2 | Sistemas de seguridad Control de acceso

CAPITULO 2 SISTEMAS DE SEGURIDAD- CONTROL DE ACCESOEn la actualidad la demanda por contar con sistemas de seguridad basados en rasgos biomtricos est creciendo, debido a que se ha comprobado que actualmente son los sistemas de seguridad ms eficientes del mercado (a pesar de no tener un 100 % de efectividad) representando as el futuro de la seguridad.La mayor parte de este crecimiento se da en pases desarrollados debido a que cuentan con tecnologa ms desarrollada considerada de punta y mayormente se ubican estos sistemas en grandes aeropuertos, grandes compaas, etc. La implementacin de sistemas biomtricos como seguridad no queda ah, son usados en lugares tales como bancos, supermercados, oficinas o fbricas, como parte de la rutina diaria.En pases en vas de desarrollo no es grande la demanda por contar con estos sistemas, salvo en lugares donde la seguridad debe ser la mejor posible como es el caso de la torre de control de un aeropuerto o la entrada a la bveda de un banco, donde indudablemente el acceso a estas reas por lo que ellas representan debe ser sumamente controlado para garantizar a tanto usuarios provilegiados como compaas que solamente personal debidamente identificado en forma sumamente confiable podrn acceder a los recursos y reas en custodia.Otro punto importante que se debe resaltar es que la poca difusin de estos sistemas de seguridad hace que el inters sea mnimo y las personas en su mayora desconozcan del uso y de los beneficios de contar con esta tecnologa.

2.1 Polticas de Desarrollo y Difusin de Sistemas de SeguridadLa seguridad es un tema muy importante en todo el mundo y dentro de cada pas, en lugares pblicos como privados; como consecuencia de ello, constantemente salen al mercado nuevas tcnicas y tipos de seguridad. En el campo de la biometra tambin hay una continua investigacin y se van probando nuevas alternativas (nuevos sistemas basados en rasgos biomtricos o combinaciones entre los sistemas de rasgos biomtricos ya desarrollados).A pesar de la falta de seguridad, no hay una poltica clara de desarrollo tecnolgico en este aspecto, por lo tanto no est difundido el uso de sistemas biomtricos como una alternativa en lo que a seguridad se refiere. Por otra parte es una costumbre de amplia difusin el buscar y utilizar los dispositivos ms econmicos (en muchos casos lo menos costoso no es lo ms indicado por la confiabilidad requerida para el sistema integral), presentndose numerosos problemas de seguridad que seran fcilmente evitados con el uso de sistemas de basados en rasgos biomtricos.

2.2 Sistemas no BiomtricosExisten muchos tipos de seguridad no biomtricos , siendo uno de ellos el contar con un vigilante, esto es algo positivo ya que una mquina no tiene criterio para solucionar determinadas situaciones; sin embargo un problema se presenta cuando el vigilante es la seguridad; esto no es lo ms conveniente debido a muchas razones, por ejemplo, en el caso de presentarse un asalto, el vigilante no va a poder realizar acciones disuasivas nada para impedir que los asaltantes entren a las instalaciones, o tambin puede darse el caso de que el vigilante permita entrar a personas no deseadas, es decir el vigilante no aplica los protocolos de seguridad previamente establecidos en la compaa para custodia y resguardo de los recursos dejando a su libre arbitrio esta aplicacin.2.3 Sistemas Actuales de Seguridad y Control de Acceso (Sistemas Biomtricos)El uso de estos sistemas no es complicado; stos podran ser operados por cualquier persona con la debida capacitacin. Simplemente se debe mostrar a un sensor el rasgo fsico a examinar y dependiendo de los resultados se dejar acceder a la persona al lugar donde desea entrar, siempre y cuando los datos capturados concuerden con alguno de los que se encuentren en la base de datos permitiendo as garantizar la autenticidad de la identidad de la persona como una de las registradas con derecho de acceso a el sitio bajo custodia.Estos aparatos tienen una variabilidad dependiendo de la aplicacin o tipo de seguridad que se le designe aplicar dar siendo el tipo de rasgo biomtrico que se analizar en la captura de datos el factor preponderante de decisin de acceso-.Estos sistemas pueden ser evaluados o medidos por diferentes aspectos, como por ejemplo la necesidad de alguien que desea contar con ms seguridad y tener un mejor control, el grado de aceptacin del usuario con respecto al aparato biomtrico usado para la captura de imgenes, en este caso se debe tener en cuenta cunto tiempo va a tomar y qu tan cmoda se desea que sea la captura.Se debe tomar en cuenta que debido al transcurso del tiempo, es conveniente actualizar la base de datos en los sistemas debido a que muchos rasgos fsicos cambian con el transcurrir de los aos y son precisamente estos los que garantizaran la autenticidad y verificacin de la identidad del usuario.

Ha existido la necesidad de contar con sistemas de seguridad que sean buenos y confiables, capaces de tomar decisiones inteligentes por s mismos. Pero es en los ltimos aos que se ha incrementado considerablemente esta necesidad.Aplicaciones de los sistemas biomtricosPara las diferentes aplicaciones se debe considerar aspectos relevantes como los que a continuacin se enuncian:

CAPTULO 3 | La verificacin de la lectura de la toma de asistencia

Captulo 3 La verificacin de la lectura de la toma de asistencia

RegistroLa persona proporciona un documento de identificacin para probar su identidad. Despus la persona presenta el rasgo biomtrico que se usar como medio de identificacin (por ejemplo, las yemas del dedo, mano, o diafragma) a un dispositivo de adquisicin y toma del rasgo a considerar. Una o ms muestras se adquieren, se codifican y se almacenan como plantilla de la referencia para las comparaciones futuras.

3.1. VerificacinSe debe verificar que una persona es quien dice ser. Despus de presentar un documento de identificacin y una caracterstica biomtrica, el sistema captura los datos biomtricos y genera una plantilla de ensayo, la cual es comparada con la plantilla de la referencia de la persona (almacenada en el sistema durante la inscripcin) para determinar si hay similitud entre las dos plantillas y realizar la accin programada una vez realizada esta comparacin y validacin.

3.1.1 IdentificacinCuando se desea identificar la identidad de una persona; en este caso no se presenta documento de identificacin. La plantilla de ensayo se compara contra las plantillas almacenadas de referencia de todos los individuos listados en el sistema. Existen dos tipos de sistemas de identificacin: positivo y negativo.En los positivos se determina si la persona que desea acceder es identificada en la lista del sistema. Los sistemas negativos son diseados para asegurarse de que la informacin biomtrica de una persona no est presente en la base de datos.

3.1.2 Falsa capturaUna falsa comparacin ocurre cuando el sistema acepta dos plantillas de diferentes usuarios incorrectamente como si fuese una sola identidad. Las capturas falsas pueden ocurrir por semejanza entre las caractersticas de los individuos; ello debido mayormente a la calidad ofrecida por el dispositivo encargado de la toma de la muestra del rasgo a considerar en la comparacin.3.1.3 Falso rechazoOcurre cuando un sistema rechaza una identidad vlida. Ocurren porque no hay suficiente semejanza entre la plantilla de inscripcin y la plantilla de ensayo; esto se da a causa de envejecimiento de la persona o debido a alguna lesin que haya modificado el rasgo a identificar (no se actualiz al sistema en bases peridicas).

3.2 La Biometra. 3.2.1 Anlisis de diferentes tcnicas de reconocimientoEl campo que se encarga de desarrollar este sistema .es llamado Biometra, y ya es conocido por las ventajas que presenta, tales como una baja resolucin de imgenes, costo accesible de aparatos de captura y una interaccin amigable entre el dispositivo y el usuario. Los sistemas de seguridad basados en reconocer a las personas por medio de sus rasgos biomtricos se han convertido en los ms eficientes del mundo, llegando a tener una tasa de error de aproximadamente 0% (existen sistemas que pueden presentar un error en un milln, o un error en 100 mil).Por medio de estos sistemas se puede tener una mejora en aspectos de importancia como control fronterizo, seguridad ciudadana, prevencin de fraude y robo de identidad, control de acceso lgico y fsico, entre otros.Algunos ejemplos de tcnicas utilizadas para los sistemas biomtricos son los siguientes: reconocimiento por el iris deteccin del contorno del rostro reconocimiento por huellas digitales reconocimiento por forma de las manos reconocimiento de vozOtros con mayor complejidad: reconocimiento por radiografas dentales reconocimiento de las venas reconocimiento por la cornea

3.2.2 Reconocimiento por el IrisSensar, INC (Moorestown, NJ) ha desarrollado un software que primero identifica la cabeza, luego los ojos, y luego el iris. Utiliza un algoritmo que identifica tanto los bordes internos como los bordes externos del iris y excluye a los prpados si stos estn tapando el iris. Despus traduce las imgenes a un patrn de 512 bits mediante anlisis de Fourier y es indiferente a cambios por la contraccin de la pupila.Zhenan Sun, Yunhong Wang, Tieniu Tan, y Jiali Cui proponen un algoritmo que reconozca manchas en el iris para sobreponerse a las limitaciones de reconocimientos basados en los rasgos clasificadores del iris. La caracterstica ms distintiva de la imagen del iris proviene de los cambios espaciales en la estructura de la imagen, entonces los patrones representativos deben detectar la intensidad de las variaciones en las seales del iris.Kang Ryoung Park, y Jaihie Kim proponen un nuevo mtodo de adquisicin rpida de imgenes del iris para capturar imgenes centradas en los ojos basadas en la reflexin especular de la crnea. John Daugman usa un algoritmo que mediante una cmara que toma una fotografa del iris crea cdigos digitales basados en patrones nicos de ste. Jian Fu, H. John Caulfield, Seong-Moo Yoo y Venkata Atluri sugieren que los patrones espaciales del iris son ms complejos que los de las huellas dactilares por lo que con filtros artificiales de colores puede proveer un discriminante ortogonal para el discriminante espacial de patrones. Tambin aseveran que se pueden combinar estos discriminantes de tal modo que se mejoran los resultados.

3.2.3 Forma de las ManosAjay Kumar y David Zhang proponen identificar las palmas de las manos mediante tres impresiones simultneas para elevar la eficacia con respecto a una sola.Wei Xiong, Kar-Ann Toh, Wei-Yun Yau y Xudong Jiang , se basan en las Transformaciones Euclidianas para separar y reconocer mltiples dedos rgidos, e introducen un modelo elptico para representar los dedos y buscar la rpida alineacin de stos.Connie Tee, Jin Andrew Teoh Beng Ong, Michael Goh Kah Ling y David Ngo Chek proponen un sistema autmata que capture automticamente y alinee las imgenes de la mano para el procesamiento. Las tcnicas usadas son: Centrarse en el anlisis del componente principal (PCA) Anlisis discriminativo de lo captado (FDA) Anlisis de componentes independientes (ICA)

Las imgenes son descompuestas en diferentes subbandas de frecuencias y la mejor de estas subbandas es seleccionada para un posterior procesamiento.

3.2.4 Deteccin del Contorno del RostroDario Maio y Loris Nanni centran su atencin en nmeros pseudo-aleatorio que dan un radio de error igual a cero al ser combinados con una caracterstica biomtrica (en este caso reconocedores de rostros). Cuando los nmeros concuerdan con las caractersticas biomtricas de la persona, no hay ningn error, y sta es identificada.Hay otros estudios en los que se plantea hacer el reconocimiento del rostro mediante el anlisis y la combinacin de imgenes de luz visible e imgenes de luz infrarroja.Zuo, Fei ,De y Peter H. N plantean disear e implementar un sistema de reconocimiento de rostro, confiable y de bajo precio. Este sistema est basado en un procesamiento tipo pipeline, el cual consiste en: Reconocimiento de rostro paso por paso Extraccin de rasgos faciales para una normalizacin del rostro. Reconocimiento del rostro por un anlisis discriminativo. Este sistema experimental tiene un ratio de reconocimiento del 95%. Rong Xiao ,Ming-Jing Li John , y Hong-Jiang Zhang proponen tres pasos para el reconocimiento: Se aplica un filtro lineal para realzar la ejecucin (captura de la imagen y posterior procesamiento de la misma) y remover partes del rostro que no son necesarias. Mediante un algoritmo se combinan lo hallado con el filtro con una estructura jerrquica. Se aplica otro filtro y se hace un procesamiento de la imagen para ver la proyeccin final.

3.2.5 Reconocimiento por Huellas DactilaresXiong Wei, Toh Kar-Ann, Yau Wei-Yun, y Jiang Xudong realizan una localizacin secundaria derivada de una informacin mnima relativa. Por medio de una tcnica se ve la correspondencia para obtener uno a uno los rasgos secundarios, despus se hace un balance de los cambios hechos entre la maximizacin del nmero de correspondencias y minimizacin del total de los rasgos entre las huellas digitales de usuarios que deseen acceder y las huellas digitales referenciales. Este enfoque tiene la ventaja de ser compatible con bases de datos ya existentes.Damon L. Woodard y Patrick J. Flynn presentan la superficie de los dedos en 3D como un rasgo de identificacin. En esta superficie se representa el dedo ndice, el medio y el anular para ser comparados. En contraposicin, segn la publicacin hecha por David Cyranoski, Tsutomu Matsumoto, se afirma que la identificacin de un individuo por medio de sus huellas digitales es ineficiente y se puede engaar fcilmente al sistema. Sin embargo, se podra decir que este procedimiento es quiz el mejor en lo que a deteccin por huellas digitales se refiere. Muchos estudios indican que es muy confiable y fcil de usar. La forma de trabajo es de transmitir ondas acsticas y medir la distancia basada en la impedancia del dedo, la superficie, y el aire. El ultrasonido es capaz de penetrar polvo y residuo entre la superficie y el dedo.Las huellas digitales pueden ser de diferentes formas, en forma de arcos, espirales, crculos; siendo este ltimo caso el 60% de las veces. En la siguiente figura se muestran los tipos ms comunes de huellas:

Figura 3.1Diferentes tipos de huellas dactilares: arriba, de derecha a izquierda:arco, posible arco, espiral hacia la izquierda; abajo de derecha aizquierda: espiral hacia la derecha, crculo, dos espirales juntos.

Captura: El lector en donde se pone el dedo para ser capturada la imagen contiene un chip de silicn que est provisto de una lmina con un arreglo de micro- capacitores. La superficie de la piel sirve como una segunda capa para cada micro- capacitor. Entonces se forma entre estas dos superficies (la del dedo y la de las lminas de los capacitores) una pequea carga (dependiendo de la distancia) porque el espacio de aire acta como un medio dielctrico. Despus de hacerse la captura, la imagen se debe digitalizar. La huella dactilar del dedo presenta protuberancias y valles, al ser apoyada en la lmina que contiene el arreglo de capacitores se van obteniendo diferentes valores de capacitancia; los cuales son medidos y luego convertidos en pxeles de diferente intensidad para crear una imagen digital.Una vez digitalizada la imagen se guardan detalles llamados Minucias y son guardadas en una plantilla para la posterior verificacin del individuo. Estas Minucias son partes donde se juntan dos o ms protuberancias, donde una protuberancia termina abruptamente, o cuando de una protuberancia salen dos o ms protuberancias.Para la captura hay diferentes sensores (lectores), pueden ser capacitores, pticos, multiespectrales (usan diferentes longitudes de onda), por ultra sonido, entre otros. En el siguiente diagrama de bloques se puede apreciar cmo es que se hace la captura de la huella dactilar a travs de un sensor. Esta imagen capturada es convertida o digitalizada por medio de un convertidor anlogo/digital (A/D converter), luego por medio de una interfase la seal llega a la computadora para ser analizada y dar la respuesta al usuario.

Figura 3.2Diagrama de bloques del proceso que va desde la captura de laImagen hasta la respuesta al usuario.

3.2.6 Reconocimiento por VozHoy en da los procesadores de reconocimiento de voz son ms precisos y vienen acompaados con mejores herramientas para hacer ms fcil la conexin a cualquier producto. El reconocimiento de voz puede ser dividido en tres clases: locutor independiente (SI), locutor dependiente (SD), y verificacin de locutor (SV).Los sistemas basados en el reconocimiento de voz deben de alguna forma avisar al usuario que ha escuchado el comando correcto y est listo para ms informacin. En Octubre del 2005 Schultz y su colega Alex Waibel demostraron el primer traductor automtico que poda tomar seales elctricas del rostro y de los msculos de la garganta y convertirlos en una tcnica llamada reconocimiento de habla sub-vocal. Si bien esta tcnica solamente capta una correcta secuencia de fonemas en el 62% de las veces, es un logro significativo.

3.3 ETAPAS EN UN SISTEMA DE IDENTIFICACIN BIOMTRICA

Las tcnicas de identificacin biomtrica son muy diversas. Sin embargo, a la hora de desarrollar un sistema de identificacin basado en alguna de esas tcnicas, se mantiene un esquema totalmente independiente de la tcnica utilizada. Los sistemas, tal y como se puede ver en la figura adjunta, se componen de las siguientes etapas:

Figura 3.3Diagrama de bloques de un sistema de identificacin biomtrica

Captura: Se toman los datos biofsicos o de comportamiento del sujeto. La toma de los datos depende evidentemente de la tcnica biomtrica empleada, pero tambin se pueden encontrar muchas variaciones para la misma tcnica biomtrica. Por ejemplo, la huella dactilar puede ser obtenida por cmara de video, ultrasonidos, efecto capacitivo sobre un semiconductor o exploracin por lser.

Pre-procesado: En este bloque se adecan los datos capturados para facilitar el tratamiento que tiene que realizar el siguiente bloque. Este bloque se encarga, dependiendo de la tcnica, de tareas como reconocer el inicio de xma. frase y medir el ruido de fondo, hacer una extraccin de bordes de la imagen capturada, localizar la muestra, rotarla y ampliarla (o reducirla) para que se encuentre entre los mrgenes que reconoce el algoritmo siguiente, etc.

Extraccin de Caractersticas: Se puede considerar el bloque ms caracterstico de la tcnica a utilizar. Es el bloque en el que se mdamenta la capacidad del sistema de distinguir entre sujetos. Sin embargo, debido a distintas aproximaciones al problema, este bloque puede ser muy distinto, e incluso contradictorio, para la misma tcnica, crendose distintos mtodos dentro de ima misma tcnica. Por otro lado, en algunas ocasiones, el desconocimiento sobre las caractersticas que se deben extraer, lleva a 17 MECANISMOS DE AUTENTICACIN BIOMTRICA MEDIANTE TARJETA INTELIGENTE utilizar tcnicas basadas en Redes Neuronales, que mediante entrenamiento de lasmismas, se intentan adecuar a ios resultados esperados.

Comparacin: Una vez extradas las caractersticas de la muestra capturada, se han de comparar stas con las previamente almacenadas, que se denominan patrn. Lo msimportante es que no se trata de una comparacin binaria (o de igualdad), sino que la variacin de las muestras, por variaciones en la captura o leve variacin de las caractersticas de sujeto, hacen que la comparacin d como resultado una probabildad de semejanza. Por tanto, para determinar el xito o fracaso de la comparacin, habr que determinar un umbral en esa probabilidad. La comparacin se va a realizar siguiendo los mtodos utilizados en Reconocimiento de Patrones, tal y como se ver en el siguiente apartado.En la descripcin de los distintos bloques de un sistema de identificacin biomtrica, se han introducido dos elementos de gran importancia: el patrn y el umbral. Sobre este segundo se hablar en la siguiente seccin, mientras que sobre el patrn cabe hablar de la forma de obtenerlo. Para obtener el patrn se habilita una fase previa a la de utilizacin del sistema. De esta forma, todo sistema de identificacin biomtrica tiene dos fases de uso:

1. Reclutamiento: En esta fase, se capturan distintas muestras del usuario, se preprocesan, se extraen las caractersticas y, a partir de las caractersticas extradas, se forma el patrn. Si se capturan ms de una muestra, el patrn suele ser el resultado de una media de las caractersticas obtenidas. Este proceso se hace de forma supervisada, es decir, se encarga una persona de controlar como se produce la captura de los datos, asi como de asegurar la identidad de la persona que se est reclutando en el sistema. Adems, se aprovecha esta fase para ensearle al usuario el sistema y aclararle todas las dudas que pudiera tener.

2. Utilizacin: Una vez que se tiene almacenado el patrn del usuario, ste utiliza el sistema con normalidad, y sus caractersticas son comparadas con el patrn extrado (tal y como ya se ha comentado).El modo en el que se hace el reclutamiento no es ni mucho menos trivial. En algunas tcnicas basta una nica toma de los datos, mientras que en otras puede ser necesario tomar varias muestras y en distintas sesiones (das o semanas), tal y como ocurre en los sistemas basados en voz. Por otro lado, la forma de almacenar el patrn depender del esquema de funcionamiento del sistema de identificacin biomtrica, tal y como se va a ver en la prxima seccin.

3.4 ESQUEMAS DE FUNCIONAMIENTO

Hasta ahora se ha estado hablando siempre de Identificacin Biomtrica. Sin embargo, la Identificacin se puede realizar basndose en dos esquemas de funcionamiento del Sistema de Identificacin Biomtrica:

Reconocimiento: Tambin llamado, en algunos textos, simplemente Identificacin (lo cual llega a causar cierta confusin). Se basa en identificar a un usuario dentro de todos los usuarios que ya se encuentran en el sistema. Por lo tanto se comparan las caractersticas extradas, con los patrones de todos los usuarios reclutados por el sistema. Este esquema de funcionamiento, necesario para muchas aplicaciones, tiene como inconvenientes la necesidad de una Base de Datos de patrones (con los requisitos de capacidad de almacenamiento y seguridad de los datos oportunos) y la existenciade una red de comunicaciones, siempre en lnea, que comunique los puestos de identificacin con la Base de Datos. El resultado de la comparacin puede ser siempre positivo (es decir, se identifica siempre con el usuario que ha dado una probabilidad ms alta), o puede indicar rechazos (si el usuario con la mayor probabilidad no supera un determinado umbral).

Autenticacin: Tambin llamado sencillamente Verificacin. Trata de responder a la pregunta: es este sujeto la persona que dice ser? En este esquema de funcionamiento, el usuario, al que se le toman sus caractersticas biomtricas, tambin comunica su identidad. Entonces, el sistema se encarga de comparar las caractersticas extradas, con el patrn del usuario indicado. Si la comparacin supera un determinado umbral de parecido, se considera que el usuario es el indicado, rechazando la comparacin en caso contrario. El patrn del usuario puede estar almacenado en una Base de Datos, tal y como se hace en los sistemas de Reconocimiento, o, si el patrn es suficientemente pequeo, en un sistema porttil de informacin como puede ser una tarjeta. Este ltimo caso no son necesarias ni la Base de Datos ni la red de comunicaciones de los sistemasde Reconocimiento.

La eleccin del rasgo o rasgos biomtricos que debe manejar un sistema automtico de reconocimiento se efecta teniendo en cuenta el cumplimiento en mayor o menor grado de las siguientes propiedades:

Universalidad: el rasgo biomtrico existe para todos los individuos. Unicidad: el rasgo identifica unvocamente a cada individuo. Permanencia: el rasgo se mantiene invariable con el tiempo a corto plazo. Inmutabilidad: el rasgo se mantiene invariable con el tiempo a largo plazo o durante toda la vida. Mesurabilidad: el rasgo es apto para ser caracterizado cuantitativamente. Rendimiento: el rasgo permite el reconocimiento de un individuo con rapidez, robustez y precisin. Aceptabilidad: el rasgo presenta la calidad de ser aceptado por la mayora de la poblacin. Invulnerabilidad: el rasgo permite una robustez del sistema frente a los mtodos de acceso fraudulentos. El mayor riesgo que se da en un sistema biomtrico es la suplantacin de la identidad del individuo mediante la imitacin (por ejemplo, la voz o la firma manuscrita) o la reproduccin (generacin fraudulenta de la imagen de la huella dactilar o el iris) del rasgo a reconocer.

Maltoni et al. presentan un resumen comparativo de las tcnicasbiomtricas ms utilizadas atendiendo a las propiedades anteriores. En siguiente tabla pueden verselas apreciaciones particulares de estos autores.

Tabla 3.1Cuadro comparativo de las propiedades de diferentes tcnicas biomtricas. Grado decumplimiento de las propiedades: A: alto; M: medio; B: bajo.

3.5 Ventajas y desventajas de los sistemas biomtricosDespus de analizar las diferentes formas de adquisicin de datos para la posterior identificacin de la persona, se desprende que si slo se toma el reconocimiento de huellas digitales se puede engaar a la mquina por lo que no es muy seguro, o simplemente no se obtiene una buena imagen, ya sea por el sudor de los dedos, por polvo, y otros. La ventaja con respecto a otros mtodos radica en el precio, y que este indicador ha sido utilizado por los seres humanos para identificacin personal por ms de cien aos, representando en la actualidad una de las tecnologas biomtricas ms maduras, inclusive considerada como prueba legtima de evidencia criminal en cualquier corte del mundo.

Por otro lado, gracias a muchos estudios previos se ha demostrado que para cada persona el iris proporciona una nica estructura (hasta en personas gemelas es distinta), para poder hacer el clculo debido y de esta forma poder identificar a la persona. En contraposicin con las huellas digitales, el iris puede ser captado hasta de 1 metro de distancia. Los patrones del iris son estables y solamente cambian de 29 manera notoria cuando la pupila se abre y se cierra como reaccin a la luz. Este sistema ya es implementado en muchos aeropuertos de todo el mundo con gran aceptacin y un alto grado de confiabilidad. Una desventaja es que el uso de este mtodo es complicado debido al alto costo y la poca aceptabilidad por parte de las personas en algunas situaciones, puesto que puede tomar un tiempo razonable todo el proceso.

Con respecto a la deteccin del rostro, si bien es muy confiable, es ms costoso que el de huellas dactilares y el sistema tiende a fallar cuando hay cambios en el ambiente (ms luz o menos luz) o cambios en el rostro (podra ser una cicatriz). En lo que al reconocimiento de la mano se refiere, tambin es un mtodo que tiene varios aos, e incluso fue usado como sistema de seguridad en los juegos olmpicos de 1996. En la revista MILTECH se dice que es un buen sistema, fcil de usar, fcil de adaptar a otros sistemas, y puede ser el primer paso para otros muchos proyectos biomtricos.

En cuanto a los sistemas de deteccin por voz se les puede engaar fcilmente con grabadoras, lo que representa un problema. Una posible solucin sera que los usuarios digan frases diferentes cada vez que lo usen y que el sistema reconozca si ha habido una frase repetida, pero esto incrementara el tiempo para la verificacin.La ventaja es que es el sistema ms barato en comparacin con todos los dems. A pesar de que los sistemas biomtricos son los sistemas de seguridad ms confiables el mayor problema que se presenta es poder llegar a tener un 100% de efectividad, ya que para cualquier mtodo siempre est la probabilidad de que se autorice el acceso a una persona no autorizada, viceversa, que se prohba el acceso a una persona autorizada.Una forma de hacer ms eficientes los sistemas biomtricos es haciendo combinaciones de tcnicas (por ejemplo usar huellas dactilares y reconocimiento de rostro).

3.6 CONSIDERACIONES PARA EL DISEOHuellas DactilaresLos sistemas biomtricos basados en el reconocimiento por las huellas dactilares son actualmente los ms usados en el mundo; en el ao 2002, segn el Grupo Internacional Biomtrico, alcanzaron la cifra del 52.1%, dejando en segundo lugar con 12.4% a los sistemas biomtricos basados en el reconocimiento del rostro. Otro dato importante con respecto a este tipo de reconocimiento es que tiene un muy buen balance de todas las propiedades que se deben evaluar a la hora de proponer un sistema biomtrico, como son:

Universalidad: Se entiende por un sistema biomtrico que es comn a la mayora de personas. Funcionabilidad, Ejecucin: Se entiende por la eficacia con la que trabajan. Aceptabilidad: Se entiende por el fcil uso de estos sistemas (son rpidos y cmodos a la hora de capturar los rasgos biomtricos). Permanencia: Se entiende por un sistema que tiene mucho tiempo en el mercado (en este caso particular, es el ms antiguo); y se sigue desarrollando. Caractersticas: Se entiende por aplicaciones especficas demandadas por los diferentes usuarios.

Los rasgos o detalles en una huella dactilar son permanentes, incluso si temporalmente cambian debido a cortes o variaciones en la piel debido a condiciones climatolgicas. Son los sistemas biomtricos ms antiguos, por lo tanto tienen cierto grado de madurez tecnolgica y los sensores cada vez son menos costosos.

Como se puede apreciar en la siguiente figura, tanto para los procesos de registro por primera vez en el sistema, de verificacin, y de identificacin, se sigue el mismo procedimiento:

Figura 3.4Diagramas que muestran los procesos de registro, verificacin, eIdentificacin.

3.7 Seguridad en los sistemas biomtricosLa biometra es la que usa las caractersticas biolgicas para identificar una persona, entre las biometras ms conocidas estn: la biometra de la huella digital, facial, de la mano, del iris y retina, de la voz, de la firma, etc. Y otras que estn en investigacin como el DNA, los olores, ritmos de tecleado etc.Es bien conocido que nada es perfecto y que ningn sistema es 100% seguro, de esta realidad no escapan los sistemas biomtricos.Hay una serie de fuentes de ataque que a lo largo de los aos han intentado burlar la seguridad de los sistemas biomtricos. Un informe publicado en 1998 por Networking Computing acerca de la susceptibilidad en el uso de los sistemas biomtricos y el uso de huellas falsas, estableci que 4 de 6 dispositivos probados fueron susceptibles a ataques de huellas falsas.Adicionalmente Tsutomu Matsumoto publico el artculo titulado dedos de goma en 2002, en su investigacin demostr que dedos falsos de gelatina tuvieron un alto porcentaje de aceptacin en los dispositivos biomtricos con un porcentaje entre 68 y 100 de aceptacin por parte de los sistemas biomtricos.En noviembre de 2002 se publico los resultados de una investigacin hecha sobre una variedad de dispositivos biomtricos a partir de una serie de ataques spoofing exitosos, simulando ataques man- in- the-middle para capturar las tramas que eran transmitidas entre los dispositivos y los sistemas biomtricos.En diciembre de 2005 la universidad de Clarckson presento los resultados de sus investigaciones en laboratorio donde se demostr un 90% de falsas verificaciones en el uso de los dispositivos biomtricos a partir de impresiones digitales de cadveres y huellas sintticas. Sin embargo cuando se integraron controles de deteccin en vivo en los dispositivos el porcentaje de falsa verificacin se redujo a menos del 10%. Estas investigaciones han venido a establecer mtodos de spoofing en los lectores biomtricos.

3.8 Ataques biomtricos.Se han establecido una serie de puntos de ataque en los sistemas biomtricos, adems del uso de huellas falsas existen otra serie de ataques que requieren el acceso a los sistemas de procesamiento biomtrico que tal vez representan una fuente de mayor riesgo, los cuales pueden resumirse en la siguiente Figura 1.

Figura 3.5Ataques a los sistemas biomtricos

a) Biometra falsaEs representada por cualquier huella falsa utilizada para burlar un sistema biomtrico. Estos incluyen huellas de cadveres, y huellas falsas hechas con silicona, gelatina, plstico, arcilla modelada o cualquier otra sustancia. Otras tcnicas incluyen la activacin a travs de la respiracin sobre los residuos de una impresin digital dejada por un usuario autorizado, el uso de bolsas con agua tibia sobre los residuos de la impresin digital, o rociando la impresin digital con una sustancia que la haga legible por el dispositivo.

b) Ataques de Reenvi/ Introduccin de datos falsosConsiste en la captura y reenvi de datos relacionados con la representacin biomtrica, se basa en la introduccin de tramas de datos biomtricos falsos entre el dispositivo biomtrico y el sistema de procesamiento.

c) Reutilizacin de residuosAlgunos sistemas pueden retener en la memoria las imgenes y los modelos de las huellas capturadas, si un atacante puede acceder a memoria puede obtener valiosa informacin biomtrica y re utilizarla. Limpiando la memoria y prohibiendo el uso de modelos iguales de manera consecutiva proporciona una efectiva forma de defensa.

d) Interferencia del proceso de extraccin.Consiste en interferir el proceso de extraccin de caractersticas biomtricas para introducir datos falsos y forzar un nuevo procesamiento. Este ataque puede ser usado tambin para deshabilitar el sistema constituyndose en una forma de ataque de denegacin de servicio.

e) Caracterstica biomtrica sintetizada.Una trama de datos representando una caracterstica biomtrica falsa es introducida durante la transmisin.

f) Interferencia de la verificacin/Verificacin falsaConsiste en interferir o ignorar la decisin del proceso de verificacin reemplazndola con una verificacin valida. Ajustes en los controles de tolerancia del sistema biomtrico en particular el porcentaje de falsa aceptacin (FAR: false accept rate) puede dar lugar a que el sistema acepte huellas de baja calidad o huellas incorrectas. Por esta razn el departamento de defensa de los estados unidos recomienda un FAR no mayor a 1 en 100,000 y un porcentaje de false rechazo (FRR: false reject rate) no mayor a 5 en 100.

g) Intercepcin del canal de almacenamiento e introduccin de datos.Tal vez el ataque que presenta las ms significativas consecuencias, ya que puede comprometer el procesamiento del sistema y la base de datos biomtrica.

h) Modificacin no autorizada de un modelo biomtrico.Los modelos biomtricos pueden ser alterados, reemplazados o adicionados en el sistema. Adicionando estos modelos se puede burlar el sistema fcilmente presentando una huella real (pero no autorizada) y ser reconocida por el sistema como una caracterstica biomtrica valida.

i) Interferencia de la decisin / Falsa aceptacin.Este tipo de ataque ignora la decisin del proceso de verificacin e introduce un resultado de falsa aceptacin entre el sistema biomtrico y el dispositivo final (por ejemplo una puerta elctrica o autorizacin para acceder a una base de datos con informacin confidencial, un cajero automtico etc.).

3.9 DefensasExisten una serie de controles que permiten mitigar los riesgos de los ataques definidos anteriormente, estos son controles complementarios y la seguridad no debera centrarse en un mtodo simple. Entre los controles ms relevantes estn:

a) Datos aleatorios.El sistema requiere que el usuario registre mltiples caractersticas biomtricas, posteriormente el proceso de verificacin solicitara mltiples huellas al azar, de esta manera se adiciona complejidad a los intentos de ataque a los dispositivos biomtricos, por otro lado reduce el riesgo de los ataques a los residuos dejados en los dispositivos o el uso de huellas sintticas.

b) Retencin de datos.La mayora de los sistemas biomtricos elimina los datos biomtricos despus de obtener el modelo biomtrico, retener la imagen de la huella puede proporcionar informacin valiosa ante un ataque de spoofing, sin embargo esto constituye un gran reto en la implementacin de controles para mantener la privacidad y proteccin de la base de datos biomtrica.

c) Deteccin en vivo.Un elemento clave para la defensa de un ataque spoofing es la implementacin de controles en vivo para verificar que la huella presentada corresponde a una persona viva y no una persona muerta, o una huella falsa. Estos controles pueden estar incorporados en los dispositivos biomtricos o ser parte de dispositivos adicionales por ejemplo: Oximetra del pulso donde el pulso y Patrones de medicin respiratoria. Espectroscopia corporal, la cual mide la oxigenacin de la sangre son medidas. La absorcin calorfica de los cuerpos, grasas, pigmentacin de la melanina, Medicin trmica. etc.

d) Biometra mltiple.Al igual que los datos aleatorios este control adiciona un nivel mayor de complejidad a los ataques, este control requiere el uso de ms de una tecnologa biomtrica por ejemplo: biometra de la huella y del iris. Sin embargo este control adiciona tambin complejidad a los procesos de autenticacin.

e) Autenticacin Multi-factor.Al igual que con los datos aleatorios y la biometra mltiple, este control usa mltiples fuentes de autenticacin, tales como smart cards, tokens, pines, paswords etc. Sin embargo esto puede adicionar tiempo extra de procesamiento y puede reducir la conveniencia en el uso de los sistemas biomtricos. De esta forma un intento de burlar el sistema requerira tanto la biometra como la segunda fuente de autenticacin.

f) Criptografa y firmas digitales.La encriptacin proporciona un medio efectivo para cifrar y proteger la informacin que atraviesa la red de ataques de intercepcin e introduccin de datos falsos, por otro lado las firmas digitales proporcionan un medio para garantizar que los datos no fueron modificados por el atacante.

g) Limpieza de la redAs como con todas las tecnologas existen un conjunto de buenas prcticas para el buen manejo de la red que son aplicables tanto a la biometra como a otras tecnologas, ejemplos incluyen ITIL, ISO 17799 y/o COBIT.

h) Seguridad Fsica.La seguridad fsica es a menudo el sistema ms barato y ms efectivo sobre todo para proteger el acceso fsico a los dispositivos biomtricos, al mismo tiempo la presencia de guardias puede proteger a los usuarios autorizados de ataques coercitivos (obligar o convencer al usuario autorizado a colocar su huella para facilitar el acceso a otro usuario no autorizado).Al mismo tiempo una revisin peridica de los dispositivos permitir mitigar el riesgo de usar los residuos de las impresiones digitales y tambin para sanitizarlos a efectos de proteccin de la salud de los usuarios.Por ltimo el acceso fsico a los dispositivos biomtricos constituye el medio ms fcil de iniciar un ataque al sistema.Los sistemas biomtricos han sido comnmente usados en los ltimos aos como medios de autenticacin en muchas culturas, pases y jurisdicciones, al mismo tiempo las mejoras tecnolgicas, precios ms bajos e innovaciones principalmente en la biometra de huella digital va creciendo ao a ao. Finalmente la seguridad fsica y las buenas prcticas en la administracin de la red permitirn establecer controles adecuados para mitigar el riesgo de ataques a los sistemas biomtricos.

3.10 DiseoTeniendo en cuenta lo anterior se plantea una solucin:Solucin: Para tomar la asistencia por parte de todo el personal autorizado. Para entender mejor el funcionamiento se presenta el diagrama de flujo representado en la siguiente figura:

Figura 3.6

CAPTULO 5 | Servidores

Captulo 5 Servidores

En informtica, un servidor es un tipo desoftwareque realiza ciertas tareas en nombre de los usuarios. El trmino servidor ahora tambin se utiliza para referirse alordenadorfsico en el cual funciona esesoftware, una mquina cuyo propsito es proveer datos de modo que otras mquinas puedan utilizar esos datos.

Este uso dual puede llevar a confusin. Por ejemplo, en el caso de un servidor web, este trmino podra referirse a la mquina que almacena y maneja lossitios web, y en este sentido es utilizada por las compaas que ofrecen hosting o hospedaje. Alternativamente, el servidor web podra referirse alsoftware, como el servidor dehttpdeApache, que funciona en la mquina y maneja la entrega de los componentes de los pginas web como respuesta a peticiones de losnavegadoresde los clientes.

Los archivos para cada sitio deInternetse almacenan y se ejecutan en el servidor. Hay muchos servidores enInternety muchos tipos de servidores, pero comparten la funcin comn de proporcionar el acceso a los archivos y servicios.Un servidor sirve informacin a los ordenadores que se conecten a l. Cuando los usuarios se conectan a un servidor pueden acceder a programas, archivos y otra informacin del servidor.En laweb, un servidor web es un ordenador que usa el protocolohttppara enviar pginas web al ordenador de un usuario cuando el usuario las solicita.Los servidores web, servidores decorreoy servidores de bases de datos son a lo que tiene acceso la mayora de la gente al usarInternet. Algunos servidores manejan solamentecorreoo solamente archivos, mientras que otros hacen ms de un trabajo, ya que un mismo ordenador puede tener diferentes programas de servidor funcionando al mismo tiempo.Los servidores se conectan a laredmediante una interfaz que puede ser una red verdadera o mediante conexin va lnea telefnica o digital.

Esencialmente los servidores se clasifican en 2 tipos; el servidor dedicado que son aquellos que le dedican toda su potencia a administrar los recursos de la red, es decir, a atender las solicitudes de procesamiento de los clientes. El otro que es el servidor no dedicado son aquellos que no dedican toda su potencia a los clientes, sino tambin pueden jugar el rol de estaciones de trabajo al procesar solicitudes de un usuario local.

5.1 Tips de servidores

Para esto existen varios tipos de servidores los cuales se enuncian a continuacin:Plataformas de Servidor (Server Platforms):Un trmino usado a menudo como sinnimo de sistema operativo, la plataforma es elhardware o softwaresubyacentes para un sistema, es decir, el motor que dirige el servidor.Servidores de Aplicaciones (Application Servers):Designados a veces como un tipo demiddleware(softwareque conecta dos aplicaciones), los servidores de aplicaciones ocupan una gran parte del territorio entre los servidores de bases de datos y el usuario, y a menudo los conectan.

Servidores de Audio/Video (Audio/Video Servers):Los servidores de Audio/Video aaden capacidades multimedia a los sitios web permitindoles mostrar contenido multimedia en forma de flujo continuo (streaming) desde elservidor.

Servidores de Chat (Chat Servers):Los servidores de chat permiten intercambiar informacin a una gran cantidad de usuarios ofreciendo la posibilidad de llevar a cabo discusiones en tiempo real.

Servidores de Fax (Fax Servers):Unservidorde fax es una solucin ideal para organizaciones que tratan de reducir el uso del telfono pero necesitan enviar documentos por fax.

ServidoresFTP(FTP Servers):Uno de los servicios ms antiguos deInternet,File Transfer Protocolpermite mover uno o ms archivos con seguridad entre distintos ordenadores proporcionando seguridad y organizacin de los archivos as como control de la transferencia.La seguridad se ha convertido en un tema candente. Durante aos, los servidores ftp comunicaban con los clientes "en abierto," es decir, que la informacin de la conexin y de la contrasea eran vulnerables a la interceptacin. Ahora, los servidores ftp, tales como BulletProof FTP, SecureFTP, SurgeFTP, TitanFTP, y WS_FTP, soportan SSL/TLS y utilizan el mismo tipo de cifrado presente en los sitios web seguros. Con SSL/TLS, los servidores ftp pueden cifrar los comandos de control entre los clientes del ftp y el servidor, as como los datos del archivo. Con la ayuda del PGP, como en WS_FTP pro, los datos del archivo se aseguran todava ms con el cifrado pblico.Servidores Groupware (Groupware Servers):Un servidor groupware es unsoftware diseado para permitir colaborar a los usuarios, sin importar la localizacin, vaInterneto va Intranet corporativo y trabajar juntos en una atmsfera virtual.

Servidores IRC (IRC Servers):Otra opcin para usuarios que buscan la discusin en tiempo real, Internet Relay Chat consiste en varias redes de servidores separadas que permiten que los usuarios conecten el uno al otro va una red IRC.

Servidores de Listas (List Servers):Los servidores de listas ofrecen una manera mejor de manejar listas decorreo electrnico, bien sean discusiones interactivas abiertas al pblico o listas unidireccionales de anuncios, boletines de noticias o publicidad.

Servidores de Correo (Mail Servers):Casi tan ubicuos y cruciales como los servidores web, los servidores de correo mueven y almacenan elcorreo electrnicoa travs de las redes corporativas (va LANs y WANs) y a travs deInternet.Servidores de Noticias (News Servers):Los servidores de noticias actan como fuente de distribucin y entrega para los millares de grupos de noticias pblicos actualmente accesibles a travs de la red de noticias USENET.

Servidor del acceso remoto (RAS): controla las lneas de mdem de los monitores u otros canales de comunicacin de la red para que las peticiones conecten con la red de una posicin remota, responde llamadas telefnicas entrantes o reconoce la peticin de la red y realiza la autentificacin necesaria y otros procedimientos necesarios para registrar a un usuario en la red.

Servidores Proxy (Proxy Servers):Los servidores proxy se sitan entre un programa del cliente (tpicamente unnavegador) y un servidor externo (tpicamente otro servidor web) para filtrar peticiones, mejorar el funcionamiento y compartir conexiones.

Servidor de uso: realiza la parte lgica de la informtica o del negocio de un uso del cliente, aceptando las instrucciones para que se realicen las operaciones de un sitio de trabajo y sirviendo los resultados a su vez al sitio de trabajo, mientras que el sitio de trabajo realiza la interfaz operadora o la porcin del GUI del proceso (es decir, la lgica de la presentacin) que se requiere para trabajar correctamente.

Servidor de reserva: tiene el software de reserva de la red instalado y tiene cantidades grandes de almacenamiento de la red en discos duros u otras formas del almacenamiento (cinta, etc.) disponibles para que se utilice con el fin de asegurarse de que la prdida de un servidor principal no afecte a la red. Esta tcnica tambin es denominada clustering.

Servidor de Seguridad: Tiene software especializado para detener intrusiones maliciosas, normalmente tienen antivirus, antispyware, antimalware, adems de contar con cortafuegos redundantes de diversos niveles y/o capas para evitar ataques, los servidores de seguridad varan dependiendo de su utilizacin e importancia.

Servidor de base de datos: provee servicios de base de datos a otros programas u otras computadoras, como es definido por el modelo cliente-servidor. Tambin puede hacer referencia a aquellas computadoras (servidores) dedicadas a ejecutar esos programas, prestando el servicio.

Servidores Telnet (Telnet Servers):Un servidor telnet permite a los usuarios entrar en un ordenador husped y realizar tareas como si estuviera trabajando directamente en ese ordenador.

Servidores Web (Web Servers):Bsicamente, un servidor web sirve contenido esttico a un navegador, carga un archivo y lo sirve a travs de la red al navegador de un usuario. Este intercambio es mediado por el navegador y el servidor que hablan el uno con el otro mediante HTTP. Se pueden utilizar varias tecnologas en el servidor para aumentar su potencia ms all de su capacidad de entregar pginas HTML; stas incluyen scripts CGI, seguridad SSL y pginas activas del servidor (ASP).Lista de webservers:Nombre del servidorSistema Operativo

4D WebStar

AOLserverUnixWindows 2000Windows 95/98Windows MEWindows NT 4.0Windows Server 2003Windows XP

ApacheNetWareOS/2UnixWindows 95/98Windows NT 4.0

BadBlueWindows 2000Windows 95/98Windows MEWindows NT 4.0Windows XP

Baikonur Web App ServerWindows 95/98Windows NT 4.0

Covalent Enterprise Ready ServerAIXHP-UXLinuxRed Hat LinuxSUSE LinuxSolarisWindows 2000Windows Server 2003

ESAWEBVM/CMS

Enterprise WebServer for NetWareNetWare

GoAhead WebServerLinuxNetWareSolarisWindows 2000Windows 95/98

HawkeyeLinux

iToolsMacOS X Server

Java ServerHP-UXIRIXLinuxOS/2SolarisWindows 95/98Windows NT 4.0

JigsawJava_VMSolarisWindows 95/98Windows NT 4.0

Microsoft Internet Information ServicesWindows Server 2003

RapidSiteBSDIRIXWindows 2000Windows Server 2003

RomPager Embedded Web ServerEmbedded

Roxen WebServerLinuxMacOS X ServerSolarisWindows 2000Windows Server 2003Windows XP

Sambar ServerRed Hat LinuxWindows 2000Windows 95/98Windows MEWindows NT 4.0Windows Server 2003Windows XP

SavantWindows 2000Windows 95/98Windows MEWindows NT 4.0

Servertec Internet ServerAIXHP-UXLinuxSolarisWindows 2000Windows 95/98Windows MEWindows NT 4.0Windows Server 2003Windows XP

Shadow Web ServerMVS

SimpleServer:WWWWindows 2000Windows 95/98Windows MEWindows NT 4.0Windows XP

Sun Java System Web ServerRed Hat LinuxSolarisWindows 2000Windows XP

Tcl Web ServerLinuxMacOSUnixWindows NT 4.0

URL Live!Windows 2000Windows 95/98Windows MEWindows NT 4.0Windows XP

VikingWindows 2000Windows 95/98Windows NT 4.0Windows XP

vqServerAIXBSDBe OSDigital UNIXHP-UXIRIXJava_VMLinuxMacOSOS/2SCO OpenServerSolarisWindows 95/98Windows NT 4.0

WNAIXBSDDigital UNIXHP-UXIRIXLinuxSCO OpenServerSolaris

WebBaseWindows 2000Windows 95/98Windows NT 4.0

XitamiAIXBSDBe OSDigital UNIXHP-UXLinuxOS/2SCO OpenServerSolarisVMSWindows 2000Windows 95/98Windows MEWindows NT 4.0Windows Server 2003Windows XP

Zeus Web ServerAIXBSDHP-UXIRIXLinuxMacOS X ServerSCO OpenServerSolarisTru64 Unix

Tabla 5.1 XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

2 | Pgina

![download Proyecto Terminal (2)[1]](https://fdocuments.es/public/t1/desktop/images/details/download-thumbnail.png)