Windows Server Basico

-

Upload

roberto-quiros-garcia -

Category

Documents

-

view

139 -

download

0

Transcript of Windows Server Basico

ÍNDICE DE CONTENIDOS

1. Características y versiones.

2. Proceso de instalación de un servidor Windows 2008 Server.

3. Active Directory.

3.1. Instalación de Active Directory en el servidor

3.2. Objetos estándar; Usuarios, grupos y equipos.

3.3. Objetos contenedores: Unidades organizativas, dominios, árboles y bosques.

3.4. Directivas.

4. Sistema de archivos: Cuotas de disco. Compartir y Seguridad.

4.1. Cuotas de disco.

4.2. Compartir archivos.

4.3. Permisos de Seguridad (NTFS).

5. DHCP.

5.1. Funcionamiento general de DHCP.

5.2. Proceso de instalación y configuración del servidor DHCP.

6. DNS.

6.1. Estructura del sistema y formato de nombres.

6.2. Funcionamiento del sistema: Clientes y servidores.

6.3. Comparativa nombres NETBIOS vs nombres DNS.

6.4. Instalación y configuración de un servidor DNS.

6.5. Instalación y configuración de un cliente DNS.

7. Principales herramientas administrativas. 7.1. Consola de administración del servidor.

7.2. Acceso a herramientas administrativas, MSCONFIG, Shell y PowerShell.

7.3. Administración de discos.

7.4. Auditorias. Registro/Visor de eventos.

8. Roles específicos 2008 Server Active Directory.

ANEXO Virtualización básica de servidores en estaciones de trabajo

AUTOR ROBERTO QUIRÓS GARCÍA

FUNDACIÓN TOMILLO

CERTIFICACIÓN MICROSOFT

TECNOLOGÍAS BASE WINDOWS 2008 SERVER

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

1 Fundación Tomillo

1. Características y versiones.

Los sistemas operativos Windows Server han sido diseñados como sistemas operativos para servidores en

estructuras Cliente-Servidor. En cuanto a las técnicas de administración de CPU, memoria y E/S funcionan de

forma similar a sus hermanos Windows 2000 Professional, XP, Vista o 7.

Las características adicionales que aportan los servidores se pueden resumir en tres conjuntos:

- Soportan hardware más potente (hasta 64 microprocesadores y 2 TBytes de RAM).

- Active Directory: Base de datos centralizada con todos los objetos de la red (ordenadores, usuarios,

grupos, permisos, dominios, etc.).

- Inclusión de un enorme número de servicios.

Standard

Edition

Enterprise

Edition

DataCenter

Edition

Web

Edition

Número procesadores soportados 1-4 1-8 8-64 1-4

Memoria RAM máxima soportada 4GB / 32GB(*) 64GB / 2TB(*) 64GB / 2TB(*) 4GB / 2TB(*)

Reloj procesador mínimo recomendado 2 GHz 3 GHz 3 GHz 1 GHz

Memoria mínima recomendada 1 GB 2 GB 2 GB 1 GB

Active Directory SI SI SI NO

Servidor de archivos SI SI SI SI

Servidor de impresión SI SI SI NO

Servidor DHCP SI SI SI NO

Servidor DNS SI SI SI SI

Servidor VPN SI SI SI Parcial

Servidor Web / Aplicaciones SI SI SI SI

Servidor correo entrante (POP3) Básico Básico Básico NO

Servidor de correo saliente (SMTP) Básico Básico Básico NO

Servidor de terminales SI SI SI NO

Enrutador software SI SI SI SI

Soporte software RAID1 y RAID5 SI SI SI SI

Clúster de conmutación por error NO 16 Nodos 16 Nodos NO

Clúster equilibrio de carga de red SI SI SI SI

■ En todas las versiones hay ediciones para 32 y 64 bits. (*) = 64 bits

■ Todas las versiones incluyen un modo operativo denominado Server Core: Se suprime casi completamente la interface gráfica, administrándose mediante línea de comandos y lenguaje de scripting muy mejorado basado en .NET Framework denominado PowerShell. Además se especializa en los roles (funciones) más importantes.

■ La última release es 2008 Server R2 (22 de Octubre de 2009), que dispone del núcleo de Windows 7 (N.T 6.1), existiendo únicamente versiones para 64 bits.

WINDOWS 2008 SERVER

VERSIONES WINDOWS 2008 SERVER (R1)

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

2 Fundación Tomillo

Equilibrio de carga en la red (NLB): La tecnología de equilibrio de carga en la red (NLB) distribuye el tráfico IP

entrante a través de un clúster de servidores (conjunto de servidores trabajando en común). Esta tecnología es

ideal para posibilitar la escalabilidad y proporciona disponibilidad para servidores Web y de correo.

Clúster de conmutación por error: Proporciona tolerancia a fallos. Varios servidores trabajan juntos y

coordinados de tal manera que si uno falla los otros se hacen cargo de su trabajo.

2. Proceso de instalación de un servidor Windows 2008 Server. La instalación de un servidor de la red basado en Windows 2008 Server es sencilla, muy similar al resto de

versiones. El orden de los pasos puede variar algo en función de la versión. PASO 1. Preparación del hardware (real o virtual) con espacio en disco mínimo 10 GBytes.

PASO 2. Arranque desde CD/DVD (Máquinas reales/virtuales) o ISO (Máquinas virtuales) CD/DVD: Ajustar la opción BOOT SEQUENCE del BIOS Setup.

ISO: Ajustar la opción de utilización de unidad óptica del hardware virtual (Unidad o archivo ISO). PASO 3. Introducir el DVD del sistema (o asignar ISO) y arrancar el PC.

PASO 4. Selección del Idioma.

PASO 5. Introducción del Código de Producto y método de Activación.

PASO 6. Selección del tipo de instalación (versión y normal/server core).

PASO 7. Aceptación del Contrato de Licencia.

PASO 8. Selección de actualización: Sobre 2003 Server o instalación limpia.

PASO 9. Ejecución del administrador de disco para preparar las particiones a utilizar.

PASO 10. Extracción y copia de los archivos para la instalación del sistema en el disco duro.

PASO 11. Arranque desde el disco duro y continuación de la instalación con el Asistente.

PASO 12. Introducir contraseña del usuario local Administrador.

PASO 13. Generación del Menú Inicio y del Escritorio para el Administrador local. PASO 14. FIN DE LA INSTALACIÓN.

TECNOLOGÍAS DE CLUSTER

Al reiniciar el se lanza automáticamente el asistente para las tareas iniciales de configuración, para las

que hay que tener presentes los siguientes aspectos: ■ El servidor está disponible sin Active Directory (solo dispone de usuarios locales) ni servicios de red

como servidor DHCP, Servidor DNS o Servidor de aplicaciones. La conexión al PC se hará con el usuario Administrador local hasta que se instale Active Directory.

■ Al tratarse de un servidor es vital asignarle IP estática fija. Por lo que y ajustar manualmente los parámetros. Si se tiene pensado que sea servidor DNS en la IP del servidor DNS se pondrá 127.0.0.1.

■ También es importante asignarle nombre a la máquina local. Si es el primer servidor obligatoriamente

se configurará en trabajo en grupo ya que no existirá ningún servidor controlador de dominio.

■ Una vez instalado y configurado inicialmente el sistema operativo comenzará la labor de administración: Instalación de Active Directory, asignación de permisos, directivas, instalación de servicios como los

servidores DHCP y DNS, etc.

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

3 Fundación Tomillo

3. Active Directory.

Active Directory es una Base de Datos de los objetos de red organizada de forma estructurada y jerárquica. A la

estructura se le denomina Servicios de Directorio (Directory Services). La instalación de Active Directory en

un ordenador con Windows 2008 Server lo convierte en un controlador de dominio, es decir, le permite

administrar usuarios, sesiones, autenticación y permisos de todo un dominio.

3.1. Instalación de Active Directory en el servidor

Métodos: (1) Inicio, Ejecutar, DCPROMO.

(2) Consola de Administración del Servidor: Agregar rol (función) Controlador de Dominio.

Al instalar AD el ordenador se convierte en controlador de dominio (DC). Éste puede ser de varios tipos:

- Controlador de dominio para un dominio nuevo. Crea un dominio nuevo.

- Controlador Adicional de dominio: Replica a un controlador existente sin crear dominio.

- Dominio Secundario: Crea un dominio dentro de otro (ejemplo: cm.tomillo.org en tomillo.org).

Hay que tener presente que Active Directory utiliza el sistema de nombres de domino (DNS), incluido el

nombre del propio servidor. Por esta razón si se selecciona Controlador de dominio para un dominio nuevo

hay que lanzar la instalación del servidor DNS, bien desde la propia instalación de Active Directory o bien con

los procedimientos descritos en el Epígrafe 6.

NOTA: En el epígrafe 6 se explica el funcionamiento del sistema de nombres de dominio de forma

genérica y su implantación en Windows Server.

En el servidor, ahora controlador de domino, desaparecen los usuarios locales una vez instalado Active

Directory. El Administrador local se convierte en el Administrador del dominio.

Los archivos quedan instalados de forma predeterminada en:

■ Base de Datos y Registro: Directorio \ WINDOWS\ NTDS

■ Archivos Públicos del Dominio: Directorio \ WINDOWS \ SYSVOL y subdirectorios

\ WINDOWS \ SYSVOL\ SYSVOL Compartida con el nombre SYSVOL

\ WINDOWS \ SYSVOL\ SYSVOL \ DOMINIO

\ WINDOWS \ SYSVOL\ SYSVOL \ DOMINIO \ POLICIES Contiene las directivas

\ WINDOWS \ SYSVOL\ SYSVOL \ DOMINIO \ SCRIPTS Contiene Comandos de Inicio de Sesión

(Compartida con el nombre NETLOGON)

■ Métodos de desinstalación

Método 1. Usar la Consola de Administración del Servidor: Quitar rol (función) Controlador de Dominio.

Método 2. Inicio, Ejecutar, DCPROMO.

■ Accesos administrativos

- Inicio, Programas, Herramientas Administrativas, Usuarios y Equipos de Active Directory

- Inicio, Programas, Herramientas Administrativas, Sitios y servicios de Active Directory

- Inicio, Programas, Herramientas Administrativas, Dominios y confianzas de Active Directory

- Consola de Administración del Servidor, Funciones, Controlador de Dominio.

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

4 Fundación Tomillo

3.2. Objetos estándar

Son un principal de seguridad. Representan a una persona, permitiendo iniciar sesiones en red y tener acceso

a los recursos mediante permisos. En Microsoft Windows pueden ser de dos tipos:

- Usuarios locales: Usuarios de la máquina local que no se conectan a ningún dominio. Se administran

con el Administrador de Equipos, Usuarios Locales. - Usuarios Globales: Usuarios de Active Directory, objetos principales de seguridad que se pueden conectar a un dominio directamente o a un dominio en el que se confía. Se administran con Active Directory mediante cuentas de usuario.

Perfiles de Usuario

Al igual que en los sistemas para estaciones el perfil de usuario la herramienta que permite especificar el aspecto del escritorio, barra de tareas y menú inicio, etc. Ahora hay tres tipos:

- Perfil local: Solo accesible en la estación de trabajo donde se ha creado (se guarda en la carpeta \Documents and settings\NombreUsuario de la estación)

- Perfil móvil (red): Perfil accesible en un servidor Windows 2008 que puede modificarse tanto por el

propio usuario como por los administradores. Se guarda en el servidor (archivo principal ntuser.dat). - Perfil obligatorio (red): Perfil accesible en un servidor Windows 2008 que puede modificarse por los

administradores (los cambios realizados por los usuarios no tienen efecto). Se guarda en el servidor (archivo principal ntuser.man).

Archivo de comandos para inicio de sesión

Se pueden realizar Scripts (comandos de inicio) en archivos BAT o utilizar Windows Scripting Host (con Visual

Basic Script o Java Script). Para facilitar el uso hay variables de acceso a los elementos. Scripting mediante BAT Variables principales

Comandos de símbolo Sistema DOS %HOMEDRIVE%: Letra asignada al directorio particular de usuario Comando NET %HOMEPATH%: Ruta de acceso al directorio particular de usuario %OS%: Sistema operativo en el que funciona la estación %USERDOMAIN%: Dominio en el que está la cuenta de usuario %USERNAME%: Nombre del usuario Ejemplo: Crear con un editor un archivo denominado ARCHIVO.BAT con el contenido que se muestra a

continuación para asociarlo posteriormente a cuentas de usuario.

@ECHO OFF NET TIME \\SERVIDOR /YES NET USE F: /DELETE NET USE F: \\SERVIDOR\PROGRAMAS /YES NET USE LPT1: /DELETE IF %USERDOMAIN%=XCOM THEN USE LPT1: \\PRINCIPAL\LASERJET III

Una vez realizado se asigna su ejecución en la ficha de los usuarios a los que se quiera aplicar (ver administración). ■ Usuarios creados en la instalación: Administrador e Invitado (Deshabilitado).

■ Administración: Inicio, Programas, Herramientas administrativas, Usuarios y Equipos de Active Directory.

Usuarios

Ejercicio: Crear al menos tres usuarios y editar sus propiedades principales.

Principal de Seguridad: Entidad a la que se asigna automáticamente un Identificador de Seguridad (SID) para iniciar sesiones de red y obtener acceso a recursos. Lo son los usuarios, los grupos de seguridad y

los equipos (ordenadores unidos al dominio).

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

5 Fundación Tomillo

Son listas de objetos (usuarios, equipos y otros grupos). Pueden ser de 2 Tipos y tener 4 Ámbitos.

Grupo de Seguridad: (Principal de Seguridad). Se muestran en las listas de acceso de control discrecional

(DACL) pudiendo tener acceso a los recursos mediante permisos. Grupo de distribución: No son principales de Seguridad. Se utilizan para correo electrónico Locales: Sólo pueden tener miembros de usuarios locales (W2000 Professional/XP/Vista/7 o Server sin AD).

Local Dominio (AD): Miembros: Elementos de su dominio Concesión Permisos: En su dominio

Global (AD): Miembros: Cualquier dominio Concesión Permisos: En su dominio

Universal (AD): Miembros: Cualquier dominio Concesión Permisos: Cualquier dominio

Locales de Dominio: Se utilizan para definir y administrar los recursos en un solo dominio. Globales: Su uso simplifica el control de un dominio con usuarios del propio o de otros dominios. Universales: Se utilizan para consolidar grupos que abarcan varios dominios.

■ Grupos principales creados en la instalación:

Locales de Dominio Globales

Administradores DHCP Administración de Empresas Administradores DNS Administradores de Esquemas Administradores Windows Media Administradores del Dominio Servidores RAS e IAS Controladores del Dominio Usuarios DHCP Invitados del Dominio Usuarios WINS Usuarios del Dominio ■ Administración: Inicio, Programas, Herramientas administrativas, Usuarios y Equipos de Active Directory.

Son objetos que se crean automáticamente al unir las estaciones al dominio y las representan para aplicarles

permisos y para que las estaciones reciban las políticas de seguridad del dominio. Unión de estaciones al dominio

Ya que seguramente todavía no se disponga de un servidor DHCP la configuración TCP/IP de las estaciones se hará, de momento, de forma estática (manual), teniendo en cuenta que, de momento, las estaciones tienen que estar en la misma red IP que el servidor y que se pondrá como servidor DNS la IP del servidor Windows 2008, ya que al instalar Active Directory también pasó a ser servidor DNS.

Teniendo en cuenta estos aspectos el procedimiento a realizar en una estación con Windows 95/98/ME/2000/XP/Vista/7 para unirla al dominio

creado es muy sencillo: Paso 1. Acceder a Mi PC. botón derecho Propiedades. Paso 2. Acceder a la pestaña Nombre de equipo. Pulsar en Cambiar. Paso 3. Introducir el nombre que se quiere dar al equipo y el nombre del dominio al que se quiere unir. Paso 4. Se piden las credenciales de un usuario que pueda realizar esta operación (por ejemplo el Administrador del dominio).

A partir de ese momento cuando arranque la estación se puede elegir si trabajar en modo local o conectarse al dominio al que se ha unido.

Grupos

Ejercicio: Crear dos grupos y asignarle los usuarios generados en el ejercicio anterior.

Equipos

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

6 Fundación Tomillo

3.3. Objetos contenedores

Unidad Organizativa

- Conjunto de usuarios, grupos, equipos y otras unidades organizativas.

- No es un Principal de seguridad.

- Es el ámbito más pequeño al que se le pueden aplicar Directivas.

- Se utiliza para ver fácilmente los objetos y facilitar la administración.

Dominio

- Conjunto de equipos definidos por el administrador de una red Windows 2008 Server que comparten una base

de datos de directorio común.

- Un dominio tiene un nombre único y permite el acceso a las cuentas de usuario y de grupo.

- Tiene sus propias Directivas de seguridad, representando un límite único de Seguridad.

- Puede tener relaciones de Seguridad (confianza) con otros dominios.

- En general, Active Directory está compuesto por uno o más dominios.

Árbol

- Conjunto de dominios conectados entre sí con relaciones de

confianza transitivas y bidireccionales.

- Los dominios del árbol comparten una configuración común.

- Constituyen un espacio de nombres común con una

estructura de árbol (como los directorios). Al primero se le

denomina raíz, si un dominio A está encima de otro B, se dice

que A es dominio principal de B y que B es dominio

secundario de A.

Bosque

Conjunto de dominios conectados entre sí con relaciones de confianza transitivas y bidireccionales pero no

tienen un espacio de nombres común.

■ Relaciones de Confianza: Permiten a un controlador de dominio A autenticar usuarios de un controlador de

dominio B. Se dice que B confía en A. Las relaciones pueden ser:

- Transitivas (dominios de un mismo árbol/bosque) / Intransitivas (dominios de bosques diferentes).

- Bidireccionales (dominios de un mismo árbol/bosque) / Unidireccionales (dominios de bosques diferentes).

Si se une un dominio a un mismo bosque se establecen las relaciones AUTOMÁTICAMENTE.

■ Replicaciones: Sistema por el cual los usuarios y los servicios tienen acceso a cualquier parte del bosque.

Para que sea posible el sistema desarrolla un sistema de comunicación AUTOMÁTICO entre los diferentes

controladores de dominio del árbol.

■ Administración: Inicio, Programas, Herramientas administrativas, Dominios y confianzas de Active

Directory.

CONCEPTOS ASOCIADOS

ms.com (raíz) secundario1.ms.com secundario2.ms.com terciario. secundario1.ms.com

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

7 Fundación Tomillo

3.4. Directivas (GPOs).

Un objeto de directiva de grupo (GPO: Group Policy Object) es un conjunto de una o más políticas del

sistema, cada una de las políticas del sistema establece una configuración del objeto al que afecta. Por ejemplo

se pueden definir políticas para las siguientes acciones:

Establecer el título del explorador de Internet.

Ocultar el panel de control.

Deshabilitar el uso de REGEDIT.EXE y REGEDT32.EXE ...

■ Ámbito de aplicación

- A nivel de equipo local.

- A nivel de sitio.

- A nivel de dominio.

- A nivel de Unidad Organizativa.

■ Directivas según el objeto al que configuran

Respecto al objeto al que configuran las directivas se clasifican en dos categorías:

Configuración del equipo: Se divide, as u vez, en las siguientes categorías

- Configuración de software

- Configuración de Windows

- Plantillas administrativas

Configuración del usuario: Se divide, as u vez, en las siguientes categorías

- Configuración de software

- Configuración de Windows

- Plantillas administrativas

■ Objetos contenedores de las GPO’s

Las GPO’s pueden estar contenidas en cuatro tipos de objetos:

Equipos Locales: Son aplicadas únicamente en el equipo que las tiene asignadas independientemente

del dominio al que pertenezcan. Son las únicas políticas que se aplican a los equipos que no están en

un dominio, como servidores independientes o clientes de red.

Sitios de Active Directory: Se aplican para todos los equipos y/o usuarios de un sitio,

independientemente del dominio del mismo bosque al que pertenezcan.

Dominios de Active Directory: se aplican a todos los equipos y/o usuarios de un dominio.

Unidades Organizativas de Active Directory: se aplican únicamente a los equipos y/o usuarios que

pertenezcan a la propia unidad organizativa.

■ Proceso de GPOs

Competencia entre contenedores

Una GPO puede ser contenida por equipos locales, sitios, dominios y unidades organizativas (OU). Como un

usuario, por ejemplo, estará en un equipo local que a su vez se ubicará en un sitio, pertenecerá a un dominio y

será miembro de una OU se ve claramente que se puede dar el caso de que en el equipo local se aplique una

GPO, en el sitio otra, otra para el dominio y otra para la OU (e incluso para la OU hija, de tercer nivel, etc.).

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

8 Fundación Tomillo

Se podría dar el caso, por tanto, de que las GPO’s contuvieran políticas que se contradijeran entre sí. Cuando se

dan casos de estos, el sistema de GPO’s está implementado para asegurar que siempre se aplicarán las

políticas, y para ello establece una forma de prioridad entre éstas por la cual, según dónde estén asignadas,

unas prevalecen sobre otras atendiendo a una serie de reglas que a continuación se describen.

En esta figura se muestra la prioridad de las GPO’s. Las GPO’s de una OU prevalecen sobre las del dominio,

que a su vez prevalecen sobre las de sitio, las cuales a su vez prevalecen sobre las del equipo local. Por

prevalecer no se entiende que unas anulen a otras, las políticas se suman, sólo se anulan en caso de ser

contradictorias entre ellas. Por ejemplo, si a nivel de dominio habilitamos la política de deshabilitación del panel

de control y en la OU deshabilitamos esta política, y suponemos que ninguna otra de las políticas a nivel de

dominio entra en contradicción con ninguna otra de las de la OU, el resultado que se aplicará a un objeto

contenido dentro de la OU será la suma de ambas GPO’s, salvo que la política que se aplica respecto a la

deshabilitación del panel de control será la de la OU, no la del dominio, por tanto el panel de control será visible.

Competencia dentro de un mismo contenedor

También se puede dar el caso de que en un mismo contenedor, por ejemplo una OU, se aplique más de una

GPO. Esta posibilidad abre otra; la de que puedan contradecirse entre sí las GPO’s que son aplicadas a ése

contenedor. ¿Cómo se resuelve esta problemática? Muy simple: prevalecerá la de la GPO que está más alta en

la lista de las aplicadas al contenedor.

Esto no significa que una GPO anule a las que estén situadas debajo de ella. Las políticas en realidad se suman

cuando no se contradicen entre ellas, sólo en el caso de contradecirse es cuando prevalece la superior.

Procesamiento en modo de bucle inverso

Cuando se dispone de equipos que están en un entorno en el cual se desea tener control sobre su configuración

independientemente del usuario que inicie sesión en él, como por ejemplo laboratorios, aulas, bibliotecas,

quioscos, etc., se precisa de un mecanismo que altere la forma de ordenación del procesamiento en las

directivas de configuración de usuario.

Supongamos que hemos creado un aula, y que queremos que los usuarios que inicien sesión en los equipos del

aula no puedan acceder al entorno de red. Lo lógico será crear una OU a la que moveremos los equipos del aula,

crear una GPO que deshabilite el entorno de red y vincularla a la OU del aula. Bien, esto no funcionaría, ya que

como la deshabilitación del panel de control es una configuración de usuario y el usuario no pertenece a la OU,

no se ve afectado por esta política. El procesamiento en modo de bucle inverso permite hacer que sí se apliquen

las políticas de configuración de usuario a pesar de no pertenecer el usuario a la OU en la que se aplica.

Herencia

Las GPO’s se heredan: Las aplicadas a un contenedor padre, son aplicadas a su vez a sus hijos, es decir:

1. Las OU’s de primer nivel heredan del Dominio

2. Las OU’s hijas heredan de las de primer nivel

3. Las OU’s de nivel 3º heredan de las hijas

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

9 Fundación Tomillo

4. Sistema de archivos: Cuotas de disco. Compartir y Seguridad.

4.1. Cuotas de disco

Las cuotas de disco son un sistema que realiza un seguimiento y controla el uso del espacio de disco en los

volúmenes NTFS por parte de los usuarios (locales o de dominio).

Solamente el grupo administradores puede configurar el sistema de cuotas para:

- Evitar que se utilice más espacio de disco del asignado y registrar un evento cuando un usuario

sobrepase un límite de espacio de disco especificado.

- Registrar un evento cuando un usuario sobrepase un nivel de advertencia de espacio de disco

especificado, es decir, el punto en el que un usuario se acerca a su límite de cuota.

Cuando se habilitan cuotas de disco se pueden configurar dos valores: El límite de la cuota de disco y el

nivel de advertencia de la cuota de disco. Por ejemplo, se puede configurar un límite de cuota de disco de 500

MB y un nivel de advertencia de cuota de disco de 450 MB. En este caso, el usuario no puede almacenar más de

500 MB de archivos en el volumen. Si el usuario almacena más de 450 MB de archivos en el volumen se puede

configurar el sistema de cuotas de disco para que registre un evento de sistema.

A partir del momento en el que se habiliten las cuotas de disco para un volumen se realizará

automáticamente un seguimiento del uso cuantitativo del volumen que hagan todos los usuarios.

Se pueden habilitar cuotas en volúmenes locales, volúmenes de red y unidades extraíbles, pero sólo en los

volúmenes a los que se haya aplicado el formato de sistema de archivos NTFS.

No es posible utilizar la compresión de archivos para impedir que los usuarios excedan sus límites de cuota,

ya que el seguimiento de los archivos comprimidos se realiza en función de su tamaño sin comprimir. Por

ejemplo, si el tamaño de un archivo de 50 MB se reduce a 40 MB después de la compresión, Windows utiliza el

tamaño original del archivo para asignar el límite de cuota.

Habilitar cuotas de disco

Para poder habilitar cuotas en un volumen NTFS es necesario ser miembro del grupo Administradores. En los

volúmenes que ya contienen archivos Windows calcula el espacio de disco utilizado por todos los usuarios que

han copiado, guardado o tomado posesión de archivos del volumen hasta ese momento. El límite de cuota y el

nivel de advertencia se aplican a continuación a los usuarios ya existentes con arreglo a los cálculos realizados,

así como a los usuarios que empiezan a utilizar el volumen a partir de ese momento. Se pueden establecer

distintas cuotas o deshabilitar cuotas para uno o varios usuarios. También se pueden establecer cuotas

para determinados usuarios que aún no hayan copiado, guardado o tomado posesión de archivos del volumen.

Para habilitar cuotas de disco hay que proceder con los siguientes pasos:

Paso 1. Abrir Mi PC.

Paso 2. Hacer click con el botón secundario del ratón en el volumen

para el que desean habilitar cuotas de disco y, a continuación, hacer

click en Propiedades.

Paso 3. En el cuadro de diálogo Propiedades, click en Cuota.

Paso 4. En la pestaña Cuota hay que activar la casilla Habilitar la

administración de cuota.

Paso 5. Seleccionar una o varias de las siguientes opciones y,

después, hacer click en Aceptar.

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

10 Fundación Tomillo

Paso 6. Se pueden ajustar los valores de cuota para los usuarios existentes (botón Valores de cuota).

■ Denegar espacio de disco a los usuarios que sobrepasen su límite de cuota

Los usuarios que sobrepasen sus límites de cuota recibirán el error "espacio insuficiente en el disco" y no

podrán escribir más datos en el volumen si no eliminan o mueven antes uno o varios archivos. Cada programa

trata este error de un modo específico. Para el programa será como si el volumen estuviera lleno. Si se

desactiva esta casilla de verificación los usuarios pueden sobrepasar el límite de cuota. Puede ser útil habilitar

cuotas y no limitar el uso del espacio de disco cuando no se desea denegar a los usuarios el acceso a un

volumen pero sí realizar un seguimiento del uso del espacio de disco por parte de cada usuario. También se

puede especificar si debe registrarse o no un evento cuando los usuarios superen su nivel de advertencia de

cuota o su límite de cuota.

■ Limitar espacio de disco a

Hay que escribir la cantidad de espacio de disco que pueden utilizar los nuevos usuarios del volumen y la

cantidad de espacio de disco que debe utilizarse para que se escriba un evento en el registro del sistema. Los

administradores pueden ver estos eventos en el Visor de eventos.

■ Registrar evento cuando un usuario exceda su límite de cuota

Si se han habilitado las cuotas se escribe un evento en el registro de sistema del equipo local cada vez que

un usuario sobrepasa su límite de cuota. Los administradores pueden ver estos eventos en el Visor de

eventos si aplican el filtro de eventos de disco. De forma predeterminada los eventos de cuota se escriben

cada hora en el registro del sistema del equipo local.

■ Registrar evento cuando un usuario exceda su nivel de advertencia

Si se han habilitado las cuotas, se escribe un evento en el registro de sistema del equipo local cada vez que

un usuario sobrepasa su nivel de advertencia. Los administradores pueden ver estos eventos en el Visor de

eventos si aplican el filtro de eventos de disco. De forma predeterminada los eventos de cuota se escriben

cada hora en el registro del sistema del equipo local.

Ejercicio: Asignar cuotas de 100 MBytes en el volumen de sistema a los usuarios creados.

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

11 Fundación Tomillo

4.2. Compartir archivos

El sistema de compartición de archivos de Windows 2008 Server es idéntico al de Windows XP/Vista/7.

Cuando se comparte un directorio o una unidad se establecen permisos de directorio compartido a través de la

red (de forma local no quedan protegidos). Las características de esta función (Compartir archivos), ahora

denominada Servidor de archivos, son:

- Los permisos se aplican a todos los directorios y archivos de la carpeta compartida.

- Se pueden definir para todas las unidades (FAT, FAT32 y NTFS) y todas las versiones Windows.

- Solo pueden establecer permisos los miembros de: Administradores y Operadores de Servidores.

- Relación de permisos:

Leer Explorar y Ejecutar programas.

Cambiar Lectura, creación, modificar y borrar.

Control Total Todos los de cambiar y tomar posesión de archivos.

Hay que tener presente que al disponer de Active Directory los permisos se establecen a usuarios globales y

a grupos de seguridad, y no solo a usuarios/grupos locales.

■ Carpetas compartidas creadas en la instalación: ADMIN$ (administración remota del equipo), IPC$

(comunicación entre programas), NETLOGON (inicio de sesión en red), PRINT$ (administración remota de

impresoras) y letraUnidad$ (permite conectar al directorio raíz).

4.3. Permisos de Seguridad (NTFS)

Los permisos de seguridad, al igual que los permisos de directorio compartido, funcionan igual que en los

sistemas para estaciones ya que, en este caso, son atributos del sistema de archivos NTFS. Nuevamente hay

que tener presente que al disponer de Active Directory los permisos se establecen a usuarios globales y a

grupos de seguridad, y no solo a usuarios/grupos locales.

- Los permisos se pueden ajustar manualmente en un directorio o heredar del directorio superior.

- Solo puede cambiarlos el propietario del directorio y quien haya recibido permiso del propietario.

- Los Permisos efectivos para los usuarios que se conectan de forma remota se calculan teniendo en cuanta

los permisos de Directorio compartido y los permisos de Seguridad aplicándose LOS MÁS RESTRICTIVOS (de

forma local solo se aplican los permisos de Seguridad).

Permisos estándar

Control Total Máximo nivel, comprende todas las acciones

Modificación Permite todas las operaciones menos eliminar, cambiar permisos y tomar posesión

Lectura Ver nombres y permisos

Lectura y Ejecución Ver nombres, permisos y Ejecutar programas

Listar Los mismos permisos que Lectura y Ejecución pero sólo aplicables a Carpetas

Escribir Crear y modificar archivos. Ver permisos.

Propietario de un directorio, archivo u objeto

Cuando un usuario crea un directorio, un archivo o un objeto pasa, automáticamente, a ser el propietario del

elemento. El usuario puede asignar permisos (incluido el permiso especial Tomar Posesión) pero no puede

transferir la propiedad a otro usuario. También pueden tomar posesión los Administradores (pero tampoco

pueden transferir la Propiedad).

Ejercicio: Crear una estructura de directorios y permisos con un directorio para programas a la que accedan

los usuarios creados, un directorio personal por usuario al que solo acceda el propio usuario con control total sobre él y un directorio de datos común para todos los usuarios.

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

12 Fundación Tomillo

5. DHCP.

5.1. Funcionamiento general de DHCP

DHCP (Protocolo de Configuración Dinámica de HOST) es un

sistema que simplifica el proceso de configuración de los

parámetros TCP/IP.

Consiste en la asignación de IPs automáticas (dentro de un

ámbito seleccionado) por parte de un servidor DHCP

(ordenador que proporciona IPs bajo petición) a un HOST que

haga una petición de Dirección IP (cliente DHCP).

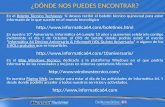

En la imagen se muestra el funcionamiento de peticiones y

concesiones. Los clientes DCHP deben renovar periódicamente

sus direcciones IP antes de que expire la concesión.

La información proporcionada por el servidor DHCP al cliente

DHCP no se limita a la dirección IP se puede proporcionar

tantos datos como en una asignación estática (máscara de

subred, puerta de enlace, servidores DNS, etc.).

5.2. Proceso de instalación y configuración del servidor DHCP

Paso 1 Instalación Servidor DHCP. Usar la consola de Administración del servidor, rol Servidor DHCP.

Paso 2 Autorizar al Servidor DHCP. Inicio, Programas, Herramientas Administrativas, DHCP.

Paso 3 Crear Ámbito(s). Acceder con Inicio,

Programas, Herramientas Administrativas,

DHCP, Servidor) Configurar: Nombre del

Ámbito, Direcciones IP ofrecidas (Máscara

de Subred), Direcciones IP excluidas,

Duración de las concesiones, Direcciones

IPs reservadas (asignación permanente) y

Ajustar las opciones de cada Ámbito

(prevalecen sobre las del Servidor).

Paso 4 Activar Ámbitos.

Paso 5 Ajustar Opciones del Servidor: Opciones de ámbito predeterminadas para todos los Ámbitos, Lista de

enrutadores para los clientes DHCP y Opciones DNS.

SEGUIMIENTO DE ACTIVIDAD DEL SERVIDOR

■ Actual: Herramientas Administrativas, DHCP, Servidor, Ámbito, Concesiones de direcciones.

■ Histórico: La actividad del servidor DHCP se registra en archivos Log situados por omisión en el

directorio C: \WINDOWS\SYSTEM32\DHCP. Se puede cambiar en la consola DHCP (Inicio,

Programas, Herramientas Administrativas, DHCP) con el botón secundario del ratón sobre el servidor,

Propiedades, ficha Opciones avanzadas.

■ Visor de eventos.

Para que una estación Windows trabaje como cliente DHCP únicamente hay que verificar que este corriendo el cliente DHCP, que en Windows funciona como un servicio, y que se demande su utilización ajustando los

parámetros TCP/IP para obtenerlos de forma automática.

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

13 Fundación Tomillo

6. DNS.

6.1. Estructura del sistema y formato de nombres

El DNS (Sistema de Nombres de Dominio) es un mecanismo que trata de hacer amigable la asignación de

nombres a direcciones IP evitando la duplicación de nombres en Internet.

DNS es necesario si los ordenadores están conectados a Internet y se quiere trabajar con nombres en lugar de

direcciones IP, por ejemplo con un navegador de Internet. También es necesario si se utiliza Active Directory,

ya que DNS es el sistema utilizado para los nombres de los objetos.

La tabla de HOST fue el primer método de asociación nombre Host-Dirección IP. Sigue existiendo en un archivo

local de disco pero suele tener básicamente una entrada:

127.0.0.1 localhost

En general DNS consta de:

■ Un espacio de Nombres jerárquico: Este espacio divide la base de datos donde se alojan los Hosts

(ordenadores) en elementos denominados dominios.

■ Servidores de nombres de dominio (Servidores DNS): Ordenadores que contienen bases de datos con

información acerca de los Hosts y de los subdominios del dominio que controlan (básicamente tablas IP-

nombres).

■ Clientes DNS (resolvedores de nombres): Elementos que hacen las peticiones de información a los servidores

de nombres de dominio (servidores DNS).

Nombre completo Host + todos sus dominios padres hasta la raíz (separados por puntos).

Formato nombre host.subdominios.dominio

- Máximo por cada campo:63 caracteres - Máximo total:255 caracteres

- No se distingue entre minúsculas y mayúsculas

- Dominios y Host no pueden usar los caracteres _ : , / \ ? . @ # ¡ $ % & ( ) { } [ ] ; " < > '

Estructura

ESPACIO DE NOMBRES

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

14 Fundación Tomillo

Dominios de nivel superior y de segundo nivel

Los dominios del nivel más alto, denominado nivel superior, funcionan como registradores de los dominios de

segundo nivel. Si se quiere registrar un dominio en ellos (y que por tanto que cuelgue de ellos) por ejemplo

zacker.com, hay que pagar una cuota. El espacio original tuvo 7 dominios de alto nivel generales más los

dominios de código de país (239 dominios con designación ISO).

com organizaciones comerciales mil organizaciones militares

edu organizaciones educativas net organizaciones de la red

gov Instituciones del gobierno org organizaciones no comerciales

int organizaciones internacionales

6.2. Funcionamiento del sistema: Clientes y servidores

Paso 1. Un usuario especifica un nombre

DNS en un sistema cliente.

Paso 2. El Conversor, a través del API,

genera una consulta recursiva DNS con

el nombre del servidor pedido.

Paso 3. El sistema cliente transmite el

mensaje al servidor DNS identificado en

su configuración IP.

Paso 4. El servidor DNS del cliente

analiza sus registros para ver si es la

fuente autorizada (puede resolver el

nombre). Si lo es devuelve un mensaje de

aceptación, si no lo es genera una

consulta iterativa al servidor raíz.

Paso 5. El servidor de nombre de raíz recibe la consulta iterativa y devuelve un mensaje al servidor original.

Paso 6. El servidor genera una nueva consulta iterativa al servidor de dominio de nivel superior. Examina el

dominio de segundo nivel pedido y transmite al servidor original una referencia que contiene las direcciones de

los servidores autorizados de ese segundo nivel.

Paso 7. El servidor original genera otra consulta iterativa al servidor de segundo nivel, que responde con una

lista de servidores de dominio de tercer nivel. Este proceso se repite hasta encontrar la referencia buscada.

Paso 8. Cuando se localiza el servidor transmite al servidor original la dirección en un mensaje de respuesta.

Paso 9. El servidor original devuelve la dirección al sistema cliente.

■ Cliente: Ordenador que hace la consulta.

■ Conversor: El componente del cliente que genera la consulta DNS (resolución de nombre).

■ Tipos de consulta

Recursivas: El servidor recibe la consulta y tiene que dar una respuesta sin consultar a ningún otro.

Iterativas (no recursivas): El servidor puede responder con su información o redirigirse a otro servidor.

■ Servidor: Sistema que tiene la base de datos con nombres, direcciones de Host y subdominios.

■ Servidor Raíz: Servidores que tienen o acceden a la información de todas las direcciones de los servidores

autorizados de los dominios de nivel superior en Internet.

■ Búsqueda: Directa (conversión nombre a dirección IP) e Inversa (conversión dirección IP a nombre).

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

15 Fundación Tomillo

6.3. Comparativa nombres NETBIOS vs nombres DNS

NetBIOS DNS

Tipo Plano Jerárquico

Longitud 15 caracteres (+1) 255 caracteres

Serv. Nombres Difusión, Servidor WINS Servidor DNS

Utilización Sistema respaldo, nombres locales Internet / Active Directory

6.4. Instalación y configuración de un servidor DNS

Instalación Servidor DNS

Usar la consola Asistente para configurar su servidor: Inicio, Programas, Herramientas

administrativas, Administre su servidor (añadir servidor DNS, en caso de que no esté instalado).

Accesos administrativos

- Inicio, Programas, Herramientas Administrativas, DNS

- Administre su servidor (Servidores DNS).

Configuración del Servidor

Al crear el dominio con la instalación de Active Directory se ha creado

una zona que corresponde al dominio. Por lo tanto no es necesario

generar zonas, si bien se pueden efectuar más zonas y modificar la

existente.

Los parámetros básicos a configurar son los servidores raíz utilizados

(Microsoft ha dispuesto una lista) y la tabla con las direcciones IP y

nombres que gestionará el servidor DNS.

Sugerencias de raíz

Una vez abierto el acceso administrativo situarse sobre el servidor a

configurar y pulsar el botón secundario del ratón, Propiedades,

pestaña Sugerencias de raíz.

Edición de entradas

Las direcciones IP de los hosts y sus nombres DNS deben estar en las tablas del servidor.

Hay tres formas de introducir la

información en la tabla:

- De forma manual creando

entradas de registro host.

- Automáticamente desde un

servidor DHCP autorizado.

- Automáticamente al unir

máquinas al dominio.

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

16 Fundación Tomillo

Creación de zonas

La zona es el inicio de autoridad de la información del dominio. En un dominio con solo dos niveles (dominio y

Hosts) zona es sinónimo de dominio.

Cuando se instala un servidor de dominio secundario para una zona existente se realiza una transferencia

inicial completa de todos los registros correspondientes a la zona.

A continuación se expone el procedimiento de creación de una zona.

Paso 1. Acceder a Inicio, Programas, Herramientas administrativas, DNS (o consola Adm. del servidor).

Paso 2. Desplegar las ramas del servidor en la parte izquierda de la pantalla.

Paso 3. Situarse sobre el servidor y desplegar las Carpetas Zonas de búsqueda directa y Zonas de

búsqueda inversa.

Paso 4. Hacer click con el botón secundario del ratón sobre Zonas de búsqueda directa (o Zonas de

búsqueda inversa) y Marcar crear nueva zona.

Paso 5. Seleccionar el tipo de zona:

Principal: Crea la zona (la almacena en Active Directory o en un archivo de texto en función de la

casilla Almacenar en Active Directory).

Secundaria: Crea una copia de una zona existente en otro servidor. Proporciona tolerancia a

errores y equilibrio de carga.

Zona de código auxiliar: Crea una copia con solo el Servidor de nombres, inicio de autoridad y

registro de Host. Sin privilegios sobre la zona.

Paso 6. Seleccionar el Ámbito de replicación.

Paso 7. Introducir el nombre de la Zona.

Paso 8. Seleccionar procedimiento de actualizaciones dinámicas.

6.5. Instalación y configuración de un cliente DNS

Para que una estación Windows trabaje como cliente

DNS únicamente hay que verificar que este corriendo el

cliente DNS, que en Windows funciona como un servicio,

y que se demande la utilización de un servidor

ajustando los parámetros TCP/IP de la estación poniendo

la dirección IP del servidor DNS en Propiedades de Red.

Se pueden introducir directamente dos direcciones IP de

servidores DNS (Principal y Secundario).

Si se dispone de un servidor DHCP y se ha configurado

para que entregue IPs de servidores DNS se puede

seleccionar la opción Obtener la dirección del servidor

DNS automáticamente.

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

17 Fundación Tomillo

7. Principales herramientas administrativas

7.1. Administrador del servidor

No se trata de una herramienta propiamente dicha, se trata de un elemento que permite acceder de forma

centralizada a todas las funciones del servidor: Accesos directos a todos los servicios instalados (réplica

organizada de Inicio, Programas, Herramientas administrativas), a Windows Update, a la Ayuda/soporte técnico,

a Microsoft Technet, etc. Resumiendo, a través de este componente se pueden administrar casi todas las

funciones del servidor.

Accesos (1) Barra de Herramientas Inicio Rápido

(2) Botón Secundario sobre Equipo, Administrar.

(3) Inicio, Programas, Herramientas Administrativas, Configuración del Servidor.

Función: Permite acceder de forma centralizada a los servicios instalados y a las herramientas más

importantes en la administración de un servidor.

■ Funciones: Acceso para agregar, Quitar y Administrar las funciones (roles) del servidor: Servidor de archivos,

Servidor de DNS, Servidor DHCP, Controlador de dominio, Servidor de aplicaciones, etc.

■ Características: Acceso para agregar, Quitar y Administrar las características (aplicaciones añadidas) del

servidor: PoerShell, Administrador de directivas de grupo, Herramientas de administración remota, Servidor

SMTP, etc.

■ Diagnóstico: Los elementos de este grupo aparecen en todas las versiones de Windows: Visor de eventos,

Rendimiento y Administrador de dispositivos,

■ Configuración: Los elementos de este grupo aparecen en casi todas las versiones de Windows: Programador

de Tareas, firewall, Servicios y Control WMI.

■ Almacenamiento: Los elementos de este grupo aparecen en todas las versiones de Windows: Copias de

seguridad y Administración de discos.

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

18 Fundación Tomillo

7.2. Herramientas Administrativas, MSCONFIG y Powershell.

■ Herramientas Administrativas: Además de la nueva y mejorada consola de administración del servidor,

Windows 2008 Server también conserva los accesos directos mediante el menú inicio a todas las herramientas

administrativas, tanto las comunes, como las correspondientes a los servicios que se vayan instalando.

El acceso se realiza a través de: Inicio, Programas, Herramientas administrativas.

■ MSCONFIG: La herramienta tradicional de todas las

versiones de Microsoft Windows para seleccionar las

aplicaciones, servicios y modo de arranque también

está disponible en Windows 2008 Server.

Accesos (1) Inicio, Ejecutar, MSCONFIG.

(2) Inicio, Programas, Herramientas

Administrativas, Configuración del

Sistema.

■ Sell y Powershell: Al igual que todas las versiones de Microsoft Windows, tanto Server como para estaciones,

se incluye el intérprete de comandos CMD (COMMAND).

La novedad es que esta versión dispone de la

posibilidad de trabajar en modo Server Core, es

decir a través de comandos, para lo cual se incluye

un intérprete de comandos muy mejorado desde el

que se pueden realizar absolutamente todas las

tareas de administración: PowerShell.

En modo Server Core se lanza automáticamente,

pues no hay otro interface. En instalaciones

completas también se puede utilizar, previa

instalación de esta característica mediante la

Consola de Administración del Servidor,

Características, Agregar característica. Una vez

instalada estará accesible a través del Menú Inicio.

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

19 Fundación Tomillo

7.3. Administrador de discos

Utilidad para administrar particiones, volúmenes y unidades lógicas. Dispone de tres zonas de operación,

permitiendo dos tipos de acciones (lógicas y físicas).

- Unidades lógicas

- Discos Físicos

- Volúmenes

Acciones desde Discos Físicos

Crear volúmenes

Convertir en Básico / Dinámico

Reactivar Disco

Extraer disco

Acciones lógicas

Crear/Eliminar/Extender volumen

Asignar letras

Reactivar volumen

Asignar / Quitar Espejo

Notas sobre el uso

■ Para convertir un Disco Dinámico en básico este no ha de tener ningún volumen (estar vacío).

■ Si se extiende un volumen de un disco simple a más discos se convierte automáticamente en distribuido.

■ Reactivar: Esta opción se utiliza cuando se producen errores de entrada/salida transitorios.

■ Número mínimo de discos físicos para los diferentes tipos de volumen: Simple (1) Distribuido (2)

Seccionado (2) Reflejado (2) RAID 5 (3)

SUSTITUCIÓN DE UN DISCO DE UN VOLUMEN REFLEJADO DEFECTUOSO

Paso 1. Ejecutar la Acción Quitar Espejo en el disco que falla, este disco puede ofrecer varios tipos de error:

"Error de Redundancia", "Sin conexión", o simplemente, no aparecer).

Paso 2. Apagar el servidor.

Paso 3. Sustituir el disco defectuoso por uno que funcione.

Paso 4. En el volumen que aun funciona seleccionar Añadir Espejo y asociarlo al nuevo disco.

Paso 5. Durante algunos minutos se copiará el disco y se sincronizará (aparece mensaje "Regenerando").

SUSTITUCIÓN DE UN DISCO DE UN VOLUMEN RAID 5 DEFECTUOSO

Paso 1. Localizar y, previo apagado del servidor, desconectar el disco que falla este disco puede ofrecer varios

tipos de error: "Error de Redundancia", "Sin conexión", o simplemente, no aparecer).

Paso 2. Instalar un disco nuevo con espacio libre suficiente para alojar la información.

Paso 3. Posicionarse sobre el volumen y Ejecutar la Acción Reparar Volumen.

Paso 4. La reparación se efectúa en segundo plano (mientras el volumen está marcado como "Regenerando")

Debido al tiempo empleado para las sustituciones, en los servidores que ejecutan aplicaciones críticas (que

requieren atención inmediata) es preferible el uso de RAID hardware (se instalan como volúmenes simples).

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

20 Fundación Tomillo

7.4. Auditorias. Registro/Visor de eventos.

El programa de auditoria de Microsoft Windows determina la gestión de los elementos que desean

monitorizarse y las acciones realizadas por los registros. En la práctica se trata de establecer controles:

■ Controles Preventivos: Detienen o previenen un evento. Ejemplos de controles preventivos son la

autenticación y los permisos de usuario (Herramienta: Usuarios y Equipos de Active Directory).

■ Controles de Detección: Registran e informan los eventos después de ocurrir. (Herramienta: Registro

y Visor de Eventos).

■ Controles de Corrección: Controles establecidos después de un evento para que no se repita.

Registro de Eventos

El Registro de Eventos se almacena en archivos de eventos (.EVT), se organizan en grupos y se pueden

visualizar con el Visor de Eventos. Los grupos son los siguientes:

Registro del Sistema: Eventos registrados por los componentes del sistema (hardware y S.O.).

Registro de Aplicación: Eventos registrados por los programas.

Registro de Seguridad: accesos de usuarios, inicios de sesiones, etc.

Componentes añadidos: Servidor DNS, Servicio de Directorio, Replicación, etc.

Operaciones principales con el del visor de eventos

- Limpiar el registro de Eventos.

- Ver un evento (doble click sobre el evento).

- Ajustar las Propiedades del Grupo de eventos: Nombre, número máximo de registros, etc. (Botón derecho

sobre el Grupo de evento, Propiedades, General)

- Establecer filtros (Botón derecho sobre el Grupo de evento, Propiedades, Filtro).

- Guardar en un archivo los eventos.

Relación de principales Acciones Auditables

Eventos y Seguridad Acceso a Impresoras Accesos archivos y carpetas

Inicio y cierre de sesión Imprimir Leer

Acceso a objetos Administrar Impresora Escribir

Uso de Privilegios Administrar documentos Eliminar

Administración de usuarios y grupos Cambio de permisos Ejecutar

Cambios en Directivas de Seguridad Tomar Posesión Cambio de permisos

Reinicio y cierre del sistema Tomar posesión

Rastreo de procesos

Implementación de la auditoria con Windows 2003 Server

La auditoria se establece con diferentes herramientas que registran los eventos en el registro. Los elementos a

auditar y el acceso a las herramientas son los siguientes:

■ Auditoria de Eventos y Seguridad: Se establecen mediante una Directiva de Auditoria (Accesible desde una

directiva de Grupo o desde la Directiva de seguridad del dominio). Para cada elemento se puede seleccionar

auditar aciertos y/o errores.

■ Auditoria de objetos de Active Directory: Inicio, Programas, Herramientas administrativas, Usuarios y

equipos Active Directory, acceder al menú ver y seleccionar características avanzadas. A continuación hay que

elegir el objeto a auditar pulsando con el botón derecho del ratón sobre él, Propiedades, Seguridad, Avanzada,

Auditoria. A continuación se eligen las acciones a auditar.

■ Auditoria de Archivos: Botón derecho sobre el volumen de disco, Propiedades, Avanzada, Auditoria. A

continuación se eligen los usuarios y grupos a auditar y, por último, se eligen las acciones a auditar.

■ Auditoria de Impresoras: Panel de Control, Impresoras, Botón derecho sobre la impresora a auditar,

Propiedades, Seguridad, Avanzadas, Auditoria. A continuación se eligen los usuarios y grupos a auditar y, por

último, las acciones.

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

21 Fundación Tomillo

8. Roles específicos 2008 Server Active Directory

En la versión 2008 Server Active Directory, que ahora pasa a llamarse Servicios de Dominio de Active Directory

(AD DS) ha sido ampliado con nuevas funcionalidades que se implementan en formal de funciones de servidor:

■ Servicios Certificate Server de AD (AD CS): Proporciona las funciones necesarias para emitir y

revocar certificados digitales para usuarios, equipos y servidores. Incluye los servicios de función

entidad de certificación, Inscripción Web de entidad de certificación, respuesta en línea y el

Protocolo de inscripción de certificados de Microsoft.

■ Servicios de Federación AD (AD FS): Complementa las funciones de autenticación de Active

Directory extendiéndolas a la Web mediante inicio de sesión único en la Web (SSO).

■ Servicios de Directorio Ligero AD (AD LDS): Proporciona un almacén de datos para

aplicaciones compatibles con el directorio que no necesitan Active Directory (ser instaladas en un

controlador de dominio).

■ Rigths Management Services AD (AD RMS): Proporciona acceso controlado a mensajes de

correo electrónico, documentos y páginas Web de la intranet.

8.1. Servicios Certificate Server de AD (AD CS)

Es muy común hoy en día que en algunos de nuestros escenarios por motivos de seguridad debamos

instalar una entidad emisora de certificados. Algunas aplicaciones como citrix, nos lo pide para poder

instalarlo. Servicios de Certificate Server de Active Directory , a través del Asistente para agregar

funciones, permite desplegar esta estructura utilizando los siguientes componentes:

- CA (Entidades de certificación). Las CA raíz y subordinadas se usan para emitir certificados a los

usuarios, equipos y servicios, así como para administrar la validez de los certificados.

- Inscripción en web de CA. La inscripción en web permite a los usuarios conectarse a una CA mediante

un explorador web, con el fin de:

- Solicitar certificados y revisar solicitudes de certificados.

- Recuperar listas de revocación de certificados (CRL).

- Realizar inscripciones de certificados de tarjeta inteligente.

- Servicio de respuesta en línea. El Servicio de respuesta en línea implementa el Protocolo de estado de

certificados en línea (OCSP), mediante la descodificación de las solicitudes de estado de revocación

correspondientes a certificados concretos, evalúa el estado de estos certificados y devuelve una respuesta

con firma que contiene la información solicitada de estado del certificado.

- Servicio de inscripción de dispositivos de red. El Servicio de inscripción de dispositivos de red permite

a los enrutadores y otros dispositivos de red la obtención de certificados basados en el Protocolo de

inscripción de certificados simple (SCEP) de Cisco Systems Inc.

Requisitos para usar AD CS

Las CA se pueden configurar en servidores que ejecutan diferentes sistemas operativos, entre los que se

incluyen Windows® 2000 Server, Windows Server® 2003 y Windows Server 2008. Sin embargo, no todos los

sistemas operativos son compatibles con todas las características ni requisitos de diseño, por lo que la creación

de un diseño óptimo precisará de una cuidadosa planeación y pruebas de laboratorio antes de implementar

AD CS en un entorno de producción. Aunque puede implementar AD CS con un solo servidor para una sola CA,

la existencia de varias implementaciones puede implicar el uso de varios servidores configurados como raíz, una

directiva, las CA emisoras y otros servidores configurados como servicios de respuesta en línea.

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

22 Fundación Tomillo

Proceso de diseño y estructura

Paso 1: Identificar los requerimientos sobre certificados. En esta fase deben identificarse todos los elementos de la empresa afectados por el proceso de despliegue de certificados mediante Active Directory CS.

Paso 2: Elección de Entidades certificadoras Raíz. Hay que identificar el número de Entidades Certificadoras raíz, razones de su elección, y cuáles son. Esta información se utilizará en la siguiente fase.

Paso 3: Diseño de la jerarquía. En esta fase se ha de determinar el número de emisores de certificados, emisores subordinados y la relación entre éstos.

Paso 4: Diseño de la estructura.

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

23 Fundación Tomillo

A.1. Arquitectura de un sistema basado en máquinas virtuales.

De forma general una máquina virtual es un programa que emula el hardware de un ordenador y permite

ejecutar programas, incluidos sistemas operativos, como si fuese un ordenador real.

Para disponer de varias máquinas u ordenadores sobre un ordenador real, en primer lugar hay que

instalar un sistema operativo sobre la máquina real, a este sistema operativo se le denomina

Sistema operativo anfitrión.

En este sistema anfitrión se instala el programa que permite crear diferentes máquinas virtuales, cuyo

hardware ha de estar sustentado por el hardware real. El programa, de forma general, se denomina

sistema de virtualización o, simplemente, virtualizador.

El virtualizador crea, soporta y administra diferentes máquinas virtuales, cuyo hardware suele ser una copia

aislada del hardware real.

Las máquinas virtuales se comportan a todos los efectos como las máquinas reales, de hecho la primera tarea

a realizar es instalar un sistema operativo real en cada máquina virtual. A estos sistemas operativos, para

diferenciarlos del anfitrión, se les denomina sistemas operativos invitados.

Una característica esencial de las máquinas virtuales es que los procesos que ejecutan están limitados por los

recursos y abstracciones proporcionados por ellas. Estos procesos no pueden “escaparse” de los ordenadores

virtuales.

VIRTUALIZACIÓN BÁSICA EN ESTACIONES ANEXO

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

24 Fundación Tomillo

A.2. Entornos de aplicación.

En general, los usos más típicos de las maquinas virtuales están orientados a la capacidad de

aprovechar al máximo el hardware disponible, reducir el espacio físico que ocupan los

ordenadores y la portabilidad de las máquinas virtuales, lo cual supone claras ventajas a

múltiples niveles.

Uno de los usos domésticos más extendidos de las máquinas virtuales consiste en ejecutar sistemas

operativos para probarlos. De esta forma se puede ejecutar un sistema operativo bajo prueba (Linux, por

ejemplo) desde nuestro sistema operativo habitual (Windows por ejemplo) sin necesidad de instalarlo

directamente en el ordenador y sin miedo a que se desconfigure el sistema operativo anfitrión.

Los principales usos de las maquinas virtuales en entornos corporativos se detallan a continuación:

■ Consolidación de servidores: Convertir muchos servidores físicos en virtuales. De este modo se

aprovecha el hardware disponible de la mejor manera posible, se facilita la administración, se

reducen costes de hardware y costes de mantenimiento.

Además las infraestructuras necesarias para construir y mantener el Centro de Proceso de Datos

es mucho menor por las siguientes causas:

- Reducción del número de máquinas físicas.

- Menor consumo eléctrico.

- Menor disipación de calor.

- Menor cantidad de cableado de comunicaciones al reducirse el número de conexiones

físicas de los servidores.

■ Recuperación ante desastres: Las maquinas virtuales se pueden salvar muy fácilmente de un

desastre ya que uno o varios archivos representan a la máquina real y el contenido de sus

dispositivos de almacenamiento. Además su estado se puede almacenar, por lo que en caso de

desastre se puede recuperar la información con enorme rapidez.

■ Prueba de aplicaciones: En muchas ocasiones se necesita un entorno limpio para probar una

aplicación. Usar una maquina virtual permite instalar un sistema operativo desde cero, probar la

aplicación y luego eliminar la máquina.

■ Ejecución de entornos completos sin instalación ni configuración. La posibilidad de disponer de

máquinas virtuales ya instaladas y con todo el software necesario configurado hace que no se

pierda el tiempo en realizar las tareas de instalación y configuración de dicho software.

■ Aplicaciones portátiles. Con el uso de las maquinas virtuales se pueden tener PCs completos

listos para usar en dispositivos USB, Io que puede ser de mucha utilidad para tener un entorno

privado y usarlo en cualquier PC.

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

25 Fundación Tomillo

A.3. Soluciones disponibles.

Los productos de virtualización más populares hoy en día son: Microsoft Virtual PC, VMWare y VirtualBox.

■ Microsoft Virtual PC: Suite de virtualización de Microsoft para Windows y para MacOS. Virtual PC emula un

PC estándar y todo el hardware asociado.

■ VMWare: Un completo conjunto de aplicaciones de virtualización, con herramientas de pago orientadas a la

empresa y otras gratuitas más orientadas al uso personal.

Hasta hace poco tiempo solo se ofrecía de manera gratuita la aplicación VMWare Player, que permitía ejecutar

distintas máquinas virtuales ya creadas y que se podían descargar desde Internet.

Desde fechas recientes se ofrece también de manera gratuita VMWare Server, que permite no sólo ejecutar

máquinas ya creadas sino crear las máquinas desde el comienzo.

■ VirtualBox: una herramienta desarrollado por Sun Microsystems (hoy Oracle) para Windows y para Linux (la

versión para MAC actualmente está en desarrollo en fase pre-alfa) liberada bajo licencia GPL y con un

rendimiento similar al de otras aplicaciones como Virtual PC o VMWare.

A continuación se relacionan, en formato de comparativa, las características principales de los tres productos.

Facilidad de instalación

Los tres productos se instalan de manera muy sencilla mediante un asistente. VirtualBox y Virtual PC se

instalan rápidamente. Sin embargo, VMWare server tarda bastante tiempo en instalarse y dependiendo de la

máquina puede llegar a tardar más de media hora.

Sistemas operativos anfitriones soportados

VirtualBox: Windows, Linux

VMWare server: Windows, Linux

Virtual PC 2007: Windows, MacOS

Sistemas operativos invitados soportados

VirtualBox: DOS, Windows, Linux, OS/2, OpenBSD, FreeBSD, Netware, Solaris.

VMWare server: DOS, Windows, Linux, FreeBSD, Netware, Solaris, Virtual Appliances.

Virtual PC 2007: DOS, Windows, OS/2.

Facilidad de creación de máquinas virtuales

VirtualBox: Fácil.

VMWare server: Fácil.

Virtual PC 2007: Fácil.

Existencia de máquinas virtuales disponibles en Internet

VMWare server dispone de las llamadas Virtual Appliances, que son máquinas virtuales preconfiguradas y

listas para ser usadas. En Internet se pueden encontrar muchas y de muchos tipos.

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

26 Fundación Tomillo

Integración con el sistema operativo anfitrión: display, carpetas compartidas, drag&drop

Los tres sistemas disponen de herramientas que permiten mejorar la integración del sistema invitado con el

anfitrión una vez instalado. En el caso de VMWare, se llaman VMWare Tools, y en el caso de Virtual PC,

Virtual Machine additions. Tanto VMWare como Virtual PC permiten usar drag&drop y carpetas compartidas

con el sistema anfitrión.

Capacidad de importar máquinas creadas con otras herramientas

VMWare server es capaz de importar máquinas creadas con Virtual PC.

Rendimiento

VirtualBox: Muy bueno.

VMWare server: Muy bueno.

Virtual PC 2007: Muy bueno si se le instalan las Virtual Machine Additions.

Si bien se podría afirmar que las tres aplicaciones son buenas soluciones de virtualización hay que tener en cuenta los siguientes aspectos para determinar la elección sobre cuál

utilizar.

VMWare es el producto más completo y dispone de la existencia de máquinas virtuales disponibles en Internet que agilizan el uso de las máquinas virtuales y por la cantidad de

información que existe sobre ella en la red, si bien se trata de la única aplicación de pago.

Virtual PC 2007 es una herramienta que no podrá ser usada por los usuarios de Linux, si bien tiene un rendimiento muy elevado tanto con sistemas operativos anfitriones como con

sistemas operativos invitados de Microsoft. Además es gratuito.

Virtual BOX es una solución muy compensada al permitir sistemas operativos invitados Windows y Linux, y es gratuita, si bien su rendimiento es algo menor.

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

27 Fundación Tomillo

A.4. Creación y administración de máquinas virtuales.

El proceso de trabajo con sistemas virtuales es similar independientemente del producto elegido, si bien

WMWare Server viene ya con un sistema operativo anfitrión incorporado (Linux).

El proceso de forma general consiste en:

(1) Instalar el Sistema operativo anfitrión.

(2) Instalar la aplicación de Virtualización.

(3) Crear las máquinas virtuales.

(4) Instalar los sistemas operativos invitados en las máquinas virtuales.

En este epígrafe vamos a describir los pasos (2), (3) y (4) utilizando VirtualBOX sobre un

sistema operativo anfitrión Windows.

Una vez descargado el programa desde la Web de Sun Microsystems lanzamos su

instalación.

Como suele ser habitual en la mayoría de los

procesos de instalación de los programas,

tras el mensaje de bienvenida en el que se

informa de la versión del programa, un

asistente guía todo el proceso de

instalación.

Como también suele ser habitual el primer

paso consiste en la aceptación de la

Licencia de utilización.

Acto seguido el asistente de instalación

muestra la ventana más importante del

proceso. En ella hay que seleccionar los

componentes que se desean instalar:

VirtualBox Apllication: El programa de

virtualización.

VirtualBox USB Support: Soporte para

utilizar dispositivos de almacenamiento USB

en las máquinas virtuales.

VirtualBox Networking: Componentes de

red para que los sistemas invitados utilicen

las comunicaciones físicas.

Por defecto el programa se instala en

Archivos de Programa\Sun\VirtualBox (se

puede cambiar pulsando en el botón

Browse).

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

28 Fundación Tomillo

Al pulsar en Next se procede al proceso de copia y configuración del programa. Llegado este punto finaliza la

instalación del software de virtualización (Paso 2). Es el momento de comenzar la creación de las máquinas

virtuales que soportarán los sistemas operativos invitados (Paso 3).

En primer lugar hay que iniciar la consola de VirtualBox desde el escritorio. Se trata de una consola de

administración muy sencilla: En la parte izquierda se encuentran las máquinas virtuales, en la parte derecha el

hardware de la máquina virtual seleccionada en la parte izquierda, y en la zona superior los típicos accesos

mediante menús e iconos de acceso directo.

Para crear una nueva máquina virtual simplemente hay que pulsar en el icono Nueva. El programa responde

ejecutando un asistente de creación de máquinas virtuales.

En primer lugar se solicita nombre para la máquina

y el Sistema operativo invitado: Esta opción la utiliza

para seleccionar un icono que referencie al sistema

y para sugerir la memoria y el disco recomendado.

No obstante hay que tener presente que

posteriormente se pueden modificar los valores

sugeridos en función del sistema operativo invitado

seleccionado.

Una vez seleccionado el sistema se procede a

ajustar los valores hardware, comenzando por la

memoria.

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

29 Fundación Tomillo

En función del sistema elegido se toma un valor

inicial, valor que se puede ajustar a través de una

barra de desplazamiento o directamente de

forma numérica (ver imagen adjunta).

Evidentemente el límite es la cantidad de

memoria física disponible, esto es la memoria

total menos la utilizada por el sistema operativo

anfitrión.

A continuación se procede a la creación y

configuración del disco duro virtual. En este

caso hay que tener presentes varias cuestiones:

(1) Se puede crear o utilizar un disco existente

creado con otra máquina virtual.

(2) Los discos pueden tener tamaño estático

(siempre el mismo) o bien dinámico (el disco

ocupa solo el espacio realmente utilizado).

(3) En la ventana de selección de tamaño y

localización (ver imagen adjunta) se ha de indicar el

nombre del disco, el directorio físico donde

quedará alojado el disco (por defecto lo almacena en

el perfil del usuario activo en el sistema anfitrión) y el

tamaño.

También en este caso es obvio que el límite es el

espacio libre resultante en el disco duro físico.

(4) Por cada disco virtual se genera un archivo en

el disco duro físico. Pulsando en Siguiente finaliza la

instalación del disco duro virtual.

El proceso de creación de la máquina está

prácticamente terminado (Paso 3).

El asistente muestra los parámetros introducidos

antes de confirmar la creación (botón Terminar).

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

30 Fundación Tomillo

A partir de este momento hay un

acceso a la máquina creada en la

parte izquierda de la consola y se

pueden gestionar sus recurso en la

parte derecha (ver imagen inferior).

Antes de arrancar la máquina virtual

hay que tener presente el paso

siguiente a realizar: Instalar el sistema

operativo invitado.

Los programas de virtualización

permiten utilizar soportes físicos (CD /

DVD) o imágenes ISO de los soportes.

VirtualBOX dispone de una consola de gestión de medios (discos duros e imágenes ISO). Para trabajar con

soportes físicos se procede con los discos CD/DVD al igual que en las máquinas reales.

Para trabajar con imágenes ISO primero

hay que tenerlas almacenadas en el disco

físico y agregarlas a la consola de

gestión de medios.

Después hay que editar el hardware virtual

de la máquina para que asocie la imagen

ISO seleccionada a un dispositivo de

almacenamiento.

Por último solo queda encender la

máquina virtual (doble click sobre su icono)

y proceder de forma análoga a la

instalación de un sistema operativo en

una máquina real (Paso 4).

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

i Fundación Tomillo

Partiendo del ordenador del laboratorio se pide crear una estructura basada en un entorno Hyper-V. Los elementos principales de la estructura serán tres ordenadores con Windows 2008 Server que desempeñarán los roles de servidor Central servidores de delegaciones, y cuatro estaciones Windows XP que desempeñarán el rol de estaciones, dos en cada delegación. Se han de realizar todas las acciones que se consideren necesarias, tanto en las máquinas virtuales como en los sistemas operativos Windows 2008 Server y Windows XP Profesional. El entorno en el que se ha de desplegar la administración del sistema quedan definidos en el esquema estructural y la tabla donde se indican los datos necesarios para la implementación:

Tomillo.lan

Notas Turno de Mañana 8:00 a 16:00 lunes a viernes

Turno de Tarde 15:00 a 23:00 lunes a viernes

Turno Mixto

10:00 a 16:30 lunes a sábado

Departamento Turno Nombre

inicio sesión Puesto

Félix Gómez García Administración Mañana fgg Jefe

Teodoro Sánchez López Administración Mañana tsl Trabajador

Amanda Ruano Ortega Administración Tarde aro Trabajador

Matilde huertas Nuncio Técnico Mañana mhn Jefe

Cristiano Vilches Rodríguez Técnico Mañana cvr Trabajador

Ascensión Gracia García Técnico Tarde agg Trabajador

Eloísa Baños Renta Técnico Mixto ebr Trabajador

Anastasio Guindas López Comercial Mañana agl Jefe

David Armando Guerra Comercial Mañana dag Trabajador

Santiago Risto Gómez Comercial Tarde srg Trabajador

Ginebra Martín López Comercial Tarde gml Trabajador

Juan Luque Minaya Dirección Mañana jlm Jefe

Patricio Estrella Salinas Dirección Mixto pes Trabajador

TRABAJO DE LABORATORIO

Curso Cisco-Microsoft 2011/2012 Windows 2008 Server Básico

ii Fundación Tomillo

Tarea Previa: Configurar el direccionamiento IP de todas las máquinas para que se alcancen en

una red privada Hyper-V.

Tarea 1. Convertir el servidor central en Controlador de dominio (Tomillo.lan) de nivel funcional

Windows 2008 Server, servidor de archivos, y servidor DNS.

Tarea 2. Convertir los servidores de las delegaciones en RODCs y servidores DHCP.

Tarea 3. Integrar las 4 estaciones Windows XP en el dominio comprobando su funcionamiento. Su

configuración IP se realizará de forma dinámica.

Tarea 4. Crear cuentas de usuario teniendo en cuenta los siguientes aspectos:

■ Los usuarios podrán iniciar sesiones en cualquiera de las tres estaciones.

■ Nombre de inicio de sesión: Nombre + inicial primer apellido + inicial segundo apellido

■ Se ha de registrar el nombre completo de usuario.

■ Sólo podrán iniciar sesión en las horas indicadas en la tabla en relación a los turnos.

Tarea 5. Crear grupos, uno por departamento, teniendo en cuenta que cada grupo tendrá como

miembros los usuarios de su departamento.

Tarea 6. Crear Unidades Organizativas teniendo en cuenta los siguientes aspectos:

■ Habrá una por departamento.

■ Contendrán los grupos y usuarios correspondientes.

Tarea 7. Establecer un sistema de cuotas de disco para todos los usuarios, en el caso de los jefes

será de 500 MB mientras que la cuota para los trabajadores será de 100 MB.

Tarea 8. Tareas Programadas.

- Programar un reinicio del ordenador todos los domingos a las 23:00. Motivo: Planificación de

mantenimiento de aplicaciones. Dar dos minutos de margen para abortar el reinicio.

- Programar los días 1 de cada mes a las 0:00 una desfragmentación del sistema de almacenamiento

del Controlador de Dominio.

Tarea 9. Definir GPOs.

- Deshabilitar la cuenta del Administrador local en las estaciones de la sucursal 1.