34.- Configurar el acceso a la red

Transcript of 34.- Configurar el acceso a la red

Configurar el acceso a la red

Introducción

Introducción a las infraestructuras de acceso a la red

Configurar una conexión VPN

Configurar una conexión de acceso telefónico

Configurar una conexión inalámbrica

Controlar el acceso de los usuarios a una red

Centralizar la autenticación de acceso a la red y la administración de directivas mediante IAS

Lección: Introducción a las infraestructuras de acceso a la red

Presentación multimedia: Introducción a las infraestructuras de acceso a la red

Componentes de una infraestructura de acceso a la red

Requisitos de configuración para un servidor de acceso a la red

Qué es un cliente de acceso a la red

Qué son la autenticación y la autorización de acceso a la red

Métodos de autenticación disponibles

Presentación multimedia: Introducción a la infraestructura de acceso a la red

El objetivo de esta presentación es proporcionar una introducción detallada a la infraestructura de acceso a la red y a la interacción de los servicios de red

Al final de esta presentación, será capaz de:

Explicar los componentes de una infraestructura de acceso a la red

Describir de qué modo los componentes de acceso a la red funcionan conjuntamente para proporcionar una solución de acceso remoto

Detallar cómo funciona el proceso de acceso remoto

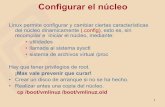

Componentes de una infraestructura de acceso a la red

Servidor de acceso a la red

ServidorDHCP

Servidor DHCP

Controladorde dominio

Servicio de acceso a la redClientes de acceso a la redServicio de autenticaciónActive Directory (no es necesario)

Servicio de acceso a la redClientes de acceso a la redServicio de autenticaciónActive Directory (no es necesario)

Cliente de acceso telefónico

Punto de acceso inalámbrico

Cliente inalámbrico

Cliente VPN

Requisitos de configuración para un servidor de acceso a la red

Para configurar el servidor de acceso a red,deberá conocer la siguiente información:Para configurar el servidor de acceso a red,deberá conocer la siguiente información:

Si el servidor también actúa como enrutadorLos métodos de autenticación y proveedoresEl acceso de clientesLa asignación de direcciones IPLas opciones de configuración PPPLas preferencias de registro de sucesos

Si el servidor también actúa como enrutadorLos métodos de autenticación y proveedoresEl acceso de clientesLa asignación de direcciones IPLas opciones de configuración PPPLas preferencias de registro de sucesos

Un servidor de acceso a la red es aquel que actúa como puerta de enlace a una red para un clienteUn servidor de acceso a la red es aquel que actúa como puerta de enlace a una red para un cliente

Qué es un cliente de acceso a la red

Tipo de cliente Descripción

Cliente VPN

Se conecta a una red a través de una red compartida o públicaSimula un vínculo punto a punto en una red privada

Cliente de acceso telefónico

Se conecta a una red mediante una red de comunicacionesCrea una conexión física a un puerto en un servidor de acceso remoto en una red privadaEmplea un módem o adaptador RDSI para marcar al servidor de acceso remoto

Clienteinalámbrico

Se conecta a una red mediante tecnologías de infrarrojos y de radiofrecuenciaIncluye diversos tipos de dispositivos

Qué son la autenticación y la autorización de acceso a la red

Cliente de accesoDHCP

Cliente de accesoCliente

Controladorde dominio

AutenticaciónComprueba la identificación de un usuario remoto en el servicio de red al que está intentando el acceso (inicio de sesión interactivo)11

22 11

AutorizaciónComprueba si el intento de conexión se ha permitido; la autorización se produce tras un intento de inicio de sesión correcto

22

Métodos de autenticación disponibles

Entre los métodos de autenticación remota e inalámbrica se incluyen los siguientes:Entre los métodos de autenticación remota e inalámbrica se incluyen los siguientes:

CHAPPAPSPAPMS-CHAP

CHAPPAPSPAPMS-CHAP

MS-CHAP v2EAP-TLSPEAPDesafío MD-5

MS-CHAP v2EAP-TLSPEAPDesafío MD-5

El método recomendado para la autenticación de usuarios es mediante certificados de tarjeta inteligente

El método recomendado para la autenticación de usuarios es mediante certificados de tarjeta inteligente

Lección: Configurar una conexión VPN

Cómo funciona una conexión VPN

Componentes de una conexión VPN

Protocolos de cifrado para una conexión VPN

Requisitos de configuración para un servidor VPN

Cómo configurar un servidor de acceso remoto para una conexión VPN

Cómo configurar un cliente de acceso remoto para usar una conexión VPN

Cómo configurar la autenticación mediante tarjeta inteligente en un servidor de acceso remoto

Controladorde dominio

Cliente VPN

Servidor VPN

Cómo funciona una conexión VPN

Una conexión VPN amplía las capacidades de una red privada para abarcar vínculos a través de redes compartidas o públicas, como Internet, de manera que simula un vínculo punto a punto

Una conexión VPN amplía las capacidades de una red privada para abarcar vínculos a través de redes compartidas o públicas, como Internet, de manera que simula un vínculo punto a punto

33 El servidor VPN autenticay autoriza al clienteEl servidor VPN autenticay autoriza al cliente

22 El servidor VPN responde a la llamadaEl servidor VPN responde a la llamada 44 El servidor VPN

transfiere los datosEl servidor VPN transfiere los datos

El cliente VPN llama al servidor VPN El cliente VPN llama al servidor VPN 11

Componentes de una conexión VPN

Túnel VPNProtocolos de túnel

Datos de túnel

Túnel VPNProtocolos de túnel

Datos de túnel

Cliente VPNCliente VPN

Servidor VPNServidor VPN

Asignación de servidores de direcciones y nombres

Asignación de servidores de direcciones y nombres

ServidorDHCP

Controladorde dominio

AutenticaciónAutenticaciónRed de tránsitoRed de tránsito

Usuario remoto a red corporativaUsuario remoto a red corporativa

Servidor de acceso remoto

Sucursal a sucursalSucursal a sucursal

Servidor de acceso remoto

Protocolos de cifrado para una conexión VPN

Ejemplos de servidor de acceso remoto con L2TP/IPSecEjemplos de servidor de acceso remoto con L2TP/IPSec

Categoría Descripción

PPTPEmplea los métodos de autenticación del Protocolo punto a punto (PPP) de usuario y Cifrado punto a punto de Microsoft (MPPE) para el cifrado de datos

L2TP/IPSec

Emplea métodos de autenticación PPP de nivel de usuario a través de una conexión que se cifra con IPSecEl método de autenticación recomendado para el acceso a la red VPN es L2TP/IPSec con certificados

Requisitos de configuración para un servidor VPN

Antes de agregar un servidor de acceso remoto/VPN:Antes de agregar un servidor de acceso remoto/VPN:

Identifique la interfaz de red que se conecta a Internet y la que se conecta a la red privada

Indique si los clientes reciben direcciones IP de un servidor DHCP o del servidor VPN

Indique si se autentican las solicitudes de conexión mediante RADIUS o mediante el servidor VPN

Identifique la interfaz de red que se conecta a Internet y la que se conecta a la red privada

Indique si los clientes reciben direcciones IP de un servidor DHCP o del servidor VPN

Indique si se autentican las solicitudes de conexión mediante RADIUS o mediante el servidor VPN

Cómo configurar un servidor de acceso remoto para usar una conexión VPN

El instructor demostrará cómo:El instructor demostrará cómo:

Registrar un servidor de acceso remoto en Active Directory

Configurar un servidor de acceso remoto para usar una conexión VPN

Configurar el número de puertos disponibles en el servidor

Registrar un servidor de acceso remoto en Active Directory

Configurar un servidor de acceso remoto para usar una conexión VPN

Configurar el número de puertos disponibles en el servidor

Cómo configurar un cliente de acceso remoto para usar una conexión VPN

El instructor demostrará cómo configurar un cliente de acceso remoto para usar una conexión VPNEl instructor demostrará cómo configurar un cliente de acceso remoto para usar una conexión VPN

Cómo configurar la autenticación mediante tarjeta inteligente en un servidor de acceso remoto

El instructor demostrará cómo configurar la autenticación mediante tarjeta inteligente en un servidor de acceso remoto

El instructor demostrará cómo configurar la autenticación mediante tarjeta inteligente en un servidor de acceso remoto

Ejercicio: Configurar una conexión VPN

En este ejercicio, va a configurar una conexión VPN

Lección: Configurar una conexión de acceso telefónico

Cómo funciona el acceso a la red de acceso telefónico

Componentes de una conexión de acceso telefónico

Métodos de autenticación para una conexión de acceso telefónico

Requisitos de configuración para un servidor de acceso remoto

Cómo configurar un servidor de acceso remoto para usar una conexión de acceso telefónico

Cómo configurar un cliente de acceso remoto para usar una conexión de acceso telefónico

Cómo funciona el acceso a la red de acceso telefónico

Controladorde dominio

Cliente de acceso telefónico

Se denomina acceso telefónico a redes al proceso por el que un cliente de acceso remoto efectúa una conexión de acceso telefónico temporal a un puerto físico en un servidor de acceso remoto mediante el servicio de un proveedor de telecomunicaciones

Se denomina acceso telefónico a redes al proceso por el que un cliente de acceso remoto efectúa una conexión de acceso telefónico temporal a un puerto físico en un servidor de acceso remoto mediante el servicio de un proveedor de telecomunicaciones

33 El servidor RA autenticay autoriza al clienteEl servidor RA autenticay autoriza al cliente

22 El servidor RA responde a la llamadaEl servidor RA responde a la llamada 44 El servidor RA transfiere

los datosEl servidor RA transfierelos datos

El cliente de acceso telefónico llama al servidor RA

El cliente de acceso telefónico llama al servidor RA11

Servidor de acceso remoto

Componentes de una conexión de acceso telefónico

Cliente de acceso telefónico

Cliente de acceso telefónico

Asignación de servidores de direcciones y nombres

Asignación de servidores de direcciones y nombres

ServidorDHCP

Controladorde dominio

AutenticaciónAutenticación

Servidor deDHCP

Servidor deDHCP

Opciones de WAN:Teléfono, RDSI,

X.25 o ATM

Opciones de WAN:Teléfono, RDSI,

X.25 o ATM

Protocolos de LAN y deacceso remoto

Protocolos de LAN y deacceso remoto

Entre los métodos de autenticación para acceso telefónico se incluyen los siguientes:Entre los métodos de autenticación para acceso telefónico se incluyen los siguientes:

Métodos de autenticación para una conexión de acceso telefónico

Servidor de acceso remoto Usuario de

acceso remoto

Método más seguro: EAP-TLS con tarjetas inteligentesMétodo más seguro: EAP-TLS con tarjetas inteligentes

Autenticación mutuaAutenticación mutua

CHAPPAPSPAPMS-CHAP

CHAPPAPSPAPMS-CHAP

MS-CHAP v2EAP-TLSEAP-Desafío MD5

MS-CHAP v2EAP-TLSEAP-Desafío MD5

Requisitos de configuración para un servidor de acceso remoto

Antes de agregar un servidor de acceso remoto para usar acceso telefónico:Antes de agregar un servidor de acceso remoto para usar acceso telefónico:

Indique si los clientes reciben las direcciones IP de un servidor DHCP o del servidor de acceso remoto

Indique si se autentican las solicitudes de conexión mediante RADIUS o mediante el servidor de acceso remoto

Compruebe que todos los usuarios tienen cuentas de usuario configuradas para el acceso telefónico

Indique si los clientes reciben las direcciones IP de un servidor DHCP o del servidor de acceso remoto

Indique si se autentican las solicitudes de conexión mediante RADIUS o mediante el servidor de acceso remoto

Compruebe que todos los usuarios tienen cuentas de usuario configuradas para el acceso telefónico

Cómo configurar un servidor de acceso remoto para usar una conexión de acceso telefónico

El instructor demostrará cómo configurar un servidor de acceso remoto para usar una conexión de acceso telefónico

El instructor demostrará cómo configurar un servidor de acceso remoto para usar una conexión de acceso telefónico

Cómo configurar un cliente de acceso remoto para usar una conexión de acceso telefónico

El instructor demostrará cómo:El instructor demostrará cómo:

Configurar un cliente de acceso remoto para usar una conexión de acceso telefónico

Modificar la configuración de una conexión de acceso telefónico

Configurar un cliente de acceso remoto para usar una conexión de acceso telefónico

Modificar la configuración de una conexión de acceso telefónico

Lección: Configurar una conexión inalámbrica

Descripción general del acceso a una red inalámbrica

Componentes de una conexión inalámbrica

Estándares inalámbricos

Métodos de autenticación para redes inalámbricas

Requisitos de configuración de un cliente Windows XP Professional para tener acceso a una red inalámbrica

Cómo configurar un cliente de acceso a la red para usar una conexión inalámbrica

Servidor de acceso a la red

ServidorDHCP

Servidor DHCP

Controladorde dominio

Punto de acceso inalámbrico

Cliente inalámbrico

Descripción general del acceso a una red inalámbrica

Una red inalámbrica emplea tecnología que permite a los dispositivos comunicarse mediante protocolos de red estándar y ondas electromagnéticas (sin cableado de red) para transportar las señales a través de parte o la totalidad de la infraestructura de red

Una red inalámbrica emplea tecnología que permite a los dispositivos comunicarse mediante protocolos de red estándar y ondas electromagnéticas (sin cableado de red) para transportar las señales a través de parte o la totalidad de la infraestructura de red

Estándar Descripción

Infraestructura WLAN

Los clientes se conectan a puntos de acceso inalámbricos

WLAN de igual a igual

Los clientes inalámbricos de red se comunican directamente entre sí sin necesidad de cableado

Componentes de una conexión inalámbrica

ServidorDHCP

Servidor de acceso remoto

Controladorde dominio

Cliente inalámbrico(emisora)

Cliente inalámbrico(emisora)

Punto de acceso

inalámbrico

Punto de acceso

inalámbrico

Asignación de servidores de direcciones y nombres

Asignación de servidores de direcciones y nombres

AutenticaciónAutenticación

PuertosPuertos

Estándares inalámbricos

Estándar Descripción

802.11Grupo de especificaciones para WLAN desarrolladas por IEEEDefine la parte física y MAC de la capa de vínculo de datos OSI

802.11b11 megabits por segundoCon buen alcance pero susceptible a las interferencias de señales de radioMuy utilizado por usuarios domésticos y de pequeñas empresas

802,11a

Velocidades de transmisión de hasta 54 MbpsPermite que las redes LAN inalámbricas funcionen mejor en las aplicaciones de vídeo y de conferenciaFunciona bien en zonas muy pobladasNo puede funcionar con 802.11, 802.11b y 802.11g

802.11gEs compatible con 802.11b y lo mejoraVelocidad de 54 Mbps pero con un alcance menor que 802.11b

802.1xAutentica a los clientes antes de permitirles el acceso a la redPuede utilizarse para LAN inalámbricas o cableadasRequiere una mayor inversión en hardware e infraestructura

Métodos de autenticación para redes inalámbricas

Métodos de autenticación de 802.1x Descripción

EAP-MS-CHAP v2.

Permite la autenticación mutuaEmplea certificados para la autenticación de servidores y credenciales basadas en contraseña para la autenticación de clientes

EAP-TLS

Permite la autenticación mutua y es el método de autenticación y de determinación de claves más seguro y robustoEmplea certificados para la autenticación tanto de servidores como de clientes

PEAPOfrece compatibilidad con EAP-TLS y EAP-MS-CHAP v2Cifra el proceso de negociación

Elija un tipo de red:

Punto de acceso

Equipo a equipo

Cualquier red disponible

Configure la autenticación del modo apropiado para el tipo de red seleccionado

Equilibre el nivel de seguridad frente al trabajo de implementación:

Si desea el nivel de seguridad más elevado, elija PEAP con certificados (EAP-TLS)

Si busca la implementación más sencilla, elija PEAP con contraseñas (EAP-MS-CHAP v2)

Requisitos de configuración de un cliente Windows XP Professional para tener acceso a una red inalámbrica

Cómo configurar un cliente de acceso a la red para usar una conexión inalámbrica

El instructor demostrará cómo configurar un cliente de acceso remoto para usar una conexión inalámbricaEl instructor demostrará cómo configurar un cliente de acceso remoto para usar una conexión inalámbrica

Lección: Controlar el acceso de los usuarios a una red

Permisos de marcado de cuentas de usuario

Cómo configurar cuentas de usuario para el acceso a la red

Qué es una directiva de acceso remoto

Qué es un perfil de directiva de acceso remoto

Cómo se procesan las directivas de acceso remoto

Cómo configurar una directiva de acceso remoto

Cómo configurar un perfil de directiva de acceso remoto

Permisos de marcado de cuentas de usuario

Puede controlar el nivel de acceso remoto para los usuarios si configura las siguientes propiedades de marcado:

Puede controlar el nivel de acceso remoto para los usuarios si configura las siguientes propiedades de marcado:

Permiso de acceso remoto (marcado o VPN)

Comprobar el Id. de quien llama

Opciones de devolución de llamada

Asignar una dirección IP estática

Aplicar rutas estáticas

Permiso de acceso remoto (marcado o VPN)

Comprobar el Id. de quien llama

Opciones de devolución de llamada

Asignar una dirección IP estática

Aplicar rutas estáticas

Cómo configurar cuentas de usuario para el acceso a la red

El instructor demostrará cómo:El instructor demostrará cómo:

Elevar el nivel funcional de dominio

Configurar las propiedades de marcado para cuentas de usuario en un dominio original de Windows 2000

Elevar el nivel funcional de dominio

Configurar las propiedades de marcado para cuentas de usuario en un dominio original de Windows 2000

Qué es una directiva de acceso remoto

Una directiva de acceso remoto es una regla con nombre que consta de los siguientes elementos:

Una directiva de acceso remoto es una regla con nombre que consta de los siguientes elementos:

Condiciones. Uno o varios atributos que se comparan con las opciones de configuración del intento de conexión

Permiso de acceso remoto. Si se cumplen todas las condiciones de una directiva de acceso remoto, el permiso de acceso remoto se concede o se deniega

Perfil. Conjunto de propiedades que se aplican a una conexión cuando se autoriza, ya sea a través de una cuenta de usuario o de la configuración de los permisos de directiva

Condiciones. Uno o varios atributos que se comparan con las opciones de configuración del intento de conexión

Permiso de acceso remoto. Si se cumplen todas las condiciones de una directiva de acceso remoto, el permiso de acceso remoto se concede o se deniega

Perfil. Conjunto de propiedades que se aplican a una conexión cuando se autoriza, ya sea a través de una cuenta de usuario o de la configuración de los permisos de directiva

Qué es un perfil de directiva de acceso remoto

Restricciones de marcado Propiedades IP

Asignación de direcciones IPFiltros IP

Asignación de direcciones IPFiltros IP

Autenticación

Cifrado

Opciones avanzadasOpciones avanzadasUsuario

de acceso remoto

Multivínculo

Cómo se procesan las directivas de acceso remoto

¿Hay directivas para

procesar?

INICIO

¿Cumple el intento de conexión las condiciones de la directiva?

Sí

Rechazar el intento de conexión

¿El atributo Pasar por alto propiedades de marcado del usuario está definido como Falso?

¿El permiso de acceso remoto está definido como Denegar acceso?

Sí

Sí

No

No

Ir a la siguiente directiva

No

¿El permiso de acceso remoto para la cuenta de usuario está definido como Denegar acceso?

Sí

¿El permiso de acceso remoto para la cuenta de usuario está definido como Permitir acceso?

¿Concuerda el intento de conexión con la configuración de Cuenta de usuario y Perfil?

Sí

Sí

Aceptar el intento de conexión

Rechazar el intento de conexión

NoNo

Sí

No

No

Cómo configurar una directiva de acceso remoto

El instructor demostrará cómo:El instructor demostrará cómo:

Configurar una directiva de acceso remoto

Configurar una condición de directiva nueva para una directiva de acceso remoto

Configurar una directiva de acceso remoto

Configurar una condición de directiva nueva para una directiva de acceso remoto

Cómo configurar un perfil de directiva de acceso remoto

El instructor demostrará cómo configurar un perfil de directiva de acceso remotoEl instructor demostrará cómo configurar un perfil de directiva de acceso remoto

Ejercicio: Controlar el acceso de los usuarios a una red

En este ejercicio, configurará una directiva de acceso remoto y un perfil de directiva

Lección: Centralizar la autenticación de acceso a la red y la administración de directivas mediante IAS

Qué es RADIUS

Qué es IAS

Cómo funciona la autenticación centralizada

Cómo configurar un servidor IAS para la autenticación de acceso a la red

Cómo configurar el servidor de acceso remoto para que utilice IAS en la autenticación

Qué es RADIUS

RADIUS es un protocolo ampliamente utilizado que se basa en el modelo cliente-servidor y que permite realizar la autenticación, la autorización y la administración de cuentas de forma centralizada para el acceso a la red

RADIUS es un protocolo ampliamente utilizado que se basa en el modelo cliente-servidor y que permite realizar la autenticación, la autorización y la administración de cuentas de forma centralizada para el acceso a la red

RADIUS es el protocolo estándar para administrar el acceso a la red en redes VPN, de acceso telefónico e inalámbricas

Utilice RADIUS para administrar el acceso a la red de manera centralizada en diversos tipos de acceso a la red

Los servidores RADIUS reciben y procesan las solicitudes de conexión o mensajes de cuentas de clientes o servidores proxy RADIUS

RADIUS es el protocolo estándar para administrar el acceso a la red en redes VPN, de acceso telefónico e inalámbricas

Utilice RADIUS para administrar el acceso a la red de manera centralizada en diversos tipos de acceso a la red

Los servidores RADIUS reciben y procesan las solicitudes de conexión o mensajes de cuentas de clientes o servidores proxy RADIUS

Qué es IAS

IAS, un componente de Windows Server 2003, es un servidor RADIUS que cumple los estándares del sector. IAS realiza la autenticación, autorización, auditoría y control de cuentas de conexiones de forma centralizada en conexiones VPN, de acceso telefónico e inalámbricas

IAS, un componente de Windows Server 2003, es un servidor RADIUS que cumple los estándares del sector. IAS realiza la autenticación, autorización, auditoría y control de cuentas de conexiones de forma centralizada en conexiones VPN, de acceso telefónico e inalámbricas

Puede configurar IAS para que admita:Puede configurar IAS para que admita:

Acceso telefónico corporativo

Acceso a extranet para socios empresariales

Acceso a Internet

Acceso corporativo subcontratado a través de proveedores de servicio

Acceso telefónico corporativo

Acceso a extranet para socios empresariales

Acceso a Internet

Acceso corporativo subcontratado a través de proveedores de servicio

Servidor RADIUSServidor RADIUS

Cómo funciona la autenticación centralizada

Servidor RADIUSServidor RADIUS

Cliente RADIUSCliente RADIUS

ClienteCliente

Marca a un cliente RADIUS local para obtener conectividad de redMarca a un cliente RADIUS local para obtener conectividad de red

11

Reenvía las solicitudes a un servidor RADIUS

Reenvía las solicitudes a un servidor RADIUS

22

Autentica las solicitudes y almacena la información de cuentas

Autentica las solicitudes y almacena la información de cuentas

33

Controlador de dominioControlador de dominio

Se comunica con el cliente RADIUS para conceder o denegar acceso

Se comunica con el cliente RADIUS para conceder o denegar acceso

44

Servidor de acceso remoto

Cómo configurar un servidor IAS para la autenticación de acceso a la red

El instructor demostrará cómo:El instructor demostrará cómo:

Autorizar un servidor IAS en Active Directory

Configurar el servidor IAS para clientes RADIUS

Autorizar un servidor IAS en Active Directory

Configurar el servidor IAS para clientes RADIUS

Cómo configurar el servidor de acceso remoto para que utilice IAS en la autenticación

El instructor demostrará cómo configurar un servidor de acceso remoto para que utilice IAS en la autenticación

El instructor demostrará cómo configurar un servidor de acceso remoto para que utilice IAS en la autenticación

Ejercicio: Centralizar la autenticación de acceso a la red mediante IAS

En este ejercicio, agregará un servidor VPN como cliente RADIUS a un servidor IAS

Práctica A: Configurar el acceso a la red

En esta práctica, configurará el acceso a la red