Conferencia Latinoamericana de Auditoría, Control y...

Transcript of Conferencia Latinoamericana de Auditoría, Control y...

“La Conferencia Líder en el Mundo para Profesionales de Auditoría,Seguridad y Gobierno de Tecnología de Información.”

Conferencia Latinoamericana de Auditoría, Control y Seguridad (Latin America CACS

SM

)

Del 20 al 23 de Septiembre de 2009Real InterContinental Hotel & Club Tower Costa RicaSan José, Costa Rica

Por primera vez la conferencia incluye cuatro pistas:

n Gobierno y Control de TI (IT Governance and Control)n Auditoría de Sistemas de Información (IT Assurance)n Gestión de Seguridad de Sistemas de Información (IT Security Management)n Gestión del Riesgo de Tecnología de Información (IT Risk Management)

¡Obtenga hasta 40 horas de Educación ProfesionalContinua (CPE)!¡Inscríbase temprano y ahorre dinero!www.isaca.org/latincacs

Innovación. Que sea parte de TI.

Conferencia Latinoamericana de Auditoría, Control y Seguridad Del 20 al 23 de Septiembre de 2009, Real InterContinental Hotel & Club Tower Costa Rica, San José, Costa Rica

2

Haga planes en su agenda para asistir a la 14ª Conferencia Anual Latinoamericana deAuditoría, Control y Seguridad de Tecnología de la Información (Latin America CACSSM),que se celebrará en la ciudad de San José en Costa Rica.

Latin America CACS goza de gran prestigio en toda Latinoamérica por proporcionar unacobertura detallada de los aspectos técnicos y administrativos actuales relacionados congobierno, control, seguridad y aseguramiento de tecnología de la información.

Expertos en la industria y conferencistas de clase mundial reúnen gran experiencia yconocimiento en las mejores prácticas, seguridad de sistemas, procesos y herramientasde auditoría, así como en otros temas que afectan no sólo a los profesionales de un áreageográfica determinada, sino a todos los profesionales de TI en todo el mundo. Ésta esuna oportunidad extraordinaria para hacer contactos en el mundo de los negocios ydescubrir las distintas formas de resolver problemas similares. Además, puede obtenerhasta 40 horas de educación profesional continua (CPE).

Presentación InauguralTecnología de la Información en la Conquista del Espacio SideralDr. Franklin R. Chang DíazChairman y CEOAd Astra Rocket Company (AARC)

Patrocinadores: ISACA® quiere reconocer a los patrocinadores de la ConferenciaLatin America CACS 2009 (vigentes a la fecha de impresión):

B I E N V E N I D ABienvenida del Capítulo San José, Costa RicaA nombre de nuestra Junta Directiva, Comités,Asociados y demás integrantes de nuestroCapítulo, nos complace sobremanera dirigirnosa las hermanas y hermanosHispanoamericanos para extenderles nuestramás calurosa invitación para que nosacompañen en la décima cuarta conferenciaLatin America CACS 2009 que celebraremosen la Ciudad de San José, Costa Rica, en elmes de Septiembre.Nuestro país, con su democracia centenaria,sin ejército, situado en medio del continente,ha sido cuna de inmigrantes que han hechosu hogar de nuestro suelo, enriqueciendo ladiversidad cultural y aportando su trabajo yentusiasmo para hacer de esta Patria, un lugartan especial que el visitante no se sienteextranjero.En Costa Rica, llamada también “Tierra deVida” por el “National Geographic”, se destacala exuberante vegetación y bosques donde lasselvas tropicales, los ríos y las hermosasplayas de arena blanca, son motivo suficientepara calificarla como un lugar similar a unparaíso terrenal. A pesar de poseer unaextensión geográfica de solo cincuenta y unmil cien kilómetros cuadrados, ha reservadoun veinticinco por ciento del territorio para laprotección de la fauna y flora silvestre. Estopermite al turista encontrar sol y playa,aventura, naturaleza y cultura propias de estaregión centroamericana.Nuestro Capítulo se ha esforzado para ofrecera los asistentes al evento y susacompañantes, una amplia variedad deopciones y facilidades para visitar losatractivos de nuestra tierra y hacer que suestadía sea placentera, interesante y seconvierta en una excelente experiencia querecuerden con agrado. Organice desde ahora sus planes para asistira esta magnífica Conferencia, que estamosseguros, colmará plenamente sus expectativasprofesionales, además, permítanos laoportunidad de compartir con usted y susseres queridos, nuestras costumbres, bellezasy la proverbial hospitalidad de nuestra gente.Lic. Álvaro G. Jaikel Chacón, CISA, CISMPresidenteISACA Costa Rica, Capítulo 31

El tema central de la conferencia se enfocaa la experiencia de los viajes espaciales ya la investigación aplicada que harealizado y dirigido el Dr. Franklin ChangDíaz, que lo condujo a constituirse en elinventor del Cohete de Impulso EspecíficoVariable de Magnetoplasma (VASIMR porsus siglas en idioma inglés). En estaaventura del descubrimiento, secomentará el uso y aplicación de lastecnologías de información ycomunicación, y cómo estas facilitaron laconquista del espacio por el ser humano.El Dr. Chang Díaz es el fundador y actualChairman y CEO de Ad Astra RocketCompany, www.adastrarocket.com, unaempresa norteamericana dedicada aldesarrollo de tecnología avanzada paracohetes de impulso de plasma, conoperaciones en Houston, Texas yGuanacaste, Costa Rica. En el año 2005 el Dr. Chang Díaz completóuna carrera de 25 años como astronautade la NASA, convirtiéndose en veterano de7 misiones espaciales. Tiene más de1.600 horas en el espacio, incluyendo 19horas en tres caminatas espaciales. En 1994, y paralelamente a su actividadcomo astronauta de la NASA, fundó y

dirigió el Laboratorio Avanzado dePropulsión Espacial (ASPL) en el JohnsonSpace Center, donde gerenció un equipomúltiple para el desarrollo de conceptosavanzados de propulsión de cohetesbasados en plasma.El Dr. Chang Díaz es el inventor deVASIMR, Cohete de Impulso EspecíficoVariable de Magnetoplasma, actualmentedesarrollado por Ad Astra para aplicacionesespaciales. Tiene más de 30 años deexperiencia en física aplicada de plasma,ingeniería y propulsión eléctrica y 25 añosde experiencia en operaciones espaciales ygestión e implementación de programas deinvestigación y desarrollo en la NASA. El Dr. Chang Díaz posee un doctorado enfísica de plasma aplicada del InstitutoTecnológico de Massachusetts (MIT) y unbachillerato en Ingeniería Mecánica de laUniversidad de Connecticut. Previo a sulabor en la NASA, el Dr. Chang Díaz trabajóen el diseño e integración de sistemas decontrol para conceptos de reactores defusión en el MIT y el Laboratorio CharlesStark Draper. Es profesor adjunto de Físicaen la Universidad de Rice y la Universidadde Houston.

Patrocinadores de Bronce

Innovación. Que sea parte de TI.

3

Pista 1—Gobierno y Control de TI (IT Governance and Control)

Sesión 111Frameworks de Gobierno de TI, Estado del Arte

Alirio Fernando Izquierdo, CISABanco de la República de ColombiaColombia

El participante aprenderá más sobre:n Cuáles son los marcos de referencia de

gobierno de TI vigentes, y qué tienen derelevante en el concepto de gobierno de TI

n Cómo a través de estos marcos de referenciase observa evolución en el concepto, quéaspectos tienen en común y en qué difieren almomento de enfrentar una evaluación delgobierno de TI en la organización

n Cómo definir criterios de selección de éstosmarcos de referencia y cómo decantar losaportes de cada uno de ellos

n Se finalizará haciendo una reflexión sobre laaproximación a una evaluación de la percepcióndel gobierno de TI, en la que participan losmiembros de la alta gerencia de unaorganización

Prerrequisitos:El participante deberá conocer de administración deprocesos de TI, estar familiarizado con laterminología de gobierno de TI, control y auditoría.

Sesión 121IT GRC: ¿Qué Significa Realmente?Origen, Evolución y Situación Actual Salomón Rico, CISA, CISM, CGEITDeloitteMéxicoEl participante aprenderá más sobre: n ¿Qué es GRC y el por qué de su importancia?n ¿Qué dicen al respecto del IT GRC

organizaciones como el IT Policy ComplianceGroup y analistas?

n ¿Cómo se puede medir la madurez de unaorganización en cuanto a GRC?

n ¿Cuál sería un roadmap para emprender unainiciativa de GRC?

n ¿Qué propuestas de solución tecnológicasexisten en el mercado para soportar losmodelos de GRC?

Prerrequisitos: El participante debe contar con al menos un (1) añode experiencia en gobierno de TI, auditoría de TI y/oexperiencia en gestión de TI o conocimientoequivalente y estar familiarizado con la terminología,enfoques, metodologías y técnicas para gobernar elambiente de TI. La experiencia gerencial seríadeseable, pero no es requerida para esta sesión.

Sesión 131Venciendo el Dilema de la Integración:Cómo Compatibilizar ITIL v3 con elPMBOK y CMMI Claudio Schicht, CISA, CGEITConsultor IndependienteArgentina

El participante aprenderá más sobre:n Mejores prácticas de ITIL v3n Relación de ITIL v3 con gobierno de TIn Integración de ITIL v3 con PMBOK y con CMMIn Recomendaciones prácticas

Prerrequisitos: El participante debe contar con al menos tres (3)años de experiencia en gobierno de TI, auditoría deTI y/o experiencia en gestión de TI o conocimientoequivalente y estar familiarizado con la terminología,enfoques, metodologías y técnicas para gobernar elambiente de TI. La experiencia gerencial seríadeseable, pero no es requerida para esta sesión.

Sesión 211ITIL v3 con el Apoyo de COBIT 4.1 y Six Sigma Alberto Enrique Orgeira, CISA, CGEITStandard Bank ArgentinaArgentina

El participante aprenderá más sobre:n La evolución del estándar ITIL y sobre los

nuevos libros: estrategia de servicio (ES) ymejora continua de servicio (MCS) de la versión 3

n Que definen y alinean mejor los servicios de ITcon el negocio y les imponen una disciplina demonitoreo, análisis y mejora

n Elementos prácticos que pueden dar mayorsustento a ITIL v3, como son los procesos yprácticas en COBIT 4.1 para ES y de Six Sigmapara MCS

Prerrequisitos: El participante debe contar con al menos tres (3)años de experiencia en gobierno de TI, auditoria deTI y/o experiencia en gestión de TI o conocimientoequivalente y estar familiarizado con la terminología,enfoques, metodologías y técnicas para gobernar elambiente de TI. La experiencia gerencial seríadeseable, pero no es requerida para esta sesión.

Sesión 221Vendiendo el Gobierno de TI a losEjecutivos de Negocio: una Guía deCómo Hacerlo Tatiana Sancho VargasDespacho Salas Sancho S.A.Costa Rica

El participante aprenderá más sobre: n Conocer qué es gobierno de TI (COBIT y Val ITTM)n Comprender el enfoque de una implementación n Conocer los diferentes puestos que intervienen

en la implementación y sus responsabilidadesn Conocer una guía de cómo empezar: vendiendo

la idea a la alta administración

Prerrequisitos: El participante debe contar con al menos tres (3)años de experiencia en gobierno de TI, auditoria deTI y/o experiencia en gestión de TI o conocimientoequivalente y estar familiarizado con la terminología,enfoques, metodologías y técnicas para gobernar elambiente de TI. Debe conocer el marco dereferencia de COBIT.

Sesión 231Riesgos en la Protección del Softwarea la Luz de la Propiedad Intelectual Sol Beatriz CalleVelasco, Calle & D´Alleman AbogadosColombia

El participante aprenderá más sobre: n La situación jurídica del software bajo su

regulación por las normas de propiedadintelectual

n La identificación de los riesgos de esta formade protección jurídica

n Los vacios y problemáticas que presenta elsoftware de cara a su protección legal

n Otras propuestas de protección jurídica y suimportancia en los procesos de auditoría dentrode las organización, que producen y/oadquieren software

Prerrequisitos: El participante debe contar con al menos un (1) añode experiencia en auditoría interna y auditoría de TIo conocimiento equivalente y estar familiarizado conla terminología, enfoques, metodologías y técnicaspara auditar el ambiente de TI. Preferiblemente elasistente debería tener conocimientos oexperiencias básicas en las problemáticas y/o retosque la seguridad de la información plantea alderecho, más allá de las medidas tecnológicas y/oadministrativas. Seria conveniente experiencia ensistemas de gestión de seguridad de la información

B

I

I

I

I

I

Sesiones

Básico Intermedio Avanzado Nota: El nivel básico de una persona, puede ser el nivel avanzado de otra. Por favor revise la descripción y prerrequisitos de lasesión para determinar si la sesión es apropiada para usted.

B AI

Conferencia Latinoamericana de Auditoría, Control y Seguridad Del 20 al 23 de Septiembre de 2009, Real InterContinental Hotel & Club Tower Costa Rica, San José, Costa Rica

4

Sesión 311Midiendo la Madurez del ControlInterno de TI en las Organizaciones Carlos Chalico, CISA, CISM, CGEITMancera Ernst & Young MéxicoMéxico

El participante aprenderá más sobre: n Cómo medir la efectividad del control interno de

TI en las organizacionesn Qué marcos referenciales utilizar para estimar

su madurezn Cómo estimar su nivel de madurezn Qué hacer con los resultados alcanzados para

beneficiar a la organización, al área de TI y alresto de las unidades de negocio

Prerrequisitos: El participante debe contar con al menos tres (3)años de experiencia en gobierno de TI, auditoría deTI y/o experiencia en gestión de TI o conocimientoequivalente y estar familiarizado con la terminología,enfoques, metodologías y técnicas para gobernar elambiente de TI. La experiencia gerencial seríadeseable, pero no es requerida para esta sesión.

Sesión 321COBIT—Herramienta para el Logro deObjetivos de Negocio y CumplimientoRegulatorio: Panel de Discusión Rubén Quintero Ubando, CISA, CGEITGlobal Lynx de MéxicoMéxico

Alexander Zapata Lenis, CISA, CGEIT Grupo CynthusMéxico

El participante aprenderá más sobre: n Estrategias que permiten que COBIT contribuya

al mejoramiento del desempeño de lasempresas e instituciones y promueva aspectosde eficiencia, rentabilidad y productividad

n Esquemas de utilización de COBIT como marcode referencia para administrar el control de TI de tal manera que se fortalezca, promueva yfacilite el cumplimiento regulatorio

n Experiencias y casos de éxito en la utilizaciónde COBIT que compartirán los participantes en elpanel de discusión

Prerrequisitos: El participante debe contar con al menos tres (3)años de experiencia en alta dirección, tecnologíasde la información, contraloría interna, auditoría,consultoría, administración de riesgos, entidadesregulatorias o normativas.

Sesión 331Caso Práctico de Gestión de Valor de TIen Empresa de Servicio Francisco Seixas Neto, CISA CPMBraxis Brasil

El participante aprenderá más sobre: n Los conceptos relacionados con la medición del

valor generado por TIn Val IT n Una experiencia para calcular el valor generado

por un área de TI n Implantación de indicadores de gestión y

procesos de gestión de los niveles de servicio

Prerrequisitos: El participante deberá contar con tres (3) años deexperiencia gerencial de TI ó conocimientosequivalentes; estar familiarizado con la terminología,enfoque, metodologías y técnicas para administrarel ambiente de TI y con los modelos de referenciautilizados (COBIT, ITIL y Val IT). Experiencia deconsultoría en implantación de procesos,indicadores sería conveniente, pero no necesariapara esta sesión.

Sesión 341La Auditoría de Sistemas deInformación como ElementoCatalizador del Buen Gobierno de TI Fernando Hervada Vidal, CISA, CGEITENDESA España

Luis Díaz Villanueva, CISA ENDESA España

El participante aprenderá más sobre: n La metodología que la función de auditoría de

sistemas de una organización puede promoverpara la implantación de un modelo de buengobierno de TI

n El enfoque que la función de auditoría desistemas debe tener para revisar y asesorarsobre el buen gobierno de TI en su organización

n Cómo la auditoría de sistemas puede ser unreferente y soporte en la identificación deriesgos y gestión de riesgos

n Cómo la auditoría de sistemas ayuda a laorganización a alinear las inversiones en TI conla estrategia del negocio y a administrar elcambio

n Cómo la auditoria de sistemas puede ser piezaclave en la supervisión y monitoreo de lafunción de TI

Prerrequisitos: El participante deberá contar con tres (3) años deexperiencia gerencial de TI ó conocimientosequivalentes; estar familiarizado con los conceptosde riesgos, control, aportación de valor y retorno dela inversión. Un conocimiento de aspectosgerenciales de una organización también resultaráoportuno para comprender los temas presentados yel caso expuesto.

Pista 2—Auditoría de Sistemasde Información (IT Assurance)

Sesión 112Continuidad del Negocio—El Papel del Consultor Desde el Análisis delImpacto de Negocio Hasta la Prueba e Implementación Alexander Zapata Lenis, CISA, CGEIT Grupo CynthusMéxico

Jesús Huerta Cruz MetLife MéxicoMéxico

El participante aprenderá más sobre: n Estrategias generales a seguir para la

implementación del proceso de administraciónde continuidad de negocio, basándose enestándares internacionales

n Temas prácticos y consideraciones relevantespara el desarrollo de un análisis del impacto denegocio y una evaluación de riesgo

n Aspectos prácticos respecto a la interacción delconsultor y el cliente en un proyecto deimplementación de la administración decontinuidad de negocio

n Consideraciones generales en el diseño de laestrategia de recuperación, implementación yprueba

Prerrequisitos: El participante debe contar con al menos tres (3)años de experiencia en auditoría de TI oconocimiento equivalente y estar familiarizado conla terminología, enfoques, metodologías y técnicaspara auditar el ambiente de TI. Experienciagerencial sería deseable, pero no es requerida paraesta sesión.

Sesión 122Aplicación Práctica de las Nuevas Guíasde Auditoría (Assurance Guide) Ana Isabel Toculescu Ott, CISAGrupo Financiero Banco InternacionalEcuador

El participante aprenderá más sobre: n Un método para aplicar directamente el

IT Assurance Guide en la elaboración de losprogramas de auditoría

n Mediante un ejemplo de papeles de trabajo seevaluará el nuevo alcance del IT AssuranceGuide respecto de las guías de auditoríaanteriores

n Los beneficios en el enfoque hacia gobiernocorporativo y en el alcance de la gestión deriesgos mediante el uso del IT Assurance Guide

Prerrequisitos: El participante debe contar con al menos tres (3)años de experiencia en auditoría de TI oconocimiento equivalente y estar familiarizado conla terminología, enfoques, metodologías y técnicaspara auditar el ambiente de TI y así como con laterminología de gobierno de TI. Experiencia en eluso de las guías de auditoría de COBIT 3 seríadeseable, pero no es requerida para esta sesión.

I I

I

II

I

Innovación. Que sea parte de TI.

5

Sesión 132Auditoría Integrada—Realidad o Mito Olegario Prieto Pardo, CISASABMiller Latino AmericaColombia

El participante aprenderá más sobre: n La Alineación de los estándares de auditoria

con COBITn La situación actual de la auditoria integrada

(academia y empresas)n La importancia del enrutamiento y logro de una

auditoria integradan Los planes de acción para iniciar, continuar o

medir el grado de integraciónn El beneficio para la auditoria y para el negocio

de una auditoria integrada

Prerrequisitos: El participante deberá tener una experiencia de porlo menos cinco (5) años en cualquier campo de laauditoria. El nivel gerencial o directivo es bienvenidoaunque no un requisito para lograr el valor de lasesión puesto que desde cualquier posición esposible contribuir con el cambio.

Sesión 212Herramientas para la Gestión Exitosade TI Ruben Quintero Ubando, CISA, CGEITGlobal Lynx de MéxicoMéxico

El participante aprenderá más sobre: n Cómo COBIT puede ser considerado como el

marco de referencia más recomendable paraque un área de TI gestione exitosamente susfunciones

n Cómo un área de TI puede prepararse pararesponder de mejor manera a losrequerimientos que recibe por parte de lasáreas de auditoría interna y externa, contraloríainterna, administración de riesgos y demásentidades normativas y regulatorias, productode sus funciones de supervisión y control

Prerrequisitos: El participante debe contar con al menos tres (3)años de experiencia en la gestión de áreas detecnologías de la información, contraloría interna oadministración de riesgos.

Sesión 222Investigación y Desarrollo en Auditoría Gloria Elena Cárdenas Soto, CISA, CGEITGrupo BancolombiaColombia

El participante aprenderá más sobre: n Las razones por las cuales es importante

realizar actividades de investigación y desarrolloen auditoría

n Cómo convertir las necesidades de I+D en unaestructura funcional al interior de un área deauditoría

n Las principales actividades a desarrollar en unárea de I+D en auditoría

n Algunas lecciones aprendidas en laestructuración de un área de I+D en auditoría

Prerrequisitos: El participante debe contar con al menos un (1) añode experiencia en auditoría interna y auditoría de TIo conocimiento equivalente y estar familiarizado conla terminología. No se requiere experiencia previasobre el tema propuesto.

Sesión 232Aplicaciones Prácticas en Auditoría deTI: Diagnóstico de Riesgos deInfraestructura de TI y AuditoríasIntegradas—Negócios y Tecnologia Heros A. BiondilloItau Unibanco Banco Múltiplo S.A.Brasil

El participante aprenderá más sobre: n La práctica de auditoría de TI y la dificultad de

tener una visión completa de los aspectos deriesgos de infraestructura de TI en un ambientecomplejo y con múltiples plataformas

n Cómo aplicar un programa de auditoríasoportado por la metodología COBIT, integradacon otros conocimientos acerca del ambiente,ha sido un buen camino para obtener estavisión amplia y direccionar los esfuerzos de laauditoría interna

n Las auditorías integradas y cómo este tipo detrabajo puede agregar valor para las auditoríasde negocios

Prerrequisitos: El participante debe contar con al menos un (1) añode experiencia en auditoría interna y auditoría de TIo conocimiento equivalente y estar familiarizado conla terminología, enfoques, metodologías y técnicaspara auditar el ambiente de TI. Experienciagerencial sería deseable, pero no es requerida paraesta sesión.

Sesión 312Auditoría de Gestión de Riesgos deTecnología Maricarmen Garcia Secure Information TechnologiesMéxico

El participante aprenderá más sobre: n Principios de la gestión de riesgos de tecnologían El proceso de auditoría para la gestión de

riesgos de tecnologían Técnicas utilizadas y resultados esperados de la

planificación y ejecución de las auditorías degestión de riesgos

n Estándares y mejores prácticas internacionalesincluyendo ISO 27005, ISO 31000, Risk IT deISACA y regulaciones locales de paíseslatinoamericanos.

n Como ejecutar en la práctica una auditoría deriesgos de tecnología

Prerrequisitos: El participante debe contar con al menos cinco (5)años de experiencia en auditoría de TI oconocimiento equivalente y estar familiarizado conla terminología, enfoques, metodologías y técnicaspara auditar el ambiente de TI. Experienciagerencial sería deseable, pero no es requerida paraesta sesión.

Sesión 322Automatizando el Proceso de Auditoría Fernando Ferrer Olivares, CISMFERROL International Group, Universidad Católica deColombia, Banco de la República de ColombiaColombia

El participante aprenderá más sobre:n Procesos y técnicas de auditoría de TIn Las facilidades que se espera sean soportadas

por un único CAATn Administración de la base de conocimiento de

la auditorían La administración de la función de auditorían El desarrollo de auditorías en línean La obtención y conservación de evidencian El empleo de inteligencia artificial en la auditorían Cómo automatizar el proceso de auditoría

Prerrequisitos: El participante debe contar con al menos un (1) añode experiencia en auditoria de TI o conocimientoequivalente y estar familiarizado con la terminología,enfoques, metodologías y técnicas para auditar elambiente de TI. Experiencia gerencial seríadeseable, pero no es requerida para esta sesión.

Sesión 332El Rol del Auditor en la Implementacióndel Gobierno de TI Luis Arturo Penagos LondoñoGrupo BancolombiaColombia

Gloria Elena Cárdenas Soto, CISA, CGEITGrupo BancolombiaColombia

El participante aprenderá más sobre:n Las razones por las cuales es importante

implementar en las organizaciones el gobiernode TI

n Cómo puede ayudar un auditor en el proceso deimplementación: el auditor como consultor y elauditor como evaluador

n Lecciones aprendidas sobre la participación delauditor en el proceso de implementación delgobierno de TI

Prerrequisitos: El participante debe contar con al menos tres (3)años de experiencia en auditoría de TI oconocimiento equivalente y estar familiarizado conla terminología, enfoques, metodologías y técnicaspara auditar el ambiente de TI y así como con laterminología de gobierno de TI. Experienciagerencial sería deseable, pero no es requerida paraesta sesión.

B

B

A

I

I

I

I

Básico Intermedio Avanzado Nota: El nivel básico de una persona, puede ser el nivel avanzado de otra. Por favor revise la descripción y prerrequisitos de lasesión para determinar si la sesión es apropiada para usted.

B I A

Conferencia Latinoamericana de Auditoría, Control y Seguridad Del 20 al 23 de Septiembre de 2009, Real InterContinental Hotel & Club Tower Costa Rica, San José, Costa Rica

6

Sesión 342Visión Integrada de AuditoríaIncluyendo Aplicaciones Ana Isabel Toculescu Ott, CISAGrupo Financiero Banco InternacionalEcuador

El participante aprenderá más sobre:n Un método para realizar auditoría a los

procesos de negocio incluyendo las revisionesde las aplicaciones que están embebidas enesos procesos, de manera de asegurar quetodos los riesgos del proceso están cubiertos

n La auditoría tradicional de procesos de negociovs. la auditoría tradicional de aplicaciones, y laslimitaciones de estos métodos por separado

n El enfoque integrado de trabajo según COBIT 4.0y las GTAC del Instituto de Auditores Internos (IIA)

n Pasos a seguir para realizar una auditoría deprocesos de negocio de forma integrada con sutecnología

Prerrequisitos: El participante debe contar con al menos tres (3)años de experiencia en auditoría de TI oconocimiento equivalente y estar familiarizado conmodelos de control interno como COSO. Experienciagerencial sería deseable, pero no es requerida paraesta sesión.

Pista 3—Gestión de Seguridadde Sistemas de Información (IT Security Management)

Sesión 113Métricas en Seguridad de Informacióncon Base en COBIT 4.1 e ISO 27004 Alberto Enrique Orgeira, CISA, CGEITStandard Bank ArgentinaArgentina

El participante aprenderá más sobre:n Los procesos de seguridad de la información a

través de los estándares COBIT 4.1, ITIL v3 eISO/IEC 2700X, que permiten satisfacernecesidades vitales de las organizacionesmodernas, mejorando su gobierno general,además de facilitar el cumplimiento deregulaciones y certificaciones internacionales

n Procesos críticos en la seguridad de lainformación, sus objetivos de control y laspotenciales métricas que permitan generartableros de control en la seguridad de lainformación

Prerrequisitos:El participante debe contar con al menos tres (3)años de experiencia en seguridad de TI y/oexperiencia de gestión de TI o conocimientoequivalente y estar familiarizado con la terminología,enfoques, metodologías y técnicas para asegurar elambiente de TI. Experiencia gerencial seríadeseable, pero no es requerida para esta sesión.

Sesión 123Gestión de Continuidad de NegocioUtilizando COBIT y BS25999 Carlos Villamizar Rodríguez, CISADigiware S.A.Colombia

El participante aprenderá más sobre: n Características principales del estándar

BS25999 (parte 1 y parte 2)n Apoyo de COBIT en los procesos de continuidad

del negocion Alineación entre COBIT y BS25999 para la

continuidad de negociosn Elementos claves en la gestión de continuidad

del negocio (BCM)n Mejores prácticas y referencias para BCM

Prerrequisitos: El participante debe contar con al menos tres (3)años de experiencia en seguridad de TI y/oexperiencia de gestión de TI o conocimientoequivalente y estar familiarizado con la terminología,enfoques y metodologías utilizadas en gestión decontinuidad de negocios. Experiencia práctica seríadeseable, pero no es requerida para esta sesión.

Sesión 133El Modelo Sístémico de Seguridad: la Nueva Joya de ISACA Manuel Aceves Mercenario, CISA, CISM, CGEITCerberianMéxico

El participante aprenderá más sobre:n El génesis del Modelo Sistémico de

Seguridad (MSS)n La alianza entre ISACA y la Universidad del

Sur de California para el desarrollo del MSSn ¿Por qué el estudio de la seguridad requiere

de un enfoque sistémico?n ¿Cuáles son los componentes primarios

del MSS?n Un pequeño caso de estudion Los planes inmediatos y la evolución esperada

Prerrequisitos: El participante deberá contar con conocimientosbásicos sobre teoría de sistemas, así comoexperiencia práctica en materia de procesos degestión de seguridad, incluyendo conducción deanálisis y evaluación de riesgos.

Sesión 213Modelo de Blindaje para el Desarrollode Servicios de TI Basado en ISO 27001e ITIL v3 Ricardo Morales González CISA, CISM, CGEIT AlestraMéxico

El participante aprenderá más sobre: n Modelos de administración de riesgos

orientados a desarrollos de servicios de TIn Modelo de desarrollo de servicios de TI

incorporando seguridad

n Alineación del ISO 27001 a un modelo dedesarrollo de servicios de TI seguros

n Alineación del ITIL v3 a un modelo de desarrollode servicios de TI seguros

n Mejora continua de un modelo de desarrollo deservicios de TI seguros

Prerrequisitos: El participante debe contar con al menos cinco (5)años de experiencia en seguridad de TI y/oexperiencia de gestión de TI o conocimientoequivalente y estar familiarizado con la terminología,enfoques, metodologías y técnicas para asegurar elambiente de TI. Experiencia gerencial seríadeseable, pero no es requerida para esta sesión.

Sesión 223Diagnóstico de Seguridad enAmbientes Virtualizados Jorge Villaseñor Rojas, CISA, CISMServicios Industriales Peñoles, S. A. de C. V.México

El participante aprenderá más sobre:n Las tecnologías de virtualización y los riesgos

de seguridad comúnmente asociadosn Ventajas y desventajas del uso de virtualización

en ambientes productivosn Algunas herramientas que pueden apoyar en la

ejecución de un diagnóstico de seguridadn Consideraciones para el robustecimiento de

ambientes virtualizadosn Tendencias de seguridad en virtualización

Prerrequisitos: El participante debe contar con al menos un (1) añode experiencia en seguridad de TI y/o experienciade gestión de TI o conocimiento equivalente y estarfamiliarizado con la terminología relacionada convirtualización. Experiencia gerencial sería deseable,pero no es requerida para esta sesión.

Sesión 233DLP: Protección Frente a Pérdidas,Prevención Frente a Fugas Ramsés Gallego, CISM, CGEITEntel IT ConsultingEspaña

El participante aprenderá más sobre:n Consideraciones en los ámbitos de pérdidas o

fuga de informaciónn Conocer el ‘ecosistema’ de protección de datos:

desde el perímetro hasta la información ‘entránsito’

n Estrategias de protección de los datos queviajan a través de diversos vectores deentrada/salida de información

n Momento de mercado en el que disponemos deinformación dispersa en varios dispositivos

Prerrequisitos: El participante debe contar con tres (3) años deexperiencia en protección de la información y conocer básicamente las disciplinas de cifrado de datos, controles de pre-admisión y post-admisión, etc.

A

B

A

I

I I

I

Innovación. Que sea parte de TI.

7

Sesión 313Estrategias para la Prevención, Análisisy Detección de Fraude Electrónico Julio R. Jolly Moore, CGEIT BDO ConsultingPanamá

El participante aprenderá más sobre: n Técnicas de prevención e identificación y

herramientas para investigaciones de fraudeelectrónico

n Comprender acciones a seguir ante incidentesde fraude electrónico que se presenten

n Técnicas y procedimientos de investigaciónfraude electrónico durante y después delincidente

n Análisis de riesgos, matrices e informes defraude electrónico

n Pasos a seguir en los procesos de evaluacionesy auditorías que integren revisiones deseguridad sobre incidentes de fraudeelectrónico

Prerrequisitos: El participante debe contar con al menos tres (3)años de experiencia en seguridad de TI y/oexperiencia de gestión de TI o conocimientoequivalente y estar familiarizado con la terminología,enfoques, metodologías y técnicas para asegurar elambiente de TI. Experiencia gerencial seríadeseable, pero no es requerida para esta sesión.

Sesión 323Alternativas de Optimización yReducción de Costos en Seguridad dela Información: “Cortando Grasa yFortaleciendo Músculo” Ricardo César Lira PlazaErnst & YoungMéxico

El participante aprenderá más sobre: n Impacto de la crisis económica en la seguridad

de la información y control interno de TIn Acciones de optimización y reducción de costos

que las empresas pueden instrumentar parahacer frente a los efectos de la recesiónmundial, con un fundamento estratégico que nocomprometa la seguridad de la información

n Cómo en un contexto de presión económica, sepueden detectar riesgos y vulnerabilidades quepodrían derivar en fraudes o mal uso deinformación privilegiada.

n Situaciones que podrían ser un aliciente paraviolar las normas de seguridad de una empresao perpetrar fraudes para obtener un beneficioeconómico debido a que en el contexto de crisiseconómica y de incertidumbre laboral muchaspersonas viven con presión ante amenazasasociadas al entorno personal para atendernecesidades o emergencias de diversa índole

n Cómo evaluar el impacto de las decisiones denegocio en cuanto a su incidencia sobreelementos de control y seguridad de lainformación

Prerrequisitos: El participante debe contar con un entendimiento deconceptos sobre seguridad de la información ycontrol interno de TI.

Sesión 333Cumplimiento y Auditoría Jurídica deun Sistema de Gestión de Seguridad dela Información Arean Hernando Velasco MeloVelasco, Calle & D´Alleman AbogadosColombia

El participante aprenderá más sobre: n La importancia de los temas de cumplimiento

(jurídicos y legales) en la seguridad de lainformación

n La comprensión de las dimensiones y/otemáticas jurídicas presentes en la seguridadde la información

n Estado del arte en materia de cumplimiento dela seguridad de la información

n Mejores practicas jurídicas en materia deseguridad de la información

n Impacto del cumplimiento sobre las políticas deseguridad de la información

n Riesgos jurídicos derivados de las falencias enmateria de cumplimiento

Prerrequisitos: El participante debe contar con conocimientos oexperiencias básicas en las problemáticas y/o retosque la seguridad de la información plantea alderecho, más allá de las medidas tecnológicas y/oadministrativas. Es conveniente experiencia ensistemas de gestión de seguridad de la información.

Sesión 343Seguridad en el Ciclo de Desarrollo de Software Ramiro Merchán Patarroyo, CISA Digiware, S.A.Colombia

El participante aprenderá más sobre: n ¿Cómo incluir seguridad en el ciclo de

desarrollo de software?n ¿Cómo modelar las amenazas de seguridad de

la información desde el mismo momento deespecificar la aplicación?

n ¿Cómo extender la notación estándar UnifiedModelling Language (UML) para dilucidarrequerimientos de seguridad de la aplicación?

Prerrequisitos: El participante debe contar con al menos tres (3)años de experiencia en seguridad de TI y/oexperiencia de gestión de TI o conocimientoequivalente y estar familiarizado con la terminología,enfoques, metodologías y técnicas para asegurar elambiente de TI. Experiencia gerencial seríadeseable, pero no es requerida para esta sesión.

Pista 4—Gestión del Riesgo de Tecnología de Información (IT Risk Management)

Sesión 114Guía para la Gestión de Riesgos de TI Mario Ureña Cuate, CISA, CISM, CGEITSecure Information TechnolgiesMéxico

El participante aprenderá más sobre:n Principios de la gestión de riesgos de TIn Componentes de riesgosn Marcos de referencia para la gestión de riesgos

de TI, incluyendo ISO 27005 e ISO 31000n Establecer el contexto para la gestión de

riesgos de TIn Opciones de tratamiento de riesgos de TI

Prerrequisitos: El participante debe contar con al menos tres (3)años de experiencia en gestión del riesgo de TI y/oexperiencia de seguridad de TI o conocimientoequivalente y estar familiarizado con la terminología,enfoques, metodologías y técnicas para asegurar elambiente de TI. Experiencia gerencial seríadeseable, pero no es requerida para esta sesión.

Sesión 124Valorización de Riesgos UtilizandoCOBITGerardo Alcarraz, CISABanco de la República Oriental del UruguayUruguay

El participante aprenderá más sobre:n Identificación de procesos de TI críticos n Identificación de riesgos relacionados con los

procesos utilizando las guías de aseguramiento n Identificación de controles y su relación con los

niveles de madurez n Análisis y valorización de riesgos

Prerrequisitos: El participante debe contar con al menos un (1) añode experiencia en gestión del riesgo de TI y/oexperiencia de seguridad de TI o conocimientoequivalente y estar familiarizado con la terminología,enfoques, metodologías y técnicas para asegurar elambiente de TI. Experiencia gerencial seríadeseable, pero no es requerida para esta sesión.

I

I I

I

B

B

Básico Intermedio Avanzado Nota: El nivel básico de una persona, puede ser el nivel avanzado de otra. Por favor revise la descripción y prerrequisitos de lasesión para determinar si la sesión es apropiada para usted.

B I A

Conferencia Latinoamericana de Auditoría, Control y Seguridad Del 20 al 23 de Septiembre de 2009, Real InterContinental Hotel & Club Tower Costa Rica, San José, Costa Rica

8

Los títulos de las sesiones y conferencistas están sujetos a cambios.

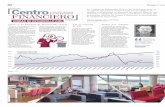

Pista 1Gobierno y

Control de TI(IT Governance

and Control)

Talleres antes de la conferencia

PISTAS DE LACONFERENCIA

Sábado, 19 deSeptiembre, 2009

Domingo, 20 deSeptiembre, 2009

Lunes, 21 de Septiembre de 2009 Martes, 22 de Septie2009

9.00—17.00 10.30—12.00 13.30—15.00 15.30—17.00 17.00—19.30 8.30—10.00

WS1Implementación de Gobierno de TI Utilizando COBIT y Val IT

Tatiana Sancho Vargas (Costa Rica) y Jorge Medín Hidalgo

CISA, CISM, CGEIT (Argentina)

I

WS2Curso de Preparación

al Examen CISA

Carlos Villamizar Rodríguez, CISA (Colombia)

Salomón Rico, CISA, CISM, CGEIT (México)

I

9.00—17.00

111Frameworks deGobierno de TIEstado del Arte

I

Alirio FernandoIzquierdo,

CISA (Colombia)

121IT GRC: ¿Qué

SignificaRealmente?

OrigenEvolución y

Situación Actual

B

Salomón Rico,CISA, CISM, CGEIT

(Mexico)

131Venciendo elDilema de laIntegración:

CómoCompatibilizar ITIL v3 con el

PMBOK y CMMI

I

Claudio Schicht, CISA,CGEIT (Argentina)

211ITIL v3 con el

Apoyo de COBIT4.1 y Six Sigma

I

Alberto EnriqueOrgeira, CISA,

CGEIT (Argentina)

112Continuidad del

Negocio—El Papel del

Consultor Desdeel Análisis del

Impacto deNegocio Hasta la

Prueba eImplementación

I

Alexander Zapata Lenis,CISA, CGEIT y JesúsHuerta Cruz (México)

122Aplicación

Práctica de lasNuevas Guías de

Auditoría(Assurance

Guide)

I

Ana Isabel ToculescuOtt, CISA (Ecuador)

132Auditoría

Integrada—Realidad o Mito

I

Olegario Prieto Pardo,CISA (Colombia)

212Herramientas

para la GestiónExitosa de TI

I

Rubén QuinteroUbando, CISA, CGEIT

(México)

113Métricas en

Seguridad deInformación conBase en COBIT

4.1 e ISO 27004

I

Alberto EnriqueOrgeira, CISA, CGEIT

(Argentina)

123Gestión de

Continuidad deNegocio

Utilizando COBIT yBS25999

I

Carlos VillamizarRodríguez, CISA

(Colombia)

133El Modelo

Sístémico deSeguridad: laNueva Joya de

ISACA

I

Manuel AcevesMercenario, CISA,

CISM, CGEIT (México)

213Modelo de

Blindaje para elDesarrollo de

Servicios de TIBasado en ISO27001 e ITIL v3

A

Ricardo MoralesGonzález, CISA, CISM,

CGEIT (México)

114Guía para laGestión de

Riesgos de TI

I

Mario Ureña Cuate,CISA, CISM, CGEIT

(México)

124Valorización de Riesgos

Utilizando COBIT

B

Gerardo Alcarraz, CISA (Uruguay)

134Automatizaciónde los Procesos

de TI para laDisminución de

Riesgos

I

Milagros Cedeño(Panamá)

214Risk IT:

El Frameworkpara el Gobiernola Identificación

y Administraciónde Riesgos de TI

de ISACA

I

Fernando FerrerOlivares, CISA, CISM

(Colombia)

Pista 2Auditoría deSistemas deInformación

(IT Assurance)

Pista 3Gestión de

Seguridad deSistemas deInformación (IT Security

Management)

Pista 4Gestión delRiesgo de

Tecnología deInformación

(IT RiskManagement)

8.30—10.00

Inau

gura

ción

del

Eve

nto—

Dra.

Eug

enia

Flo

res

Vind

as

Pres

enta

ción

Inau

gura

l: D

r. Fr

ankl

in C

hang

Día

z“T

ecno

logí

a de

la In

form

ació

n en

la C

onqu

ista

del

Esp

acio

Sid

eral

”

Sesi

ones

Edu

cativ

as d

e Pr

ovee

dore

s y

Rece

pció

n de

Pro

veed

ores

Innovación. Que sea parte de TI.

9

Talleres después de la conferencia

Miércoles, 23 de Septiembrede 2009

Jueves, 24 deSeptiembre de 2009

iembre de

10.30—13.30 13.30—15.00 15.30—17.00 8.30—10.00 10.30—12.00 13.30—15.00 15.30—17.00 9.00—17.00

221Vendiendo el

Gobierno de TI alos Ejecutivos de

Negocio: unaGuía de Cómo

Hacerlo

I

Tatiana Sancho Vargas(Costa Rica)

231Riesgos en laProtección delSoftware a la

Luz de laPropiedadIntelectual

I

Sol Beatriz Calle(Colombia)

311Midiendo laMadurez del

Control Internode TI en las

Organizaciones

I

Carlos Chalico, CISA, CISM, CGEIT

(México)

321COBIT—

Herramienta parael Logro deObjetivos deNegocio y

CumplimientoRegulatorio:

Panel deDiscusión

I

Rubén Quintero Ubando,CISA, CGEIT y Alexander

Zapata Lenis, CISA, CGEIT (México)

331Caso Práctico deGestión de Valorde TI en Empresa

de Servicio

I

Francisco Seixas Neto,CISA (Brasil)

341La Auditora deSistemas deInformación

como ElementoCatalizador delBuen Gobierno

de TI

I

Fernando Hervada Vidal, CISA, CGEIT, y Luis Diaz

Villanueva, CISA (España)

222Investigación yDesarrollo en

Auditoría

B

Gloria Elena CárdenasSoto, CISA, CGEIT

(Colombia)

232AplicacionesPrácticas en

Auditoría de TI:Diagnóstico de

Riesgos deInfraestructura de TI

y AuditoriasIntegradas—Negocios yTecnología

B

Heros Biondillo (Brasil)

312Auditoría deGestión deRiesgos deTecnología

A

Maricarmen Garcia(México)

322Automatizandoel Proceso de

Auditoría

I

Fernando FerrerOlivares, CISM

(Colombia)

332El Rol del Auditor

en laImplementacióndel Gobierno de

TI

I

Luis Arturo PenagosLondoño y Gloria ElenaCárdenas Soto, CISA,

CGEIT (Colombia)

342Visión Integrada

de AuditoríaIncluyendo

Aplicaciones

I

Ana Isabel ToculescuOtt, CISA (Ecuador)

223Diagnóstico deSeguridad en

AmbientesVirtualizados

B

Jorge Villaseñor Rojas,CISA, CISM (México)

233DLP: Protección

Frente aPérdidas

PrevenciónFrente a Fugas

A

Ramsés Gallego,CISM, CGEIT (España)

313Estrategias para

la PrevenciónAnálisis y

Detección deFraude

Electrónico

I

Julio R. Jolly Moore,CGEIT (Panamá)

323Alternativas deOptimización yReducción de

Costos enSeguridad de la

Información:“Cortando Grasa y

FortaleciéndoMúsculo”

B

Ricardo César LiraPlaza (México)

333Cumplimiento y

AuditoríaJurídica de un

Sistema deGestión de

Seguridad de laInformación

I

Arean HernandoVelasco Melo(Colombia)

343Seguridad en el

Ciclo deDesarrollo de

Software

I

Ramiro MerchánPatarroyo, CISA

(Colombia)

224Redes Sociales

y Web 2.0:Ventajas y

Riesgos en suUso al Interior de

lasOrganizaciones

I

Carlos Chalico, CISA,CISM, CGEIT (México)

234Adquisición

de Tecnología:Más que una

Compra

I

Alirio FernandoIzquierdo, CISA

(Colombia)

314¿Por qué esImportante

Seleccionar lasEscalas Adecuadas

al Medir losRiesgos? Un Puntode Vista Práctico

I

Miguel Angel ArangurenRomero, CISA, CISM,

CGEIT (Colombia)

324Implementacion

deAutoevaluaciones

de Riesgos yControles de TI

I

Milagros Cedeño(Panamá)

334Alineación COSOy COBIT para la

Gestión deRiesgos de TI

I

Julio De La Espada,CISA (Panamá)

344Del Riesgo

Tecnológico alRiesgo

Corporativo: La Nueva Frontera

I

Ramsés Gallego, CISM, CGEIT

(España)

WS3Gestión de la Estrategia

de Gobierno de TI: BSC basado en COBIT y Val IT

Jorge Medín Hidalgo, CISA, CISM, CGEIT (Argentina)

I

Básico Intermedio Avanzado Nota: El nivel básico de una persona, puede ser el nivel avanzado de otra. Por favor revise la descripción y prerrequisitos de la sesión paradeterminar si la sesión es apropiada para usted.

B I A

WS4Auditoría de la Gestión

de Seguridad de la Información

Allan Acevedo Rodríguez (Costa Rica) y Mario Ureña Cuate,

CISA, CISM, CGEIT (México)

I

WS5Preparación para

la Implementación y Certificación ISO 27001

Carlos Samaniego, CISA, CISM (Chile)

I

Sesi

ones

Edu

cativ

as d

e Pr

ovee

dore

s

Conferencia Latinoamericana de Auditoría, Control y Seguridad Del 20 al 23 de Septiembre de 2009, Real InterContinental Hotel & Club Tower Costa Rica, San José, Costa Rica

10

Sesión 134Automatización de los Procesos de TI para la Disminución de Riesgos Milagros CedeñoBanco Latinoamericano de Exportaciones, S.A.Panamá

El participante aprenderá más sobre:n Optimización y mejora continua de procesosn Etapas de un proyecto de optimización de proceson Uso de herramientas para automatizar controles

clavesn Caso práctico basado en un proceso COBIT

Prerrequisitos:El participante deberá estar familiarizado con laterminología de optimización y automatización deprocesos, metodología BPM, marco de referenciaCOBIT e indicadores y métricas de gestión deprocesos. Experiencia práctica en estos temas seríaconveniente, pero no necesaria para esta sesión.

Sesión 214Risk IT: El Framework para elGobierno, la Identificación yAdministración de Riesgos de TI de ISACA Fernando Ferrer Olivares, CISMFERROL International Group, Universidad Católica deColombia, Banco de la República de ColombiaColombia

El participante aprenderá más sobre:n Los principios de la administración de riesgos y

los procesos de gestión de riesgos incluidos enel framework Risk IT desarrollado por ISACA

n Los procesos de Risk ITn Responsabilidades en la administración de

riesgos de TIn Técnicas y mejores prácticas para la

administración de riesgos de TIn Análisis comparativo con frameworks de

administración de riesgos existentes

Prerrequisitos: El participante debe contar con al menos un (1) añode experiencia en gestión del riesgo de TI y/oexperiencia de seguridad de TI o conocimientoequivalente y estar familiarizado con la terminología,enfoques, metodologías y técnicas para asegurar elambiente de TI. Experiencia gerencial seríadeseable, pero no es requerida para esta sesión.

Sesión 224Redes Sociales y Web 2.0: Ventajasy Riesgos en su Uso al Interior de lasOrganizaciones Carlos Chalico, CISA CISM, CGEITMancera Ernst & YoungMéxico

El participante aprenderá más sobre:n Cómo las redes sociales están transformando la

forma de comunicarnosn Qué es Web 2.0 y qué vendrá en 3.0 y 4.0n Cómo aprovechar estas tecnologías al interior

de las organizacionesn Qué riesgos y controles se asocian a su uso

Prerrequisitos: El participante debe contar con al menos un (1) añode experiencia en gestión del riesgo de TI y/oexperiencia de seguridad de TI o conocimientoequivalente y estar familiarizado con la terminología,enfoques, metodologías y técnicas para asegurar elambiente de TI. Experiencia gerencial seríadeseable, pero no es requerida para esta sesión.

Sesión 234Adquisición de Tecnología: Más queuna Compra Alirio Fernando Izquierdo, CISABanco de la República Colombia

El participante aprenderá más sobre:n La importancia de definir estrategias de

adquisición de tecnología, una forma deidentificar riesgos en los procesos decontratación de tecnología

n Qué estrategias adoptar para mitigar estosriesgos

n Algunas recomendaciones para el desarrollo deprocesos de contratación de adquisición detecnología, en aspectos claves como:responsabilidad, transferencia de conocimiento,definición de objetivos de negocio queprevengan demoras, sobrecostos, dependenciau obsolescencia temprana

n Aspectos prácticos y consideraciones decarácter operativo de los procesos decontratación de TI, sin adentrarse en aspectosjurídicos

n Algunos aspectos considerados de mayorexposición al riesgo y opciones de tratamiento

Prerrequisitos:El participante deberá conocer de administración deprocesos de TI, estar familiarizado con la terminologíade gobierno de TI, planeación estratégica, objetivosde control de TI, poseer conocimientos mínimos deprocesos de contratación.

Sesión 314¿Por qué es Importante Seleccionar las Escalas Adecuadas al Medir losRiesgos? Un Punto de Vista Práctico Miguel Angel Aranguren Romero, CISA, CISM, CGEITTelefónicaColombia

El participante aprenderá más sobre: n Técnicas de identificación de riesgos de TIn Errores y aciertos en la selección de la escala

de medición de riesgosn Técnicas de medición de riesgos de TIn Estructuración de una herramienta propia para

la gestión de riesgos de TI

Prerrequisitos: El participante debe contar con al menos tres (3)años de experiencia en gestión del riesgo de TI y/oexperiencia de seguridad de TI o conocimientoequivalente y estar familiarizado con la terminología,enfoques, metodologías y técnicas para asegurar elambiente de TI. Experiencia gerencial seríadeseable, pero no es requerida para esta sesión.

Sesión 324Implementación de Autoevaluacionesde Riesgos y Controles de TI Milagros CedeñoBanco Latinoamericano de Exportaciones, S.A.Panamá

El participante aprenderá más sobre:n Concepto de autoevaluación de riesgos y

controles (CRSA) y su aplicación específica parariesgos de tecnología

n Formatos utilizados y orientaciónn Perfil recomendado para los facilitadoresn Ejemplo de matrices n Plan de implementación

Prerrequisitos:El participante deberá estar familiarizado con laterminología de riesgos y controles, conmetodologías para la gestión de riesgos y con elmarco de referencia COBIT. Experiencia práctica enestos temas sería conveniente especialmente engestión de riesgos e implementación de controlesclaves, pero no necesaria para esta sesión.

Sesión 334Alineación COSO y COBIT para la Gestiónde Riesgos de TI Julio De La Espada, CISABladexPanamá

El participante aprenderá más sobre: n Comprender y ser capaces de aplicar los

estándares COSO y COBITn Entender las interrelaciones entre ambos n Comprender y aplicar similitudes y diferencias

entre control interno tradicional e informáticon Ser capaces de establecer una gestión de

riesgos y controles de tecnología de informacióncon valor agregado para el negocio

Prerrequisitos: El participante debe contar con al menos tres (3)años de experiencia en gestión del riesgo de TI y/oexperiencia de seguridad de TI o conocimientoequivalente y estar familiarizado con la terminología,enfoques, metodologías y técnicas para asegurar elambiente de TI. Experiencia gerencial seríadeseable, pero no es requerida para esta sesión.

Sesión 344Del Riesgo Tecnológico al RiesgoCorporativo: La Nueva Frontera Ramsés Gallego, CISM, CGEITEntel IT ConsultingEspaña

El participante podrá aprender más sobre:n El impacto de los riesgos asociados a la

tecnología en el riesgo total corporativon Diferentes tipos de riesgo y cómo tratarlo

(riesgo agregado, riesgo residual)n Aproximación metodológica a la mitigación del

riesgo

Prerrequisitos: El participante debe contar con al menos un (1) añode experiencia en gestión del riesgo y/o tres añosen gestión de infraestructuras y seguridad de lainformación. Debe tener interés en metodologías ymodelos de mitigación de riesgo

I

I

I

I

I

I

I

I

Innovación. Que sea parte de TI.

11Básico Intermedio Avanzado Nota: El nivel básico de una persona, puede ser el nivel avanzado de otra. Por favor revise la descripción y prerrequisitos de la

sesión para determinar si la sesión es apropiada para usted.B I A

WS1—Implementación de Gobierno deTI Utilizando COBIT y Val IT (dos días) Tatiana Sancho VargasDespacho Salas Sancho S.A. Costa RicaJorge Medín Hidalgo, CISA, CISM, CGEIT Gobierno de la Provincia de Mendoza ArgentinaComo respuesta a las necesidades de orientaciónsobre cómo implementar el gobierno de TIutilizando COBIT, el ITGI creó la segunda edición dela Guía de Implementación de Gobierno de TI. Esteimportante documento ayuda a las organizaciones aevaluar e implementar el gobierno de TI usandomodelos de madurez, marcos de referencia para lamedición de desempeño, objetivos y prácticas decontrol. Este taller de dos días se basa en la guíade implementación y su mapa de ruta para lasactividades de implementación de gobierno de TI. Eltaller ofrece lecturas, casos de estudio y ejerciciosgrupales con el fin de explorar los conceptos degobierno de TI y resaltar mejores prácticas yfactores críticos de éxito para el proyecto. El Tallertambién incluye referencias a la iniciativa de Val ITdel ITGI con el fin de optimizar la creación devalores de las inversiones de TI y se explicará cómoel marco de referencia de Val IT soporta el proyectode implementación de gobierno de TI

El participante aprenderá más sobre: n Los conceptos de gobierno de TIn Las actividades de implementación de gobierno

de TIn Mejores prácticas y factores críticos de éxiton La iniciativa de Val ITn Cómo Val IT soporta la implementación de

gobierno de TIPrerrequisitos: El participante debe contar con al menos tres (3)años de experiencia en gobierno de TI, auditoría deTI y/o experiencia en gestión de TI o conocimientoequivalente y estar familiarizado con la terminología,enfoques, metodologías y técnicas para gobernar elambiente de TI. La experiencia gerencial seríadeseable, pero no es requerida para esta sesión.

WS2—Curso de Preparación alExamen CISA (dos días)Carlos Villamizar Rodríguez, CISADigiware S.A.ColombiaSalomón Rico, CISA, CISM, CGEITDeloitteMéxicoEste curso de preparación de dos días estádiseñado para apoyar y mejorar el proceso deestudio de los candidatos a presentar el examenCertified Information Systems AuditorTM (CISA®) ytambién será muy útil para el profesional que deseetener una visión de los principales temasrelacionados con la auditoría de sistemas. Elmaterial del curso complementará el material queISACA ha desarrollado para el estudio depreparación al examen CISA. Este curso escomplementario a los cursos intensivos de variassemanas que se ofrecen en diversos capítulos deISACA como preparación al examen CISA.

Nota: el participante recibirá un Manual dePreparación al Examen CISA 2009 en español comoparte de su material del curso.

El participante aprenderá más sobre: n Los principales temas de auditoría de sistemasn Conceptos de auditoría de sistemasn Prácticas de auditoría de sistemasn El proceso de estudio por el examen CISAPrerrequisitos: El participante debe contar con al menos tres (3)años de experiencia en auditoría de TI oconocimiento equivalente y estar familiarizado con laterminología, enfoques, metodologías y técnicas paraauditar el ambiente de TI. Experiencia gerencial seríadeseable, pero no es requerida para esta sesión.

WS3—Gestión de la Estrategia deGobierno de TI: BSC basado en COBITy Val IT (un día) Jorge Medin Hidalgo, CISA, CISM, CGEITGobierno de la provincia de Mendoza Argentina

El participante aprenderá más sobre: n Entender el rol del medición para el Gobierno

de TIn Entender el concepto del Balanced Scorecard

(BSC), como herramienta para la medición dela estrategia de mejora en el proceso deimplementación del gobierno de TI

n Comprender el uso de indicadores nofinancieros para la evaluación de la estrategiade la organización

n Entender cómo se realiza el mapa estratégicopara TI, que relaciona las diferentesperspectivas de la BSC para TI, mediante COBIT 4.1 y Val IT

n Entender cómo se desarrolla una BSC para TIen función de COBIT 4.1 y Val IT

Prerrequisitos: El participante debería estar familiarizado con lastécnicas, metodologías, y dominios de gobierno deTI y tener los conocimientos generales de ladirectrices gerenciales de COBIT y Val IT, sucontenido y aplicación.

WS4—Auditoría de la Gestión deSeguridad de la Información (un día) Allan Acevedo Rodríguez Radiográfica Costarricense, S.A.Costa RicaMario Ureña Cuate, CISA, CISM, CGEITSecure Information TechnolgiesMéxico

El participante aprenderá más sobre: • Definición del alcance de la auditoría a la

gestión de seguridad de la información• Definición del criterio de auditoría• Requerimientos de auditoría de ISO 27001• Auditoría de sistemas de gestión en

conformidad con ISO 19011• Ejecución de la auditoría y documentación

de hallazgos• Comprender los procesos críticos del negocio

para iniciar el análisis de la auditoría de seguridad

• Evaluar el análisis de riesgos de los procesoscríticos y el SGSI del negocio.

• Comprender los procesos de COBIT alineados alISO 27001, para el establecimiento de lascontramedidas ante los riesgos detectados.

• Planear una auditoría de gestión de la seguridad• Establecer guías y programas de control para la

auditoría de seguridadPrerrequisitos: El participante debe contar con al menos tres (3)años de experiencia en auditoría de TI oconocimiento equivalente y estar familiarizado con laterminología, enfoques, metodologías y técnicas paraauditar el ambiente de TI. Experiencia gerencial seríadeseable, pero no es requerida para esta sesión.

WS5—Preparación para laImplementación y Certificación ISO27001 (un día) Carlos Samaniego, CISA, CISM Synapsis ITChileLas diferentes regulaciones, obligaciones yexigencias que las empresas tienen que cumplir entérminos de seguridad de la información, ha puestoa los ejecutivos de las organizaciones a cumplir conlo solicitado, asumiendo costos económicosimportantes y múltiples proyectos por gestionar. Losejecutivos tienen la responsabilidad, para con laempresa, accionistas y clientes, de realizar locorrecto en seguridad de la información, buscandoese balance adecuado entre la protección de lainformación, la optimización de costos y lageneración de valor para las organizaciones. Alinterior de la organización se realizan iniciativas,desde diferentes áreas, que impulsan esquemas depráctica internacional como COBIT, ISO 20000, ISO27001, CMMI y Riesgo Operacional (financiero y TI).Todas estas iniciativas tratadas independientesentre si, se relacionan entre si con un alto impactoen la excelencia operativa de la organización.Con base en la experiencia propia, estudiosinternacionales y tendencias del mercado, se lesdará a conocer a los asistentes a este taller lasestrategias para el diseño, implementación ycertificación de un sistema de gestión de seguridadde información (SGSI), basado en la ISO 27001,acorde al negocio involucrado.

El participante aprenderá más sobre: • Integración del portafolio de proyectos de la

empresa, con el SGSI.• Aplicación de metodología práctica de

implementación, para el proyecto SGSI.• Utilización de estrategias de madurez en el SGSI.• Base de datos de conocimientos de incidentes y

problemas en un proyecto SGSI.• Utilización de indicadores con COBIT 4.1Prerrequisitos: El participante deberá contar con experiencia ensistemas de gestión y en modelos de seguridad dela información. Deberá estar familiarizado con elestándar ISO 27001 e ISO 27002. Deseableconocimiento básico o informativo de la familia ISO27000 completa.

I

I I

I I

Talleres Nota: Los talleres serán presentados como sigue: WS1 y WS2 —19 y 20 de Septiembre, 2009 (antes de la conferencia)WS3, WS4 y WS5—24 de Septiembre, 2009 (después de la conferencia)

Conferencia Latinoamericana de Auditoría, Control y Seguridad Del 20 al 23 de Septiembre de 2009, Real InterContinental Hotel & Club Tower Costa Rica, San José, Costa Rica

12

Beneficios del ProgramaLa cuota de inscripción para el Latin America CACS incluye:n Asistencia a las conferencias de su elecciónn Un juego completo en formato electrónico que

incluye todas las conferencias que hayan sidorecibidas hasta la fecha de producción

n La oportunidad de obtener hasta 40 horas deeducación profesional continua (CPEs)

n Desayuno Continental y Almuerzo, lunes 21de septiembre al Miércoles 23 de septiembre

Lugar y AlojamientoReal InterContinental Hotel & Club Tower Costa RicaProspero Fernandez HwySan José, Costa Rica 1000Teléfono: +506.208.1000Fax: +506.208.2101Web: www.ichotelsgroup.com

Precio de habitación: US $169 (más impuestos)Fecha límite para las reservaciones de hotel: 11 de agosto de 2009

La tarifa del hotel estará disponible tres (3) díasantes y tres (3) días después de la fecha de laconferencia, dependiendo de su disponibilidad.

Fechas y Horarios de Inscripción

Talleres antes de la conferencia:

Sábado, 19 de septiembre. . . . . . . . 7.30–12.00 Domingo, 20 de septiembre. . . . . . . 7.30–12.00Conferencia:

Domingo, 20 de septiembre. . . . . . 15.00–19.30Lunes, 21 de septiembre. . . . . . . . . 7.00–17.00Martes, 22 de septiembre . . . . . . . . 7.30–17.00Miércoles, 23 de septiembre . . . . . . 8.00–17.00Talleres después de la conferencia:

Jueves, 24 de septiembre . . . . . . . . 7.30–12.00

Fechas y Horarios de la Conferencia

Conferencia:

Lunes, 21 de septiembre—Miércoles, 23 de septiembre . . . . . . 8.30–17.00Fechas y Horarios de los Talleres:

Talleres antes de la conferencia:Sabado, 19 de septiembre. . . . . . . . 9.00–17.00 Domingo, 20 de septiembre. . . . . . . 9.00–17.00Talleres después de la conferencia:Jueves, 24 de septiembre . . . . . . . . 9.00–17.00

Eventos Especiales

Recepción de BienvenidaDomingo, 20 de septiembre, 2009

. . . . . . . . . . . . . . . . . . . . . . . . 17.30–19.30

Participe en el acto de apertura de la conferenciaLatin America CACS. Reúnase con suscompañeros y nuevos colegas de todo el mundo,así como con los conferencistas. Este es elmomento propicio para comenzar a hacercontactos con colegas de su profesión y disfrutarde bocadillos y bebidas en la recepción debienvenida.InfoExchange y Recepción de Proveedores

Lunes, 21 de septiembre, 2009. . . . . 17.00–19.30Martes, 22 de septiembre, 2009 . . . . 10.00–13.30InfoExchange

Durante la conferencia Latin America CACS,tendrá lugar una exhibición de proveedores endonde se expondrán los mas recientes productosy servicios de proveedores líderes en el mercado.La exhibición está diseñada para apoyar a losprofesionales de TI en sus esfuerzos por ser maseficientes y efectivos.Recepción de Proveedores

Lunes, 21 de septiembre, 2009 . . . . 17.00–19.30

La Recepción de Proveedores marca la aperturaoficial de las sesiones de intercambio deinformación InfoExchange. Interactue con losproveedores y continue realizando contactos consus colegas de la profesión, mientras exploranuevos productos y servicios disponibles para losprofesionales de TI. Los proveedores estarán a sudisposición para mostrar productos y responder asus preguntas. Acérquese a este valioso evento.

Sesiones Educativas de Proveedores

Lunes, 21 de septiembre, 2009 . . . . 17.30–19.30Martes, 22 de septiembre, 2009. . . . 11.00–12.15

Interactúe con los proveedores y obtenga créditosde CPE. ISACA ofrece sesiones educativasespeciales, presentadas por los proveedores deInfoExchange. Las sesiones educativas deproveedores facilitan la posibilidad adicional deinteractuar con los proveedores o ver unademostración de los productos y servicios queofrecen. En la conferencia se anunciarán lassesiones, con su lugar y horario específico.

Velada Especial

Martes, 22 de septiembre, 2009. . . . 18.30–23.00Disfrute de una velada inolvidable con sus nuevoscolegas y amigos de toda Latinoamérica en EIPedregal. Musica, diversión y una deliciosa ytradicional cena Costarricense serán el marco deeste evento especial. Se proporcionará transportede ida al evento y de regreso al hotel. Losdelegados de la conferencia dispondrán deacceso gratuito al evento con su inscripción.Las entradas adicionales para su pareja einvitados se pueden comprar por Internet en elwebsite de ISACA o en la misma conferencia.

Información General

Precios (en dólares americanos)

La ConferenciaAsociado de ISACA (pagando hasta el 12 de agosto, 2009) . . . . . . . . . . . . . . . . . . US $850Asociado de ISACA (pagando después del 12 de agosto, 2009) . . . . . . . . . . . . . . . US $900No asociado (pagando hasta el 12 de agosto, 2009). . . . . . . . . . . . . . . . . . . . . . US $1,050No asociado (pagando después del 12 de agosto, 2009). . . . . . . . . . . . . . . . . . . US $1,100

Talleres Asociado No-AsociadoAntes de la conferenciaWS1—Implementación de Gobierno de TI Utilizando COBIT

y Val IT (dos días) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . US $600 . . . US $800WS2—Curso de Preparación al Examen CISA (dos días) . . . . . . . . . . US $600 . . . US $800Después de la conferenciaWS3—Gestión de la Estrategia de Gobierno de TI:

BSC basado en COBIT y Val IT (un día) . . . . . . . . . . . . . . . . . . US $400 . . . . US $500WS4—Auditoría de la Gestión de Seguridad de la Información (un día) US $400 . . . . US $500WS5—Preparación para la Implementación

y Certificación ISO 27001 (un día). . . . . . . . . . . . . . . . . . . . . . US $400 . . . . US $500

Nota sobre Impuestos: Las autoridades de Impuestos de Costa Rica han otorgado a ISACA la exención deimpuesto por ser una organización sin fines de lucro. Las cuotas de inscripción indicadas arriba califican paraesta exención de impuesto, por lo tanto dichas cuotas no incluyen impuestos y la cuota completa deinscripción deberá ser recibida por ISACA para considerar el pago completo de la inscripción del participante.

Política De CancelaciónTodas las cancelaciones deben ser recibidas nodespués del 26 de agosto de 2009 ya sea víatelefónica, fax o por correo electrónico pararecibir un reembolso de las cuotas de registro dela conferencia menos un cargo por cancelaciónde $100 USD y de las cuotas de registro a lostalleres menos un cargo de cancelación de $50USD y, si es aplicable, menos la cantidad aplicadaa la cuota de la membresía como resultado dehaber seleccionado la opción señalada como:“Deseo aplicar la diferencia entre las cuotas demiembro y no miembro para una membresía en ISACA”.

No se podrán reembolsar las cuotas pagadasdespués del 26 de agosto de 2009.

La sustitución de un asistente registrado sepuede dar en cualquier momento incluso hasta elmomento de la conferencia misma. La sustituciónde un no miembro de ISACA por un miembroresultará en una cuota adicional por ser nomiembro.

NOTA: El registro no será válido hasta que sereciba el pago completo de la cuota del registro.Para garantizar el registro, las cuotas de laconferencia o de los talleres deben ser recibidasen las fechas límites publicadas. Puede tomar 10o más días hábiles una transferencia electrónicade pago o un cheque enviado por correo a ISACA,por lo anterior, por favor considere estos tiemposrespecto a las fechas límites. Si por cualquierrazón, ISACA debe cancelar un curso o el evento,su responsabilidad está limitada solamente almonto de las cuotas de registro pagadas. ISACAno es responsable por otros gastos incurridos,incluyendo gastos de viaje y hospedaje. Losmateriales de la conferencia no se garantizan aaquellos participantes que se registren en elmismo evento o que no hayan enviado su pagocon anticipación del inicio del evento.

Para más información acerca de nuestraspolíticas administrativas, tales como quejas y/oreembolsos, favor de contactar al departamentode conferencias de ISACA.

Teléfono: +1.847.660.5585Fax: +1.847.253.1443Correo electrónico: [email protected]

Créditos Para Educación ProfesionalContinua (CPE)Para mantener sus certificaciones CertifiedInformation Systems Auditor™ (CISA®), CertifiedInformation Security Manager® (CISM®) yCertified in the Governance of Enterprise IT®

(CGEIT®) la política de educación continua deISACA (CPE) requiere que los CISAs, CISMs yCGEITs ganen 120 horas CPE en un período detres años. Los asistentes a la conferencia LatinCACSSM pueden ganar hasta 40 horas deeducación continua (19 por asistir a laconferencia y 7 por cada día de un taller).

VestimentaVestimenta casual de negocios es apropiada parala Conferencia Latin America CACS y todos loseventos de la conferencia.

Sea Miembro De IsacaLas personas que no son miembros de ISACApueden empezar a aprovechar los beneficios dela membresía de ISACA desde hoy mismo. Ladiferencia entre las cuotas de la conferencia paramiembros y no miembros de ISACA pueden seraplicadas a la membresía de ISACA permitiéndoleser un miembro a nivel internacional y a nivel decapítulo sin costo adicional. Si usted deseaaprovechar esta oportunidad, seleccione estaopción en la forma de registro.

Para más información acerca de la membresía de ISACA, visite el sitiowww.isaca.org/membership o contacte aldepartamento de membresías [email protected]

NOTA: Esta oferta expira 30 días después determinado el evento. Quienes no son miembrosde ISACA pagan la cuota de la conferencia de nomiembros al momento de registro.Descargo de responsabilidad de membresía:Mediante la solicitud para formar parte de ISACA,los asociados se comprometen a proteger a laasociación y al IT Governance Institute® (ITGI™),sus dignatarios, directores, agentes,administradores, miembros y empleados de todaactuación o mala actuación mientras llevan acabo la finalidad de la asociación y del instituto,expuestos en sus respectivos estatutos, así comoa certificar que se apegarán al código de éticaprofesional de la asociación.(www.isaca.org/ethics).

Requerimientos EspecialesSi usted tiene requerimientos de dieta especialeso requerirá asistencia durante el evento, por favornotifique al departamento de conferencias ycomplete la sección relacionada a esto en laforma de registro. De esta manera ISACA leservirá de la mejor forma posible.

Para preguntas acerca de este proceso, contacteal departamento de conferencias por correoelectrónico [email protected] o por teléfonoal +1.847.660.5585.

El proceso de obtención de VISA esresponsabilidad total del participante. Por favorcontacte a las oficinas de gobierno del país sedepara mayor detalle. Una vez que se ha recibido el pago del registro, una carta de invitación podrá ser emitida por ISACA de acuerdo con su solicitud.

Política Verde De IsacaEn un esfuerzo por la conservación del papel, lasconferencias de ISACA ahora son verdes. Una vezque se procese el registro, los participantes a laconferencia de ISACA recibirán un CDconteniendo el material más actualizado de laspresentaciones de la conferencia. Esto lespermitirá a los participantes ver laspresentaciones en sus laptops y hacer notasdurante la conferencia. Los participantes recibiránacceso en línea a todas las presentaciones de laconferencia disponibles dos semanas antes de laconferencia, permitiéndoles ver las conferenciasen las que están interesados o imprimirlas paratraerlas a la conferencia. Por favor considere que:no habrá facilidades de impresión en el sitio de laconferencia. Si tiene cualquier pregunta, por favorcontacte al departamento de conferencias porcorreo electrónico [email protected] o porteléfono al +1.847.660.5585.

Límite De ResponsabilidadLa información en este folleto es correcta en elmomento que ha sido impreso. ISACA se reservael derecho de alterar o eliminar algunos aspectosdel programa en el caso de circunstancias noprevistas. El material ha sido preparado para eldesarrollo profesional de los miembros de ISACAy otros profesionales en la comunidad deauditoría, control, seguridad y gobierno desistemas de información. Tanto los expositorescomo ISACA no pueden garantizar que el uso delmaterial presentado será adecuado para liberarde responsabilidades legales o profesionales a losmiembros en la conducción de sus prácticasprofesionales. Todos los materiales utilizados enla preparación y entrega de las presentaciones anombre de ISACA son materiales originalescreados por los expositores, o son materialessobre los cuales los expositores tienen todos losderechos y la autoridad para usarlos y/oreproducirlos en conexión con su presentación yotorgan los derechos a ISACA como se especificaen el acuerdo establecido con los expositores.Sujeto a los derechos otorgados en el acuerdoestablecido con los expositores, todos losderechos de autor aplicables, secretosindustriales y otros derechos de propiedadintelectual en los materiales son y permanecenen el lado de los expositores.

Nota importante: Queda prohibido grabar demanera no autorizada las presentaciones y/o lostalleres en cualquier formato.

Innovación. Que sea parte de TI.

13

Conferencia Latinoamericana de Auditoría, Control y Seguridad Del 20 al 23 de Septiembre de 2009, Real InterContinental Hotel & Club Tower Costa Rica, San José, Costa Rica

14

1. Complete la siguiente información con letra mayúscula. (Por favor utilice máquina de escribir o letra de molde)

Nombre (Sr., Sra., Srita.)

_________________________________________________________________________________(Nombre) (Segundo nombre) (Apellidos)

Título/Cargo _____________________________________ Teléfono de la empresa ______________________________

Empresa ________________________________________ Fax de la empresa __________________________________

Nombre de identificación (nombre en el gafete/escarapela) ____________ Dirección de e-mail ___________________________

(Indique si es:) nn Domicilio empresarial ó nn Domicilio residencial nn Cambio de domicilio.

Dirección (Calle o avenida y número) ______________________________________________________________________

Ciudad ___________________________________________________________________________________________

_________________________________________________________________________________________________

_________________________________________________________________________________________________

Estado/Provincia ____________________________________Código postal______________ País _____________________

nn NO incluir mi dirección completa en la lista facilitada a delegados, ponentes y expositores.

¿Miembro de ISACA? nn Sí Número de miembro____________________________ nn No

Formulario de Inscripción a la Conferencia y a los Talleres Página 1 de 2

SEA MIEMBRO DE ISACA¿Aún no es socio? Si se asocia a ISACA, podrá solicitar el descuento de la cuota. Esto podría permitirle que se convierta potencialmente en unasociado tanto a nivel internacional como de un capítulo local sin ningún cargo adicional y disfrutando de todos los beneficios de la membresía.Sólo tiene que marcar el cuadro del formulario de inscripción para aceptar nuestra oferta.

nn Deseo aplicar la diferencia de la cuota de la conferencia entre el costo de asociado y el de no asociado hacia la membresía de ISACA. Estoy deacuerdo con el descargo de responsabilidad de membresía señalada en este folleto.

Talleres después de la conferencia

Talleres antes dela conferencia

Sábado, 19 de Septiembre,

2009

Domingo, 20 de Septiembre,

2009Lunes, 21 de Septiembre de 2009 Martes, 22 de Septiembre de 2009 Miércoles, 23 de Septiembre de 2009 Jueves, 24 de Septiembre

de 2009PISTAS DE LACONFERENCIA 9.00–17.00 9.00–17.00

WS1

WS2

111 121 131 211 221 231 311 321 331 341

112 122 132 212 222 232 312 322 332 342

113 123 133 213 223 233 313 323 333 343

114 124 134 214 224 234 314 324 334 344

Pista 1

Gobierno y Control de TI

(IT Governance)

10.30–12.00 13.30– 15.00 15.30–17.00 8.30–10.00 13.30– 15.00 15.30–17.00 8.30–10.00 10.30–12.00 13.30–15.00 15.30–17.00 9.00–17.00

Pista 2

Prácticas deAuditoría de TI

(IT Assurance)

Pista 3

Gestión de Seguridad deSistemas deInformación

(IT Security Management)

Pista 4

Gestión del Riesgo de Tecnología

de Información(IT Risk Management)

WS3

WS4

WS5

LC2009

Innovación. Que sea parte de TI.

Formulario de Inscripción a la Conferencia y a los Talleres Página 2 de 2

Nombre___________________________________________________________

2. Cuotas de inscripción (Marque con un círculo sus elecciones) (todas las cuotas están indicadas en dólares americanos)