Big Data: ¿Big Problem o Big Opportunity? - by Oscar Andrés Schmitz - CXO - JUL 2012

Cxo Community Blanco Movil

-

Upload

fabian-descalzo -

Category

Documents

-

view

126 -

download

1

description

Transcript of Cxo Community Blanco Movil

Miércoles, Junio 13, 2012

Cuando somos un blanco móvil

Escrito por Fabian Descalzo

Viernes, 27 de Abril de 2012 13:00

Blog - Seguridad | Informática

Usar puntuación: / 3

Malo Bueno

Seguridad en dispositivos móviles. La tecnología actual nos va dejando cada vez más herramientas

que posibilitan a los usuarios manejar información fuera de entornos controlados. Y la velocidad

tecnológica no siempre va acompañada de la concientización en materia de Seguridad de la

Información.

Las notebooks, netbooks, tablets y sobre todo teléfonos móviles se han convertido en repositorios de

información que puede ser muy valiosa o muy costosa para nuestra empresa. Lo cierto es que, para

cada proceso de Seguridad de la Información, se debe considerar la seguridad de los dispositivos

móviles de forma integral, pensando en qué debemos hacer si desaparece un dispositivo y

minimizando la exposición de información confidencial, sensible o interna.

Las regulaciones legales actuales sobre la protección de datos personales, así como marcos

regulatorios como PCI-DDS o la Comunicación “A” 4609 del B.C.R.A., son el motivo para no pensar

que solo se trata de la información que perdemos. Quedar expuesto legalmente puede ser un impacto

significativo para cualquier Organización.

Por eso veremos aspectos fundamentales que debemos cuidar antes de de habilitar la salida de datos

de la empresa. Principal y fundamentalmente debe hacerse una campaña de concientización al usuario en el uso profesional del

dispositivo, sobre todo teniendo en cuenta que por “hábitos y costumbres” los dispositivos portátiles se “transforman” en dispositivos de

uso personal de los usuarios, quienes habitualmente tienen otorgados permisos de administrador sobre el equipo confiado.

¿Cómo puedo prever estas situaciones?

• Establecer una política clara y concreta sobre las medidas de seguridad definidas para este tipo de dispositivos, su cumplimiento y

sanciones aplicables por incumplimiento

• Ejercitando y concientizando al personal en el uso de cada uno de

los equipos portátiles, incluyendo como debo utilizar un celular o

smartphone y que no debo transmitir o hablar en público a través de

ellos.

• Proveer a los usuarios de medios de autenticación remota

certificados, así como de los medios de seguridad física necesarios

como lingas para el anclaje de notebooks, claves de disco, de booteo,

etc.

• Utilizar estándares de configuración para los equipos, alineados con

el negocio y acorde a lo reglamentado por las leyes o buenas prácticas

aplicables

• Tener una buena clasificación de información, donde se pueda

distinguir quienes procesan esta información y en que medios la tratan, para así establecer estándares acorde al tipo de dispositivo

utilizado

• Instalar dispositivos que aseguren la identidad de acceso, que “regulen” el tipo de acceso y tratamiento de la información y que nos

aseguren una actualización de Antivirus (ya que luego de un tiempo sin conectarse a la red pueden quedar desactualizados), tales

como DLP, Endpoint, BlackBerry® Mobile Fusion.

• Contar con un procedimiento de borrado seguro de la información, también de forma remota, que permita en caso de robo eliminar

toda la información de un dispositivo o de sus tarjetas externas en caso de telefonía celular.

Puntuar

MENÚ DE USUARIO

PRÓXIMAS

con la tecnología de

Perfil

Cambiar

Comunidad

Enviar

Inicio Artículos Jornadas Ejecutivas Boletines Editorial Documentos Servicios ¿Quiénes somos? Contactar

Página 1 de 3Cuando somos un blanco móvil

12/06/2012http://www.cxo-community.com/articulos/blogs/blogs-seguridad-informatica/4854-cu...

Las soluciones de DLP y Endpoint también nos ofrecen un valor agregado para las copias de seguridad, replicación y cifrado de los

datos, lo que nos brinda mayor posibilidad de volver a trabajar en un equipo de iguales características en caso de pérdida (asegurando

la continuidad del negocio) y resguardando el acceso a datos por personas no autorizadas (asegurando la seguridad de los datos

confiados).

Independientemente de los dispositivos mencionados, estos mismos cuidados deben trasladarse al uso de Pendrives, tarjetas de

memoria o cualquier otro dispositivo de almacenamiento masivo móvil.

Conocer los riesgos y darlos a conocer en la Organización nos ayuda a poder implementar más fácilmente los procedimientos de

remediación y conseguir establecer un espíritu colaborativo en la Seguridad de la Información.

Fabián Descalzo

Chief Information Security Officer (CISO)

CIDICOM S.A.

El autor Fabian Descalzo es miembro desde el Miércoles, 27 Julio 2011.

Escribir un comentario

< Prev Próximo >

Subscribirse a la notificación de nuevos comentarios������

Refescar

Enviar

JComments

CAPACITACIÓN

TAGS

REGISTRADOS

ADDTHIS

GL:de Capacitacion y Desarrollo Ejecutivos

UTN:Universitario de Seguridad de la Información

UTN:Universitario en Hacking Ético (Ethical Hacking)

CAECEDiplomatura Universitaria Derecho a la Legítima Defensa

GL:Internacional de Coach Profesionales

CAECE:en Dirección de Seguridad de la Información

GL:de Capacitacion & Desarrollo "Red de PyMESEmprendedoras"

antivirus

comunidad

informatica

leadership

seguridad

informatica

tecnologia

Hoy: 0

Esta semana: 2 registrados

Este mes: 5 registrados

Página 2 de 3Cuando somos un blanco móvil

12/06/2012http://www.cxo-community.com/articulos/blogs/blogs-seguridad-informatica/4854-cu...

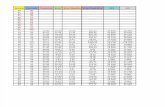

VISITAS

Hoy

Ayer

Esta

Ultima

Este

Ultimo

Todos

Inicio | Política de privacidad | Términos de uso | ¿Quiénes somos? | Rol del CSO | Rol del CIO | Contáctenos

Unite a la comunidad | Reglas de la comunidad | CXO Security Awareness

CXO en Linkedin | CXO en Facebook | CXO en Youtube | CXO en SlideShare | CXO en Twitter

Copyright 2008 - 2012 CXO Community - Todos los derechos reservados

Página 3 de 3Cuando somos un blanco móvil

12/06/2012http://www.cxo-community.com/articulos/blogs/blogs-seguridad-informatica/4854-cu...