HelixProeEsp

Transcript of HelixProeEsp

-

WEB ESPECIALIZADA EN SEGURIDAD DE REDES - SOFTWARE FORENSE Y CONTROL A DISTANCIAPROGRAMACIN EN LENGUAJES DE ALTO NIVEL - SOFTWARE POLICIAL Y BIOMETRICS

SISTEMAS I/O AVANZADOS DE ALTO [email protected]

Traducido por Sykrayo Espaa

-

1Hlice 1.7 paraPrincipiantes

por BJ Gleason y Dibuj FaheyManual Versin 03/07/2006

Traducido por Sykrayo Espaa

-

Traducido por Sykrayo Espaa

-

3Estimado Helix usuario:

Gracias por tomarse el tiempo para leer este documento. Este es un trabajo en progreso, y consuerte, usted lo encontrar til. El documento ha crecido rpidamente, y adems de ser una guapara el principiante, sino que tambin contiene materiales de referencia para la mayora de loscomandos incluidos en el CD de Helix.

A medida que se actualiza Helix, este manual ser actualizado, y slo han sido informados porDrew Fahey, se incluye en el CD Helix. Las actualizaciones provisionales, segn seanecesario, se publicarn en el http://www.e-fense.com sitio web. Hay varias cosas que noestn bien completado todava, pero espero que ser en las prximas revisiones.

Si usted tiene algo que le gustara contribuir a este proyecto de documentacin, o si tiene algunasugerencia, correccin, felicitaciones o quejas, por favor envelas a m [email protected]. Por favor, incluya el nmero de versin del manual de la cubierta deldocumento, y cualquier nmero de pginas relacionadas.

Mientras que yo podra trabajar en esto para siempre, y nunca tienen bastante la forma que yoquiero, llega un momento en el que no se puede postergar por ms tiempo y tienen que hacerlopor la puerta. As que para el futuro prximo, tengo la intencin de lanzar una actualizacin delmanual aproximadamente cada 2 meses, mientras que todas las torceduras se estn elaborando.

Algunas de las prximas actualizaciones incluyen: Documentacin de las herramientas de lnea de comandos de Windows Ms ejemplos Ms laboratorios prcticos para permitir a los usuarios practicar y perfeccionar sushabilidades Cuestiones de procedimiento forense

He aprendido mucho de la hlice, y de las muchas otras herramientas forenses y sitios web queestn ah fuera. Esta es mi oportunidad de devolver un poco de lo que he tomado.

Estoy deseando escuchar lo que piensas de este manual.

Respetuosamente,

BJ Gleason07 de marzo 2006, Sel, Corea

Una nota sobre derechos de autor: El objetivo de este manual es para producir una nicafuente de referencia para las herramientas incluidas en el CD de Helix. Una gran cantidad de losmateriales incluidos en este manual ha sido copiado de varios sitios web, y se han hechointentos para asegurarse de que todo est bien documentado y referenciado. Si usted espropietario de los derechos del material, y tienen problemas con su inclusin en este

Traducido por Sykrayo Espaa

-

4documento, por favor comunquese conmigo al [email protected], Y vamos a resolver elproblema. Gracias por sus contribuciones, su paciencia y su comprensin.

Traducido por Sykrayo Espaa

-

5Tabla de Contenido

Introduccin 9Gracias 9Historial de revisiones 10

Hlice 12Qu es Helix? 12Por Helix diferente 12Modos de funcionamiento 12El lateral de Windows 13El lado Linux 14

Conseguir Helix 16Descarga de 16Comprobacin de la Descarga 16Quemar un CD con Nero 17Quemar un CD con Roxio CD Creator 18

Temas Forenses (ventanas laterales) 19Proteccin contra escritura de los medios de comunicacin 19Proteccin contra escritura Hardware 20Proteccin contra escritura de software 21Validacin de proteccin contra escritura Hardware / Software 21

Helix Pantalla Principal (Windows Side) 23

Ver informacin del sistema 27

Adquirir una imagen "en vivo" de un sistema Windows mediante dd 30

Usando dd 30

FTK Imager 33

Herramientas de gestin de crisis para los sistemas Windows 35

Traducido por Sykrayo Espaa

-

Asterisk Logger 74

4

Ventanas Forense Toolchest (WFT) 37

Coleccin de informes de respuesta a incidentes (IRCR2) 40

Disco Evidencia de First Responder (FRED) 42

First Responder Utilidad (FRU) 45

SecReport 47

Md5 Generador 50

Comando de Shell 52

Rootkit Revealer 53

Recuperacin de archivos 57

PuTTY SSH 63

Captura de Pantalla 64

Messenger Password 65

Mail Password Viewer 67

Proteja Visor de almacenamiento 68

Network Password Viewer 70

Registry Viewer 71

IE History Viewer 73

Traducido por Sykrayo Espaa

-

Imaging to a Samba Server 975

IE Cookie Viewer 75

Mozilla Cookie Viewer 76

Cadena de Custodia 77

Preservacin de Evidencia Digital 79

Gua de Linux Forense para principiantes 79

El examen forense de evidencia digital 80

Examinar contenido del CD-ROM y Host 81

Analizar en busca de imgenes a partir de un sistema en vivo 83

Salir de Helix 85

Helix desde la lnea de comandos (Windows Side) 86No Inicio de la GUI 86Desde un shell de comandos 86Herramientas disponibles desde la lnea de comandos 87

Helix arranque (Linux Side) 90

Temas Forenses (Side Linux) 91Proteccin contra escritura de los medios de comunicacin 91Configuracin de un dispositivo USB para lectura / escritura 91Utilizando Helix en VMWare 91El sistema de archivos Helix 92

Unionfs 93Los sindicatos Copia en escritura93

Raid Esencial 94Entendimiento dd 94Adquisicin tradicional (imagen Dead) 96Imagen de un Listener Netcat / Cryptcat 97

Traducido por Sykrayo Espaa

-

xhfs 153

6

Fundamentos de arranque 99F1 - Ayuda y Cheat Codes 100Opciones predeterminadas para los diferentes modos de inicio 107F2 - Lenguaje y Seleccin disposicin del teclado 108F3 - Seleccin del modo de Splash 108F4 - Resolucin de la pantalla 108

Interfaz de usuario Helix 110El escritorio 111Tareas comunes 112El Administrador de archivos 113

Herramientas Helix 130

Adepto 133

AIR: Imagen automatizada y restauracin 137

Ropa: EnCase herramienta de adquisicin de imgenes. 139

Perdiguero 141

Autopsia 144

pyFlag 147

Regviewer 149

HexEditor (GHex) 151

Xfce Dif. 152

Traducido por Sykrayo Espaa

-

7ClamAV: ClamAV Antivirus escner. 184

F-Prot 186

pyFlag 188

RAID-Montaje 188

RAID-Montaje 189

Particin-Info 190

Herramientas de lnea de comandos 1922hash: MD5 y SHA1 hash paralelas.chkrootkit: buscar rootkits.chntpw: Cambie las contraseas deWindows. dcfldd: dd reemplazo delDCFL.e2recover: Recuperar archivos borrados en sistemasde archivos ext2. f-prot: F-Prot Antivirus escner.Fatback: Analizar y recuperar archivos FATeliminados.faust.pl: Analizar elf binarios y secuencias decomandos bash. Fenris: depuracin,seguimiento, descompilacin.lugar: Carve archivos basados en encabezado ypie de pgina. ftimes: Un conjunto deherramientas para la adquisicin de datosforenses.galleta: Analizador de la galleta por InternetExplorer. visin: Indexacin y sistema deconsulta.grepmail: Grep travs de buzones.logfinder.py: EFF utilidad logfinder.logsh: Iniciar la sesin de terminallshw: Hardware Lister.mac-ladrn: ladrn de tumbas de TCT escritoen C. mac_grab.pl: e-fensa utilidad momentoMAC. md5deep: md5sum recursiva conbsquedas db. ser ms astuto que: suite dedeteccin de esteganografa.pasco: herramienta forense para el anlisis deInternet Explorer. rifiuti: Analizador "Papelera dereciclaje".rkhunter: Rootkit Hunter.bistur: Fast File Carversdd: Specialized dd w / un mejor rendimiento.sha1deep: sha1sum recursiva con bsquedas

db.sha256eep:

sha1sum

recursiva

con

Traducido por Sykrayo Espaa

-

8bsquedas db.Stegdetect: suite de deteccin deesteganografa. limpiar: Secure archivoborrado.

193199202204208209213221222235238265266275277279280281283284287291292293295296300303306309

Binarios Estticos 314

Traducido por Sykrayo Espaa

-

9La necesidad de Binarios Estticos 314

Ventanas 314

Linux 315

Solaris 316

Preguntas ms frecuentes 317Obtener ms ayuda 318

Los laboratorios de prcticas 319Lab 1a - Crear una imagen de un disquete sospechoso (Windows, Adquisicin vivo, dd) 320Lab 1b - Crear una imagen de un disquete sospechoso (Windows, FTK Imager) 323Lab 2 - Crear un disquete de un sospechoso de imagen (Windows, FTK Imager) 328

Apndice 1 - Samba archivo de configuracin Forense 332Apndice 2 - Comandos de Linux 333Referencias 339

Traducido por Sykrayo Espaa

-

10

Introduccin

e-fensa, Inc. desarroll Helix como una herramienta interna para proporcionar la capacidad deadquirir imgenes forenses de sonido de muchos tipos de discos duros y particiones de lossistemas que ejecutan configuraciones nicas, tales como arrays RAID. Rpidamente creci paraincluir a muchos de cdigo abierto, y un poco de cdigo cerrado, herramientas para losinvestigadores forenses de e-fensa, y se convirti en la norma interna de los sistemas de imagen"en vivo", as como los sistemas que ejecutan configuraciones RAID. Esto nos ha permitido tratarfcilmente con el tema en el mundo corporativo que algunos sistemas no podran ser tomadasfuera de lnea para hacer una adquisicin forense ms tradicional. Como la mayora de lossistemas corporativos ejecutan Microsoft Windows, hemos desarrollado una funcionalidad deWindows para facilitar la captura de datos voltiles sistemas "en vivo de Windows, as como parallevar a cabo una adquisicin forense mientras el sistema se mantuvo en lnea.

Helix primero se dio a conocer el 23 de noviembre 2003. Su popularidad creci rpidamente, yRob Lee comenz a usarlo en SANS para ensear la pista forense. Helix ha estado yendo fuertedesde entonces y ha sido descargado en innumerables ocasiones. Muchas agenciasgubernamentales y la aplicacin de la Leycomunidad en todo el mundo han recurrido a Helix como su nivel de adquisicin forense debidoa su funcionalidad y la rentabilidad (que se puede superar GRATIS)! El Centro Nacional deDelitos de Cuello Blanco (NW3C) ha optado por utilizar Helix para ensear Aplicacin de la leyforense de Linux en CD de arranque.

El nombre Helix fue elegido por ninguna razn en particular aparte de que encaja con el sonido delnombreLinux. Tambin desde forense es una ciencia en el smbolo DNA helix pareca aplicarse. As Helixnaci.

Helix es un trabajo en progreso y no est destinado a ser utilizado por personas sin adecuadarespuesta a incidentes y / o capacitacin forense. Mientras que muchos comandos complejosse simplifican con una interfaz grfica de usuario, que es responsabilidad del usuario final parasaber lo que esos comandos estn haciendo para que no elimine inadvertidamente pruebas, demodo que si se llama a declarar, no pareces un idiota cuando usted no puede explicar susacciones en el estrado de los testigos.

Helix es liberado bajo los trminos de la Licencia Pblica General GNU, versin 2. Helix sedistribuye tal como se ofrecen SIN NINGUNA GARANTA, ni la garanta implcita deCOMERCIALIZACIN o IDONEIDAD PARA UN PROPSITO PARTICULAR. Vea laLicencia Pblica General de GNU para ms detalles.

Gracias

Este manual es una compilacin de muchas fuentes. Mientras que la mayora de estainformacin se puede encontrar en otros lugares en el Internet, quera tirar de ellos al conjunto enun solo manual de referencia para mis alumnos, y para cualquier persona que est interesado enaprender ms acerca de la informtica forense.

La lista de las personas que forman parte de esta lista es probablemente incompleta. Si ustedpiensa que alguien se pierde, o si he interpretado mal a alguien, por favor, hgamelo saber ...

Traducido por Sykrayo Espaa

-

11

Dibuj Fahey - Creador de la hlice y el Manual HelixKlaus Knopper - creador de KnoppixNirsoft - los desarrolladores de muchos de los instrumentos basados en WindowsJesse Kornblum, Harlan Carvey, Kevin Mandia, Chris Prosise, Matt Pepe, Brian Carrier

Y a los muchos otros que han contribuido con su tiempo y sus esfuerzos en desarrollo de estasherramientas.

Traducido por Sykrayo Espaa

-

12

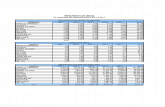

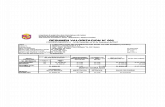

Historial de revisiones

Versin Detalles

07/03/2005

Liberacin retardada para que coincida con la nueva versin 1.7 HelixFixed Descripcin FRU utilizar el Project Server ForenseActualizado a algunas de las capturas de pantalla en lassecciones Linux Aadida descripciones de lasprincipales herramientas en el lado de Linux. Aadidofalta apndicesAadido iconos para cada herramientaVarias correcciones de ortografaAgreg "Temas forenses", tanto para el Windows y Linux lados.Aadido Lab1b - Crear una imagen de un disquete sospechoso (Windows, FTKImager) Aadido hardware y soporte de software escriben funciones deproteccin.Continuando la actualizacin referenciasAadido nuevo Logo HelixAadido Seccin "Helix Cmo"Agreg "Uso Helix en VMWare" SeccinAadido Seccin "Binarios Estticos"Aadido FAQAadido opciones de arranque helicoidales, los cdigos de trucosAadido descripciones de los paquetes individuales para el lado de LinuxAadido Lab 2 - Creacin de un disquete de un sospechoso de imagen (Windows, FTK Imager)27/12/2005 Primera versin pblica

10/05/2005 Prueba de concepto con Drew Fahey

Gracias a todos los depuradores!

Harlan CarveyChris Cohendibuj FaheyIan Marks

Traducido por Sykrayo Espaa

-

13

Consejos para principiantes

Helix es una herramienta muy poderosa. Pero con un gran poder conlleva una granresponsabilidad, y como forense potencial investigador, es su responsabilidad de aprender autilizar esta herramienta correctamente. Se espera que si se ha descargado y ha creado undisco de arranque Helix, y que tiene un inters en la ciencia forense digital.

Pero al igual que se puede utilizar un martillo para construir una casa, no se puede construir unacasa simplemente usando un martillo. Para construir una casa con xito, necesita arquitectos,abogados, trabajadores de la construccin, muchas herramientas, equipos e inspectores. Lomismo es cierto en el campo de la ciencia forense digital. Antes de examinar cualquier sistema, esnecesario asegurarse de que tiene permiso para examinar ese sistema. Es necesario conocer losaspectos legales de la coleccin, documentacin y preservacin de evidencia digital. Ustednecesita saber cmo utilizar las herramientas de trabajo (como los que en el CD Helix).

Errores simples y buenas intenciones pueden destruir completamente la evidencia digital. Serecomienda encarecidamente que los investigadores aspiran a aprender sobre ciencia forensedigital, y la prctica en los sistemas controlados antes de tratar de obtener pruebas de unsistema real.

Algunos libros recomendados en la ciencia forense digital incluyen:

Carrier, B. (2005). Anlisis forense del sistema de archivos. Boston, Mass.; London: Addison-Wesley. Carvey, H. A. (2005). Forense de Windows y de recuperacin de incidentes. Boston:Addison-Wesley. Casey, E. (2004). Pruebas y delito informtico digital: la ciencia forense, lainformtica, y la

Internet (2 ed.). Amsterdam; Boston: Academic Press.Farmer, D., y Venema, W. (2005). Descubrimiento Forense. Upper Saddle River, NJ: Addison-Wesley. Jones, K. J. (2005). Anlisis forense digital real: la seguridad informtica y la respuesta aincidentes. Indianpolis,

IN: Addison Wesley Professional.Prosise, C., y Mandia, K. (2003). Respuesta y la informtica forense de incidentes (2 ed.). New

York, New York: McGraw-Hill/Osborne.Schweitzer, D. (2003). Respuesta a incidentes: informtica forense toolkit. Indianapolis, IN:Wiley. Salomn, M., Barrett, D., y escoba, N. (2005). Informtica forense JumpStart. SanFrancisco:

Sybex.Vacca, J. R. (2005). Informtica forense: Crime Scene Investigation ordenador (2 ed.). Hingham,

Massachusetts: Charles River Media.

Tambin recomendara que se crea un laboratorio casero en el que practicar con estasherramientas. Recomiendo 2 sistemas con Windows 2000 o XP, con una conexin de red entreellos, ya sea a travs de un interruptor o un cable cruzado. Dado que algunos de estos datos detransferencia de herramientas a travs de la red, asegrese de desactivar cualquier firewall, comola incorporada en XP Service Pack 2, que puede interferir con las conexiones de red. Me gustaramarcar una mquina como "sospechoso", y en el otro como "forense". Para experimentar conimgenes de disco, recomiendo tener mquinas con disquetes, y el sistema sospechoso deberatener un pequeo disco duro (4 GB) o menos, ya que la copia duros ms grandes en una redpuede llevar mucho tiempo y requerir mucho de espacio en el sistema forense. Para que elsistema forense, recomiendo tener dos discos duros (o al menos dos particiones) - una para el

Traducido por Sykrayo Espaa

-

14

sistema operativo y otro para las pruebas recogidas.

Traducido por Sykrayo Espaa

-

15

Hlice

Qu es Helix?

Helix es una adaptacin de la norma Knoppix1 distribucin. Como tal, se lo debe todo a la laborya realizada por Klaus Knopper y inspira en gran medida del trabajo realizado por variaspersonas en www.knoppix.net. De hecho, knoppix.net es el primer lugar para ir si usted estbuscando informacin sobre cmo personalizar. Hay muchas otras distribuciones LiveCDdisponibles que han existido ms de Helix, pero muchos de ellos ya no se mantienen o no seactualizan de forma bastante frecuente. Muchas de las ideas originales de Helix se origin apartir de estas distribuciones: Knoppix Knoppix-STD2, Fire3, Morphix4, Insert5

Por Helix diferente

Helix es una versin muy modificada de Knoppix. Sin embargo, aunque hay muchas variantesen el Knoppix original, Helix es diferente, ya que gran parte del cdigo ha sido ajustado parafines forenses. Parte del cdigo ha sido elaborado a partir de cero y es una distribucindedicada exclusivamente para la respuesta a incidentes y anlisis forense.

Algunos de los principales cambios Helix incorporado en Knoppix son:

1. Helix NUNCA utilice el espacio de intercambio se encuentra en un sistema - incluso si sele obliga.2. El montador Helix crear unidades que encuentra, pero obligar a un punto de

montaje para ser ro, noatime, noexec, nodev, noauto, user3. Helix ve a todos los sistemas de ficheros identificados por Knoppix (ext2, ext3, vfat,

ntfs), pero tambin ver xfs, resier y jfs y mucho ms.4. Helix incorpora tantos forense de cdigo abierto / herramientas de respuesta a

incidentes que se podan encontrar.5. Alta capacidad de "Knock y conversaciones." Esta caracterstica permite a un oficial de

libertad condicional a una vista previa de un sistema de imgenes grficas quepueden violar la libertad condicional.

6. Entorno de ejecucin de Windows-side.7. Aadido un sistema de archivo de superposicin para permitir que se escribe en el CD.8. Actualizado por lo menos cada 3 meses para mantener al da.

Modos de funcionamiento

Helix funciona en dos modos diferentes - Windows y Linux.

Helix es un entorno de arranque de Linux forense de sonido muy similar a Knoppix, pero muchoms. El "otro lado" de Helix, una funcin ejecutable de Microsoft Windows, contieneaproximadamente 90 MB de las herramientas de respuesta a incidentes para Windows. La razndetrs de esto es que la mayora de incidentes requiere la interaccin con un sistema deWindows Live, el sistema operativo dominante en el mercado de las computadoras.

1http://www.knopper.net/knoppix/index-en.html2http://www.knoppix-std.org/3http://fire.dmzs.com/

Traducido por Sykrayo Espaa

-

16

4http://www.morphix.org/modules/news/5http://www.inside-security.de/insert_en.html

Traducido por Sykrayo Espaa

-

17

Como tal Helix se divide en la parte de respuesta en directo y el lado arranque Linux OS.

Windows: en el modo de Windows, que se ejecuta como una aplicacin de Windows estndarque se utiliza para recopilar informacin de "en vivo" (sigue encendido y conectado) del sistemade Windows. Debe tenerse en cuenta, que cuando un sistema de destino es vivo, su estado estcambiando constantemente. No importa qu herramientas se utilizan en un sistema vivo, se leperturbe el estado del sistema en vivo - incluso haciendo "nada" cambia el estado de un sistemaen vivo, ya que todava se est ejecutando el sistema operativo. Sin embargo, como apagar elsistema puede ocasionar la prdida de informacin potencialmente importante forense, lasherramientas se pueden usar para recogerinformacin voltil. Tambin se puede utilizar para recopilar informacin fuera de los sistemas queno se puede apagar, como los servidores y otros recursos crticos que no se puede apagar. Porltimo, la parte de Windows de Helix se puede utilizar un entorno forense porttil, ya queproporciona acceso a muchas ventanas basado utilidades forenses.

Linux: En el modo de Linux, es un sistema operativo de arranque, autnomo que se puede utilizarpara el anlisis en profundidad de los sistemas de "muertos" (apagada). Cuando se inicia lahlice, que se ejecuta por completo desde el CD, y slo monta los discos duros en modo de slolectura, por lo que no se puede modificar. Adems de las herramientas estndar de Linux, estaparte incluye numerosas herramientas de anlisis forense que se puede utilizar para examinar elsistema de destino.

El lateral de Windows

Para obtener una respuesta en vivo en cualquier entorno de Windows, se puede simplementeinserte el CD Helix y "explorar" los directorios en el CD para los archivos binarios ambientenecesario. Los binarios son estticos por lo que se ejecutar desde el CD sin necesidad deninguna librera adicional y oarchivos. Esto hace que un CD de confianza perfecto para una respuesta a incidentes en losque no se puede confiar en las herramientas o programas de los sistemas.

La otra opcin que tienes, al menos en un entorno Windows, es el Helix.exe. Normalmente secargar automticamente el men si no se desactiva de ejecucin automtica. Correr Helix.exeo depender de ejecucin automtica, aparecer el medio ambiente Helix Windows en el quevarias opciones vuelven supuesto available.Of estas opciones no son nuevas, un usuario podraduplicar manualmente. El entorno de la hlice simplemente pone las opciones juntos de unamanera forense seguro, fcil de usar,.

Empecemos por la diseccin de la parte de respuesta en directo de Helix. Las piedras angularesde la parte de respuesta en directo son las herramientas. Helix contiene binarios estticos paraLinux, Solaris y Windows que utilizan GNU utilidades y herramientas Cygwin. Hay varias otrasherramientas para incluir George de Garners Forense Adquisicin Utilidades suite, herramientasde Sysinternal, herramientas de cdigo abierto de Foundstone, el depurador de Windows,Windows Forense Caja de herramientas, y muchos more.All de estas herramientas han sidoprobadas y se coloca en la hlice con una interfaz grfica de usuario.

El Helix GUI slo funcionar en un entorno de Windows Live. Se ha probado en Windows 98SE,Windows NT4, Windows 2000 y Windows XP. Existen ligeras diferencias en el funcionamiento dela unidad de CD Helix en cada uno. La nota ms importante a recordar es que desde que

Traducido por Sykrayo Espaa

-

18

Windows es necesario para ejecutar la interfaz anterior, muchos archivos DLL sern utilizados porla hlice del sistema operativo. Esto no es un problema, sin embargo, siempre y cuando usted esconsciente de ello. Algunos de los archivosDLL que se utilizarn se muestran en la tabla a la derecha.

Traducido por Sykrayo Espaa

-

19

Estos archivos DLL no se incluyeron en el CD debido a lanaturaleza de las diferentes versiones de Windows. No haymanera de construir con la corriente de tener el ejecutable dela hlice no acceder a la construida en archivos DLL deWindows. La respuesta a incidentes / forenses herramientasincluidas en el CD Helix son autosuficientes - la mayora deellos utilizan sus propias bibliotecas y no las bibliotecas y / oarchivos desde el sistema en funcionamiento.

Helix puede y usar otros archivos DLL, dependiendo delsistema que se est ejecutando. Los otros archivos DLLque se utilizan son enganches al hardware.So especficoque usted debe tener en cuenta otros archivos que ustedpuede tocar durante el uso de Helix en un entorno real.

Algunas de las nuevas caractersticas de la hlice en la partede Windows incluyen la capacidad de entrada del usuariopara algunas de las herramientas ms importantes, comoWindows Forense Toolchest.Prior a la versin 1.5 de laentrada era esttico y no puede ser cambiado sinremasterizar el CD Helix.

Mientras que muchas de las herramientas ms comunes sepuede acceder a travs de la interfaz grfica de usuarioHelix, muchas ms herramientas se puede acceder a travsde una herramienta de comandos forense. Muchas de estasherramientas se enumeran en la pgina siguiente, sinembargo, ya que la hlice se actualizan a menudo, siemprese puede comprobar en la carpeta / IR en el CD de Helixpara ver qu herramientas estn incluidos.

El lado Linux

Uno de los mayores beneficios de la hlice es el entorno dearranque. Helix arrancar en todas las arquitecturas x86 queconstituyen la mayora de las computadoras en el mundo. Espor esta razn por la que la hlice para el futuro inmediato semantendr en un CDROM. Casi todos los ordenadores en elmundo tiene un CD-ROM, pero la mayora no tienen DVD, etcMientras derivados como Helix USB se obtendrn, es msestable en la plataforma CD. Helix, como Knoppix, se iniciaren un autnomo entorno Linux. Este entorno ha sido ajustadopara fines forenses. Si bien hay muchas distribuciones deKnoppix como Knoppix-STD, Helix slo se concentra en larespuesta a incidentes y anlisis forense.

Archivos DLL utilizadospor la hlice enWindows

C: \ WINDOWS \ system32 \advapi32.dll C: \ WINDOWS \system32 \ apphelp.dll C: \WINDOWS \ system32 \comctl32.dll C: \ WINDOWS \system32 \ comdlg32.dll C: \WINDOWS \ system32 \ CRYPT32.DLLC: \ WINDOWS \ system32 \Dnsapi.dll C: \ WINDOWS \system32 \ dsound.dll C: \WINDOWS \ system32 \ gdi32.dllC: \ WINDOWS \ system32 \Imagehlp.dll C: \ WINDOWS \system32 \ kernel32.dll C: \WINDOWS \ system32 \ ksuser.dllC: \ WINDOWS \ system32 \midimap.dll C: \ WINDOWS \system32 \ msacm32.dll C: \WINDOWS \ system32 \ msacm32.drvC: \ WINDOWS \ system32 \msasn1.dll C: \ WINDOWS \system32 \ Msctf.dll C: \WINDOWS \ system32 \ mslbui.dllC: \ WINDOWS \ system32 \msvcrt.dll C: \ WINDOWS \system32 \ netapi32.dll C: \WINDOWS \ system32 \ ntdll.dllC: \ WINDOWS \ system32 \ole32.dll C: \ WINDOWS \system32 \ OLEAUT32.dll C: \WINDOWS \ system32 \ oledlg.dllC: \ WINDOWS \ system32 \OLEPRO32.DLL C: \ WINDOWS \system32 \ rasadhlp.dll C: \WINDOWS \ system32 \ Rpcrt4.dllC: \ WINDOWS \ system32 \Secur32.dll C: \ WINDOWS \system32 \ Setupapi.dll C: \WINDOWS \ system32 \ SHELL32.dllC: \ WINDOWS \ system32 \SHLWAPI.dll C: \ WINDOWS \system32 \ USER32.dll C: \WINDOWS \ system32 \ uxtheme.dllC: \ WINDOWS \ system32 \Version.dll C: \ WINDOWS \system32 \ wdmaud.drv C: \WINDOWS \ system32 \ Winmm.dllC: \ WINDOWS \ system32 \

Traducido por Sykrayo Espaa

-

20

winspool.drv C: \ WINDOWS \ system32 \ Wintrust.dll C: \ WINDOWS \system32 \ ws2_32.dll C: \ WINDOWS \ system32 \ ws2help.dll C: \WINDOWS \ system32 \ wsock32.dll

Traducido por Sykrayo Espaa

-

21

Herramientas HelixCONDUCIR DE ADQUISICIN:

CYGWIN Herramientas: (dd, md5sum, sha1sum, tee, split)FAU por George Garner: (dd, nc, md5sum, volumen-dump, limpie)GNU Herramientas: (dd, md5sum, sha1sum, tee, split)

Respuesta a incidentes HERRAMIENTAS:

Windows NT: (cmdnt.exe, doskey.exe, ipconfig.exe, ...)Windows 2000: (cmd2k.exe, doskey.exe, netstat.exe, net.exe, ...)de Windows XP: (cmdxp.exe, doskey.exe, ipconfig.exe, ...)

OTRAS HERRAMIENTAS:Cygwin: (versin 2.427)

Somarsoft: (DUMPEVT, DumpSec, dumpreg)WFT: (Versin: v1.0.03 (20.09.2003) por MontyMcDougal) getinfo: (Versin: 2.3.10 por AlexanderKotkov) Microsoft Herramientas de depuracin:(Versin: 6.2)GNU-Win32 Static-BinariosLinux Static-BinariosSolaris Static-Binarios

De Foundstone herramientas de cdigo abierto:

AFind Auditados Franciscana

DACLchk DSScan FPipe FILESTAT

HBusque MessengerScan MyDoomScanner NetSchedScan RPCScan2 Sfind SNScan

SQLScan SuperScan4 Visin agresor bintext bopping ddospingfileWATCH galleta pasco rifiuti showin sl trucha

Sysinternals Open Source HERRAMIENTAS:

AccessEnum DiskView EFSDUMP Filemon HOSTNAME LogonSessions

NTFSInfo Regmon TDIMON TOKENMON TCPView Autoruns

Autorunsc LiveKD procexp psexec PsGetSid pskill

psloglist PsPasswd psshutdown PsSuspend cuerdas Tcpvcon

NTSECURITY herramientas de cdigo abierto:

browselist dumpusers efsview etherchange filehasher gplist

gsd listmodules lns macmatch periscopio pmdump

promiscdetect pstoreview winfo winrelay

PERL HERRAMIENTAS DE HARLEN Carvey:

anuncios

bho finfo KeyTime derechos

servicio participacin

sigs ver windata

Traducido por Sykrayo Espaa

-

22

Conseguir Helix

Helix est disponible como una descarga gratuita imagen ISO de http://www.e-fense.com/helix/. Dela pgina de descarga http://www.e-fense.com/helix/downloads.php, Usted tendr la opcin deespejos sitios desde donde se puede descargar el archivo. Para obtener la mejor respuesta ydescarga ms rpida, trate de elegir un servidor cercano a usted.

Descarga de

Si bien es posible descargar el archivo de imagen con el navegador, se recomienda utilizar unadescarga acelerar como Download Express (http://www.metaproducts.com/DE.html), DownloadAccelerator Plus (http://www.speedbit.com /) O GetRight (http://www.getright.com/) Paraasegurarse de que el archivo de gran tamao, que es aproximadamente 700MBs, descargascorrectamente. Estas utilidades se pueden reanudar las descargas que se interrumpen, y puedearchivos de gran tamao del segmento y descargar simultneamente los diferentes segmentospara transferencias ms rpidas.

Comprobacin de la Descarga

Despus de descargarlo, pero antes de que se quema en un CD, usted debe comprobar queel archivo se ha descargado correctamente. En la pgina de descarga es una firma MD5 delfichero. Para la hlice 1,712-07-2005 liberacin, el valor MD5 es 90d751e1be36ee24025d8a635f2a9e1d. U s t e dd e b eutilizar un generador de MD5 basado en Windows o DOS para asegurarse de que el archivo queha descargado tiene el mismofirma. Si incluso un solo bit es diferente, se generar un MD5 diferente. Si los valores soniguales, muy bien, ahora se puede grabar en un CD. Si los valores son diferentes, usted debetratar de descargar el archivo de nuevo. Algunos usuarios han reportado tener que descargar elarchivo en varias ocasiones antes de que los valores de MD5 igualados.

Un poco de mano herramientas MD5 para Windows es WinMD5 de Softgears.http://www.softgears.com/WinMD5.html. Es gratis, y no tiene que ser instalado. Simplementedescomprima y ejecute el archivo WinMD5.exe.

En las ventanas MD5, puede navegarusando el botn "..." para encontrar dondese encuentra el archivo descargado.

Haga clic en el botn "Mostrar MD5" paragenerar la firma MD5 para el archivo.Debido al tamao del archivo, es posibleque tome un momento para el valor amostrar.

Este valor debe coincidir con el valor MD5 de la website.If los valores son los mismos, queahora est listo para grabar el CD.

Traducido por Sykrayo Espaa

-

23

Quemar un CD con Nero

El archivo ISO Helix. Es una copia deel CD hlice. Usted no slo debecopiar el archivo en un CD, ustedtiene que grabar un CD con laimagen contenida en el archivoISO..Para ello, normalmente,seleccione una opcin en elsoftware de grabacin llamadoalgo as como "Grabar imagen..." o "CrearCD de imgenes ".

Con Nero Burning ROM,seleccione la opcin "Recorder"en el men, y seleccione"Grabar imagen ...".

Seleccione la imagen. ISO queha descargado y haga clic en"Open".

En este punto, simplementehaga clic en "Grabar" y Nerocrear el CD Helix de la imagenISO.. Una vez que el CD esexpulsado al final del proceso degrabacin, usted tendr un CDarrancable Helix.

Para obtener ms informacinacerca de Nero, visitehttp://ww.nero.com/.

Traducido por Sykrayo Espaa

-

24

Quemar un CD con Roxio CD Creator

El Roxio CD Creator puede crear un CD desde un archivo ISO. El proceso deinstalacin asocia automticamente. Archivos ISO en el Creador EasyCD. Paraobtener ms informacin, visite: http://www.roxio.com.

Desde el Explorador de Windows, haga clic derecho en el archivo Helix. ISO que ha

descargado y haga clic en Abrir. En la configuracin de la creacin del CDcuadro de dilogo,seleccione el disco en vezde la seccin Mtodo deescritura para los mejoresresultados.

Haga clic en Aceptar paraescribir la imagen al CD.

Comprobacin del CD

Una vez que el CD se quema,se puede comprobar denuevo. Por lugaren el CD en un CD-ROM dearranque, una vez queaparezca el men de iniciode Helix, puede utilizar laopcin TestCD paraasegurarse de que el CD seha creado correctamente.

Dependiendo de lavelocidad de la unidad deCD, puede tardar algntiempo en completarse.

Durante el proceso dearranque, Helix comprobartodos los archivos paraverificares el valor MD5. Cuando sehace la comprobacin, semostrar el mensaje "Todose ve bien", y luego continuarcon el inicio en el medioambiente Helix.

Traducido por Sykrayo Espaa

-

25

Temas Forenses (ventanas laterales)

Proteccin contra escritura de los medios de comunicacin

Para asegurar que los medios evidencias digitales no se modifica,antes de que se coloca en un sistema de duplicacin, debe estar en"Slo lectura", "bloqueado" o "proteccin contra escritura", para evitarla modificacin accidental. De forma predeterminada, Windowsconfigurado todos los dispositivos como de lectura / escritura, por loque se puede modificar fcilmente. El lado de Linux de arranque dela hlice se monta todos los medios de comunicacin como de slolectura.

Algunos medios de comunicacin han incorporado en el hardware deproteccin contra escritura opciones, que se debe utilizar. Si el mediono tiene proteccin contra escritura opciones, se deben utilizar otrosmedios (equipos de proteccin contra escritura bloqueadores sonpreferibles a software).

5.25 disquete: 5,25 disquetes tienen una pequea muesca. Simuesca que est abierto, el disco puede ser modificado. Paraproteger contra escritura del disquete, cubra la ranura con una cintaadhesiva transparente, como cinta aislante, ya que algunosunidades utilizan la deteccin mecnica u ptica de la muesca.Imagen tomada de Computer Hope (2006b).

3.25 disquete: 3,25 disquetes tienen una pequea ventana conun control deslizante en el mismo. Si el control deslizantebloquea el agujero, el disco se puede modificar.Traslado de la diapositiva para que el agujero est expuesto ser de proteccin contra escrituradel disco. Algunos fabricantes quitar fsicamente el control deslizante de distribuciones desoftware para evitar quese sobrescriban accidentalmente. Imagen tomada de Computer Hope(2006a).

Unidades Zip: Las unidades Iomega Zip tienen la opcin de proteccincontra escritura de software, pero el software Zip deben ser cargados, yes probable que modifica el contenido de la unidad. Sin embargo, lasltimas unidades USB 750 MB no pueden escribir a 100MBdiscos, por lo que estn protegidos contra escritura cuando se utiliza enlas unidades de 750 MB. Si se utiliza una unidad Zip USB, se recomiendael uso de un bloqueador de escritura de hardware como UltraBlock puenteforense USB Digital de Inteligencia.

MMC / SD (Multimedia Card / Secure Digital): Algunas tarjetasMMC / SD disponen de un interruptor en el lado a proteger. Estnhabilitadas para escritura por defecto. Imagen tomada de la sala deestar (2006).

Traducido por Sykrayo Espaa

-

26

Sony Memory Stick: El dispositivo de memoria Sony tiene uninterruptor de bloqueo en la parte inferior. Se escritura habilitada deforma predeterminada. Imagen tomada de MemoryStick.com (2006)

Tarjetas de memoria flash Se recomienda el uso de un hardware de escriturabloqueador, como lector de tarjetas Forense Digital de inteligencia que puede leer lossiguientes formatos de tarjetas multimedia: Tarjeta Compact Flash (CFC), Microdrive (MD),tarjeta Memory Stick(MSC), tarjeta Secure Digital Memory Stick Pro (MS Pro), Smart Media Card (SMC), Tarjeta xD (xD),(SDC) y MultiMedia Card (MMC).

Traducido por Sykrayo Espaa

-

USB Thumb Drive: Algunas unidades flash USB tienen uninterruptor de proteccin contra escritura incorporado a ellos. Aveces son empotradas y difciles de cambiar. Muchos pulgarunidades USB por lo que no dispone de interruptor de proteccincontra escritura. Imagen tomada desde NuLime.com (2006).

Dispositivos USB: Se recomienda usar un bloqueador deescritura de hardware como UltraBlock puente forense USB Digitalde Inteligencia.

IDE / SATA / SCSI: Se recomienda el uso de un bloqueador deescritura de hardware tales como Ultrablock de Inteligencia digital.

Otros dispositivos: Si el dispositivo no dispone de una funcin de proteccin contra escritura, eldispositivo debe estar protegido por hardware (preferido) o software. La parte arrancable del CDHelix monta todas las unidades como protegida contra escritura por defecto.

Proteccin contra escritura Hardware

Hay numerosos bloqueadores de escritura de hardware disponibles de muchas fuentes. Estosestn diseados y probados para que pueda montar y acceder a los medios de comunicacin sinmodificarlo. Hay bloqueadores de escritura de tres dispositivos principales: Discos duros,unidades flash y dispositivos USB. Mientras que los tres dispositivos ilustrados son de laInteligencia digital (http://www.digitalintelligence.com/), hay varias empresas que producendispositivos similares. El software para estos dispositivos se actualizan regularmente, losusuarios deben asegurarse de que estn utilizando la versin ms reciente.

Discos Duros: Ultrablock

"El UltraBlock-IDE es un FireWire / USB a paralelo Junta puenteIDE con proteccin contra escritura forense. El UltraBlock-IDE sepuede conectar a su ordenador porttil o de escritorio mediante elFireWire-A (400Mb / s), el nuevo FireWire-B (800 Mb / s), o la interfaz USB1.x/2.0. El UltraBlock-IDE est provisto de proteccin contraescritura activada de forma predeterminada. Mediante la conexinde una unidad sospechosa al UltraBlock-IDE, puede estar segurode que no escribe, modificaciones o alteraciones se producen enla unidad adjunta "(Inteligencia Digital,2006b). Tambin existen versiones de la Ultrablock disponible paraSCSI y SATA.

Flash Drives: Lector de tarjetas Forense

"Los forenses Ultrablock Lectores de tarjetas estndisponibles como un conjunto: Un slo lectura y unalectura-escritura. La unidad de slo lectura se debeutilizar para la adquisicin forense de la informacinencontrada en multimedia y tarjetas de memoria. La

Traducido por Sykrayo Espaa

-

unidad de lectura y escritura se incluye paraproporcionar la capacidad de escribir en tarjetas dememoria para la prueba o validacin. El forenseLectores de tarjetas se pueden conectar directamente a un puerto USB 2.0 (o

Traducido por Sykrayo Espaa

-

21

USB 1.x) de su estacin de trabajo o porttil "(Inteligencia Digital, 2006a).

Dispositivos USB: Puente forense USB

"El UltraBlock USB Write Bloqueador apoyaUSB2.0 de alta velocidad (480 Mbit / s), USB 1.1Full-Speed (12 Mbit / s) y dispositivos de bajavelocidad (1,2 Mbit / s) que se ajuste al dealmacenamiento masivo USB" a granel - slo"especificacin de la clase. El UltraBlock USB WriteBloqueador trabaja con unidades USB pulgar,discos USB externos, incluso cmaras basadas enUSB con capacidad de lectura de tarjetas."(Inteligencia Digital, 2006c)

Proteccin contra escritura de software

Aunque no del todo probado desde el punto de vista forense, Windows XP, Service Pack 2,Microsoft ha creado una forma de proteccin contra escritura de dispositivos USB (Hurlbut,2005). Este mtodo requiere realizar cambios en el registro, sin embargo, hay serviciosdisponibles para que estos cambios se realizan de forma automtica. Para obtener msinformacin al respecto, consulte el apartado "Cmo deshabilitar el uso de dispositivos dealmacenamiento USB" en la http://support.microsoft.com / default.aspx scid = kb; ES-ES;823732

Validacin de proteccin contra escritura Hardware / Software

Este proceso se basa en el Centro Nacional de (SNCF) proceso de validacin paso CienciasForenses 5 para las pruebas de los dispositivos de proteccin contra escritura (Erickson, 2004).Originalmente fue diseado para probar el XP SP2 USB software bloqueador de escritura deWindows, pero se ha adaptado para probar el hardware y / o bloqueadores de escritura desoftware.

Paso # 1 - Preparar los medios de comunicacina) Conecte el soporte de almacenamiento que pondr a prueba con la estacin de

trabajo forense en el modo de escritura habilitada.b) Limpie los medios de comunicacin - validar que este hasido sucsessful. c) Dar formato a los medios de comunicacincon un formato de archivo de su eleccin.d) Copia de una cantidad de datos a los medios de comunicacin.e) Eliminar una seleccin de estos datos de los medios de comunicacin.f) En el escritorio de la estacin de trabajo forense crea 3 carpetas. Llame a

estos Paso 1, Paso 2 y el Paso 5.g) La imagen de los medios en la carpeta Paso 1 y anote el hash MD5.

Paso # 2 - Prueba de los medios de comunicacina) Retire y vuelva a colocar los medios de prueba en su estacin de trabajo

Traducido por Sykrayo Espaa

-

22

forense. b) Copia de algunos datos a los medios de comunicacin.c) Suprimido una seleccin de estos datos de los medios de comunicacin.d) La imagen de los medios en la carpeta Paso 2 y anote el hash MD5.e) Validar que este valor hash es diferente'''' a la producida en el paso # 1.

Traducido por Sykrayo Espaa

-

23

Paso # 3 - Activar el dispositivo de bloqueo de escrituraa) Retire el papel de la estacin de trabajo forense. b)Fijar y / o activar el dispositivo de proteccin contraescritura.c) Siga los procedimientos de activacin especficos para el bloqueador especfico.

Paso # 4 - Probar el dispositivo de bloqueo de escrituraa) Introduzca la tarjeta en la estacin de trabajoforense. b) Tratar de copiar archivos en los mediosde comunicacin.c) Tratar de eliminar los archivos de losmedios de comunicacin. d) Trate deformatear el soporte.

Paso # 5 - Verifique que no haya cambios en los medios de comunicacina) Imagen de los medios de comunicacin en la carpeta Paso 3 y anote el hash MD5.b) Validar que este hash MD5 es la misma'''' como el hash MD5 de la Etapa # 2.

Traducido por Sykrayo Espaa

-

24

Helix Pantalla Principal (Windows Side)

Helix funciona en dos modos, un lado de Windows, y un entorno de arranque de Linux. El lado delas ventanas se puede utilizar para llevar a cabo una evaluacin preliminar para ver si hay algunaque merece investigacin adicional del sistema. Tambin se puede utilizar para capturar sistemaque no se puede apagar o fuera de lnea para los periodos prolongados de tiempo se necesitapara realizar una duplicacin forense.

Nota: Al realizar una vista previa en vivo de un sistema, muchas de las acciones tomadaspueden y modificar la informacin de la mquina sospechosa. Este mtodo slo debe utilizarsecuando el sistema no puede ser tomado fuera de lnea.

Ejecucin de la interfaz grfica de usuario de interfaz de Windows

Si se activa las caractersticas de ejecucin automtica de CD (que es el valor predeterminadode Windows), debe aparecer una ventana de advertencia Helix. Si la ejecucin automtica estdesactivada, puede ejecutar Helix haciendo doble clic en el archivo helix.exe en el CD.

El usuario puede seleccionar el idioma predeterminado que Helix usar a travs del cuadrodesplegable. Ingls es el predeterminado, pero el francs, el alemn y el italiano tambin estn

Traducido por Sykrayo Espaa

-

25

disponibles.

Traducido por Sykrayo Espaa

-

24

Para utilizar Helix, debe leer primero la advertencia. Como se ha sealado en varias ocasionesen el manual, el uso de la hlice en un entorno real har cambios en el sistema - que es el de losriesgos inherentes a una situacin real de respuesta. Pero recuerde, slo insertar el CD se hamodificado el sistema - incluso slo dejando el sistema encendido est modificando el sistema.Entonces, qu hace usted? Se reduce a esto - Va a perder ms pruebas mediante el uso deesta herramienta o apagando el sistema? Usted necesita para tomar su decisin, y cuando estlisto, presione el botn para continue.Once el usuario acepta el acuerdo "Estoy de acuerdo",aparecer la pantalla principal.

Los usuarios pueden seleccionar cualquiera de estas opciones, haga clic

en los iconos asociados. Esta pantalla principal no se comporta como

una ventana estndar - no es asse presenta en la barra de tareas, y no se puede cambiar a ella a travs de la Secuencia de teclas. Helix no colocar un icono en labandeja del sistema que se puede utilizar para acceder al programa.Para llevar la pantalla principal Helix al frente, puede hacer doble clicen el icono o haga clic y seleccione Restaurar. Otras opciones en elmen del botn derecho incluyen Minimizar y salir.

Traducido por Sykrayo Espaa

-

25

La pantalla principal ofrece examinadores con seis opciones principales para examinarel sistema de investigacin. A continuacin se describen estas opciones.

Ver informacin del sistemaEsta opcin le dar la informacin bsica del sistema. Se incluye la versin del sistemaoperativo, informacin de la red, la informacin del propietario, y un resumen de lasunidades del sistema. Adems, hay una segunda pgina que mostrar una lista de losprocesos en ejecucin.

Adquirir una imagen "en vivo" de un sistema Windows mediante ddEsta opcin permite al investigador realizar copias de los discos duros, disquetes,o memoria, y almacenarlos en un soporte extrable locales, oa travs de una red.

Herramientas de gestin de crisis para los sistemas WindowsEsta opcin proporciona acceso a las herramientas 20, todos los cuales se puedenejecutar directamente desde el CD-ROM. Al hacer clic en el icono, aparecer un pequeotringulo al lado del icono. Haciendo clic en este pequeo tringulo dar acceso a las otraspginas de herramientas.

Los documentos relativos a la gestin de crisis, Informtica Forense, OrdenadorSeguridad y Delitos InformticosLa opcin ofrece al usuario el acceso a algunos documentos de referencia comunes enformato PDF. Los documentos incluyen un formulario de cadena de custodia, laconservacin de los datos probatorios digital, Gua forense Linux para principiantes, y elexamen forense para la gua de la evidencia digital. Estos documentos son muyrecomendables, y el investigador deben revisar antes de realizar cualquier examenforense.

Examinar contenido del CD-ROM y Host OSEste es un simple explorador de archivos que proporcionar al investigador coninformacin sobre el archivo seleccionado. Se mostrar el nombre del archivo, creado,fechas accedidos y modificados, atributos,CRC, MD5 y el tamao del archivo. Debido a la naturaleza del sistema operativo Windows,la primeravez que seleccione un archivo, se mostrar la fecha de acceso del ltimo acceso. Siselecciona el mismo archivo, se mostrar la fecha y hora de la conexin anterior. Esta esuna caracterstica del sistema operativo Windows, y no se puede prevenir. Este es uno delos problemas con el examen de un sistema en vivo - acciones del investigador puedenmodificar el sistema.

Analizar en busca de imgenes a

Traducido por Sykrayo Espaa

-

26

partir de un sistema en vivoEsta herramienta permitir al investigador para analizar rpidamente el sistemapara ver si hay algunas imgenes grficas sospechosas en el sistema sospechoso.Muchos formatos grficos diferentes son reconocidos, y se muestran comominiaturas.

Traducido por Sykrayo Espaa

-

27

Barra de mens

Adems de los iconos, todas las funciones son accesibles directamente desde la barra de mende Helix.

Archivo - Permite al usuario salir de la aplicacin HelixInicio rpido - Permite al usuario poner en marcha una herramienta de comandos o elsoftware FTK ImagerPgina - Permite al usuario saltar directamente a cualquiera de las pantallas de la utilidadAyuda - Muestra informacin sobre el programa y el acuerdo de licencia

Nota: Ya que estas herramientas se ejecutan directamente desde el CDROM, CD-ROM y lamayora de girar cuando no est en uso, al hacer clic en un icono, puede tomar un momentopara que el CD-ROM a girar antes de que haya una respuesta de la aplicacin.

Nota: Todas las herramientas se ejecutan en el mismo nivel que el actual usuario registrado.Los usuarios normales pueden tener muchas restricciones en los que impiden algunas de estasherramientas se ejecute. Acceso al sistema utilizando la cuenta de administrador leproporcionar la ms acceso.

Traducido por Sykrayo Espaa

-

28

Ver informacin del sistema

Esta pantalla muestra informacin general sobre el sistema que est siendo investigado. Algunospuntos de inters:

"Admin:" nos indica si el usuario actual es el administrador (buena prctica de seguridadpara cambiar el nombre de la cuenta de administrador)

"Derechos de administrador" nos hablan de que el usuario actual tiene privilegios deadministrador. "NIC:" es el acceso MAC de la tarjeta de red. Si este valor es "000000000000" que indica

que la tarjeta de red est en modo promiscuo, y podra estar capturando todo el trfico dered en el sistema.

"IP:" es la direccin IP actual - esto podra cambiar si el sistema est configurado paraDHCP. Nombre de las unidades listadas sin informacin adicional (como A: \, E: \ y G: \ en el

ejemplo anterior) indicar tpicamente unidades extrables sin soporte insertado.

Al hacer clic sobre el pequeo tringulo situado junto al icono de previsualizacin mostrar lasegunda pgina de la informacin, que muestra los procesos en ejecucin. Al hacer clic en el

Traducido por Sykrayo Espaa

-

29

tringulo intercambiar el entre las dos pginas de informacin.

Traducido por Sykrayo Espaa

-

30

Adems de mostrar todos los procesos que se ejecutan en la memoria, haga doble clic encualquier proceso brindar al usuario la opcin de suspender la aplicacin seleccionada.

Se debe tener cuidado, y el investigador debe asegurarse de que se da por concluido elproceso adecuado. La terminacin del proceso en falso podra dar lugar a daos en elsistema y la prdida de pruebas forenses.

Traducido por Sykrayo Espaa

-

31

FAQ: Por qu no slo tiene que utilizar el construido en el "administrador de tareas" paramostrar esta informacin? Si el sistema ha sido secuestrado por un rootkit, o algn otro programamalicioso, es posible que el Administrador de tareas de Windows se ha modificado para que nomuestre el cdigo malicioso. Desde Helix se ejecuta desde el CD, no se puede modificar, y debeser capaz de mostrar todos los programas actualmente en ejecucin en el sistema.

Traducido por Sykrayo Espaa

-

32

Adquirir una imagen "en vivo" de un sistema Windows mediante dd

Hay dos herramientas proporcionadas para adquirir imgenes de la memoria fsica o unidades dedisco. En la primera pgina, hay un front-end grfico para la versin de lnea de comandos de dd,una utilidad de duplicacin de discos comn. En la segunda pgina, el investigador tiene accesoal FTK Imager de AccessData.La utilidad dd puede capturar la memoria fsica y las unidades, mientras que FTK Imager slopuede adquirir las unidades. Adems, dd pueden tomar imgenes de ms de una red, mientrasque FTK Imager slo puede imagen a dispositivos locales. Al hacer clic sobre el pequeotringulo situado junto al icono de impresin ptica mostrar el FTK Imager. Al hacer clic en eltringulo intercambiar el entre las dos herramientas de adquisicin de imgenes.

Usando dd

El campo de origen incluye un cuadro desplegable para el investigador para seleccionarcualquier unidad del sistema. El destino puede ser una unidad extrable local, una unidad dered o un oyente netcat. El nombre de la imagen es el nombre elegido de usuario y la extensin

Traducido por Sykrayo Espaa

-

33

estndar es. "Dd".

Traducido por Sykrayo Espaa

-

34

Las opciones incluyen:

Adjunto / compartido: marque esta opcin para guardar la imagen en un disco local o unrecurso compartido de red. NetCat: marque esta opcin para transferir la imagen a un servidor netcat se encuentra enla red.

Con esta opcin, tendr que especificar la direccin IP y nmero de puerto delservidor netcat.

Dividir Image: Le permite dividir la imagen en varios archivos si la imagen ser superior ala capacidad del medio de almacenamiento. Por ejemplo, si usted es imgenes de unconcierto de disco duro 10, se puede dividir la imagen para que quepa en un sistema dearchivos de CD-ROM, DVD o FAT 32, que tiene una4 GB limitacin de tamao de archivo.

Una vez que introduzca todos los parmetros y pulsa el botn "Adquirir", una ventana deshell de comandos forense se abrir. Este intrprete de comandos usa cdigo binario deconfianza para evitar que los kits de raz de la manipulacin de la imagen que se estcreando.

Ahora puede pegar la lnea de comando dd en la cscara haciendo clic derecho y seleccionando"Pegar" en el men contextual. Pulse Enter para ejecutar el comando.

Traducido por Sykrayo Espaa

-

35

Una vez finalizado el mandato, habr 3 archivos en el directorio de destino: filename.dd - La imagen del disquete filename.dd.md5 - Un archivo que contiene el MD5 del archivo de imagen. Audit.log - un archivo que contiene el comando y la salida del programa.

Traducido por Sykrayo Espaa

-

36

FTK Imager

"FTK Imager es una vista previa de datos y herramienta de imagen que le permite evaluarrpidamente las pruebas electrnicas para determinar si un anlisis con AccessData ForensicToolkit (FTK ) est garantizado. FTK Imager tambin puede crear copias perfectas (imgenesforenses) de datos de la computadora sin realizar cambios en los datos originales. "(Acceso adatos de 2005)

De acuerdo con el archivo de Ayuda de imagen FTK (Data Access, 2005), se puede: Vista previa de archivos y carpetas en los discos duros locales, disquetes, discos Zip, CD yDVD. Crear imgenes forenses de discos duros locales, disquetes, discos Zip, CD y DVD. Vista previa de los contenidos de las imgenes forenses almacenados en el equipo local o enuna unidad de red. Archivos y carpetas Exportar. Generar informes hash de los archivos regulares e imgenes de disco (incluyendo los archivosdentro de imgenes de disco).

Para acceder a la FTK Imager, seleccione la segunda pgina de la pgina de adquisicin deimgenes. Esta pgina mostrar las notas de la versin actual de la herramienta. Haga clic en"Imager" para lanzar la aplicacin real.

Traducido por Sykrayo Espaa

-

37

Traducido por Sykrayo Espaa

-

38

Nota: FTK Imager ahora tambin puede ser lanzado a travs del men de inicio rpido en lapantalla principal.

La FTK Imager es una herramienta potente y flexible. Puede ser utilizado para examinar losmedios de comunicacin y las imgenes, y se extrajo archivos borrados. Cuenta con ampliainformacin disponible a travs del men Ayuda o en el icono de signo de interrogacin en labarra de herramientas.

Para ver cmo crear una imagen del disco utilizando FTK Imager, consulte Lab 1b - CrearImagen de un disquete sospechoso (Windows, FTK Imager).

Traducido por Sykrayo Espaa

-

39

Herramientas de gestin de crisis para los sistemas Windows

Este panel proporciona al investigador una serie de herramientas para responder a losincidentes. Hay tres pginas a este panel, el resto de pginas se puede acceder haciendo clic enlos tringulos pequeos junto al icono de Respuesta a Incidentes en la barra de herramientas dela izquierda.

Las herramientas incluyen: Forense de Windows Toolchest (WFT) Coleccin de informes de respuesta a incidentes (IRCR2) Disco Evidencia de First Responder (FRED) First Responder Utilidad (FRU) Los informes de seguridad (SecReport) Md5 Generador Comando de Shell - un shell de comandos vlida a efectos legales File Recovery - Recuperar archivos borrados Rootkit Revealer - detectar la presencia de rootkits en el sistema Servidor VNC Masilla SSH Captura de Pantalla Messenger Password Mail Password Viewer Visor de almacenamiento protegido

Traducido por Sykrayo Espaa

-

40

Network Password Viewer

Traducido por Sykrayo Espaa

-

41

Registry Viewer Asterisk Logger IE History Viewer IE Cookie Viewer Mozilla Cookie Viewer

La segunda la pgina de Servicios

La tercera la pgina de Servicios

Traducido por Sykrayo Espaa

-

37

Ventanas Forense Toolchest (WFT)

La Caja de herramientas de Windows Forense (WFT) fue escrito por Monty McDougal. Estdisponible a partir de http://www.foolmoon.net/security/wft/index. Html

"El forense Toolchest de Windows (WFT) fue escrito para proporcionar una respuesta automticaincidente [o incluso una auditora] en un sistema Windows y recopilar informacin relevante parala seguridad del sistema. Se trata esencialmente de una concha de procesamiento por lotesforense mejorada capaz de ejecutar otras herramientas de seguridad y la elaboracin de informesbasados en HTML de forma vlida a efectos legales. Una persona de seguridad bien puedeutilizar para ayudar a buscar signos de un incidente (cuando se utiliza junto con las herramientasadecuadas). WFT est diseado para producir una salida que es til para el usuario, sino quetambin es adecuado para su uso en los procedimientos judiciales. Proporciona amplio registrode todas sus acciones, junto con el clculo de las sumas MD5 en el camino para que su salida esverificable. La principal ventaja de usar WFT para llevar a cabo las respuestas de incidentes esque proporciona una forma simplificada de secuencias de comandos tales respuestas utilizandouna metodologa slida para la recopilacin de datos. "(McDougal, 2005)

Cuando se inicia el programa WFT, se le pediruna carpeta de salida. El investigador debeapuntar a una carpeta de medios extrables(disquetes, zip, dispositivo USB) o una carpetacompartida en la red para evitar que laherramienta de modificacin de la unidadsospechosa.

Una vez seleccionada la carpeta, el programa lepreguntar al usuario si desea ejecutar algunasutilidades coleccin detalladas? stos puedenllegar a durar una hora o ms para ejecutar, enfuncin del sistema del sistema, la cantidad deRAM, y muchos otros factores.

A continuacin, el programa le preguntar si elusuario desea ejecutar algunos programas quepueden escribir la informacin en el sistema delsospechoso. Estas herramientas pueden poneren peligro la integridad del sistema, por lo queesta opcin se debe utilizar con cuidado.

Por ltimo, el programa mostrar el comandoy pedir conformacin.

Traducido por Sykrayo Espaa

-

38

Una vez que el usuario hace clic en "S", una herramienta de comandos se abrir, y el proceso derecoleccin se iniciar. Dependiendo de las opciones seleccionadas, el proceso de recogidapuede tardar desde unos pocos minutos a unas pocas horas.

Una vez que la coleccin est terminado, el usuario ser devuelto al programa de la hlice. Si elusuario examina la carpeta de destino, hay un ahora un archivo "index.html". Este archivo sepuede examinar conun navegador de su eleccin. Para evitar la contaminacin adicional del sistema sospechoso, quedebe ser visto en otro sistema.

Un resultado de ejemplo se muestra a continuacin.

La salida puede ser navegado utilizar los hipervnculos destacan. WFT produce unaimpresionante coleccin de informacin del sistema. Adems, en la ficha Registro muestra loscomandos que se han ejecutado y la ficha Config muestra el archivo de configuracin WFT.

Desde el sitio web: Windows Forense Toolchest (WFT) fue diseado para ser til tanto para unadministrador de seguridad y como una herramienta para ser utilizado en un tribunal dejusticia. Uno de los temas ms importantes que intervienen en un proceso judicial esasegurarse de que usted tiene un registro adecuado de todas las acciones que se han tomado.Tambin es necesario disponer de las medidas de proteccin adecuadas para garantizar quelos datos presentados no han sido alterados.

WFT busca cumplir con ambos requisitos. Una de las caractersticas ms importantes de WFT esel hecho de que los registros de cada actuacin que realiza como parte de la ejecucin decomandos.

Traducido por Sykrayo Espaa

-

39

Un investigador forense con Windows Toolchest (WFT) necesitara un cierto nivel deconocimiento para interpretar los datos producidos por ejecutarlo. Si el archivo de configuracinse utiliza correctamente, entonces WFT es auto

Traducido por Sykrayo Espaa

-

40

documentar hasta cierto punto, ya que cada informe HTML producido tendr la descripcin de laherramienta como parte de su salida. En ltima instancia, el investigador tiene que tener unconocimiento prctico de las herramientas que se invocan mediante WFT ser capaz deinterpretar sus resultados. Principal beneficio de WFT al investigador es su capacidad paraproporcionar un guin, respuesta automtica, mientras que la promocin de la integridad forensey el registro detallado.

Ventanas Forense Toolchest (WFT) proporciona una salida en dos formatos de datos. Cadauno de ellos sirve a un propsito especfico tal como se describe a continuacin.

La primera y ms til formato de salida HTML. Abrir el archivo index.htm producido por WFTofrece un fcil de leer y fcil de navegar interfaz para la salida de las distintas herramientasinvocados mediante WFT. Cada uno de los informes producidos bajo WFT incluye la suma decomprobacin MD5 para el binario que se est ejecutando, la lnea de comandos exacta emitidapara generar la salida, una descripcin de la herramienta, y la salida producida por la herramientajunto con la suma de comprobacin MD5 asociado con la salida. Los informes HTML se handiseado para ser auto-documentado a travs del texto que se proporciona en el archivo deconfiguracin.

El segundo tipo de salida producida por WFT es la salida de texto sin formato de lasherramientas. Este formato permite al espectador ver la salida del comando individual tal ycomo se produjo. Generalmente es una mala idea, de cualquier manera, manipular los datosque se utilizan como prueba en un tribunal de justicia. WFT busca preservar los datosoriginales al tiempo que proporciona una versin ms fcil de utilizar HTML para suvisualizacin. Las sumas de comprobacin MD5 producidos por cada uno de los archivos de

Traducido por Sykrayo Espaa

-

41

salida durante la recoleccin constituye una garanta para asegurar la salida puede serverificada en una fecha posterior.

Traducido por Sykrayo Espaa

-

42

Coleccin de informes de respuesta a incidentes (IRCR2)

Escrito por John McLeod. Disponible desde http://ircr.tripod.com/

"La coleccin de informes de respuesta a incidentes es un script para llamar a una coleccin deherramientas que recoge y / o anlisis de datos en un sistema Microsoft Windows. Usted puedepensar en esto como una instantnea del sistemaen el pasado. La mayora de las herramientas estn orientadas hacia la recogida de datos enlugar de anlisis. La idea de IRCR es que cualquier persona puede ejecutar la herramienta yenviar la salida a un profesional de la seguridad informtica especializada para su posterioranlisis. "(McLeod, 2005)

Para evitar que el sistema sospechoso de ser modificado, esta herramienta enva la salida a unsistema de escucha que est conectado a travs de una conexin de red. En el sistema deescucha, es necesario ejecutar netcat. Para este ejemplo, hemos ejecutado el comando en unamquina con la direccin IP 192.168.1.2:

nc-l-p 8888> IRCR2OutputReport.txt

En el sistema sospechoso, cuando se inicia el programa IRCR2, se le pedir al usuario ladireccin del sistema de escucha.

A continuacin, se le pedir para el puerto del oyente.

Por ltimo, se mostrar el comando y pedir confirmacin.

Traducido por Sykrayo Espaa

-

43

Traducido por Sykrayo Espaa

-

44

Dependiendo de la velocidad del sistema y la velocidad de la red, este programa puede tomarun tiempo para ejecutar. No es inusual para el programa para generar varios errores. Una vezfinalizado el programa, el archivo de salida contendr un informe detallado del sistemasospechoso.

Archivo de salida de muestra

Coleccin de informes de respuesta a incidentes

Nombre:Nombre del equipo:tal_mc

Sistema operativo: Microsoft Windows XP [Versin 5.1.2600]

START - Tiempo: 21:30:47.45 Fecha: Lunes 12/12/2005

21:30:47.63Comando: ATAT lista programadaSALIDA:No hay entradas en la lista.

21:30:47.76Comando: doskey / historyMS-DOS historia lista desalida:

21:30:47.87Comando: ipconfig / allMuestra la informacin de configuracinSALIDA:

Configuracin IP de WindowsHost Name. . . . . . . . . . . . : Tal_mcSufijo DNS principal. . . . . . . :Tipo de nodo. . . . . . . . . . . . :Enrutamiento IP habilitado mixto. . . . .. . . : No Proxy WINS habilitado. . . . .. . . : No se

Adaptador Ethernet VMware Network vmnet8:Sufijo de conexin especfica DNS. :Descripcin. . . . . . . . . . . : Adaptador de VMware Virtual Ethernet para vmnet8Direccin fsica. . . . . . . . . : 00-50-56-C0 00-08DHCP permiti. . . . . . . . . . . : No seDireccin IP. . . . . . . . . . . . : 192.168.95.1Mscara de subred. . . . . . . . . . . : 255.255.255.0Puerta de enlace predeterminada. . . . . . . . . :

21:30:48.15Comando: MEM.exe / dMuestra la memoriaSALIDA uso:

Direccin-------

Nombre--------

TipoTamao------

------

000000 000400 Interrumpir Vector000400 000100 rea de Comunicacin ROM000500 000200 DOS rea de Comunicacin

000700 IOCONPRNAUX

000370 Datos del sistemaSistema controladorde dispositivo delsistema decontroladores dedispositivos SystemDevice Driver

Traducido por Sykrayo Espaa

-

45

Disco Evidencia de First Responder (FRED)

Escrito por el Agente Especial Jesse Kornblum de la Oficina de Investigaciones Especiales de losEstados UnidosFuerza Area. Para obtener ms informacin sobre su trabajo, verhttp://research.jessekornblum.com /

FRED es la primera evidencia de disco de Responder. Este archivo de MS / DOS lotes recogeruna gran cantidad de informacin del sistema y guardarla en un archivo de texto.

Hay 3 iconos disponibles paraFRED que determinan dndese encuentra el archivo desalida. Latres iconos indican: Dispositivo de Almacenamiento Floppy, Netcat y Otros.

Salida a Floppy

Si el sistema sospechoso tiene una unidad de disquete, el primer icono a escribir la informacin enun disquete.

Si el usuario hace clic en "S", se crearn dos archivos en eldisquete. La salida del informe estar en: \ audit.txt, y la firma MD5del fichero audit.txt estar en el a: \ audit.MD5.

Salida a travs de NetCat

El segundo icono se transmite a travs de la salida netcat a otro sistema. Esto es til si elsistema est conectado a una red, y no tiene un disquete. En el sistema de escucha, esnecesario ejecutar netcat. Para este ejemplo, hemos ejecutado el comando en una mquinacon la direccin IP 192.168.1.2:

nc-l-p 8888> FREDOutputReport.txt

En el sistema sospechoso, cuando elF.R.E.D. se inicia el programa, se lepedir al usuario la direccin delsistema de escucha.

Traducido por Sykrayo Espaa

-

46

A continuacin, se le pedir para el puerto del oyente.

Por ltimo, se mostrar el comando y pedir confirmacin.

Una vez finalizado el programa, pulse -C en el sistema de escucha. El archivo de salidacontendr un informe detallado del sistema sospechoso.

A diferencia de las otras dos opciones, esta opcin no se crear automticamente un archivo MD5para la salida.Ahora debe ejecutar el md5sum en el registro de auditora adquirida, y guardar ese nmero. Nomodifique el archivo original, ya que eso va a cambiar la firma MD5. Se recomienda que el MD5est escrito en la etiqueta de evidencia para el disquete.

Salida a otro dispositivo de almacenamiento

Por ltimo, el tercer icono permitir al usuarioseleccionar la carpeta de salida. Se recomienda quela salida se enva a una unidad extrable o unrecurso compartido de red. La salida no debe serescrito al sistema del sospechoso, ya que estopuede poner en peligro la integridad del sistema.

El programa se confirme el directorio desalida.

Traducido por Sykrayo Espaa

-

47

Traducido por Sykrayo Espaa

-

48

El programa entonces confirmar el comando.

Si el usuario hace clic en "S", se crearn dos archivos en lacarpeta de destino. La salida del informe estar en audit.txt, yla firma MD5 del fichero audit.txt estar en el audit.MD5.

Archivo de salida de muestra

FRED v1.4 - 6 de octubre de 2005 [modificado para HELIX 10/2005]=================================================

START TIEMPO=================================================

Hora: 21:52:54.84 Fecha: lun 12/12/2005=================================================

PsInfo=================================================

System informacin para \ \ TAL_MC:Uptime: 12 das 23 horas 21 minutos 22 segundos versin Kernel:Microsoft Windows XP, multiprocesador libre Tipo de producto:profesionalesVersin del producto: 5.1Service Pack: 1aKernel nmero de compilacin: 2,600Organizacin social:Propietario registrado:12/22/2004, 06:54:16 AM Estado deactivacin:: Fecha Instale ActivadoVersin de IE: 6.0000Raz del sistema: C: \ WINDOWSProcesadores: 2Velocidad del procesador: 3,2 GHzTipo deprocesador:

Intel (R) Pentium (R) 4 CPU

Memoria fsica: 1536 MBControlador de vdeo: Intel (R) 82845G/GL/GE/PE/GV Controlador grfico

NET=================================================

CUENTAS=================================================

Fuerza cierre de sesin de usuario cunto tiempodespus de que expire el tiempo: la edad mnimade la contrasea (das):Edad mxima de la contrasea (das):Longitud mnima de la contrasea: 0

Nunca042

Longitud de historial de contraseas mantenido: NingunoUmbral de bloqueo:Duracin del bloqueo(minutos):

Nunca30

Ventana de observacin de bloqueo (minutos): 30Ordenador

papel: ESTACIN DE TRABAJO

El comando se ha completado satisfactoriamente.

NET=================================================

COMPARTIR=================================================

Share nombre Observacin de Recursos-------------------------------------------------- ----------------------------

- $ IPC IPC remotaD $ D: \ Default compartir C $ C: \ Default compartirF $ F: \ Default compartir ADMIN $ C: \ WINDOWS Remote

Traducido por Sykrayo Espaa

-

49

AdminE $ E: \ Default compartir

Traducido por Sykrayo Espaa

-

50

First Responder Utilidad (FRU)

Escrito por Harlan Carvey. Disponible desde http://www.windows-ir.com/ Tools.html

"La primera utilidad Responder (FRU) es utilizado por un primer nivel de respuesta pararecuperar los datos voltiles de" sistemas de las vctimas ". La versin actual de la FRU esuna herramienta CLI (interfaz de lnea de comandos) llamado FRUC. El FRUC funciona conuna combinacin de un archivo INI y las opciones de lnea de comandos. "(Carvey, 2005a)

Para evitar que el sistema sospechoso de sermodificado, esta herramienta enva la salida a unsistema de Project Server Forense (FSP) que seconecta a travs de un servidor de FSPconnection.The red est disponible en el CD de lahlice en el directorio \ IR \ FSP en el FSPC archivo.zip.

Una vez FSP se ha instalado en el sistema delinvestigador, el comando:

C:? Perl FSP> fsp.pl

Se iniciar el server.It FSP mostrar unmen de configuracin (Carvey, 2005b).

Para obtener ms informacin acerca de la FSP, ver Carvey, HA (2005). Forense de Windows yde recuperacin de incidentes. Boston: Addison-Wesley. Captulo 8 del libro, que trata de la FSP,est disponible como un captulo de la muestra a partir de:http://awprofessional.com/content/images/ 0321200985/samplechapter/carvey_ch08.pdf

En el sistema sospechoso, cuando seinicia el programa de FRU, se le pediral usuario la direccin del sistema deescucha.

A continuacin, se le pedir para elpuerto del oyente. Es importante queeste puesto nmero coincide con elnmero de puerto en el servidor de FSP.

Traducido por Sykrayo Espaa

-

51

Se le preguntar por la ubicacin delarchivo fruc.ini. El usuario debe seleccionarel archivo por defecto, a menos que hayancreado su propio archivo fruc.ini.

Por ltimo, se mostrar el comando y pedirconfirmacin.

Una vez que elusuario hace clicen "S", elcomando secoloca en elportapapeles.

Cuando se abra la consola de comandos, el usuario debe haga clic en el interior de la misma, yseleccione Pegar para insertar el comando en el shell de comandos.

Al pulsar Intro se ejecutar el comando.

La informacin en el sistema del sospechoso se transferir ahora al Proyecto Forense servidorSistema.

Traducido por Sykrayo Espaa

-

52

SecReport

SecReport es una herramienta gratuita disponible en http://members.verizon.net / ~vze3vkmg/index.htm.

"Es una pequea suite de dos herramientas de lnea de comandos para la recopilacin deinformacin relacionada con la seguridad del sistema basado en Windows (SecReport) y lacomparacin de los dos informes de cualquiera de los dos sistemas o de la misma del sistemadespus de un tiempo (Delta). Yo uso estas herramientas para evaluar rpidamente el nivel deaseguramiento de sistema de Windows y comparar los resultados con el valor basal. Lasherramientas son tiles tanto en la administracin de la seguridad diaria y durante Responceincidente - para la recoleccin rpida de informacin. Las herramientas no necesitan serinstalados en el sistema y se puede ejecutar directamente desde el disco duro o CD-R o unaunidad de red (asignada o UNC). Formato de los informes - XML. Los informes se puedenvisualizar con el navegador IE 6.0. Archivo hash MD5 de informe creado automticamente."(SecReport, 2005)

Plataformas compatibles: Windows 2000, XP, 2003 - soporte completo; NT4 (SP6 o posterior) -apoyo limitado

Helix ofrece al investigador con una interfaz grfica de la aplicacin. Al hacer clic en elSecReport Icono generar la siguiente ventana:

La salida debe ser dirigida a los medios extrables para evitar la contaminacin del sistemadel sospechoso. Introduzca el nombre de la unidad y haga clic en Aceptar.

Informacin sobre hotfix requiere una conexin rpida a Internet. El valor predeterminado es No.Haga clic en Aceptar para continuar. El mensaje de confirmacin showsthe comando y susparmetros.

Traducido por Sykrayo Espaa

-

53

Al hacer clic en S, se abrir una consola de comandos, que se ejecutar el comando. Despusde unos minutos, el programa se complete y pedir al usuario que presione cualquier tecla paracontinuar.

Al pulsar cualquier tecla se cerrar la ventana. El investigador encontrar dos archivos de salidaen la ubicacin especificada. securityreport.xsl es la hoja de estilo para el informe, y el archivomachinename_date.xml. Haga doble clic en el archivo xml. Abrir el informe en InternetExplorer.

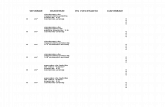

Este informe se prolonga por varias pginas, detallando los siguientes datos:

Configuracin de la red Directiva de auditora Configuracin del registro de eventos Servicios Aplicaciones Hotfixes Puertos abiertos Configuracin del archivo de paginacin Hardware Procesadores Discos fijos Los puestos de control mixtos

Traducido por Sykrayo Espaa

-

54

Ejemplo de Salida

Traducido por Sykrayo Espaa

-

55

Md5 Generador

En la pgina 2 de las herramientas de gestin de crisis, ver un cuadro de entrada que lepermitir generar la firma MD5 de cualquier archivo.

Comience presionando el botn "...". Con ello se abre un gestor de archivos que puede utilizarpara seleccionar un archivo.

Traducido por Sykrayo Espaa

-

56

Traducido por Sykrayo Espaa

-

57

Seleccione un archivo y una vez que ha sido incluido en el "FILE:" cuadro de texto, el usuariopuede hacer clic en "HASH"botn para generar el MD5 del archivo.

Traducido por Sykrayo Espaa

-

58

Comando de Shell

Este es un shell de comandos vlida a efectos legales, lo que significa que funciona slo deconfianza, no comprometidos, los binarios que se incluyen en el CD.

El Helix GUI detectar automticamente y ejecutar el shell de comandos apropiados para el

sistema operativo que est en uso. Todos los comandos estndar estn disponibles, as como

el acceso a las versiones de lnea de comandos demuchas de las herramientas forenses incluido en el CD. El comando path mostrar todos losdirectorios que se buscan para encontrar el comando.

Desde hace varios directorios pueden contener comandos con el mismo nombre, si el usuariodesea un comando especfico, deben especificar la ruta completa al comando especfico.

22:32:49.43 I: \ IR> ruta PATH = I: \ IR \ FAU \, I: \ IR \ Cygwin \, I:\ IR \ bin \, I: \ IR \ WFT; I: \ IR \ IRCR \, I: \ IR \ unxu tils \, I:\ IR \ Sysinternals \, I: \ IR \ microsoft \, I: \ IR \ SystemTools \, I:\ IR \ ntsec ureza \, I: \ IR \ perl \, I: \ IR \ Foundstone \, I: \ IR \2k \, I: \ IR \ 2k3 \, I: \ IR \ PSF \, I: \ IR \ nt \, I: \ IR \ XP \;I: \ \ IR conchas \, I: \ IR \ NirSoft \, I: \ IR \ windbg \

22:32:53.43 I: \ IR>

Traducido por Sykrayo Espaa

-

59

Rootkit Revealer

Esta es una herramienta gratuita de SysInternals (http://www.sysinternals.com/Utilities /RootkitRevealer.html). Segn el sitio web, "Se ejecuta en Windows NT 4 y superiores, y su salidase enumeran Registro y discrepancias API del sistema de archivos que pueden indicar lapresencia de un usuario o modo kernel rootkits. RootkitRevealer detecta correctamente todos losrootkits persistentes publicados en www.rootkit.com, incluyendo AFX, Vanquish y HackerDefender".

Qu es un rootkit? Se trata de una serie de aplicaciones de malware que reemplazan lasutilidades estndar de Windows con programas de caballo de Troya, en un intento de hacersecargo de su sistema. Esto rootkits modifican el sistema operativo para que pueda ocultar con xitoy evitar los medios tradicionales de deteccin. Por ejemplo, puede modificar el explorador deWindows y los comandos DIR para que el usuario no ser capaz de ver el directorio del rootkit esinstalado in Adems, los rootkits se abren puertas traseras en el sistema para permitir el controlremoto del sistema de envo de spam, lanzamiento de ataques de denegacin de servicio, o porpiratear software.

Para obtener ms informacin sobre los rootkits, consultewww.rootkit.com y la pgina de Microsoft en lainvestigacin rootkit research.microsoft.com / rootkit /.