Cuna Mas Listado Para Equipamientos Ciai Foncodes Abril 2013

Seguridad foncodes

-

Upload

juancarlosreategui -

Category

Technology

-

view

1.207 -

download

0

description

Transcript of Seguridad foncodes

SEGURIDAD INFORMATICA

EQUIPO DE TRABAJO DE SISTEMAS (ETS)

MA Juan Carlos Reátegui Foncodes

SGSI Foncodes generando competencias...

Desafios en la sociedad digital

Marco Legal

Propiedad Intelectual

Fiscalización

Infrastructura Privacidad

Comercio Electrónico

Seguridad

Protección al Consumidor

SGSI Foncodes generando competencias...

TICs nuevas dimensiones I- Instrumentos para todo tipo de proceso de datos.Los sistemas informáticos, integrados por ordenadores, periféricos y programas, nos permiten realizar cualquier tipo de proceso de datos de manera rápida y fiable: escritura y copia de textos, cálculos, creación de bases de datos, tratamiento de imágenes...

- Almacenamiento de grandes cantidades de información en pequeños soportes de fácil transporte USB (Ejemplo : USB de 15 GB).

- Canales de comunicación inmediata para difundir información y contactar con cualquier persona del mundo mediante la edición y difusión de información en formato web, redes sociales, el correo electrónico, los servicios de mensajería inmediata, los fórums telemáticos, las videoconferencias, los blogs y las wiki...

SGSI Foncodes generando competencias...

TICs nuevas dimensiones II- Automatización de tareas, programación de las actividades que queremos que realicen las computadoras.

- Interactividad. Las computadoras nos permiten “dialogar” con programas de gestión, videojuegos, materiales formativos multimedia, sistemas expertos específicos...

- Instrumento cognitivo que potencia nuestrascapacidades mentales y permite el desarrollo de nuevas maneras de pensar.

- Homogeneización de los códigos empleados para el registro de la información mediante la digitalización de todo tipo de información: textual, sonora, icónica y audiovisual.

SGSI Foncodes generando competencias...

LA ERA INTERNET

Internet nos proporciona un mundo en el que podemos hacer casi todo lo que hacemos en el mundo real y además nos permite desarrollar nuevas actividades

Actividades enriquecedoras para nuestra personalidad y forma de vida (contactar con foros telemáticos y personas de todo el mundo, localización inmediata de cualquier tipo de información, teletrabajo, teleformación, teleocio...).

Podemos repartir el tiempo de nuestra vida interactuando en tres mundos: el mundo presencial, de naturaleza física, regido por las leyes del espacio, en el que hay distancias entre las cosas y las personas; el mundo intrapersonal de la imaginación y el ciberespacio, de naturaleza virtual, constituido por bits, sin distancias.

SGSI Foncodes generando competencias...

La información es un activo que, como otros activos importantes del negocio, tiene valor para la organización y requiere en consecuencia una protección adecuada. Como resultado de esta creciente ínter conectividad, la información esta expuesta a un mayor rango de amenazas y vulnerabilidades.

En General hay que proteger los activos informáticos (Activo Informático: Conjunto de bienes de una organización que se encuentran relacionados directa o indirectamente con la actividad informática).

SEGURIDAD DE LA INFORMACION

SGSI Foncodes generando competencias...

La información adopta diversas formas:

Puede estar impresa o escrita en papel, almacenada electrónicamente, transmitida por correo o por medios electrónicos, mostrada en video o hablada en conversación.

Debe protegerse adecuadamente cualquiera que sea la forma que tome o los medios por los que se comparta o almacene.

SEGURIDAD DE LA INFORMACION

SGSI Foncodes generando competencias...

POR QUE ES IMPORTANTE

Cumplir con Normas Legales Vigentes

Como reaccionar ante las Contingencias (Siniestros, peligros, delitos, etc.)

Uso indebido de activos informáticos y no saberlo, Normatividad.

Hacia donde vamos en materia informática.

Saber identificar peligros.

Ser concientes que la seguridad es responsabilidad de todos.

SGSI Foncodes generando competencias...

Integridad

Confidencialidad

Disponibilidad

No alteración de la

informaciónen su

contenido.

Acceso a la información por

la persona autorizada.

Información disponible cuando sea requerida.

Principios Básicos:

SGSI Foncodes generando competencias...

Objetivos de Seguridad : Tener un Sistema de Gestión de Seguridad

Informática (SGSI).

Para que: Para garantizar la seguridad de la información. Para cumplir la Normatividad Vigente.

RESOLUCIÓN MINISTERIAL Nº 246-2007-PCM Norma Técnica Peruana “NTP-ISO/ IEC 17799:2007 EDI. Tecnología de la Información. Código de buenas prácticas para la gestión de la seguridad de la información.

Preservar la seguridad de la información cuando la responsabilidad para el procesamiento de la información ha sido contratado a otra organización (tercerización u outsourcing).

SGSI Foncodes generando competencias...

SGSI

El sistema de gestión de la seguridad de la información (SGSI) es la parte del sistema de gestión de la empresa, basado en un enfoque de riesgos del negocio, para:

Establecer – implementar – operar - monitorear - mantener y mejorar la seguridad de la información.

Incluye.

Estructura, políticas, actividades, responsabilidades, prácticas, procedimientos, procesos.

SGSI Foncodes generando competencias...

Modelo utilizado para establecer, implementar, monitorear y mejorar el SGSI.

Planificar

VerificarHacer

Actuar

Partes Interesadas

Implementar y operar el SGSI

Monitorear el SGSI

Mantener y Mejorar el SGSI

Establecer el SGSI

Partes Interesadas

Requisitos y expectativas

Seguridad Gestionada

Filosofía del SGSI

SGSI Foncodes generando competencias...

El SGSI adopta el siguiente modelo:

PHVA

Planificar

Verificar

Hacer

Actuar

Definir la política de seguridad

Establecer el alcance del SGSI

Realizar los análisis de riesgos

Seleccionar los controles

Implantar el plan de gestión de riesgos

Implantar el SGSI

Implantar los controles.

Implantar indicadores.

Revisiones del SGSI por parte de

la Dirección.

Realizar auditorías internas del SGSI

Adoptar acciones correctivas

Adoptar acciones preventivas

Filosofía del SGSI

SGSI Foncodes generando competencias...

Pasos a seguir Definir el alcanse de SGSI

Fondodes, incluyendo las zonales a nivel nacional.

Definir la politica de seguridad. Directiva de Politicas Informaticas de Foncodes.doc

Efectuar una analisis de riesgos. Análisis de Riesgos

Plan de Continuidad del Negocio. Plan de Contingencias

Plan de Contingencias

Procedimientos estandarizados de Seguridad. Procedimientos Estandarizados

Capacitación en seguridad al personal Monitoreo.

SGSI Foncodes generando competencias...

Definición de una política de seguridad Guiada por los riesgos Objetivos de una política de seguridad:

Informar al mayor nivel de detalle a los usuarios, empleados y gerentes de las normas, procedimientos y mecanismos que deben cumplir y utilizar para proteger los componentes de los sistemas de la organización.

Proporcionar los criterios para identificar, adquirir, configurar y auditar los sistemas de computación y redes para que estén en concordancia con la política de seguridad.

SGSI Foncodes generando competencias...

Arquitectura de seguridad

Una política de seguridad especifica las bases sobre las cuales se construirá la arquitectura de seguridad de la organización.

Una arquitectura de seguridad es la forma como se organizan todos los elementos necesarios para satisfacer los objetivos de seguridad definidos en una organización.

SGSI Foncodes generando competencias...

Arquitectura de seguridad (II) Protección a varios niveles y contra

amenazas accidentales e intencionales: Protección del recurso humano

Ante amenazas físicas

Protección de la infraestructura física Ante amenazas físicas

Protección de la de red Ante ataques pasivos y activos

Protección de los servicios Ante ataques internos a la organización Ante ataques externos a la organización

SGSI Foncodes generando competencias...

Tópicos cubre ISO/IEC 17799:2000

Recomienda prácticas dentro de una organización para establecer y controlar las áreas de: Política de Seguridad de la Información Estructuración del Proceso de Seguridad Clasificación y Control de Activos de la Organización Seguridad y Personal Seguridad Física y Ambiental Gestión de las Comunicaciones y de las Operaciones Control de Acceso Desarrollo y Mantenimiento de Sistemas Gestión de la Continuidad del Negocio Cumplimiento con el Marco Jurídico

SGSI Foncodes generando competencias...

Manejo de incidentes de seguridad Un incidente de seguridad es un evento que involucra la

violación de la política de seguridad de la organización ¿Cómo identificar un incidente?

Prestar atención a “sintomas” que pueden estar asociados a incidentes de seguridad Estrellado del sistema (Crash system) Cuentas nuevas Archivos nuevos, modificados o eliminados Negación de servicios Rendimiento irregular del sistema Uso del sistema fuera de los patrones o registros

habituales Líneas que indican un patrón de ataque en los registros

del sistema Ayudarse con herramientas de detección de anomalias

(profilers, network monitoring tools, log analyzers, network intusion detection systems)

SGSI Foncodes generando competencias...

Manejo de incidentes de seguridad (II) Debe definirse un plan y una política de manejo de

incidentes de seguridad (antes, durante, después)

Objetivos del plan: Averiguar cómo ocurrió el incidente Averiguar cómo evitar la generación nuevamente del

incidente Determinar el impacto y daño del incidente (limitarlo) Recuperar el sistema del incidente (retomar el control) Actualizar la política de seguridad, sus procedimientos,

servicios, mecanismos y tecnologías empleadas Averiguar quién provocó el incidente y ejecutar las

sanciones respectivas

SGSI Foncodes generando competencias...

Plan de Continuidad del Negocio

• 72% de todos los negocios tienen alguna de estas condiciones:– No tienen Plan de Continuidad del Negocio.

– Si lo tienen, nunca lo han probado.

– Su Plan falló cuándo lo probaron.

• Solamente 18% de los datos de usuario final están protegidos. *

*VERITAS Disaster Recovery Survey 2004.

Plan de continuidad del negocio (BCP-Business Continuity Plan): Un plan documentado y probado con el fin de responder ante una emergencia de manera adecuada, logrando así el mínimo impacto a la operación del negocio de Foncodes.

SGSI Foncodes generando competencias...

Plan de Contingencias

Plan de Contingencia: Es un subconjunto de un plan de continuidad de negocio, que contempla como reaccionar ante una contingencia que pueda afectar la disponibilidad o los servicios ofrecidos por los sistemas informáticos.

Una contingencia puede ser un problema de corrupción de datos, suministro eléctrico, un problema de software o hardware, errores humanos, intrusión etc.

SGSI Foncodes generando competencias...

Procedimientos Estandarizados

Atención al Usuario (Help Desk)

Atención de Requerimiento de Sistemas Informáticos

Apertura de Cuentas de Usuario en la Red

Inhabilitación de Cuentas de Usuarios en la Red.

Gestión de Incidentes.

Pase a producción de Aplicativos Informáticos.

SGSI Foncodes generando competencias...

Capacitación

Importancia de la Seguridad para Foncodes.

Políticas de Seguridad de Foncodes.

Análisis de riesgos.

Procedimientos de Seguridad de Foncodes.

SGSI Foncodes generando competencias...

Mensaje:

La integridad y oportunidad en la entrega de la información es fundamental para la función que realiza FONCODES y permite brindar confianza y seguridad en la toma de decisiones.

La Seguridad depende de todos nosotros...

Muchas gracias...!!!

FONCODES

SGSI Foncodes generando competencias...

Monitoreo de la seguridad Ambiente de redes y sistemas basados en tecnologías de la

información constantemente susceptibles a nuevas amenazas y/o vulnerabilidades

¿Cómo estar al día con el proceso de seguridad?: Suscribirse a boletines de seguridad con las últimas noticias de amenazas

http://www.cert.org http://www.alw.nih.gov/Security/security-advisories.html http://www.securityfocus.com

Suscribirse a las listas de distribución de correctivos (patches) de las compañías o instituciones que proveen y mantienen el software y las tecnologías utilizadas en los sistemas e infraestructura de la organización⇒ Aplicar los correctivos de seguridad

Monitorear las configuraciones de los sistemas para identificar cambios y averiguar su origen⇒ Vigilar y proteger el sistema contra conductas y configuraciones no acordes con los objetivos del plan de seguridad de la organización y con su política de seguridad⇒ Detectar cambios, revertirlos e investigarlos

Actualizar la política de seguridad Ante cualquier incidente En ausencia de incidentes, por lo menos una vez al año

Auditar regularmente la política de seguridad

SGSI Foncodes generando competencias...

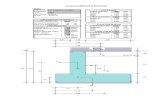

JEFE DE EQUIPO DE SISTEMAS

Página 1

UNIDAD ADMINISTRATIVA : EQUIPO DE TRABAJO DE SISTEMAS

PRODUCCIÓNUSUARIO SOLICITANTE SOPORTE TECNICO

INICIO

FONCODES ATENCION AL USUARIO (HELP DESK)

Código : ETS-PROI-001

Versión : 01.01

Fecha : 17-09-2009

Solicitud de Servicio

Informático

EVALUA ¿Es Trivial?

Asigna a un técnico Senior

para la respectiva atención

Atiende al Usuario

Toma Medida de Excepción

FIN

SI

Escala de Nivel

Si

¿Requiere Soporte Externo?

Si

No

NOCasos Excepcionales

FECHAFIRMARUBRO CARGO

Elaborado

Revisado

Aprobado

REGISTRO de Atenciones

Usuario Satisfecho

No

Usuario Atendido

Recibe Solicitud de Servicio

Aprueba Requerimiento

Elabora requerimiento

Externo

No

Si

Escala de Nivel

Solicitud de Atención

![Foncodes [modo de compatibilidad]](https://static.fdocuments.es/doc/165x107/558b7e0dd8b42a795b8b46b3/foncodes-modo-de-compatibilidad.jpg)