Seguridaddelainformacionpublica

-

Upload

omaira-castro -

Category

Documents

-

view

765 -

download

1

Transcript of Seguridaddelainformacionpublica

SEGURIDAD DE LA

INFORMACIÓN PUBLICA

CARMEN INES NIEVES

YANILZA LAFORI AMARIS

OMAIRA CASTRO LIZARAZO

SEGURIDAD DE LA INFORMACIÓN

PUBLICA

De acuerdo al artículo 74 de la Constitución

política de Colombia, TODAS LAS

PERSONAS TIENEN DERECHO A

ACCEDER A LOS DOCUMENTOS

PUBLICOS SALVO LOS CASOS EN LOS

QUE ESTABLEZCA LA LEY.

INFORMACIÓN:

EJE DE CONSTRUCCIÓN Y

CONFIGURACIÓN DE LO PÚBLICO.

El Estado, a nivel social cumple con una serie de

funciones que legitiman su existencia entre ellas

encontramos la regulación de los circuitos de información

en la sociedad como eje de construcción de lo

público, en donde la información como eje de la

construcción y configuración de lo público y por lo tanto

el manejo del Estado

Información:

EJE DE CONSTRUCCIÓN Y CONFIGURACIÓN DE LO PÚBLICO.

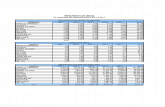

la información es foco del análisis

la información

Información Corroboradle.

Información

Obsoleta.

Información Fragmentada.

Informar Informática

TIC‟S

Influye en los principios

celeridad

transparencia.

efectividad.

eficacia.

eficiencia.

Generación de conocimiento

Replanteamiento

Espacio publico

Concepto publico

INFORMACIÓN:

EJE DE CONSTRUCCIÓN Y

CONFIGURACIÓN DE LO PÚBLICO.

El Estado, a nivel social cumple con una serie de

funciones que legitiman su existencia entre ellas

encontramos la regulación de los circuitos de información

en la sociedad como eje de construcción de lo

público, en donde la información como eje de la

construcción y configuración de lo público y por lo tanto

el manejo del Estado

Tecnologías de la información y comunicación (TIC‟s)

Generan conocimiento y manejo de este para lograr alcanzar desarrollo

Por tanto

el Estado desarrolla tanto los principios de celeridad, transparencia, efectividad, eficacia y eficiencia

como los procesos de planeación ya que facilitan la toma de decisiones en un tiempo oportuno

Donde las TIC‟S influyen

CONFIGURACIÓN DE LOS ESPACIOS DE LO PÚBLICO

construido a partir del proceso de la inconformidad que experimenta el ciudadano

Procesos impositivos.Procesos

propositivos.

Estos procesos junto con la opinión pública son los que determinan la configuración del espacio público

Es aquí donde el software juega un papel importante: relacionando el gobierno – pueblo

desarrollo de los procesos nacionales, y en un segundo plano a la configuración de las libertades y

derechos civiles y ciudadanas

Procesos de aceptación.

INFORMACIÓN:

EJE DE CONSTRUCCIÓN Y

CONFIGURACIÓN DE LO PÚBLICO.

El Estado administra información pública y privada

acerca de los ciudadanos. Sin embargo esta tarea es

asignada a actores que tienen la disponibilidad técnica

para la minimización de los riesgos derivados del manejo

de la información, es de esta manera que la aplicación

del software se vuelve esencial para el desarrollo de la

administración pública.

INFORMACIÓN:

EJE DE CONSTRUCCIÓN Y

CONFIGURACIÓN DE LO PÚBLICO.

No obstante, el manejo de esta información representa

una inseguridad en la operación del software que implica

exponer estos datos a un riesgo de sustracción y

alteración.

surgen dos líneas de desarrollo del software para

adoptar los sistemas de información para las

organizaciones públicas:

Software libre

Software propietario

EL PAPEL DEL ESTADO Y LA

SEGURIDAD

DE LA INFORMACIÓN.

El papel de la informática en el desarrollo y construcción

del Estado, no solamente atañe a la construcción del

mismo sino que también en lo que respecta a su

eficiencia y eficacia en relación con su proceso de

gestión. Todo en un marco de globalización

LA INFORMÁTICA

En la actuación de la función administrativa estatal

mejora

Eficiencia

Uso de los recursos

Transparencia

Responsabilidad

Redición publicas de cuantas

Gestión publica

De este modo, se mejora la interacción de los

ciudadanos con el Estado y se reducen los espacios

propicios para la corrupción

EL PAPEL DEL ESTADO Y LA

SEGURIDAD

DE LA INFORMACIÓN.

El proceso de desarrollo e implementación de software

ha tomado gran auge e importancia tanto a nivel

local, como nacional y global. Esto lo podemos observar

en la medida en que la necesidad de obtener la

información necesaria para algún proceso, deba

responder a necesidades de tiempo real

, eficiencia, eficacia y efectividad.

EL PAPEL DEL ESTADO Y LA

SEGURIDAD DE LA INFORMACIÓN. El manejo de las diferentes tecnologías informáticas y la no

homogenización de sus formatos para la presentación de la

información, han generado deficiencias en la comunicación

entre el ciudadano y el Estado.

A partir de la consolidación en términos reales de los modelos

de exclusión a los cuales se ve envuelto el ciudadano, y de la

falta de conocimiento de los parámetros de acción del Estado

en el campo informático , que el ciudadano se ve en la

necesidad de buscar otra clase de caminos para acceder a

esta clase de información, como lo es el “hackeo” o el

“crackeo”

LOS DELITOS DERIVADOS DE LA SEGURIDAD DE LA INFORMACIÓN

conductas ilícitas susceptibles de ser sancionadas por el Derecho Penal y que en su realización se valen de las computadoras como medio o fin para su

comisión

Actores

Sujeto Activo

Sujeto Pasivo o víctima del delito

Características

Conductas ilícitas

facilidades de tiempo y espacio

muchos los casos y pocas las denuncias

pérdidas económicas

CONDUCTAS ILEGALES MÁS

COMUNES

HACKER

Es quien intercepta un sistema informático para

dañar, apropiarse, interferir, desviar,, y/o destruir información que se encuentra

almacenada en ordenadores

CRACKER

el que se infiltra en un sistema informático y roba información o produce

destrozos en el mismo, y el que se dedica a desproteger todo tipo de

programas

PHREAKER

realiza mediante líneas telefónicas y con y/o sin el auxilio de un equipo de

cómputo.

Es el especialista en telefonía, empleando sus conocimientos

para poder utilizar las telecomunicaciones gratuitamente.

VIRUCKER

el ingreso de un tercero a un sistema informático ajeno, con el objetivo de

introducir «virus» y destruir, alterar y/o inutilizar la información contenida.

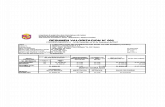

LOS DELITOS DERIVADOS DE LA SEGURIDAD DE LA INFORMACIÓN

Principales Delitos Informáticos

Acceso no autorizado

Destrucción de datos

Infracción de los derechos de autor

Espionaje

Estafas electrónicas

Transferencias de fondos

Manipulación informática

Falsificaciones informáticas

Cuando se alteran datos de los documentos

almacenados en forma

computarizada

Sabotaje informático

Virus

Gusano

Bomba ilícita o bomba de tiempo

Acceso no autorizado

LEYES CONTRA LA PIRATERIA A NIVEL MUNDIAL

En EEUU: ley para detener la' piratería' en

línea (Stop Online Piracy Act, SOPA por sus siglas en

inglés) y otros proyectos en esta misma línea podrían

hacer más vulnerables a los litigios los negocios en

Internet, y además dañan la actividad jurídica y la

libertad de expresión.

El proyecto de ley SOPA de la Cámara de

Representantes tiene como objetivo acabar con la

distribución 'online' no autorizada de películas

estadounidenses, música u otros bienes, en principio

mediante una orden a las empresas de Internet para

que bloqueen el acceso a sitios extranjeros que

ofrezcan material que viole las leyes de derechos de

autor de EEUU.

CONTRA LA PIRATERIA EN EL RESTO DEL MUNDO

En el resto del mundo, los corresponsales de El País detallan:

Argentina: Algunas demandas. Las descargas están penadas, con una ley modificada en 1998 para incluir los

aspectos digitales. Sin embargo, los niveles de piratería permanecen altísimos.

Bélgica: Los ecologistas abogan por el canon y los liberales por el sistema francés. A falta de legislación, se hacen

esporádicas intervenciones de los poderes públicos contra los más flagrantes excesos.

Brasil: Una reforma legal todavía por concretar. A pesar de la buena voluntad por parte de los distintos ministros de

Cultura y del Gobierno brasileño, el país todavía espera una reforma legal consensuada en torno a los derechos de

autor.

Estados Unidos: Control, cooperación privada y alternativas comerciales a las descargas. A una estricta legislación

y varios castigos ejemplares hay que añadir el dinamismo del sector de contenidos on-line en streaming.

Finlandia: En trámite una nueva ley de protección de la propiedad intelectual. La propuesta de ley da amplios

poderes a la policía para investigar las fuentes de infracción, incluyendo la requisa del ordenador y la investigación

tanto de los archivos como del correo electrónico.

Francia: Avisos y corte de conexión. El programa Hadopi permite cortar la conexión a Internet a quienes hagan

descargas ilegales después de tres avisos.

Holanda: Control y licencias mensuales de pago para frenar la piratería. El consenso entre particulares e industria

marca los intentos del Gobierno holandés para limitar el daño económico de las descargas.

Italia: Confusión legislativa. Se creó una comité de regulación de cuya actividad no se tiene noticia. Subir archivos

registrados a la Red se considera delito, pero el intercambio de contenidos ilegales todavía es de un volumen

inmenso.

Reino Unido: La desconexión depende de un juez y un código de conducta. La Ley de Economía Digital introduce

la posibilidad de llegar a la desconexión por infracciones contra la propiedad intelectual en Internet.

Rusia: Un paraíso para las descargas. La presión internacional no logra que el Kremlin legisle de forma

contundente contras las descargas no autorizadas de contenidos.

Suiza: Estricto uso privado. Solo se permiten las descargas para uso privado y sin ánimo de lucro. Apenas existe

„top manta‟.

CONCLUSIONES

el Estado, como orden social y forma de convivencia solidaria no es único, ya que es factible que se abra el camino a nuevas normas de convivencia; donde la información se hace mundial y cada vez es más difícil de retenerla dentro de las fronteras nacionales.

CONCLUSIONES

La implantación de nuevas tecnologías de la

información y las comunicaciones, crean

dudas sobre la soberanía de los Estados e

incidencia en la sociedad e individuos; dando

lugar a actuaciones que se salen del orden

jurídico y social establecido y tal vez

cuestionen la eficacia del Estado en su

concepción clásica.

La implantación de nuevas tecnologías de

la información y las

comunicaciones, crean dudas sobre la

soberanía de los Estados e incidencia en

la sociedad e individuos; dando lugar a

actuaciones que se salen del orden

jurídico y social establecido y tal vez

cuestionen la eficacia del Estado en su

concepción clásica