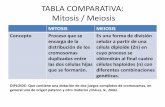

Tabla Comparativa de Politicas de Seguridad

description

Transcript of Tabla Comparativa de Politicas de Seguridad

NP

Nombredocumento

Giro Motivos Objetivo General Alcance/ público Contenido Políticas Sanciones Responsables Autorización URL

1 Políticas deseguridadInformática

Ambiental Conforme lastecnologías sehan esparcido,la severidad yfrecuencia lashantransformadoen un continuoriesgo, queobliga a lasentidades acrear medidasde emergencia ypolíticasdefinitivas paracontrarrestarestos ataques ytransgresiones.

Brindar a los usuarioslos recursosinformáticos con lacantidad y calidad quedemandan, esto es,que tengancontinuidad en elservicio los 365 días delaño confiable. Así, lacantidad de recursosde cómputo y detelecomunicacionescon que cuenta elcentro son deconsideración y serequiere que seprotejan paragarantizar su buenfuncionamiento.

La ha sidodetenidamenteplaneada, analizaday revisada a fin de nocontravenir con lasgarantías básicas delindividuo, y nopretende ser unacamisa de fuerza, ymás bien muestrauna buena forma deoperar el mismosistema conseguridad,respetando en todomomento estatutosy reglamentos yvigentes de lacorporación.

1. EQUIPOS

2. DEL CONTROL DEACCESOS

3. DE UTILIZACIÓN DELOS RECURSOS DE LARED

4. DEL SOFTWARE

5. De supervisión yevaluación

1.1Todo el equipo de cómputo(computadoras, estaciones de trabajo,servidores, y equipo accesorio), que esté o seaconectado a la red de CORPOCESAR, o aquelque en forma autónoma se tenga y quesea propiedad de la institución debe desujetarse a las normas y procedimientos deinstalación que emite el departamento deSOPORTE TECNOLOGICO E INFORMATICO.

1.2 La oficina de SOPORTE TECNOLOGICO EINFORMATICO, corresponde la realización delmantenimiento preventivo y correctivo de losequipos, la conservación de su instalación, laverificación de la seguridad física, y suacondicionamiento específico a que tengalugar. Para tal fin debe emitir las normas yprocedimientos respectivos.

2.1 Dada la naturaleza insegura de los sistemasoperativos y su conectividad en la red, laDirección de la oficina de SOPORTETECNOLÓGICO E INFORMÁTICO tiene la facultadde acceder a cualquier equipo de cómputo queno estén bajo su supervisión.

2.2 Los servidores de bases de datosadministrativos son dedicados, por lo que seprohíben los accesos de cualquiera, exceptopara el personal de la oficina de SOPORTETECNOLÓGICO E INFORMÁTICO.

3.1 Los recursos disponibles a través de la Redde CORPOCESAR serán de uso exclusivo paraasuntos relacionados con las actividades de laentidad.

3.2 La oficina de SOPORTE TECNOLÓGICO EINFORMATICO es la responsable de emitir y darseguimiento al Reglamento para el uso de laRed.

4.1 Del presupuesto de los proyectos que seotorga a las diferentes áreas de CORPOCESARuna cantidad deberá ser aplicada para laadquisición de sistemas de informaciónlicenciados o el desarrollo de sistemas deinformación a la medida.

4.2 En los equipos de cómputo, detelecomunicaciones y en dispositivos basados

1. Cualquier violación a las políticas ynormas de seguridad deberá sersancionada de acuerdo al reglamentoemitido por la SUBDIRECCIÓNADMINISTRATIVA Y FINANCIERA.

2. En cuanto a los daños a lainfraestructura tecnológica,Interceptación ilegítima de sistemainformático o red detelecomunicación, Suplantación desitios Web para capturar datospersonales, Acceso abusivo a unsistema informático y de más delitosinformáticos se aplicara la ley 1273,incurriendo a las sanciones que aplica.

3. Todas las acciones en las que secomprometa la seguridad de la Red deCORPOCESAR y que no estén previstasen esta política, deberán ser revisadaspor la Dirección General para dictaruna resolución sujetándose al estadode derecho.

Oficina deSOPORTETECNOLOGICO EINFORMATICO

NO APLICA http://www.corpocesar.gov.co/files/POLITICA%20DE%20SEGURIDAD.pdf

en sistemas de cómputo, únicamente sepermitirá la instalación de software conlicenciamiento apropiado y de acorde a lapropiedad intelectual.

5.1 Las auditorías de cada actividad donde seinvolucren aspectos de seguridad lógica y físicadeberán realizarse periódicamente y deberásujetarse al calendario que establezca la oficinaSOPORTE TECNOLÓGICO E INFORMATICO y/o elgrupo especializado de seguridad.

5.2 Para efectos de que la institucióndisponga de una red con alto grado deconfiabilidad, será necesario que se realice unmonitoreo constante sobre todos y cada uno delos servicios que las tecnologías de la Internet eIntranet disponen.

2 Manual dePolíticas ySeguridad enInformática

Educación El presentedocumentotiene comofinalidad dar aconocer laspolíticas yestándares deSeguridad enInformática quedeberánobservar losusuarios deservicios detecnologías deinformación,para protegeradecuadamentelos activostecnológicos y lainformación delInstitutoNacional dePerinatologíaIsidro Espinosade los Reyes.

Difundir las políticas yestándares deSeguridad enInformática a todo elpersonal del Instituto,para el cumplimiento yobservancia que sea desu conocimiento ycumplimiento en losrecursos informáticosutilizados o asignados.

El documentodescribe las políticasy los estándares deseguridad quedeberán observar demanera obligatoriatodos los usuariospara el buen uso delequipo de cómputo,aplicaciones yserviciosinformáticos delInstituto.

1. SEGURIDAD DEPERSONAL

2. SEGURIDAD FÍSICA YAMBIENTAL

3. ADMINISTRACIÓNDE OPERACIONES DECÓMPUTO

4. CONTROLES DEACCESO LÓGICO

5. CUMPLIMIENTO DESEGURIDAD ENINFORMÁTICA

1.1 Todo usuario de bienes y serviciosinformáticos deben de firmar un convenio en elque acepte las condiciones de confidencialidad,de uso adecuado de los recursos informáticos yde información del Instituto. Los usuariosdeberán cumplir con lo establecido en elManual de Políticas y Estándares de Seguridaden Informática.

2.1 Prevenir e impedir accesos no autorizados,daños e interferencia a las sedes, instalacionese información del Organismo. Proteger elequipamiento de procesamiento deinformación crítica del Organismo ubicándolasen áreas protegidas y resguardadas por unperímetro de seguridad definido, con medidasde seguridad y controles de acceso apropiados.Asimismo, contemplar la protección del mismoen su traslado y permanencia fuera de las áreasprotegidas, por motivos de mantenimiento uotros. Controlar los factores ambientales quepodrían perjudicar el correcto funcionamientodel equipamiento informático que alberga lainformación del Organismo. Implementarmedidas para proteger la información manejadapor el personal en las oficinas en el marconormal de sus labores habituales. Proporcionarprotección proporcional a los riesgosidentificados.

3.1 Los usuarios deberán utilizar losmecanismos institucionales para proteger lainformación que reside y utiliza lainfraestructura tecnológica del Instituto. Deigual forma, deberán proteger la información

El incumplimiento al presente Manualpodrá presumirse como causa deresponsabilidad administrativa y/openal, dependiendo de su naturaleza ygravedad, cuya sanción será aplicadapor las autoridades competentes.

Dirección dePlaneación

Subdirección deDesarrolloOrganizacional

Departamentode Tecnologíasde laInformación

No Aplica http://www.inper.edu.mx/descargas/pdf/Manual_seguridad_informatica.pdf

reservada o confidencial que por necesidadesinstitucionales deba ser almacenada otransmitida, ya sea dentro de la red interna delInstituto o hacia redes externas como Internet.

Los usuarios del Instituto que hagan uso deequipo de cómputo, deben conocer y aplicar lasmedidas para la prevención de código maliciosocomo pueden ser virus, caballos de Troya ogusanos de red, utilizando las herramientas queel Instituto le proporcione.

4.1 Cada usuario es responsable del mecanismode control de acceso que le sea proporcionado;esto es, de su identificador de usuario ypassword necesarios para acceder a lainformación y a la infraestructura tecnológicadel Instituto, por lo cual deberá mantenerlo deforma confidencial.

El permiso de acceso a la información que seencuentra en la infraestructura tecnológica delInstituto, debe ser proporcionado por el dueñoresponsable de la información, con base en elprincipio de la "necesidad de saber" el cualestablece que únicamente se deberán otorgarlos permisos mínimos necesarios para eldesempeño de sus actividades.

5.1 El Departamento de Tecnologías de laInformación tiene como una de sus funciones lade proponer y revisar el cumplimiento denormas y políticas de seguridad, que garanticenacciones preventivas y correctivas para lasalvaguarda de equipos e instalaciones decómputo, así como de bancos de datos deinformación automatizada en general.

3 MANUAL DEPOLÍTICAS YESTANDARESDE SEGURIDADINFORMÁTICAPARAUSUARIOS

GOBIERNO El presentedocumentotiene comofinalidad dar aconocer laspolíticas yestándares deSeguridadInformática quedeberánobservar losusuarios deservicios detecnologías deinformación,para protegeradecuadamente

Establecer y difundirlas Políticas yEstándares deSeguridad Informáticaa todo el personal delPoder Judicial, paraque sea de suconocimiento ycumplimiento en losrecursos informáticosasignados.

El documento definelas Políticas yEstándares deSeguridad quedeberán observar demanera obligatoriatodos los usuariospara el buen uso delequipo de cómputo,aplicaciones yserviciosinformáticos delPoder Judicial delEstado de Sinaloa.

1. POLÍTICAS YESTÁNDARES DESEGURIDAD DELPERSONAL

2. POLÍTICAS YESTÁNDARES DESEGURIDAD FÍSICA YAMBIENTAL

3. POLÍTICAS,ESTÁNDARES DESEGURIDAD YADMINISTRACIÓN DEOPERACIONES DE

1.1 Todo usuario de bienes y serviciosinformáticos se comprometen a conducirse bajolos principios de confidencialidad de lainformación y de uso adecuado de los recursosinformáticos del Poder Judicial del Estado deSinaloa, así como el estricto apego al Manual dePolíticas y Estándares de Seguridad Informáticapara usuarios.

2.1 Los mecanismos de control y acceso físicopara el personal y terceros deben permitir elacceso a las instalaciones y áreas restringidasdel Poder Judicial del Estado de Sinaloa, sólo apersonas autorizadas para la salvaguarda de losequipos de cómputo y de comunicaciones, así

El incumplimiento al presente Manualpodrá presumirse como causa deresponsabilidad administrativa y/openal, dependiendo de su naturaleza ygravedad, cuya sanción será aplicadapor las autoridades competentes.

Dirección deTecnologías dela información ycomunicaciones

No Aplica http://www.stj-sin.gob.mx/files/leyes/ManualProcedimientos.pdf

los activostecnológicos y lainformación delPoder Judicialdel Estado deSinaloa.

CÓMPUTO

4.POLÍTICAS YESTÁNDARES DECONTROLES DEACCESO LÓGICO

5. POLÍTICAS YESTÁNDARES DECUMPLIMIENTO DESEGURIDADINFORMÁTICA

como las instalaciones y los diferentes Centrosde Cómputo del Poder Judicial.

3.1 Los usuarios deberán utilizar losmecanismos institucionales para proteger lainformación que reside y utiliza lainfraestructura del Poder Judicial del Estado deSinaloa. De igual forma, deberán proteger lainformación reservada o confidencial que pornecesidades institucionales deba seralmacenada o transmitida, ya sea dentro de lared interna del Poder Judicial del Estado deSinaloa o hacia redes externas como internet.

4.1 Cada usuario es responsable del mecanismode control de acceso que le sea proporcionado;esto es, de su identificador de usuario (userID) ycontraseña (password) necesarios para accedera la información y a la infraestructuratecnológica del Poder Judicial del Estado deSinaloa, por lo cual deberá mantenerlo de formaconfidencial. La Presidencia del SupremoTribunal de Justicia del Estado de Sinaloa, es elúnico que puede otorgar la autorización paraque se tenga acceso a la información que seencuentra en la infraestructura tecnológica delPoder Judicial del Estado de Sinaloa,otorgándose los permisos mínimos necesariospara el desempeño de sus funciones, con apegoal principio “Necesidad de saber”.

5.1 De acuerdo al artículo 71 del ReglamentoInterior del Supremo Tribunal de Justicia delEstado de Sinaloa: “La Dirección de Tecnologíasde la Información y Comunicaciones, es laencargada de fijar las bases de la políticainformática que permitan conocer y planear eldesarrollo tecnológico al interior del PoderJudicial”

Sánchez Piña Eduardo Seguridad en Redes